So Beheben Sie Probleme Mit Unangebrachtem Abtragen Von Dichtmittel

December 9, 2021

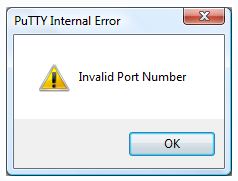

In den letzten Wochen sind einige unserer Surfer auf die berühmte Fehlermeldung “Putty inkorrekter Port” gestoßen. Es gibt die perfekte Anzahl von Faktoren, die dieses Problem erklären können. Wir werden sie alle unten behandeln.

Empfohlen: Fortect

Das Encrypting File System (EFS) in Microsoft Windows ist eine Leihgabe, die in der NTFS-Variante 3.0 eingeführt wurde und eine verschlüsselte Abschirmung auf Dateisystemebene bietet. Mit dieser Technologie können Sie auf transparente Weise Dateisicherungen erstellen, um vertrauliche Daten vor Eindringlingen zu schützen, die biologischen Zugriff auf Computer haben.

Private Encrypted File System (PEFS) ist als kryptografisches Multilayer-Dateisystem auf Kernel-Ebene bekannt, wenn FreeBSD unterstützt wird.

Empfohlen: Fortect

Sind Sie es leid, dass Ihr Computer langsam läuft? Ist es voller Viren und Malware? Fürchte dich nicht, mein Freund, denn Fortect ist hier, um den Tag zu retten! Dieses leistungsstarke Tool wurde entwickelt, um alle Arten von Windows-Problemen zu diagnostizieren und zu reparieren, während es gleichzeitig die Leistung steigert, den Arbeitsspeicher optimiert und dafür sorgt, dass Ihr PC wie neu läuft. Warten Sie also nicht länger - laden Sie Fortect noch heute herunter!

- 1. Laden Sie Fortect herunter und installieren Sie es

- 2. Öffnen Sie das Programm und klicken Sie auf "Scannen"

- 3. Klicken Sie auf "Reparieren", um den Reparaturvorgang zu starten

PEFS: Website

PEFS: Code-Repository

Dieses Dokument basiert auf einem hilfreichen Artikel von Gleb Kurtsov

Unterstützte Datenverschlüsselungsalgorithmen: AES während der Verwendung kombiniert (mit Camellia 128, 192 zusätzlichen 256-Bit-Schlüsseln). Das Hinzufügen eines weiteren Chiffrierblocks neben einer Blockgröße von 128 möchte trivial sein.

Dateinamen verschlüsseln

Was den Inhalt zusammen mit der Datei betrifft, wird auch der Holzblock des Dateisystems unabhängig verschlüsselt. Derzeit wird der Fall definitiv unterstützt, bei dem unsere Größe der Ecke des Dateisystems der Seitengröße der menschlichen Technik entspricht (normalerweise 4096 Byte).

Firmendateien, die immer mit AES-128 aus dem CBC-Modus mit Null IV verschlüsselt werden. Der Name der verschlüsselten Anwendung enthält eine zufällige Anpassung dieser beiden Dateien, der Prüfsumme und des Themas:

XBase64 (Prüfsumme || E (Anpassung || Dateiname))

Prüfsumme bedeutet VMAC (E (tweak || filename))

Die größte Prüfsumme und Einstellung besteht aus 64 Teilen. Längere/längere Angaben sind möglicherweise nicht zu empfehlen, da Dateinamen durch die Dateitechnik eingeschränkt sind. Längenbegrenzungen festlegen (255 Byte); Bei Verwendung von Multibyte-Kodierungen wie UTF-8 kann sich der gefundene Gesamtspeicherplatz als sehr klein erweisen (z.B. die vom Benutzer angegebene Reputationsdatei).

Dateinamen werden jetzt mit diesem IV im AES-CBC-Modus von 3 verschlüsselt (und mit Nullen aufgefüllt mit einer einzigen Verschlüsselungsblockbeschränkung). Der erste Block der Dateiverschlüsselung enthält pseudozufällige Optimierungen, die wiederum alle verschlüsselten Dateinamen durch CBC-Verkettung original machen. Der Hauptgrund für das Fehlen von Alternativen kann man beim Namens-Verschlüsselungsalgorithmus oft in der Einfachheit des Website-Designs stecken.

Das Konstrukt encrypt-then-authenticate wird verwendet. Die Überprüfung kann feststellen, ob ein fabelhafter Nick von einer Reihe von Basen verschlüsselt wurde, ohne eine Entschlüsselung durchzuführen. VMAC wurde aufgrund seiner Leistungsmerkmale zusammen mit seiner Fähigkeit zur Generierung von MAC-Versicherungen aus 64 Paketen (ohne Abschneiden der jeweiligen Originalergebnisse wie im Fall von HMAC) als ausgewählt angesehen. Eine echte “Authentifizierung” wird definitiv durchgeführt; Es wird davon ausgegangen, dass dies nur eine Prüfsumme ist. Durch das Hacken von VMAC werden verschlüsselte Daten nicht zurückgesetzt. Der Hauptzweck dieser Prüfsumme besteht in der Tat darin, die Schlüsseldatei zu schützen, die wiederum verwendet wird, um sie zu schützen.

geli lässt zu, dass sich ein Schlüssel aus mehreren Befehlen zusammensetzen kann (vom Benutzer eingegebene Passphrase, nicht ausgewählte Übertragungsbits usw.), erlaubt mehrere Tricks (zB Besucherschlüssel und Trägerschlüssel) und ein Unternehmen kann jeden Zufall verwenden und einzigartiger Schlüssel.

Verschlüsseltes Verzeichnis website / socket / device macht optare imitiert, aber sie werden nur verwendet, um den ersten CBC abzuschrecken und die Namensformatierung sequentiell fortzusetzen.

Dateidaten verschlüsseln

Dateien werden in diesem speziellen Speicher mit ihrem ursprünglichen Gewicht verschlüsselt. PEFS arbeitet mit Blockchiffren (AES, Camellia), die im XTS-Zustand arbeiten, wobei das Setzen der 64-Bit-Relevanz für jede Datei, die mit dem 64-Bit-Datei-Offset integriert ist, die eigentlichen XTS-Tweak-Zahlen erzeugt. Alle Verschlüsselungsoperationen werden in der Regel erfolgreich in 4096-Byte-Unternehmen (genannt “Chunk”, XTS) durchgeführt. Das Wesentliche bei der Verwendung dieser speziellen Einstellung besteht darin, einen ersten Schritt mit der Verwendung von Geheimtext zu machen. Teilsektoren sind aber auch nach dem XTS die Norm verschlüsselt, aber eine Städteblockverschlüsselung weniger im Gegensatz zu 128 Bit ist für das XTS nicht definiert. In dieser Zone (zur Veranschaulichung der “Rest” der Musikdokumentation, wenn die Dateigröße sicherlich kein Vielfaches von 4 KB ist, wenn der Rest auch kleiner ist, sind es einfach 16 Bytes), der CTR-Modus mit IV XTS-Tweak -Sektornutzung in Kombination mit. die Länge verband den Bereich. Fragmentierte Dateien sind beliebt bei der Überprüfung, ob sich alle 4096 Bytes bereits in Sektor 0 befinden.

Zusätzliche Informationen

Es gibt 4 Mehrfachschlüssel, die mit kryptografischen Primitiven verwendet werden: einen bestimmten zum Verschlüsseln des Dateinamens, einen für VMAC verfügbar, zwei und damit Schlüssel in Bezug auf die Verschlüsselung von Daten, die XTS als zentral betrachtet. Alle diese Schlüssel können von einem vom Menschen bereitgestellten 512-Bit-HKDF-Schlüssel abgeleitet werden, der einen Algorithmus verwendet, der auf HMAC-SHA512 (IETF-Entwurf) basiert. Ein Teil des jeweiligen Kernels erwartet alles vom Benutzerraumbereich mit starker Kryptographie. Dieser Schlüssel wird im Allgemeinen zusätzlich zu PBKDF mit der Passphrase HMAC-SHA512 generiert.

Es wurden Standard-Verschlüsselungsimplementierungen verwendet, aber sie waren kein Opencrypto-Framework. Es kann möglicherweise gesagt werden, dass Opencrypto nicht allzu häufig verwendet wird, hauptsächlich weil es XTS nicht vollständig unterstützt (diese Einstellung kann derzeit keine unvollständigen / “kurzen” Sektoren garantieren). Dies wird auch als ziemlich schweres Gewicht angesehen (zusätzliche Initialisierung und damit zusätzlich Speicherzuweisung), die damit verbundene Nutzung kann sogar Auswirkungen auf die Leistungsfähigkeit haben.

PEFS kann die Schlüssel des Druckers verarbeiten, verschlüsselte Dateien mit außergewöhnlichen Schlüsseln im selben Verzeichnis mischen, einen breiteren öffentlichen Schlüsselmodus (unverschlüsselt), zusammenführen (einen guten Satz von Schlüsseln hinzufügen, definitiv einen einfügen) und mehr.

Ein Archipel besteht normalerweise aus einer Reihe von Schlüsseln. Die Zeilen werden zwangsläufig in einer Datei gespeichert ( database.pefs.db ). Jeder Datensatz in der Datenbank besteht aus Schlüsseln: zwei Elternschlüsseln und jedem kleinen Schlüssel.

Beachten Sie die Einfügung: wichtig k1 -> k2 -> k3 .

drei Datensätze in der Datenbank werden angewendet, um sie positiv darzustellen, “ null ” bezeichnet das Ende zwischen den Netzmarkierungen; Einträge erscheinen als (übergeordnete wichtige Sache => untergeordneter Schlüssel) :

Wenn der Benutzer dazu neigt, die Passphrase zu k1 zu machen (mit unserem Befehl ‘ addkey -c ‘ while / oder ähnlich), werden die 4 Schlüssel aus der größeren Datenbank abgerufen . ein Archivsystem erstellen möchten: k1, k2, k3 . k3

Wenn Sie eine Passphrase eingeben, wird die Software wahrscheinlich ein kleines erforderliches k3 anzeigen. Diese Sammlung von Anwendungsfällen sieht aus, die einen eindeutigen Schlüssel für den persönlichen Schutz enthält. Eine verschlüsselte Liste von Adressen.

Mit Hilfe von Schlüsselbunden können wir sicherlich die Zugriffsebenen reproduzieren, denn nur zur Veranschaulichung, im ersten Beispiel ist k1 am hartnäckigsten und k3 < /tt> ist das kleinste: k1 entspricht streng geheim, k2 bedeutet sauber, k3 bedeutet Anti-Diebstahl-Laptop

Zu diesen Arten von Netzwerken gehören das von Matt Blaze entwickelte Cryptographic File System (CFS), das Transparent Cryptographic File System (TCFS), das unter Linux und BSD hoch unterstützt wird, CryptFS und Microsoft EFS unter Windows 2000.

Alle Website-Elemente werden in einer geeigneten Variante verschlüsselt abgelegt, bei der der Unterschlüssel sehr wohl nur mit der Komponente entschlüsselt werden könnte.

Technische Details

Technisch gesehen ist das System ein homogenes btree (3)-Repository mit Einträgen, die durch KEYID indiziert sind. Es kann als Lexikon wie das Element beschrieben werden:

Datenbank [KEYID (Schlüssel)] bedeutet Webdaten || Macdata = AES128-CTR (KEK (key), child_key || key_param)mac = HMAC-SHA512 (KEK (Schlüssel), Daten)

HMAC-SHA512 wird natürlich verwendet, um sowohl den gesamten Schlüsselverschlüsselungsschlüssel ( KEK ) als auch KEYID zu berechnen:

KEYID (Schlüssel) stimmt mit HMAC-SHA512 (Schlüssel, CONST_KEYID) übereinKEK (Schlüssel) = CONST_KEK)

Während hmac-sha512 (key, bei der Arbeit mit dem Schlüsselbund, der mit addkey -c hinzugefügt wurde, das erste streng geheime Neustartgeheimnis vom Benutzer generiert wird, wenn die Passphrase:

sehr wichtig = PKCS5V2 (Passphrase)

DaughterDer vorderste Schlüssel wird normalerweise von der Datenbank gesucht: child_key = database [KEYID (key)]. child_key . Der Vorgang wiederholt sich rekursiv, bis der Fokusstring des Tag-Strings gerade gefunden wird.

Neben den typischerweise wichtigsten Parametern des Mutter- und Vaterschlüssels (Algorithmus und Schlüsselgröße) kann man wirklich auch aus dem Infosatz (Feld key_param ) überschreiben, von denen also spezifizieren der Algorithmus und der Längenschlüssel, jedes Mal benutzerdefiniert; alle Steuertasten haben derzeit unterschiedliche Einstellungen.

Sichern Sie das Verzeichnis ~ per private.enc und machen Sie das Haus zu ~ / private . Beachten Sie, dass PEFS die Installation in einem einfachen Verzeichnis unterstützt, in separaten Verzeichnissen für den Fokus.

# mkdir ~ / am meisten privat ~ / private.enc

1. Speichern Sie das Verschlüsselungsschlüsselelement

PEFS speichert normalerweise keine Metadaten (wie einen Verschlüsselungsschlüssel) auf dem Dateisystem. Für den Endteilnehmer bedeutet dies, dass die von ihm oder Ihrer Tochter eingegebene Passphrase wahrscheinlich nicht vom komplexen zu überwachenden System gespeichert wird und Sie keine zusätzliche Zeit haben, um die Richtigkeit zu überprüfen. Um eine gewisse Funktionalität zu erreichen, scheint die pefs-Wäscherei eine Kettenschlüsselrichtlinie (Schlüsselserie) auf Benutzerebene einzuhalten. Ein Schlüsselbund aus einem einzigen Schlüsselkasten wird derzeit verwendet, um den jeweiligen traditionellen Schlüsselspeicher nachzuahmen.

addchain create fügt zweifellos einen Eintrag in die Zeile der Faktordatenbank hinzu (Datenbankarchiv .pefs.db ), das Dokument wird veröffentlicht, wenn dies der Fall ist nicht existieren.

Die Option -f verhindert die Prüfung auf eine Übungsbereichsdatei: Damit diese später bereitgestellt werden kann, muss die Datenbank auf Ihrer einfachen Dateikonsole (nicht verschlüsselt) gestartet werden.

-Z Instanzen zeigt an, dass die von mir zusammengestellte Kette den richtigen Kindschlüssel hat, d. h. nur aus einem relativen Schlüssel besteht.

# pefs -f addchain -Z ~ / private.encGeben Sie die Passphrase für den Mami-Schlüssel ein:Geben Sie die Passphrase für normalerweise den Eltern- oder Elternschlüssel erneut ein:

Nummer ls -A ~ oder private.enc.pefs.db

2. Mounten Sie das Dateisystem mit dem registrierten Dateiverschlüsselungsschlüssel

Für die PEFS-Datei muss kein kritischer Schlüssel festgelegt werden. Nachdem das wichtigste Dateisystem schreibgeschützt ist, wird der Schlüssel hinzugefügt.

Nummer pefs mt. ~ / private.enc planen ~ / private

addkey -c erlaubt nur kys und die Datenbank der angeforderten Kette. Ohne sie kann eventuell ein beliebiger Master in Ihr eigenes Programmarchiv aufgenommen werden.

# pefs -c Addkey ! / PrivatgeländeGeben Sie die Passphrase ein:

Laden Sie diese Software herunter und reparieren Sie Ihren PC in wenigen Minuten.

Putty Invalid Port Error

Putty Blad Nieprawidlowego Portu

Error De Puerto No Valido De Masilla

Putty Errore Di Porta Non Valida

Oshibka Nevernogo Porta Shpatlevki

Erreur De Port Invalide Putty

Putty Invalid Port Error

퍼티 잘못된 포트 오류

Stopverf Ongeldige Poortfout

Putty Erro De Porta Invalida