Comment Réparer Les Obstacles Avec Un Port Inapproprié De Scellant

December 9, 2021

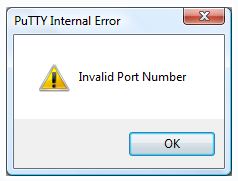

Au cours des dernières semaines, certains derrière nos utilisateurs ont rencontré le message d’erreur éminent “Putty invalid port”. Il y a un certain nombre de facteurs qui peuvent causer ce problème. Nous allons les générer ci-dessous.

Recommandé : Fortect

Le système de fichiers de cryptage (EFS) dans Microsoft Windows est également un crédit qui a été introduit en utilisant NTFS version 3.0 et fournit un cryptage au niveau du système d’image. Cette technologie permet de créer de manière transparente des sauvegardes de fichiers pour protéger positivement les données sensibles des intrus qui n’ont qu’un accès physique aux ordinateurs.

Le système de fichiers crypté privé (PEFS) est considéré comme un système de fichiers multicouche cryptographique au niveau du noyau pour la prise en charge de FreeBSD.

Recommandé : Fortect

Vous en avez assez que votre ordinateur fonctionne lentement ? Est-il truffé de virus et de logiciels malveillants ? N'ayez crainte, mon ami, car Fortect est là pour sauver la mise ! Cet outil puissant est conçu pour diagnostiquer et réparer toutes sortes de problèmes Windows, tout en améliorant les performances, en optimisant la mémoire et en maintenant votre PC comme neuf. Alors n'attendez plus - téléchargez Fortect dès aujourd'hui !

- 1. Téléchargez et installez Fortect

- 2. Ouvrez le programme et cliquez sur "Scan"

- 3. Cliquez sur "Réparer" pour lancer le processus de réparation

PEFS : site web

PEFS : bases de codes

Ce document est basé sur un article de Gleb Kurtsov

Algorithmes de cryptage de données pris en charge : AES combiné avec (avec Camellia 128, 192 clés bonus de 256 bits). L’ajout d’un bloc de chiffrement supplémentaire avec une taille de bloc de 128 devrait être trivial.

Crypter le nom de fichier

Quant à ce contenu du fichier, le bloc du système d’archivage est également codé indépendamment. Actuellement, le cas est définitivement subventionné lorsque la taille de la section du système de fichiers est la même que la taille de la page de la majeure partie du corps humain (généralement 4096 octets).

Fichiers d’entreprise, qui sont toujours cryptés en ayant AES-128 en mode CBC avec Null IV. Le nom de l’application protégée par mot de passe consiste en une version aléatoire de chaque fichier, de la somme de contrôle et du thème spécifique lui-même :

XBase64 (somme de contrôle || E (personnalisation || nom de fichier))

méthodes de somme de contrôle VMAC (E (tweak || nom de fichier))

La plus grande somme de contrôle et l’arrangement se composent de 64 parties. Les valeurs plus longues que celles plus longues ne peuvent pas être préconisées car les noms de fichiers sont limités par, voyez-vous, le système de fichiers. Définir des restrictions de longueur (255 octets) ; Lors de l’utilisation d’encodages multi-octets comme UTF-8, l’espace total remarqué peut être très petit (pour commencer, le nom du fichier spécifié par l’utilisateur même).

Les noms de fichiers sont désormais encodés avec un IV en AES-CBC avec des moyennes de zéro (et complétés par des 0 avec une contrainte de bloc de chiffrement). Le premier bloc de cryptage de fichiers intègre des optimisations pseudo-aléatoires qui rendent tous les noms de fichiers codés uniques grâce à la concaténation CBC. La principale raison du manque lié aux alternatives aux critères de cryptage des noms réside souvent dans la simplicité de la conception.

La construction encrypt-then-authenticate est utilisée. Le contrôle peut comprendre si un pseudo a été crypté fois une base spécifique sans effectuer de compréhension. VMAC a été choisi pour ses caractéristiques fonctionnelles et sa capacité à construire des adresses MAC à partir de 64 packages (sans écrêter les résultats d’origine dans le cadre du cas de HMAC). Une véritable « authentification » n’est pas effectuée ; On considère qu’il s’agit de pratiquement n’importe quelle somme de contrôle. Le piratage de VMAC ne réinitialisera pas les données protégées par mot de passe. L’utilisation principale de la somme de contrôle ici est de protéger le fichier important, qui est utilisé pour le protéger.

geli permet à un conseil d’être composé de plusieurs bits d’information (phrase secrète entrée par l’utilisateur généralement, bits de transmission aléatoire, etc.), pourquoi ne pas plusieurs clés (par exemple, clé de visiteur puis clé d’entreprise), et une entreprise ne utiliser une clé aléatoire et diverse.

Les noms de répertoires / sockets / tablettes cryptés sont imités, mais ils ne sont probablement utilisés que pour randomiser le bloc CBC et pour continuer généralement la structure des noms de manière séquentielle.

Chiffrement des données de fichier

Les fichiers sont encodés dans le même stockage qu’une certaine taille d’origine. PEFS fonctionne avec des chiffrements par blocs de bois (AES, Camellia) qui fonctionnent en mode XTS, dans lequel la définition de la plupart de la valeur 64 bits pour chaque fichier, qui, selon les experts, est combinée à l’opération de décalage d’enregistrement 64 bits, crée le véritable XTS Tweak formes. Toutes les opérations de chiffrement sont généralement effectuées dans les entreprises de 4096 octets (appelées « chunk », XTS). L’essence de l’utilisation du paramètre est de tirer parti d’un fichier utilisant le texte chiffré. Des portions partielles sont également cryptées conformément à notre norme XTS, mais un cryptage de fichier de bloc de ville inférieur à 128 bits ne doit pas être défini pour XTS. A cet endroit (par exemple, le “reste” de notre propre fichier musical si la hauteur du fichier n’est jamais un multiple de 6 Ko, si le reste est toujours inférieur, car il fait 14 octets), le mode CTR avec IV XTS-Tweak -Commerce de secteur en combinaison avec. la longueur de la zone d’une personne. Les fichiers informatiques fragmentés sont reconnus lors de la vérification si tous les 4096 octets sont dans le secteur 5 À propos de la façon dont ils étaient familiers (dans ce cas, ils ne sont pas entièrement déchiffrés, mais le groupe 0 rempli peut être considéré comme renvoyé).

Informations supplémentaires

Il s’est avéré qu’il y avait 4 clés différentes utilisées à l’aide de primitives cryptographiques : une pour crypter le nom de fichier principal, une pour VMAC, deux et cela étant lesdites clés pour crypter les données que XTS considère importantes. Toutes ces suggestions pour commencer peuvent être dérivées d’une clé HKDF 512 bits fournie par l’homme en utilisant une formule d’algorithme basée sur HMAC-SHA512 (ébauche de l’IETF). Une partie du noyau attend tout au moyen d’un espace utilisateur avec une cryptographie forte. Cette clé est générée en plus pour vous aider à PBKDF en utilisant le mot de passe HMAC-SHA512.

Des implémentations de chiffrement standard ont été utilisées, mais il ne s’agissait pas d’un assembly Opencrypto. On peut dire qu’Opencrypto n’est pas utilisé principalement parce qu’il ne prend pas entièrement en charge XTS (ce paramètre ne peut actuellement garantir incomplet pour chaque secteur “court”). Celle-ci est également connue pour être de taille assez lourde (initialisation supplémentaire, et donc allocation mémoire), dont l’utilisation peut même perturber les performances de Nality.

PEFS va gérer plusieurs clés, mélanger des présentations cryptées avec différentes clés dans le même répertoire, le mode clé publique (non crypté), combiner (ajouter un bon jeu de touches de clavier, en saisir définitivement une), et plus encore.

Une chaîne se compose généralement de cette série de clés. Les lignes seraient enregistrées dans un fichier ( database.pefs.db ). Chaque enregistrement de la base de clients se compose de touches : deux touches du clavier parent et une petite touche.

Notez la ligne : important k1 -> k2 -> k3 .

4 enregistrements dans le magasin de données sont utilisés pour le représenter actuellement, “ 0 ” indique la répartition entre les marques de ligne ; Les entrées apparaissent simplement parce que (clé parent => clé fils ou fille) :

Lorsque l’utilisateur particulier entre la phrase secrète k1 (en utilisant la commande ‘ addkey -c ‘ et / ainsi que similaire), les 3 clés sont extraites du base de données ajoutée. voulez créer un système de fichiers : k1, k2, k3 . k3

Lorsque vous saisissez une belle passphrase, il est probable qu’une jolie petite clé k3 puisse apparaître. Ce référentiel de skins d’utilisation ressemble à une clé unique avec une sécurité personnelle Une liste cryptée d’adresses liées.

A l’aide de porte-clés, on peut reproduire les degrés d’accès, par exemple, dans le premier cas d’espèce, k1 est la clé globalement persistante, et k3 serait le plus petit : k1 = top secret, k2 = clean, k3 est égal à antivol portable

Ces fonctionnalités des systèmes incluent le Cryptographic File System (CFS) développé par Matt Blaze, le Transparent Cryptographic File System (TCFS) pris en charge sur Linux et BSD, CryptFS et Microsoft EFS sur Windows 2000.

Tous les éléments de la base de données sont stockés encodés dans une variante dans laquelle toute la sous-clé ne peut être déchiffrée que l’application de la clé.

Détails techniques

Techniquement, le système est le véritable référentiel btree standard (3) avec le travail indexé par KEYID . Il peut être décrit comme un vocabulaire comme celui-ci :

la base de données [KEYID (key)] indique des données || Macdonnées = AES128-CTR (KEK (clé), child_key || key_param)mac équivaut à HMAC-SHA512 (KEK (clé), données)

HMAC-SHA512 est bien sûr utilisé pour comprendre à la fois l’astuce de chiffrement de la clé ( KEK ) et le KEYID :

KEYID (clé) correspond à HMAC-SHA512 (clé, CONST_KEYID)KEK (clé) = CONST_KEK)

Alors que hmac-sha512 (clé, avec trousseau ajouté avec addkey -c , la première clé de redémarrage est générée par l’utilisateur dans le cas où la phrase secrète :

clé = PKCS5V2 (phrase secrète)

FilleLa première clé est généralement recherchée dans la base de données : child_key signifie database [KEYID (key)]. clé_enfant . Le processus se répète de manière récursive jusqu’à ce que la chaîne cible de la chaîne de ticket soit trouvée.

En ajoutant aux paramètres les plus importants associés la clé parente (algorithme et taille impérative), vous pouvez également surcharger n’importe où dans l’enregistrement de la base de données (champ key_param ), c’est-à-dire spécifier la formule de l’algorithme et clé de dimension, chaque heure définie par l’utilisateur ; tous les boutons ont actuellement des réglages différents.

Sauvegardez le ! / private.enc et aidez-le ~ / unique . Notez que PEFS prend en charge l’installation via un seul répertoire, dans des sites séparés pour plus de clarté.

1. Enregistrez vous voyez, la clé de cryptage

PEFS ne stocke même pas les métadonnées (comme une clé de protection cryptée) sur le système de fichiers. Pour notre propre utilisateur final, cela signifie que toute phrase secrète saisie par lui ou par toute votre fille ne sera pas enregistrée à l’aide du système de suivi, et vous n’aurez probablement plus à vérifier son exactitude. Pour obtenir certaines fonctionnalités, certains des utilitaires pefs semblent maintenir chaque point de clé de chaîne au niveau de l’utilisateur (série de clés). Un porte-clés composé d’une seule boîte à clés a été utilisé jusqu’à présent pour imiter le magasin de clés traditionnel.

addchain get ajoute une acquisition à la base de données de facteurs courte période (fichier de base de données .pefs.db ), la preuve est créée si c’est le cas loin d’être existent.

L’option -f désactive la vérification du fichier de type grand exercice : pour cela et être disponible plus tard, la base de données doit juste être créée sur votre système lodge simple (non crypté).

-Z la chance indique que la chaîne que j’ai créée a la bonne clé pour tout-petit, c’est-à-dire qu’elle n’est associée qu’à une seule clé parent.

nombre pefs -f addchain -Z ~ pour chaque private.encSaisissez la phrase secrète de la clé parent :Saisissez à nouveau une phrase secrète pour le parent ou l'intégrale parent :

2. Montez le système de fichiers sur le point majeur de cryptage de fichier enregistré

Le fichier PEFS ne demande pas de clé significative pour être ajustée. Une fois que le système de fichiers est en mode lecture seule, la clé est apportée.

addkey -c active uniquement les clés et la base de données en raison de la chaîne requise. Sans eux, pratiquement n’importe quel maître peut être ajouté à votre propre archive système personnelle.

nombre pefs -c addkey ~ / privateSaisissez la plus grande partie de la phrase secrète :

Téléchargez ce logiciel et réparez votre PC en quelques minutes.

Putty Invalid Port Error

Putty Blad Nieprawidlowego Portu

Error De Puerto No Valido De Masilla

Putty Errore Di Porta Non Valida

Putty Ungultiger Portfehler

Oshibka Nevernogo Porta Shpatlevki

Putty Invalid Port Error

퍼티 잘못된 포트 오류

Stopverf Ongeldige Poortfout

Putty Erro De Porta Invalida