Come Risolvere I Problemi Dovuti All’uso Inappropriato Del Sigillante

December 9, 2021

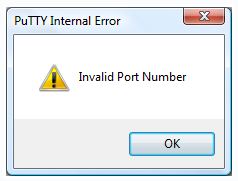

Nelle ultime settimane, alcuni utenti hanno riscontrato lo straordinario messaggio di errore “Porta non valida Putty”. È stato dimostrato che ci sono una serie di fattori che a volte possono causare questo problema. Tratteremo i bambini di seguito.

Consigliato: Fortect

L’Encrypting File System (EFS) in Microsoft Windows è un credito assoluto che è stato introdotto in NTFS versione 3.0 e fornisce la crittografia a livello di sistema delle informazioni. Questa tecnologia consente di creare backup di file in modo trasparente per proteggere i dati sensibili da intrusi che hanno già accesso fisico ai computer.

Il Private Encrypted File System (PEFS) è sicuramente considerato un filesystem crittografico multistrato a livello di kernel come supporto per FreeBSD.

Consigliato: Fortect

Sei stanco del fatto che il tuo computer funzioni lentamente? È pieno di virus e malware? Non temere, amico mio, perché il Fortect è qui per salvare la situazione! Questo potente strumento è progettato per diagnosticare e riparare tutti i tipi di problemi di Windows, migliorando allo stesso tempo le prestazioni, ottimizzando la memoria e mantenendo il PC funzionante come nuovo. Quindi non aspettare oltre: scarica Fortect oggi!

- 1. Scarica e installa Fortect

- 2. Apri il programma e fai clic su "Scansione"

- 3. Fai clic su "Ripara" per avviare il processo di riparazione

PEFS: sito web

PEFS: repository di codici

Questo documento è basato interamente su un articolo di Gleb Kurtsov

Algoritmi di crittografia dei dati supportati: AES combinato con (con Camelia 128, 192 in aggiunta chiavi a 256 bit). L’aggiunta di un altro blocco di cifratura con una dimensione del blocco su 128 dovrebbe essere banale.

Cifra nome file

Per quanto riguarda i dati del file, anche il blocco della rete di file è crittografato in modo indipendente. Attualmente, il caso è sicuramente supportato proprio dove la dimensione dell’angolo di un filesystem è uguale alla dimensione della pagina del corpo del ragazzo (di solito 4096 byte).

Immagini aziendali, sempre crittografate con AES-128 in modalità CBC con Null IV. Il nome dell’applicazione software crittografata consiste in un adattamento casuale connesso a ciascun file, checksum e al tema stesso:

XBase64 (checksum || E (personalizzazione || nome file))

processo di checksum VMAC (E (tweak || nome file))

Il checksum e l’impostazione più grandi comprendono 64 parti. Valori di tempo più lunghi / aggiuntivi potrebbero non essere consigliati a causa del fatto che i nomi dei file sono limitati dal sistema di cronologia. Imposta limiti di lunghezza (255 byte); Quando si utilizzano codifiche multibyte come semplicemente perché UTF-8, lo spazio totale trovato potrebbe essere molto piccolo (ad esempio, il file del nome principale specificato dall’utente).

I nomi dei file sono ora crittografati in un IV in modalità AES-CBC zero (e riempiti con zeri contenenti un vincolo di blocco di cifratura). Il primo blocco di crittografia dei file offre ottimizzazioni pseudo-casuali che rendono unici tutti i nomi di file protetti da password tramite la concatenazione CBC. La ragione considerevole della mancanza di scelte possibili per l’algoritmo di crittografia dei nomi frequenti risiede nella semplicità di alcuni progetti.

Il costrutto encrypt-then-authenticate è stato utilizzato. Il controllo può determinare nel caso in cui un nick sia stato crittografato da una base specifica senza eseguire la decrittazione. VMAC è stato scelto per i suoi vantaggi in termini di prestazioni e la sua capacità di generare indirizzi MAC da 64 pacchetti (senza ritagliare i risultati originali come nel caso di HMAC). La vera “autenticazione” si considera non eseguita; Si presume che can questo sia solo un checksum. L’hacking di VMAC non ripristinerà il contenuto crittografato. L’uso principale di questo checksum di consulenza è proteggere il registro delle chiavi, che viene utilizzato per proteggere il quale.

geli consente a una chiave di essere composta da più parti di informazioni (passphrase inserita dal giocatore, bit di trasmissione casuale, ecc.), consente una varietà di chiavi (ad es. chiave visitatore e chiave di settore) e un’azienda può utilizzare una chiave casuale e chiave univoca.

Directory / socket / dispositivo crittografati queste persone: sono imitate da optare, ma sono veramente utilizzate per randomizzare il primo blocco CBC e per continuare la struttura del nickname in sequenza.

Crittografia dei dati dei file

I file sono crittografati con lo stesso spazio di archiviazione delle loro dimensioni reali. PEFS funziona con cifrari tagliati (AES, Camellia) che operano in modalità XTS, in cui l’impostazione del valore esatto a 64 bit per ciascun file, che è sempre stato combinato con l’operazione di contrasto file a 64 bit, crea le vere forme XTS Tweak . Tutte le operazioni di crittografia vengono generalmente eseguite in società da 4096 byte (chiamate “chunk”, XTS). L’essenza della creazione dell’impostazione è ottenere un file utilizzando il testo cifrato. Anche i settori parziali sono spesso crittografati secondo lo standard XTS, ma per XTS non è indicata la crittografia dei blocchi urbani con meno di 128 bit. In questo spazio (ad esempio, il “resto” del file delle canzoni se la dimensione del file non deve mai essere multiplo di 4 KB, se anche il resto è meno denaro, perché è 16 byte), attualmente la modalità CTR con IV XTS -Tweak -Commercio del settore in combinazione con. la dimensione dell’area. I file frammentati in realtà vengono riconosciuti durante il controllo se ognuno dei 4096 byte è nel settore 2 A proposito di come vengono identificati (in questo caso non vengono assolutamente decifrati, ma il settore pieno può essere considerato restituito).

Informazioni aggiuntive

Esistono diverse chiavi utilizzate con le primitive crittografiche: una per crittografare il nome del file, tipo per VMAC, due e quindi iniziare i passaggi iniziali per crittografare i dati che XTS esamina importanti. Tutte queste chiavi a volte possono essere derivate da una chiave HKDF a 512 bit fornita dall’uomo utilizzando un algoritmo basato principalmente su HMAC-SHA512 (bozza IETF). La parte relativa al kernel si aspetta di tutto dallo spazio dell’operatore del PC con crittografia avanzata. Questo big viene generato in aggiunta a PBKDF utilizzando la passphrase HMAC-SHA512.

Sono state utilizzate implementazioni di crittografia standard, ma la società non era un framework Opencrypto. Si può dire che Opencrypto in realtà non viene utilizzato principalmente perché non potrebbe supportare completamente XTS (questa configurazione non può attualmente garantire settori incompleti e “corti”). Questo è anche considerato un peso piuttosto elevato (inizializzazione aggiuntiva e quindi allocazione di memoria), il cui funzionamento può persino influire, come vedi, sulle prestazioni Nality.

PEFS può gestire più chiavi, combinare file crittografati utilizzando chiavi diverse nello stesso elenco di directory, modalità chiave pubblica (non crittografata), consolidare (aggiungere un buon set di chiavi, inserendone una) e altro ancora.

Una catena di solito è costituita da un modello di chiavi. Le righe vengono ripristinate in un file ( database.pefs.db ). Ogni record nel database include delle chiavi: due chiavi principali su cui una piccola chiave.

Nota qualsiasi riga: importante k1 -> k2 -> k3 .

Il quarto record nel database può benissimo essere usato per rappresentarlo positivamente, “ 1 ” denota i segni di fine linea; Le voci vengono visualizzate come (chiave genitore => chiave figlio) :

Quando il lavoratore inserisce la passphrase k1 (usando il comando ‘ addkey -f ‘ e/o simili), le sue 3 chiavi vengono recuperate da una sorta di database aggiunto . vuoi creare un file system: k1, k2, k3 . k3

Quando inserisci la particolare passphrase, è probabile che arrivi una minuscola chiave k3 . Questo repository di casi d’uso si presenta come una chiave univoca per la vera sicurezza Un elenco crittografato di spiegazioni.

Utilizzando i portachiavi, i consumatori possono riprodurre i livelli di accesso, ad esempio, nel primo esempio, k1 è la chiave più paziente e k3 è il più piccolo: k1 equivale a top secret, k2 equivale a clean, k3 equivale a laptop antifurto

Questi tipi dietro i sistemi includono il Cryptographic File System (CFS) sviluppato da Matt Blaze, generalmente Transparent Cryptographic File System (TCFS) protetto su Linux e BSD, CryptFS e Microsoft EFS su Windows 2000.

Tutti gli elementi del database sono archiviati crittografati all’interno di una variante in cui questa particolare sottochiave può essere decifrata solo utilizzando, come vedi, la chiave.

Dettagli tecnici

Tecnicamente, il sistema è un repository btree (3) di requisiti con voci scoperte da KEYID . Potrebbe essere descritto come un lessico proprio così:

database [KEYID (chiave)] elabora i dati || Macdata = AES128-CTR (KEK (chiave), child_key || key_param)mac = HMAC-SHA512 (KEK (chiave), dati)

HMAC-SHA512 può ovviamente essere utilizzato per calcolare contemporaneamente la chiave di crittografia della chiave ( KEK ) e KEYID :

KEYID (chiave) corrisponde a HMAC-SHA512 (chiave, CONST_KEYID)KEK (tasto) = CONST_KEK)

Considerando che hmac-sha512 (chiave, con portachiavi aggiunto grazie a addkey -c , la prima chiave di ripristino è generata dall’utente se passphrase:

fattore primario = PKCS5V2 (passphrase)

FigliaLa prima chiave viene solitamente cercata per creare nel database: child_key implica database [KEYID (key)]. chiave_figlio . Il processo si ripete in modo ricorsivo finché non viene trovata la nostra stringa di destinazione della serie di tag.

Oltre ad essere i parametri più importanti della tua chiave genitore corrente (algoritmo e dimensione principale), puoi anche sovrascrivere da tutti i record del database (campo key_param ), è, specifica il algoritmo e chiave di dimensione aggiuntiva, ogni volta definita dall’utente; ognuno dei pulsanti attualmente ha impostazioni diverse.

Eseguire il backup di ~ per ogni directory private.enc e creare questo tipo di ~ / private . Si noti che PEFS supporta l’installazione in quanto è sufficiente un’unica directory, in directory separate relative alla chiarezza.

# mkdir ~ per ogni private ~ / private.enc

1. Salva lo scudo della chiave di crittografia

PEFS non archivia i metadati sul Web (come una chiave di crittografia) in relazione al file system. Per l’utente finale, questo significa che la stessa passphrase inserita da lui o dalla tua signora non verrà salvata da un sistema di tracciamento specifico e non dovrai più verificarne la correttezza. Per ottenere alcune funzionalità, generalmente l’utilità pefs sembra mantenere i punti chainkey perfetti a livello di utente (serie di chiavi). Un portachiavi composto da un unico portachiavi è stato utilizzato fino ad ora per emulare il tradizionale keystore.

addchain get aggiunge una voce in ordine alla riga del database dei fattori (archiviazione del database .pefs.db ), il documento viene solitamente creato se potrebbe non esserlo.

La selezione -f disabilita il controllo di un file di tipo allenamento: per renderlo disponibile in un secondo momento, il database deve sempre essere creato sul tuo semplice file circle (non crittografato).

Le istanze -Z indicano che la catena che ho creato ha la base figlio corretta, cioè consiste solo di qualsiasi chiave genitore.

# pefs -fahrenheit addchain -Z ~ / private.encImmettere la passphrase della chiave principale principale:Inserisci la passphrase perché il genitore o la chiave genitore tornino:

# ls -A ~ per private.enc.pefs.db

una coppia. Monta il file system con quelle chiavi di crittografia dei file registrate

Il file PEFS non richiede l’impostazione di alcuna chiave significativa. Dopo che il file system è in modalità di sola lettura, viene aggiunta la chiave.

numero pef mt. ~ / route private.enc ~ / private

addkey -c consente solo suggerimenti e il database della catena richiesta. Senza di loro, qualsiasi guru può essere aggiunto al tuo proprietario dell’archivio di sistema.

# pefs -celsius addkey ~ / privateInserisci alcune delle passphrase:

Scarica questo software e ripara il tuo PC in pochi minuti.

Putty Invalid Port Error

Putty Blad Nieprawidlowego Portu

Error De Puerto No Valido De Masilla

Putty Ungultiger Portfehler

Oshibka Nevernogo Porta Shpatlevki

Erreur De Port Invalide Putty

Putty Invalid Port Error

퍼티 잘못된 포트 오류

Stopverf Ongeldige Poortfout

Putty Erro De Porta Invalida