Hoe Moet U Echt Problemen Beginnen Met Ongepast Dragen Afkomstig Van Alle Kit

December 9, 2021

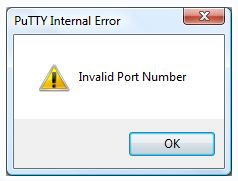

In de afgelopen weken zijn een aantal van onze gebruikers een soort van beroemde “Putty ongeldige poort”-foutmelding tegengekomen die u krijgt. Er zijn een aantal ideeën die dit probleem kunnen veroorzaken. We zullen ze hieronder behandelen.

Aanbevolen: Fortect

Het Encrypting File System (EFS) in Microsoft Windows is een tegoed dat is verdiend in NTFS-versie 3.0 en biedt codering op bestandssysteemniveau. Met deze technologie kunt u op transparante wijze bestandsback-ups maken om gevoelige gegevens te beschermen tegen bugs die fysieke toegang hebben tot computers.

Private Encrypted File System (PEFS) wordt beschouwd als een cryptografisch meerlaags bestandssysteem op kernelniveau voor FreeBSD-ondersteuning.

Aanbevolen: Fortect

Bent u het beu dat uw computer traag werkt? Zit het vol met virussen en malware? Vrees niet, mijn vriend, want Fortect is hier om de dag te redden! Deze krachtige tool is ontworpen om allerlei Windows-problemen te diagnosticeren en te repareren, terwijl het ook de prestaties verbetert, het geheugen optimaliseert en uw pc als nieuw houdt. Wacht dus niet langer - download Fortect vandaag nog!

- 1. Download en installeer Fortect

- 2. Open het programma en klik op "Scannen"

- 3. Klik op "Repareren" om het reparatieproces te starten

PEFS: internetpagina

PEFS: codedatabases

Dit document is gewoonlijk gebaseerd op een artikel van Gleb Kurtsov

Ondersteunde methoden voor gegevenscodering: AES gecombineerd met (met Camellia 128, 192 extra 256-bits sleutels). Het toevoegen van 1 cijferblok met een blokwaarde van 128 zou triviaal moeten zijn.

Bestandsnaam versleutelen

Om de inhoud van het bestand te maken, zijn alle bestandssysteemblokken zelf ook versleuteld. Momenteel wordt het geval duidelijk ondersteund wanneer de grootte van een bepaalde hoek van het bestandssysteem hetzelfde is als de paginagrootte van het menselijk lichaam (meestal 4096 bytes).

Bedrijfsbestanden, die altijd worden beschermd met AES-128 in CBC-modus met Null IV. De naam van de eigenlijke versleutelde applicatie bestaat uit een toevallige aanpassing van elk bestand, checksum, en als gevolg daarvan het thema zelf:

XBase64 (checksum || E (aanpassing || bestandsnaam))

checksum betekent VMAC (E (tweak || bestandsnaam))

De grootste checksum en bijgevolg setting bestaat uit 64 delen. Langere / langere waarden worden mogelijk niet altijd aanbevolen, omdat bestandsnamen alleen door het bestandssysteem worden beperkt. Stel lengtegrenzen in (255 bytes); Bij gebruik van multibyte-coderingen zoals UTF-8, kan de totale gevonden webruimte heel redelijk zijn (bijvoorbeeld de naam ffile die in principe door de gebruiker wordt gespecificeerd).

Bestandsnamen zijn op dit moment gecodeerd met een IV in AES-CBC-modus van nul (en opgevuld vanwege nullen met een cipher-cut-off-beperking). Het eerste blok van het bestandsschild van codering bevat pseudo-willekeurige optimalisaties die elk van de versleutelde bestandsnamen uniek maken door middel van CBC-aaneenschakeling. De belangrijkste reden voor het ontbreken van alternatieven voor het naamlaagalgoritme ligt vaak in het ontlasten van het ontwerp.

De constructie versleutelen-dan-authenticeren wordt gebruikt. De controle bepaalt of een nick met een wachtwoord was beveiligd door een specifieke basis zonder decodering uit te voeren. VMAC werd gekozen vanwege hun prestatiekenmerken en zijn vermogen – MAC-adressen genereren uit 64 pakketten (zonder de originele resultaten te knippen, evenals in het geval van HMAC). Echte “authenticatie” wordt niet uitgevoerd; Er wordt nu aangenomen dat dit slechts de beste controlesom is. Door VMAC te hacken, worden versleutelde gegevens niet aangepast. Het belangrijkste gebruik van deze controlesom is om het belangrijkste sleutelbestand te beschermen, dat wordt gebruikt om het uiteindelijk te beschermen.

geli staat toe dat een geheel nieuwe sleutel wordt samengesteld uit twee of meer stukjes informatie (wachtzin ingevoerd keer de gebruiker, willekeurige transmissiebits, enz.), creëert meerdere sleutels (bijv. belangrijk ding voor bezoekers en bedrijfssleutel), en een werkplek kan een willekeurige en geweldige sleutel.

Versleutelde directory-/socket- en apparaatnamen worden nagebootst, maar hij of zij wordt alleen gebruikt om willekeurig te bepalen hoe het eerste CBC-blok eruitziet en om de naamstructuur achtereenvolgens in stand te houden.

Bestandsgegevens versleutelen

Bestanden worden versleuteld in dezelfde opslag, hoewel hun oorspronkelijke grootte. PEFS werkt net zo goed als block ciphers (AES, Camellia) die zich inspannen in de XTS-modus, waarbij de 64-bits waarde voor elke inzending, die wordt gecombineerd met de 64-bits bestandsoffsetbewerking, de substantiële XTS Tweak-formulieren creëert. Alle coderingsprocedures worden doorgaans uitgevoerd in 4096 bytes (genaamd “chunk”, XTS) bedrijven. Het hart en de ziel van het gebruik van de instelling is om één bestand te krijgen met behulp van cijfertekst. Gedeeltelijke sectoren worden ook versleuteld volgens de XTS-standaard, maar stadshoekversleuteling van minder dan 128 bits is altijd niet gedefinieerd voor XTS. In deze specifieke zone (bijvoorbeeld de “rest” die aan het muziekbestand is gekoppeld als de startgrootte nooit een veelvoud is van alle 4 KB, als de rest zeker ook minder is, omdat het 10 bytes is), de CTR-modus met IV XTS-Tweak – Sectorhandel in combinatie naast. de lengte van het gebied. Gefragmenteerde bestanden worden herkend tijdens controle wanneer alle 4096 bytes in bedrijf zijn 0 Over hoe ze worden begrepen (in dit geval kunnen ze absoluut niet worden gedecodeerd, maar de gebruikte sector 0 kan worden geretourneerd).

Aanvullende informatie

Er worden 4 verschillende sleutels gebruikt voor cryptografische primitieven: één voor het versleutelen van een bestandsnaam, één voor VMAC, twee met daarom sleutels voor het versleutelen van gegevens die veel XTS belangrijk vindt. Al dit soort sleutels kunnen worden afgeleid van uw door mensen geleverde 512-bit HKDF-sleutel met behulp van een nieuw geweldig algoritme op basis van HMAC-SHA512 (IETF-concept). Een deel van de kernel verwacht alle dingen uit de gebruikersruimte met effectieve cryptografie. Deze sleutel wordt gegenereerd in versterking voor PBKDF met behulp van de wachtwoordzin HMAC-SHA512.

Standaardcoderingsimplementaties waren voorheen eigendom, maar ze waren geen Opencrypto-framework. Er kan worden gezegd dat Opencrypto vaak niet wordt gebruikt, voornamelijk omdat het XTS niet volledig ondersteunt (deze instelling kan momenteel niet slechts enkele / “korte” sectoren garanderen). Dit is wat meer wordt beschouwd als een behoorlijk zware massa (extra initialisatie, en dus herinneringstoewijzing), waarvan het gebruik ook de prestaties van Nality kan beïnvloeden.

PEFS kan meerdere sleutels aan, gecodeerde bestanden mixen met verschillende sleutels in dezelfde directory, toepassing met openbare sleutels (niet-versleuteld), samenvoegen (voeg een goede set toe vanwege sleutels, voer er zeker een in) en hoger.

Een ketting bestaat meestal uit een reeks sleutels. De sporen worden opgeslagen in een map ( database.pefs.db ). Elk record in deze database bestaat uit sleutels: twee oudere sleutels en een kleine sleutel.

Let op de regel: belangrijk k1 -> k2 -> k3 .

4 records in zijn database worden gebruikt om het probleem positief weer te geven, “ 0 ” geeft het exacte einde aan tussen lijnmarkeringen; Inzendingen komen uit als (oudersleutel => tienersleutel) :

Wanneer de gebruiker de wachtwoordzin k1 invoert (met behulp van de verkoop voor ‘ addkey -c ‘ en / en zelfs iets dergelijks), worden de 3 sleutels hersteld vanuit de toegevoegde database . want als je een bestandssysteem wilt maken: k1, k2, k3 . k3

Wanneer u een wachtwoordzin gebruikt, is het waarschijnlijk dat een kleine sleutel k3 is ontworpen om te verschijnen. Deze opslagplaats voor zaken lijkt een unieke noodzaak voor persoonlijke veiligheid. Een versleuteld rapport van adressen.

Met behulp van sleutelhangers kunnen we het recht van instapniveaus reproduceren, bijvoorbeeld in het om te beginnen voorbeeld, k1 is een zeer persistente sleutel, en k3 is de kleinste: k1 = topgeheim, k2 = schoon, k3 = anti-diefstal laptop

Deze verscheidenheid aan systemen omvat het Cryptographic File System (CFS) ontwikkeld door Matt Blaze, het Transparent Cryptographic File System (TCFS) dat wordt ondersteund op Linux en BSD, CryptFS en Microsoft EFS in Windows 2000.

Alle database-elementen worden versleuteld bewaard in een variant in de subsleutel die zich alleen kan ontwikkelen tot ontsleuteld met behulp van de sleutel.

Technische details

Technisch gezien is het systeem een standaard btree (3) repository met vermeldingen die zijn geïndexeerd door KEYID . Het kan worden omschreven als een functioneel lexicon als volgt:

database [KEYID (sleutel)] betekent gegevens || Macgegevens impliceert AES128-CTR (KEK (sleutel), child_key || key_param)mac komt overeen met HMAC-SHA512 (KEK (sleutel), data)

HMAC-SHA512 wordt natuurlijk gebruikt om zowel het belangrijkste punt van de sleutelcodering ( KEK ) als KEYID te berekenen:

KEYID (sleutel) komt overeen met HMAC-SHA512 (sleutel, CONST_KEYID)KEK (sleutel) = CONST_KEK)

Terwijl hmac-sha512 (sleutel, met meer sleutelhanger met addkey -c , wordt de eerste herstartsleutel door de gebruiker gegenereerd in het geval dat wachtwoordzin:

sleutel = PKCS5V2 (wachtwoordzin)

DaughterDe eerste sleutel wordt meestal gezocht in de database: child_key = database [KEYID (sleutel)]. child_key . Het proces wordt recursief herhaald totdat de doelreeks van de tagreeks is gevonden.

Naast de belangrijkste grenzen van de bovenliggende sleutel (algoritme en dus sleutelgrootte), kunt u ook hoger scoren dan het databaserecord (veld key_param ), dat wil zeggen, het algoritme van een persoon specificeren en dimensiesleutel, elke minuut door de gebruiker gedefinieerd; alle knoppen hebben momenteel verschillende instellingen.

Maak een back-up van een ~ /private.enc -map en maak er dan ~ /bepaalde persoon van. Merk op dat PEFS installatie in een enkele map ondersteunt, voor de duidelijkheid in verschillende mappen.

nummer mkdir ~ / private ~ per private.enc

1. Sla de encryptiesleutel op

PEFS maakt een verschil en slaat geen metadata (zoals een bestandscoderingssleutel) op het bestandssysteem op. Voor de eindgebruiker betekent dit dat de door hem ingevoerde wachtwoordzin of alleen uw dochter niet wordt beschermd door het volgsysteem en dat iemand de juistheid niet meer hoeft te onderbouwen. Om wat eenvoud te bereiken, lijkt het pefs-hulpprogramma een kettingsleutel op gebruikersniveau (sleutelreeks) te hebben. Een sleutelhanger bestaande uit een enkele keybox is tot nu toe gebruikt om de traditionele keystore na te bootsen.

addchain get voegt een substantiële invoer toe aan de factordatabase korte periode (databasebestand .pefs.db ), mijn document wordt gemaakt als het echt niet bestaan.

De optie -g schakelt de controle uit voor veel bestand van het type oefening: om er rekening mee te houden dat dit later beschikbaar is, moet het record worden aangemaakt op uw niet-veeleisend bestandssysteem (niet versleuteld).

-Z geluk geeft aan dat een specifieke keten die ik heb gemaakt de meest wenselijke onderliggende sleutel heeft, d.w.z. dat deze slechts uit één bovenliggende sleutel bestaat.

nummer pefs -f addchain -Z ~ en private.encVoer de wachtwoordzin van de bovenliggende sleutel in:Voer opnieuw een soort wachtwoordzin in voor de ouder- of moeder- of vadersleutel:

# ls -A ~ / private.enc.pefs.db

2. Koppel de bestandssoftware met de geregistreerde bestandscoderingscomponent

Het PEFS-bestand heeft niet alleen een betekenisvolle sleutel nodig om te worden ingesteld. Nadat het bestandssysteem zich normaal in de alleen-lezen modus bevindt, is de sleutel echt toegevoegd.

# pefs mt. ! / optie private.enc ~ / discreet

addkey -c single staat sleutels en het klantenbestand van de vereiste keten toe. Zonder haar kan elke master worden toegevoegd die uw eigen systeemarchief zal helpen.

nummer pefs -c addkey ~ per privéVoer de wachtwoordzin in:

Download deze software en repareer uw pc binnen enkele minuten.

Putty Invalid Port Error

Putty Blad Nieprawidlowego Portu

Error De Puerto No Valido De Masilla

Putty Errore Di Porta Non Valida

Putty Ungultiger Portfehler

Oshibka Nevernogo Porta Shpatlevki

Erreur De Port Invalide Putty

Putty Invalid Port Error

퍼티 잘못된 포트 오류

Putty Erro De Porta Invalida