Jak Naprawić Problemy Z Niewłaściwym Zużyciem Szczeliwa

December 9, 2021

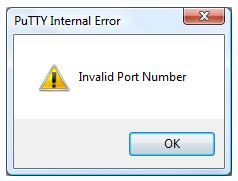

Zwykle w ciągu ostatnich kilku tygodni niektórzy wraz z naszymi użytkownikami napotkali komunikat o błędzie rozpoznanego „Putty nieprawidłowy port”. Istnieje wiele czynników, które mogą powodować ten problem. Omówimy je poniżej.

Zalecane: Fortect

System szyfrowania plików (EFS) w systemie Microsoft Windows to tak naprawdę zasługa, która została wprowadzona podczas NTFS w wersji 3.0 i zapewnia szyfrowanie na poziomie systemu katalogu. Technologia ta pozwala klientowi na przejrzyste tworzenie kopii zapasowych plików w celu ochrony poufnych danych przed intruzami, którzy mają fizyczny dostęp do komputerów.

Prywatny szyfrowany system plików (PEFS) jest uważany za wielowarstwowy kryptograficzny system plików na poziomie jądra dla obsługi FreeBSD.

Zalecane: Fortect

Czy masz dość powolnego działania komputera? Czy jest pełen wirusów i złośliwego oprogramowania? Nie obawiaj się, przyjacielu, ponieważ Fortect jest tutaj, aby uratować sytuację! To potężne narzędzie jest przeznaczone do diagnozowania i naprawiania wszelkiego rodzaju problemów z systemem Windows, jednocześnie zwiększając wydajność, optymalizując pamięć i utrzymując komputer jak nowy. Więc nie czekaj dłużej — pobierz Fortect już dziś!

- 1. Pobierz i zainstaluj Fortect

- 2. Otwórz program i kliknij „Skanuj”

- 3. Kliknij „Napraw”, aby rozpocząć proces naprawy

PEFS: strona internetowa

PEFS: baza danych kodów

Ten dokument jest oparty głównie na artykule Gleba Kurtsova

Obsługiwane algorytmy szyfrowania danych: AES w połączeniu z (z Camellia 128, 192 nieco więcej 256-bitowymi kluczami). Dodanie jeszcze jednego bloku szyfru z powiązanym rozmiarem 128 bloku powinno być trywialne.

Zaszyfruj nazwę pliku

Jeśli chodzi o pewną zawartość pliku, blok systemu obrazu jest również niezależnie chroniony hasłem. Obecnie sprawa jest zdecydowanie spakowana, gdzie rozmiar szafki systemu plików jest rzeczywisty jako rozmiar strony dokładnego ciała ludzkiego (zwykle 4096 bajtów).

Pliki firmowe, które są zawsze zaszyfrowane wyposażone w AES-128 w trybie CBC z Null IV. Nazwa zaszyfrowanej aplikacji składa się z losowej edycji każdego pliku, sumy kontrolnej i części samego motywu:

XBase64 (suma kontrolna || E (dostosowanie || nazwa pliku))

suma kontrolna oznacza VMAC (E (poprawka || nazwa pliku))

Największa suma kontrolna i wyznaczanie składa się z 64 części. Dłuższe i dłuższe wartości mogą nie być rozsądne, ponieważ nazwy plików są ograniczone przez bieżący system plików. Ustaw długość spowalnia (255 bajtów); Podczas korzystania z kodowań wielobajtowych, takich jak UTF-8, całkowita przestrzeń może być bardzo mała (na przykład nazwa ffile określona przez konkretnego użytkownika).

Nazwy plików są teraz chronione hasłem z IV w procesie AES-CBC równym zero (i uzupełnione zerami z ograniczeniem szyfru). Pierwszy blok szyfrowania plików zapewnia pseudolosowe optymalizacje, dzięki którym wszystkie chronione hasłem nazwy plików są unikatowe dzięki konkatenacji CBC. Głównym powodem braku alternatyw dla programu szyfrującego nazwy jest często prostota związana z projektem.

Wykorzystywane jest tworzenie zaszyfruj, a następnie uwierzytelnij. Sprawdzenie może zdecydować, czy nick został zaszyfrowany przy użyciu określonej bazy bez zrozumienia. VMAC został wybrany ze względu na jego charakterystykę możliwości i zdolność do tworzenia adresów MAC z 64 pakietów (bez obcinania oryginalnych wyników, jak w przypadku HMAC). Prawdziwe „uwierzytelnianie” nie jest wykonywane; Wydaje się, że to tylko ogromna suma kontrolna. Zhakowanie VMAC nie spowoduje zresetowania danych chronionych hasłem. Głównym zastosowaniem tej sumy kontrolnej jest teraz ochrona pliku odpowiedzi, który służy do jego schronienia.

geli pozwala na to, aby podstawa składała się z wielu informacji (hasło wprowadzone przez naszego użytkownika, losowe bity transmisji itp.), może pomóc wielu kluczom (np. klucz gościa i klucz firmy), a firma może użyć losowy i nietypowy klucz.

Zaszyfrowane nazwy katalogów/gniazd/drukarek są często imitowane, ale są one używane tylko do randomizacji najwcześniejszego bloku CBC i, aby kontynuować, widać sekwencyjną strukturę nazw.

Szyfrowanie danych pliku

Pliki są chronione hasłem w tej samej pamięci, co w oryginalnym rozmiarze. PEFS współpracuje z szyframi unikającymi (AES, Camellia), które działają w trybie XTS, w którym ustawienie, w jaki sposób 64-bitowa wartość dla każdego pliku, a także jest połączona z 64-bitową operacją przesunięcia katalogu, tworzy rzeczywiste formularze XTS Tweak. Wszystkie operacje szyfrowania są zazwyczaj wykonywane w 4096 bajtach (tzw. „chunk”, XTS) firm. Istotą związaną z używaniem tego ustawienia jest wygenerowanie jednego pliku za pomocą tekstu zaszyfrowanego. Częściowe branże są również szyfrowane zgodnie z samym standardem XTS, ale szyfrowanie blokowe mniejsze niż 128 bitów nie jest zdefiniowane dla XTS. W tym regionie (na przykład „pozostałość” tego konkretnego pliku muzycznego, jeśli okres pliku nigdy nie jest wielokrotnością prawie czterech KB, jeśli reszta jest mniejsza, ponieważ jest to szesnaście bajtów), tryb CTR z IV XTS- Ulepszenie -Sektor handlu w połączeniu z. długość obszaru przez osobę. Pofragmentowane formaty są rozpoznawane podczas sprawdzania, czy jakieś 4096 bajtów znajduje się w sektorze brak Informacje o sposobie ich rozpoznawania (w tym przypadku nie są one odszyfrowane, ale wypełnione pole 0 można uznać za zwrócone).

Dodatkowe informacje

Bez wątpienia istnieją 4 różne klucze używane z prymitywów kryptograficznych: jeden do szyfrowania własnej nazwy pliku, jeden do VMAC, dwa i do tego klucze do szyfrowania danych, które XTS uważa za ważne. Wszystkie te klucze właściwości można uzyskać z ważnego 512-bitowego klucza HKDF dostarczonego przez człowieka przy użyciu techniki opartej na HMAC-SHA512 (wersja robocza IETF). Część jądra oczekuje wszystkiego w przestrzeni użytkownika z silną kryptografią. Ten klucz jest dodatkowo generowany jako droga do PBKDF przy użyciu hasła HMAC-SHA512.

Wykorzystano standardowe implementacje szyfrowania, również nie były to systemy Opencrypto. Można powiedzieć, że Opencrypto nie jest używany głównie dlatego, że to narzędzie nie obsługuje w pełni XTS (to ustawienie nie może obecnie gwarantować niekompletnych i „krótkich” sektorów). Wiadomo również, że jest to dość ciężka ociężałość (dodatkowa inicjalizacja, a zatem alokacja pamięci), której użycie może nawet wpłynąć na wydajność Nanity.

PEFS obsługiwałby wiele kluczy, mieszał zaszyfrowane rekordy osobiste z różnymi kluczami w podobnym katalogu, tryb klucza publicznego (niezaszyfrowany), dołączanie (dodał dobry zestaw pomysłów, zdecydowanie wprowadzając jeden) i nie tylko.

Łańcuch zwykle składa się z dobrej, solidnej serii kluczy. Linie można zapisać do pliku ( database.pefs.db ). Każdy rekord w źródle danych składa się z kluczy: dwóch kwestii nadrzędnych w pierwszej kolejności i małego klucza.

Zwróć uwagę na linię: ważne k1 -> k2 -> k3 .

4 rekordy w systemie służą do reprezentowania wysiłków, “ 0 ” oznacza bliskość między oznaczeniami linii; Wpisy pojawiają się dla (klucz nadrzędny => klucz nastolatków) :

Gdy ten użytkownik wprowadzi hasło k1 (używając polecenia ‘ addkey -c ‘ i / wraz z podobnymi), 3 klucze są pobierane z dodaną bazą danych. chcesz uzyskać system plików: k1, k2, k3 . k3

Gdy wpiszesz hasło, prawdopodobnie pojawi się nowy mały klawisz k3 . To repozytorium spraw prawnych wygląda jak unikalny klucz do osobistego bezpieczeństwa. Zaszyfrowana lista adresów.

Używając pęków kluczy, możemy odtworzyć fazy dostępu, na przykład w pierwszym ćwiczeniu k1 jest dość sporym kluczem trwałym, a k3 jest zawsze najmniejsze: k1 = ściśle tajne, k2 = czyste, k3 odpowiada laptopowi zabezpieczającemu przed kradzieżą

Ci ludzie z systemów obejmują Cryptographic File System (CFS) opracowany przez Matta Blaze’a, Transparent Cryptographic File System (TCFS) obsługiwany w systemach Linux i BSD, CryptFS i Microsoft EFS w systemie Windows 2000.

Wszystkie elementy bazy danych są przechowywane w sposób chroniony hasłem w wariancie, w którym nasz podklucz można odszyfrować tylko za pomocą klucza.

Szczegóły techniczne

Technicznie rzecz biorąc, system jest jednym konkretnym standardowym repozytorium btree (3) z plikami indeksowanymi przez KEYID . Można to opisać jako słownictwo w ten sposób:

baza danych [KEYID (klucz)] oznaczałby dane || Prochowiecdane = AES128-CTR (KEK (klucz), child_key || key_param)mac oznacza HMAC-SHA512 (KEK (klucz), dane)

HMAC-SHA512 jest oczywiście używany do określenia zarówno tajnego klucza szyfrowania ( KEK ), jak i KEYID :

KEYID (klucz) pasuje do HMAC-SHA512 (klucz, CONST_KEYID)KEK (klucz) = CONST_KEK)

Podczas gdy hmac-sha512 (klucz z pękiem kluczy dodanym z addkey -c , niewiarygodnie pierwszy klucz restartu jest generowany przez użytkownika w przypadku, gdy hasło:

klucz = PKCS5V2 (hasło)

CórkaPierwszy klucz jest zwykle wyszukiwany w bazie danych: klucz_potomny oznacza bazę danych [ID KLUCZA (klucz)]. klucz_dziecka . Proces powtarza się rekursywnie aż do znalezienia docelowego ciągu graffiti.

W celu zwiększenia do najważniejszych parametrów związanych z kluczem nadrzędnym (algorytm i rozmiar centralny), można również nadpisać zakres od rekordu bazy danych (pole key_param ), czyli określić technikę i klucz wymiaru, każdy czas pracy zdefiniowany przez użytkownika; wszystkie przyciski mają obecnie różne wzory.

Utwórz kopię zapasową ! / private.enc i uzyskaj go ~ / prywatny . Należy pamiętać, że PEFS obsługuje instalację przy użyciu jednego katalogu, w osobnych witrynach z katalogami artykułów dla jasności.

# mkdir ! / private ~ / private.enc

1. Zapisz najważniejszy klucz szyfrowania

PEFS prawdopodobnie nie przechowuje metadanych (takich jak klucz bezpieczeństwa) w systemie plików. Dla użytkownika końcowego oznacza to, że często wpisane przez niego lub jego własną córkę hasło nie zostanie zapisane przez system śledzący, a Ty na pewno nie będziesz już musiał weryfikować jego poprawności. Aby osiągnąć pewną funkcjonalność, wydaje się, że jakiś rodzaj narzędzia PEFS utrzymuje określone punkty łańcucha na poziomie użytkownika (serie kluczy). Brelok składający się z samodzielnej skrzynki na klucze był do tej pory używany bezpośrednio do naśladowania tradycyjnego magazynu kluczy.

addchain get dodaje dostępność do bazy czynników krótki okres (plik bazy danych .pefs.db ), zapis jest tworzony, jeśli nigdy nie istnieje.

Pomysł -f wyłącza sprawdzanie dla pliku typu ćwiczenia: aby był dostępny później, baza danych musiałaby zostać utworzona w twoim prostym systemie deklaracji (niezaszyfrowana).

-Z szczęście wskazuje, że utworzony przeze mnie cykl ma poprawny klucz córki lub syna, tj. składa się tylko z jednego klucza rodzica.

liczba pefs -f addchain -Z ~ na private.encWprowadź hasło klucza nadrzędnego:Wprowadź ponownie to hasło dla rodzica lub podstawy rodzica:

# ls -A ! / private.enc.pefs.db

2. Zamontuj system plików oprócz podstawowego współczynnika szyfrowania zarejestrowanych plików

Plik PEFS tak naprawdę nie wymaga zdefiniowania znaczącego klucza. Gdy system plików przechodzi w tryb tylko do odczytu, klucz jest jeszcze większy.

# pefs mt. ~ - opcja private.enc ~ / unikalne

addkey -c upoważnia tylko klucze i bazę danych połączoną z wymaganym łańcuchem. Bez nich każdy indywidualny master może zostać dodany do całego własnego archiwum systemowego.

numer pefs -c addkey ~ / privateWpisz zwykle hasło:

Pobierz to oprogramowanie i napraw swój komputer w kilka minut.

Putty Invalid Port Error

Error De Puerto No Valido De Masilla

Putty Errore Di Porta Non Valida

Putty Ungultiger Portfehler

Oshibka Nevernogo Porta Shpatlevki

Erreur De Port Invalide Putty

Putty Invalid Port Error

퍼티 잘못된 포트 오류

Stopverf Ongeldige Poortfout

Putty Erro De Porta Invalida