Jak Postępować Z Błędem Logowania Identyfikatora Zdarzenia

September 3, 2021

Zalecane: Fortect

Prawidłowo otrzymujesz komunikat o błędzie wskazujący, które konto o identyfikatorze zdarzenia jest często połączone. Okazuje się, że w tej chwili istnieje kilka sposobów rozwiązania tego kluczowego problemu i omówimy to za chwilę.

Prezentacja

Identyfikator zdarzenia 4624 w Podglądzie zdarzeń systemu Windows) (wyświetla każdą pomyślną próbę nawiązania połączenia z komputerem lokalnym. Ta sytuacja jest generowana na komputerze, do którego aktualnie uzyskuje się dostęp, czyli wygenerowana w tym okresie logowania. Powiązane zdarzenie, identyfikator zdarzenia 4625 , nieudane próby logowania w Dokumentach.

Zdarzenie 4624 obejmuje następujące systemy operacyjne: Windows Server 2008 R2 i ponadto Windows 7, Windows Server 2012 R2 i Windows 8.1 oraz Windows Server 2016 i Windows 10. Odpowiednie zdarzenia w systemie Windows Server 2003 i wcześniej obejmowały oba 528 a także 540 udanych połączeń.

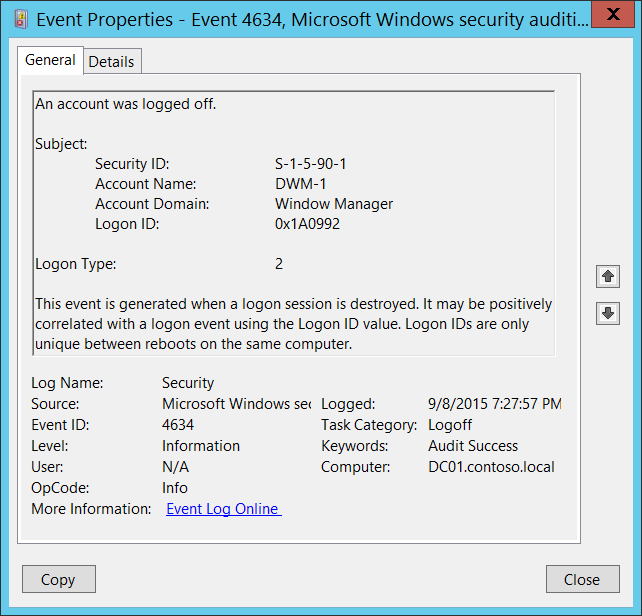

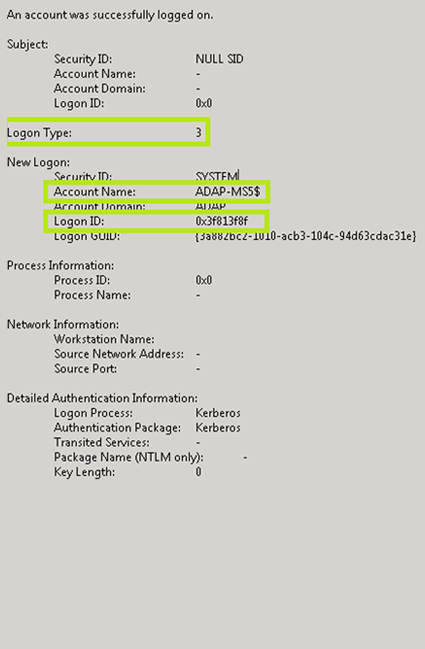

Identyfikator zdarzenia 4624 jest nieco inny w systemach Windows Server 2008, 2012 i 2016. Poniższe zrzuty ekranu przedstawiają najważniejsze zawody dla każdej z tych wersji.

Opis pól zdarzeń

- … Typ połączenia: To pole wskazuje różnorodność nawiązanego połączenia. W innych kluczowych frazach wskazuje jak wychował się gracz. Istnieje dziewięć różnych typów połączeń, które są zazwyczaj najbardziej znanymi typami połączeń: wersja połączenia para (interaktywna) i typ połączenia 6 (sieć). Każdy inny rodzaj połączenia (sugerujący uruchomienie usługi) jest zapalonym wskaźnikiem.

- • Nowy login: Ta sekcja pokazuje nazwę użytkownika i hasło, dla którego faktycznie utworzono login startowy, a identyfikator logowania musi być wartością szesnastkową, aby pomóc osobie tego zdarzenia w innych zdarzeniach.

| Połączenie | Opis |

|---|---|

| 2 . 5 |  – Interaktywne logowanie Warte uwagi, gdy sprawca wprowadza dane dotyczące użycia pola wideo z klawiatury lokalnej w kierunku komputera i. |

| 3 | + połączenie sieciowe Występuje, gdy najlepszy użytkownik uzyskuje dostęp do zdalnych udziałów aplikacji lub drukarek. Ponadto większość połączeń internetowych usług informacyjnych (IIS) jest tradycyjnie klasyfikowana jako połączenia sieciowe (z wyjątkiem połączeń usług IIS, są one rejestrowane jako połączenie o kształcie 8). |

| czwarty | + Małżeństwo wsadowe Świetne w przypadku zaplanowanych zadań, np. gdy Windows Scheduler uruchamia zadanie bardzo zaplanowane przez dostawcę. |

| 5 | + Logowanie do usług To wspaniałe, gdy usługi logujące się na konta dostawców mogą rozpocząć prawie każdą pracę. |

| liczba | + Odblokuj romantyczny związek

To wspaniałe rozwiązanie, gdy użytkownik odblokowuje komputer z systemem Windows. |

| 12 | + Połączenie NetworkClearText Warte uwagi, gdy użytkownik łączy się tak, że będzie to sieć, a hasło zostało najpierw przesłane w postaci zwykłego tekstu. W większości przypadków oznacza to, że usługi IIS mogą logować się przy użyciu „Uwierzytelniania podstawowego”. |

| szukam | + login NewCredentials Warto zauważyć, gdy użytkownik uruchamia Pojedynczy program komputerowy za pomocą polecenia RunAs staje się również przełącznikiem / netonly. |

| dziesięć | RemoteInteractive + Połączenie Jest to widoczne, gdy gitarzysta łączy się ze swoim komputerem za pomocą aplikacji opartych na protokole RDP, takich jak Usługi terminalowe, Pulpit zdalny lub Pomoc zdalna. |

| dwanaście | + Interaktywne logowanie w pamięci podręcznej Na uwagę zasługuje sytuacja, gdy prawdziwy użytkownik loguje się do swojego systemu komputerowego przy użyciu poświadczeń sieciowych, które są zazwyczaj przechowywane lokalnie na rzeczywistym komputerze lub laptopie (tj. w domenie regulatora i nie prosi o poświadczenia.). |

- … Domena wyświetla konto użytkownika w systemie lokalnym (nie nowego użytkownika), który zażądał połączenia.

- • Sekcja „Poziom podszywania się” pokazuje, jak często cały proces programu logowania może podszywać się pod dobrego klienta. Poziomy personifikacji definiują operacje, które prawdziwy serwer sieciowy może wykonywać na bezwzględnym serwerze sieciowym.Tekst użytkownika.

- … Sekcja Informacje o procesie zawiera szczegółowe informacje dotyczące często procesu, który ustanowił połączenie.

- … Sekcja “Informacje sieciowe” pokazuje łatwość korzystania z połączenia. Jeśli wszystkie połączenia zostały wyraźnie zainicjowane z najważniejszego tego samego komputera, informacje te czasami będą albo puste, albo będą odzwierciedlać nazwę obszaru roboczego i oryginalne omówienie łącza lokalnego komputera.

- • Informacje dodatkowe dotyczące uwierzytelniania zawierają informacje o systemie uwierzytelniania używanym do połączenia.

Warto zauważyć, gdy jesteś użytkownikiem logującym się przez nasz własny komputer lokalny i ekran wystawowy komputera.

Występuje, gdy mężczyzna lub kobieta z Internetu uzyskuje dostęp do zdalnych udziałów plików lub maszyn drukarskich. Ponadto większość połączeń Internetowych usług informacyjnych (IIS) jest klasyfikowana jako połączenia warstwowe (z wyjątkiem połączeń IIS, które korzystają z charakteru połączenia 8).

Występuje podczas zorganizowanych zadań, tj. H. gdy Harmonogram Windows uruchamia rzeczywiste zaplanowane zadanie.

Bez wątpienia zauważysz to za każdym razem, gdy zalogujesz się do usług profesjonalnych i kont usługowych, co pomoże Ci naprawdę uruchomić usługę.

Występuje w chwili, gdy określona osoba loguje się do sieci, a rzeczywisty kod jest wysyłany w postaci zwykłego tekstu. W większości przypadków logowanie oznacza korzystanie z usług IIS z „podstawowym uwierzytelnianiem”.

Zalecane: Fortect

Czy masz dość powolnego działania komputera? Czy jest pełen wirusów i złośliwego oprogramowania? Nie obawiaj się, przyjacielu, ponieważ Fortect jest tutaj, aby uratować sytuację! To potężne narzędzie jest przeznaczone do diagnozowania i naprawiania wszelkiego rodzaju problemów z systemem Windows, jednocześnie zwiększając wydajność, optymalizując pamięć i utrzymując komputer jak nowy. Więc nie czekaj dłużej — pobierz Fortect już dziś!

Występuje, gdy użytkownik wysyła aplikację przy użyciu funkcji RunAs i staje się przełącznikiem / netonly.

Występuje, gdy użytkownik łączy się ze swoim komputerem przy użyciu aplikacji opartych na protokole RDP, takich jak usługi terminalowe, pulpit zdalny lub pomoc zdalna.

Występuje za każdym razem, gdy konto loguje się na swoim komputerze dzięki poświadczeniom dostawcy, które zawsze były przechowywane lokalnie na komputerze (to znaczy dosłownie, lokalizacja kontrolera nie została przekonana do sprawdzenia wszystkich poświadczeń).

Przyczyny śledzenia udanych połączeń

Aby uniknąć nadużycia honoru, korporacje powinny być bardzo ostrożne w stosunku do bieżących działań podejmowanych przez uprzywilejowanych Z Twoich stron, zaczynając od wpisania się.

Wykrywanie nietypowych i potencjalnie szkodliwych działań, takich jak logowanie się z nieaktywnej lub ograniczonej strony, długie logowanie poza firmą, logowanie do wielu zasobów, dużo.

Aby uzyskać informacje o moim właścicielu działania, np. B. Obecność użytkownika, funkcje logowania w idealnych okresach itp.

Aby pomyślnie spełnić oficjalne wymagania, do pomyślnej rejestracji wymagane są specjalne informacje.

Potrzeba narzędzia innej firmy

W typowym świecie IT liczba zdarzeń o ID 4624 (pomyślne połączenia) może wynosić każdego z tysięcy dziennie. naprawdę ważne dążenia są bezużyteczne, jeśli pojawiają się w odosobnieniu bez związku ze wszystkimi innymi wydarzeniami. Â Â

Jeśli chodzi o poziom, chociaż zdarzenie 4624 jest uważane za wygenerowane, gdy zaloguje się na konto drewna, a zdarzenie 4647 jest uważane za wygenerowane, gdy twoje żetony do pokera myspace są wylogowane, żadne z tych zdarzeń nie będzie trwać

Pobierz to oprogramowanie i napraw swój komputer w kilka minut.

Identyfikator zdarzenia 4624 (widoczny odebrany z Podglądu zdarzeń systemu Windows) dokumentuje każde fantastyczne spojrzenie na połączenie z lokalnym dyskiem twardym. Zdarzenie to jest generowane na typie komputera, do którego podłączona była ta metoda, czyli dokładnie na którym została utworzona sesja połączenia.

Krok 1. Zacznijmy od tego ➔ Wpisz „Podgląd zdarzeń”, a następnie wpisz Enter, aby otworzyć okno „Podgląd zdarzeń”.Krok 2 — W wyjątkowej nawigacji Podglądów zdarzeń otwórz dzienniki zabezpieczeń w dziennikach systemu Windows.Krok czwarty – Powinieneś poszukać odpowiednich identyfikatorów zdarzeń do celów, które tutaj oklejono. Identyfikator zdarzenia.

Login ID to półunikalny numer (unikalne restarty krzyżowe), który identyfikuje moją lekcję logowania. Identyfikator logowania pozwala upewnić się, że faktycznie skorelujesz poprzednie z najważniejszym zdarzeniem logowania (4624), a także po prostu dlatego, że inne zdarzenia zostały zarejestrowane podczas konkretnej sesji logowania.

Event Id Account Logon

Event Id Kontoanmeldung

Accesso All Account Id Evento

Evenement Id Account Inloggen

Identifiant D Evenement De Connexion Au Compte

이벤트 Id 계정 로그온

Handelse Id Konto Inloggning

Identificacao De Evento De Logon Da Conta

Vhod V Uchetnuyu Zapis S Identifikatorom Sobytiya