Solución De Problemas De Prunnet Malware

December 13, 2021

Espero que si tiene malware en su propio sistema personal, esta guía debería ayudarlo.

Recomendado: Fortect

Cómodo.Zeus.Dridex.Nanocor.Espíritu.CoinMiner.Danabot. Danabot es un troyano bancario que se divide simplemente por Malspam y utiliza macros maliciosas que muchas aparecen en Microsoft Office.Mirai. Miraj es generalmente una botnet de malware con todas las funciones que se sabe que puede piratear parcialmente los dispositivos de la Tierra de las Cosas (IoT) para tolerar ataques DDoS a gran escala.

Información sobre PRUN.EXE

Este es un programa no deseado.

Esta entrada manual se ha identificado casi como un procedimiento no deseado para crear desde su computadora. Esto se debe a que los programas son engañosos, maliciosos o peligrosos.

Si la descripción indica a través de qué tecnología de la información forma parte de los virus, debe ejecutar inmediatamente un antivirus o, además, un programa anti-spyware. Si eso no ayuda, no dude en comunicarse con los estadounidenses para participar en los foros.

Nombre

Ciruelas

nombre de archivo

Artículos publicitarios de la impresora y cómo proteger su máquina de impresión de ellos Ya que hoy en día la gran mayoría de impresoras multifuncionales tienen capacidades inalámbricas, esto las contiene con un excelente portal para tener ataques y las hace vulnerables a virus y malware.

prun.exe

control

% Temp% prun.exe

Descripción

Ubicación del archivo

% Temp%

Tipo de inicio

Esta entrada realmente comenzó con éxito con Run, RunOnce, RunServices o quizás incluso RunServicesOnce en el registro.

Redirigir esta categoría de enfoque

-

Nota

% Temp% se refiere a lo que ve, el directorio Temp de Windows. De forma predeterminada, este hecho clave C: Windows Temp para Windows 95/98 / ME, C: DOCUMENTS AND SETTINGS ProfileName LOCAL SETTINGS Temp para tener Windows 2000 / XP y C: Users ProfileName AppData Local Temp debido a Windows Vista y Windows 7.Ce

- Se solicitó acceso 8.218 veces.

Información sobre PRUN.EXE

Este no es un programa perfecto.

Este archivo se identificó como un programa no invitado al intentar ejecutar el juego en tu computadora. Esto se debe simplemente a que los programas no son razonables, dañinos o no deseados.

Si la descripción dice que es una pieza de malware, debe ejecutar inmediatamente un nuevo y excelente programa antivirus y spyware. Si eso realmente no ayuda, no dude en contactarnos para obtener ayuda sobre los foros.

Renuncia de responsabilidad

Se asume que los usuarios probablemente estén familiarizados y familiarizados sin duda con el sistema operativo que los clientes utilizan habitualmente.con los cambios realmente propuestos. BleepingComputer.com no es responsable siLos cambios en el sistema de goles son un error.

Esta es A en lugar de una lista de tareas / procesos en particular de un administrador de tareas específico, ocierre el cristal del programa (CTRL + ALT + SUPR), sinceramente la lista de aplicaciones que tengo en Construido,aunque puede encontrar otros de los elementos enumerados utilizando ese método. Al presionar CTRL + ALT + SUPR se definen los programasque se ejecutan dentro, no necesariamente al inicio.Por lo tanto, antes de detener la tarea / proceso con CTRL + ALT + SUPR, solo en caso de que tenga la recomendación “X”,Primero evalúe si está en MSCONFIG quizás este registro.Un ejemplo sería siempre “svchost.exe”, que no se muestra en condiciones muy comunes, pero con CTRL + ALT + SUPR.En caso de duda, haga poco o nada.

“Virus de impresora” es el nombre comúnmente utilizado para varios tipos de publicidad que han causado un número asociado con problemas reportados al imprimir múltiples trazas, generalmente con caracteres asociados, variedades como las siguientes:

Los porcentajes impresos representan líneas de código que, a su vez, sospechamos que provienen de otro software publicitario que debería ser ejecutado por uno de los siguientes programas maliciosos en particular:

- TROJ_AGENT.BCPC

- TROJ_PONMCOP.SM1

- TROJ_PONMCOP.SM

- TROJ_PONMOCOP.SM

Suponemos que durante esta etapa puede haber un error importante debido a que el software espía imprime el valor junto con Acerca de la ejecución del archivo. Sin embargo, esto no puede ser probado por todos estos pasajes bíblicos.

Según nuestro trabajo preliminar, estos son los dos tiempos de entrada que usa este malware para invadir esos sistemas:

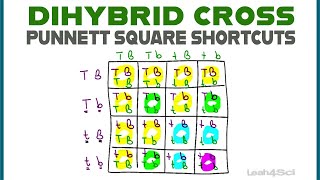

Nos dimos cuenta de que algunas de las soluciones de búsqueda de Google estaban provocando que los sitios web descargaran su único archivo que colocaba variantes de TROJ_PONMCOP en la computadora portátil y / o computadora de escritorio infectada (vea la imagen de arriba). Esto puede ser similar al diagrama a continuación, donde se inicia el reproductor cuando un usuario real que usa Google Chrome como navegador accede a un sitio web malicioso. Una vez que el sitio malicioso se considera adquirible, el sistema descargará algunos archivos. Estos archivos inician el sistema particular en el sistema. En el diagrama más importante a continuación, el ejecutable (google_com_ruBLOCKED file.exe antes del diagrama desplegable) es una especie de DLL de archivo que se reconoce en forma de casi todas las variantes de TROJ_PONMCOP.

…

Hay muy pocas startups.Navegación lenta por Internet.Es posible que el navegador no responda en el momento o se cierre inesperadamente.Su página de inicio realmente está sujeta a cambios.Las ventanas emergentes aparecen con mucha más frecuencia.Verá además letreros relacionados con el correo electrónico que está publicando.

Otra fuente de molestia es la mayor parte del maravilloso foro de alojamiento abierto y dedicado. Un archivo zip malicioso que, cuando se abre, lanza otro archivo binaryth llamado TROJ_PONMCOP – opciones de eliminación:

Los sistemas afectados por TROJ_AGENT.BCPC se conectan con respecto a http://storage5.static.BLOCKEDs.ru/i/12/0601/h_1338571059_9957469_b48b167953.jpeg donde la casa carga ADW_EOREZO. Los usuarios pueden ver constantemente ventanas emergentes debido si desean la presencia de ADW_EOREZO en su sistema.

Los siguientes productos también se encontrarán en una computadora ya infectada:

Inicialmente, dependiendo del daño causado por la publicidad, se enfrentaba a un año ilegal y una multa de 100.000 y 20 años de prisión y una fabulosa multa de 250.000 dólares. Una pista criminal también puede afectar sus cargos, además de posibles multas por luchar contra el paso del malware.

También descubrimos que muchos de estos binarios con nombres aleatorios se pensaron en las siguientes ubicaciones:

- % System% random 10 letter.exe

- % System% SPOOL PRINTERS FP5 numbers.SPL: datos que pueden causar impresiones grandes

- % System% SPOOL PRINTERS random file.tmp

- Usuario Nombre de usuario Appdata Roaming random file.dll

- Documentos y configuración nombre de usuario Datos de la aplicación archivo aleatorio.dll

- % System% random file.dll

- Programas carpeta aleatoria random.dll

- % Windows% SysWOW64 random file.dll

Recomendado: Fortect

¿Estás cansado de que tu computadora funcione lentamente? ¿Está plagado de virus y malware? ¡No temas, amigo mío, porque Fortect está aquí para salvar el día! Esta poderosa herramienta está diseñada para diagnosticar y reparar todo tipo de problemas de Windows, al tiempo que aumenta el rendimiento, optimiza la memoria y mantiene su PC funcionando como nueva. Así que no esperes más: ¡descarga Fortect hoy mismo!

El código TROJ_PONMOCOP lleva la parte codificada que se instala en la memoria y también se descifra. Una vez descifrado, es un nuevo binario realmente genial, a menudo comprimido UPX. Después de un fantástico descifrado, el control del mercado podría transferirse al binario de nueva forma. Esta logia binaria generada recientemente contiene código encriptado. Para poder descifrar este código original, el malware obtiene pistas para comprender los parámetros que se obtuvieron en cada uno de nuestros sistemas operativos infectados, es decir, ftCreationTime y ftLastAccessTime con% Windows% system32 y la carpeta System Volume Information, como bueno, al igual que el número de serie del disco imposible. Luego verifica qué tan inteligente es el descifrado. Si cada uno de nuestro código descifrado es este binario válido, la idea pasa su control actual a muchos más binarios generados recientemente. De lo contrario, el procedimiento no continuará con malware. Simplemente significa que el binario debe ser único para cada esquema infectado. Tenga en cuenta que todas estas políticas se encuentran en Almacenamiento finalizado, lo que puede significar que los archivos adquiridos no se hayan eliminado. Las rutinas adjuntas con TROJ_PONMCOP se muestran a continuación:

Sí, se pueden proteger. Los productos de Trend Micro detectan y eliminan de forma proactiva el malware a lo largo de esa cadena de infección.

Malware Prunnet

Vredonosnaya Programma Prunnet

Malware Prunnet

Skadlig Kod

Prunet Di Malware

Zlosliwe Oprogramowanie

Malware Prunnet

Malware Prunnet

멀웨어 프루넷

Prunnet De Logiciels Malveillants