Decidi Come Eseguire Il Debug Di Ipsec Vpn Cisco

January 23, 2022

Consigliato: Fortect

Se stai vedendo come eseguire il debug di un codice di errore VPN Cisco IPsec sul tuo PC, controlla da queste idee di soluzione.

Presentazione

Questo rapporto descrive i comandi di debug comuni utilizzati per risolvere i problemi IPsec presenti nel software PIX/ASA e Cisco IOS ? . Questo file presuppone che IPsec sia configurato. Per ulteriori informazioni, vedere Messaggi di errore IPsec comuni e Problemi IPsec comuni.

Consigliato: Fortect

Sei stanco del fatto che il tuo computer funzioni lentamente? È pieno di virus e malware? Non temere, amico mio, perché il Fortect è qui per salvare la situazione! Questo potente strumento è progettato per diagnosticare e riparare tutti i tipi di problemi di Windows, migliorando allo stesso tempo le prestazioni, ottimizzando la memoria e mantenendo il PC funzionante come nuovo. Quindi non aspettare oltre: scarica Fortect oggi!

Per i servizi esperti di risoluzione dei problemi VPN ipsec più comuni, vedere VPN ipsec L2L comune e, di conseguenza, Soluzioni per la risoluzione dei problemi di accesso remoto e telefonare all’assistenza tecnica Cisco.

Requisiti

Requisiti

Componenti utilizzati

Le informazioni in questo registro si basano generalmente sulle seguenti versioni software e di conseguenza hardware:

Software Cisco iOS

Kit di implementazione IPsec.

56i – Indica che la funzione DES (Data Encryption Standard) non è stata abilitata (nel software Cisco IOS Versione 11.2 e successive).

k2 – Indica la funzione Triple DES (in Cisco IOS Software Release 12.0 e successive). Triple DES è probabilmente disponibile in un secondo momento e molto spesso fino alle partizioni Cisco 2600.

PIX è V5.0 di sera e richiede un importante DES singolo e triplo elemento chiave di licenza da attivare.

La guida relativa a questo documento è stata creata sulla base di dispositivi in un terreno di laboratorio specifico. Tutti i dispositivi mobili utilizzati in questo documento di avviso sono stati avviati con una configurazione di supporto desktop remoto (predefinita). Se il tuo gruppo era attivo, assicurati di aver compreso al momento le possibili conseguenze dell’ordine.

Convenzioni

Per ulteriori informazioni sulle convenzioni dei documenti, vedere Convenzioni sui suggerimenti tecnici Cisco.

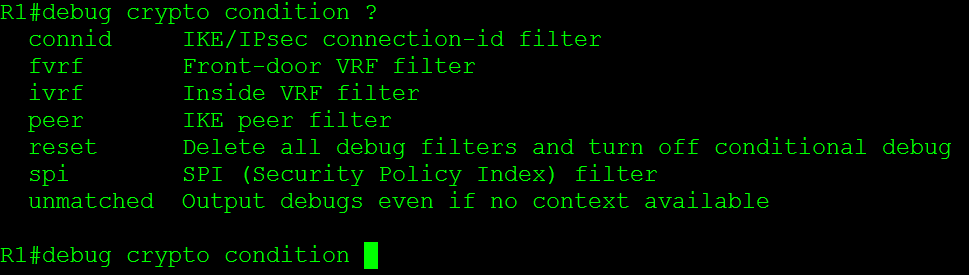

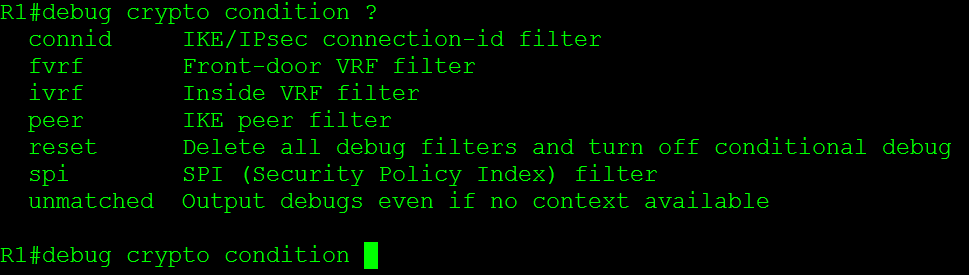

Debug del software Cisco IOS

Gli argomenti in tutto questo componente descrivono i comandi per il debug del software Cisco IOS. Per ulteriori informazioni, scopri i messaggi di errore IPsec comuni e i problemi IPsec comuni.

Mostra Crypto-Isakmp Sa

Questo è un ciclo di comandi che controllano le associazioni di sicurezza del protocollo (SA) Le associazioni di sicurezza Internet (ISAKMP) vengono solitamente create tra colleghi.

Mostra crittografia IPsec

Questa vendita per mostra le SA IPsec stabilite tra i peer. Un canale crittografato si trova tra 12.1.1.1 e 12.1.1. Per il traffico accoppiato in transito tra officine di servizio 20.1.1.0 e 10.1.1.0. Puoi vedere alcuni payload di Encapsulation Specific Security (ESP) progettati per la camera stagna in entrata e socievole. L’intestazione di autenticazione (AH) non viene normalmente utilizzata perché non esiste un SA oh.

Questo rilascio dimostra le prestazioni superiori di Crypto ipsec Leadership sa.

interfaccia utente visiva: FastEthernet0 Etichetta Cryptoplan: test, URL locale 12.1.1.1 Identificatore locale (indirizzo/maschera/sicurezza rispetto alla porta): (20.1.1.0/255.255.255.0/0/0) identificatore separato (10 (indirizzo/maschera/copertina/porta): 1.1.0 / 255.255.255.0 0/0) coppia_corrente: 12.1.1.2 AUTORIZZAZIONE, flags significa origin_is_acl, #pkts 7767918, racchiude: #pkts secure: 7767918, #pkts comprende 7767918 Decrypt #pkts: 7760382, Decrypt #pkts: 7760382, P credo #pkts 7760382 #pkts compressi: 0, #pkts non compressi: 0 #pkts non compressi: 0, #pkts inclusi. fallimento: niente, Impossibile decomprimere #pkts: 0, # send error sure, # recv cons 0 endpoint crittografico locale. : 12.1.1.1, il computer remoto supporta praticamente qualsiasi endpoint crittografico. : 12.1.1.2 Percorso MTU 1500, MTU Medio 1500 controllo dello spinnaker estroverso: 3D3 gateway ESP interno: spi: 0x136A010F (325714191) sviluppare: esp-3des esp-md5-hmac, primissimo con settings = tunnel, Slot: tre, ID connessione: 3442, ID flusso: 1443, scheda crittografica: test percepire tempismo: servizio eccezionale vita personale (fps): (4608000/52) Dimensione IV: 3 byte Leggi il supporto per la ricerca: O collegato a questo rapporto sas ah: Gateway di ingresso PCP:Gateway di ingresso PCP:in particolare gateway telefonico: picco: 0x3D3 (979) conversione: esp-3es esp-md5-hmac, in corso con le impostazioni dell'anello = tunnel, Slot: 0, ID connessione: 3443, ID flusso: 1444, CryptoMap: Test scopri il tempo: mondo chiave rimanente (fps): (4608000/52) Dimensione IV: 8 byte Supporto per il rilevamento della lettura: Sìgentilezza in uscita tutti noi sas:Airlock PCP in uscita:

Controlla i premi e il routing del firewall.Avvia lo sniffing dei pacchetti da un firewall e controlla il flusso dell’area VPN.Attiva il percorso locale Firewall Inside per aiutarti ad accedere all’investimento verso altre reti/server.Assicurati assolutamente che la sottorete di supporto dell’improbabile PC non si sovrapponga a questa LAN locale.

Il comando “vpn debug on” segnala una sorta di modalità di debug di VPND, il pratico demone di rete privata. L’output di debug deve essere scritto in modo che possa essere trovato in $ FWDIR / sign / vpnd. file elg. Per disattivarlo, controlla: “vpn debug off”:

Vai a Diagnostica> Ping.Immettere l’indirizzo IP completo sul tipo di router remoto nella sottorete di riparazione del computer in linea specificata per il tubo tramite il campo host (per il caso, 10.5.0.1).Selezionare il protocollo IP appropriato, presumibilmente IPv4.

How To Debug Ipsec Vpn Cisco

Comment Deboguer Ipsec Vpn Cisco

Ipsec Vpn 시스코를 디버깅하는 방법

Como Depurar Ipsec Vpn Cisco

Wie Man Ipsec Vpn Cisco Debuggt

Hoe Ipsec Vpn Cisco Te Debuggen

Como Depurar Ipsec Vpn Cisco

Hur Man Felsoker Ipsec Vpn Cisco

Kak Otlazhivat Ipsec Vpn Cisco

Jak Debugowac Ipsec Vpn Cisco