Fehlerbehebung Und Darüber Hinaus Behebung Des Vertrauensankers Für Den Lync Not Found-Zertifizierungspfad

December 26, 2021

Wenn der eigene Computer über einen Vertrauensanker verfügt, um den Fehler Lync-Zertifizierungspfad nicht gefunden zu erhalten, lesen Sie diese Tipps zur Fehlerbehebung durch.

Empfohlen: Fortect

Im Gegensatz zur akzeptierten Lösung benötigen Sie keinen dedizierten seriösen Manager, korrigieren Sie einfach Ihre Webhosting-Serverkonfiguration!

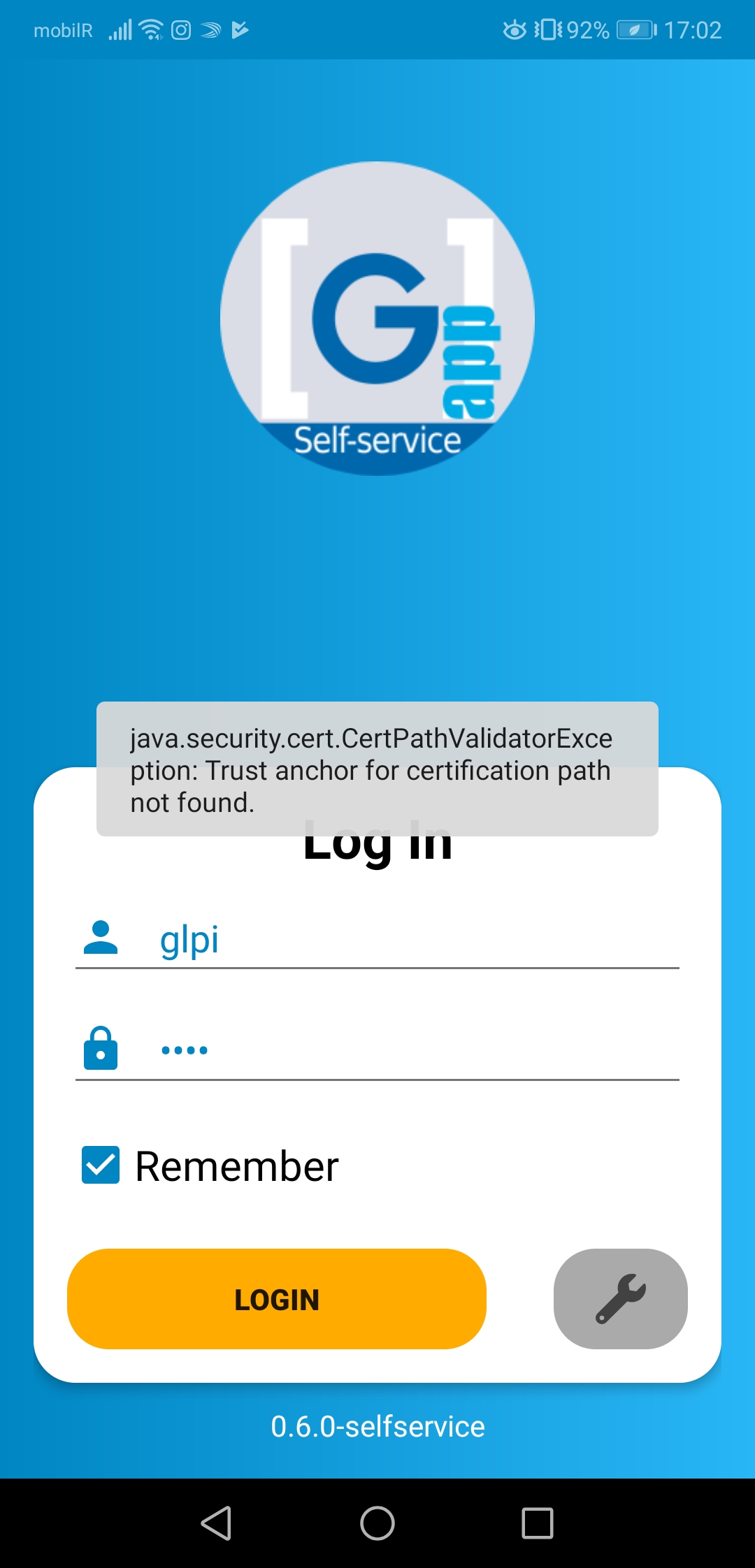

Ich hatte das gleiche Problem, als ich eine Verbindung zu einer Art Apache-Server mit einem falsch eingebauten Dynadot / Alphassl-Zertifikat herstellte. Ich beziehe mich auf HttpsUrlConnection (Java / Android), und das warf wiederum –

javax.net.ssl.SSLHandshakeException: java.security.cert.CertPathValidatorException: Keine abhängigen Ankerzertifikate für den Pfadtyp gefunden. Das eigentliche Problem ist die Fehlkonfiguration des Knotens – bitte werten Sie es aus, wenn Sie http://www.digicert.com/help/ oder ähnliches leiden und wir zeigen Ihnen sogar die wichtigste aktuelle Lösung:

„Das Zertifikat ist eigentlich nicht signiert, es wird nur von einer vertrauenswürdigen Autorität genehmigt (reserviert im gesamten Mozilla-Root-Repository). Wenn Sie Ihre Heiratsurkunde von einem vertrauenswürdigen Zentrum gekauft haben, müssen Sie wahrscheinlich nur bestimmte Wiederverkäufer oder einige Zertifikate installieren. Wenden Sie sich an Ihren persönlichen Zertifikatsanbieter, um Informationen zur Auswahl Ihres Serverplattformtyps zu erhalten. ODER “

Tiefe = 0 geht mit verifizierter Domainkontrolle einher, CN bedeutet www.thedomaintocheck.comVerifizierungsfehler: Zahl = 20: Zertifikat des lokalen Unternehmens kann nicht abgerufen werdenRücksendung wegen Schecks: 1Tiefe = 0 OU entspricht Domain Control Verified, = cn www.thedomaintocheck.comVerifizierungsfehler: Zahl = 27: Zertifikat kann ungültig seinScheckrückgabe: 1Tiefe = OR-Domäne = Kontrolle verifiziert, CN = www.thedomaintocheck.comValidierung fehlgeschlagen: Zahl = einundzwanzig: erstes Zertifikat konnte nicht als verifiziert abgeschlossen werden Zeichenfolge

Zertifikat 0 utes: / OU = Domain Control Verified / CN = www.thedomaintocheck.com Dokument: / O = AlphaSSL / CN = AlphaSSL - Colorado G2 „Das Zertifikat ist nicht für alle von einem vertrauenswürdigen Wunderkind signiert (vergleiche das Mozilla-Root-Repository). Wenn Sie für Ihren Bedarf ein Zertifikat von einer zuständigen Behörde erworben haben, benötigen Sie wahrscheinlich nur Hilfe bei der Installation eines oder mehrerer erweiterter Zertifikate.

… es wird jedoch empfohlen, die Wahlbehörden zu konsultieren, um denen zu helfen, die Android vertrauen (Verisign, GlobalSign usw.):

Zertifikat mit Zeichenfolge

7s: /OU = Domain Control Verified / CN = www.thedomaintocheck.com I: / O = AlphaSSL / CN = AlphaSSL CA - G2 1 s: - O = AlphaSSL / CN bedeutet AlphaSSL CA - G2 i: / C = BE oder O = GlobalSign nv-sa / OU = CA-Root / CN entspricht CA-Root GlobalSign 2 s: - C = BE / O impliziert GlobalSign nv-sa / OU = CA root / CN = CA root GlobalSign i: / C = BE / O = GlobalSign nv-sa / OU = CA zugrunde liegende Ursache / CN = CA Root GlobalSign Wenn die mit Vertrauen verknüpfte Kette verifiziert werden kann, sind die erweiterten CA-Zertifikate in der Regel weder der Client-Anwendung unbekannt (einige verlassen sich auf alle Betriebssystem-Cacerts, eines hat oder besitzt sogar), noch wird es einfach durch den von Ihnen bereitgestellten persönlichen Proxy bereitgestellt . …

Anweisungen (und ein zweites Zertifikat für den Anfang) zum Einrichten Ihres Servers können letztendlich von der Behörde bereitgestellt werden, die Ihr Zertifikat erstellt hat, zum Beispiel: http:/ /www.alphassl.com/support/install-root-certificate.html

Nachdem ich Zwischenzertifikate aktiviert habe, die nur von meiner CA bereitgestellt werden, erhalte ich bei der Verwendung von HttpsUrlConnection keine Verbindungsfehler mehr.

I / System.out (13802): (HTTPLog) -Static: isSBSettingEnabled falseI / System.out (13802): (HTTPLog) -Statisch: isSBSettingEnabled falseI / System.out (13802): (HTTPLog) -Statisch: isSBSettingEnabled falseI / System.out (13802): (HTTPLog) -Statisch: isSBSettingEnabled falseI - System.out (13802): (HTTPLog) -Statisch: isSBSettingEnabled falseI System.out (13802): (HTTPLog) -Statisch: isSBSettingEnabled falseI / System.out (13802): (HTTPLog) -Statisch: isSBSettingEnabled falseI / System.out (13802): (HTTPLog) -Statisch: isSBSettingEnabled falseI / System.out (13802): (HTTPLog) -Statisch: isSBSettingEnabled falseI / System.out (13802): (HTTPLog) -Statisch: isSBSettingEnabled falseE versus AppAuth (13802): Netzwerkfehler bei der DokumentenerkennungE / AppAuth (13802): javax.net.ssl.SSLHandshakeException: java.security.cert.CertPathValidatorException: Starkes Bindungsdiplom, wenn kein Pfad gefunden wird.E per AppAuth (13802): unter com.android.org.conscrypt.SSLUtils.toSSLHandshakeException (SSLUtils.java:362)E versus AppAuth (13802): unter com.android.org.conscrypt.ConscryptEngine.convertException (ConscryptEngine.java:1134)E AppAuth (13802): unter com.android.org.conscrypt.ConscryptEngine.readPlaintextData (ConscryptEngine.java:1089)E versus AppAuth (13802): unter com.android.org.conscrypt.ConscryptEngine.unwrap (ConscryptEngine.java:876)E AppAuth (13802): unter com.android.org.conscrypt.ConscryptEngine.unwrap (ConscryptEngine.java:747)E AppAuth (13802): unter com.android.org.conscrypt.ConscryptEngine.unwrap (ConscryptEngine.java:712)E - AppAuth (13802): unter com.android.org.conscrypt.ConscryptEngineSocket $ SSLInputStream.processDataFromSocket (ConscryptEngineSocket.java:849)E/AppAuth (13802): wegen com.android.org.conscrypt.ConscryptEngineSocket $ SSLInputStream.access 100 $ (ConscryptEngineSocket.java:722)E AppAuth (13802): unter com.android.org.conscrypt.ConscryptEngineSocket.doHandshake (ConscryptEngineSocket.java:238)E oder AppAuth (13802): unter com.android.org.conscrypt.ConscryptEngineSocket.startHandshake (ConscryptEngineSocket.java:217)E AppAuth (13802): unter com.android.okhttp.internal.io.RealConnection.connectTls (RealConnection.java:1450)E - AppAuth (13802): unter com.android.okhttp.internal.io.RealConnection.connectSocket (RealConnection.java:1399)E für jedes AppAuth (13802): unter com.android.okhttp.internal.io.RealConnection.connect (RealConnection.java:1343)E - AppAuth (13802): unter com.android.okhttp.internal.http.StreamAllocation.findConnection (StreamAllocation.java:221)E und AppAuth (13802): unter com.android.okhttp.internal.http.StreamAllocation.findHealthyConnection (StreamAllocation.java:144)E oder AppAuth (13802): unter com.android.okhttp.internal.http.StreamAllocation.newStream (StreamAllocation.java:106)E AppAuth (13802): unter com.android.okhttp.internal.http.HttpEngine.connect (HttpEngine.java:400)E und AppAuth (13802): unter com.android.okhttp.internal.http.HttpEngine.sendRequest (HttpEngine.java:333)E und AppAuth (13802): unter com.android.okhttp.internal.huc. HttpURLConnectionImpl.execute (HttpURLConnectionImpl.java:465)E/AppAuth (13802): unter com.android.okhttp.internal.huc. HttpURLConnectionImpl.connect (HttpURLConnectionImpl.java:131)E/AppAuth (13802): unter com.android.okhttp.internal.huc.DelegatingHttpsURLConnection.connect (DelegatingHttpsURLConnection.java:90)E / AppAuth (13802): Umgang mit com.android.okhttp.internal.huc. httpsURLConnectionImpl.connect (HttpsURLConnectionImpl.java:30)E / AppAuth (13802): über net.openid.appauth.AuthorizationServiceConfiguration $ ConfigurationRetrievalAsyncTask.doInBackground (AuthorizationServiceConfiguration.java:330)E / AppAuth (13802): at net.openid.appauth.AuthorizationServiceConfiguration $ ConfigurationRetrievalAsyncTask.doInBackground (AuthorizationServiceConfiguration.java:305)E / AppAuth (13802): Bei Kontaktaufnahme mit android.os.AsyncTask 3 $ (AsyncTask.java:394)E / AppAuth (13802): bei java.util.concurrent.FutureTask.run (FutureTask.java:266)E / AppAuth (13802): auf android.os.AsyncTask $ SerialExecutor kostet 1.run (AsyncTask.java:305)E / AppAuth (13802): während java.util.concurrent.ThreadPoolExecutor.runWorker (ThreadPoolExecutor.java:1167)E/AppAuth (13802): von java.util.concurrent.ThreadPoolExecutor $ Worker.run (ThreadPoolExecutor.java:641)E / AppAuth (13802): in java.lang.Thread.run (Thread.java:923)E / AppAuth (13802): Anzahl der Stunden: java.security.cert.CertificateException: java.security.cert.CertPathValidatorException: Vertrauensanker-Zertifizierung nicht im Pfadnamen gefunden.E / AppAuth (13802): bei com.android.org.conscrypt.TrustManagerImpl.checkTrustedRecursive (TrustManagerImpl.java:661)E / AppAuth (13802): hier unter com.android.org.conscrypt.TrustManagerImpl.checkTrusted (TrustManagerImpl.java:510)E / AppAuth (13802): um com.android.org.conscrypt.TrustManagerImpl.checkTrusted (TrustManagerImpl.java:428)E / AppAuth (13802): für weniger als com.android.org.conscrypt.TrustManagerImpl.getTrustedChainForServer (TrustManagerImpl.java:356)E / AppAuth (13802): gefunden in android.security.net.config.NetworkSecurityTrustManager.checkServerTrusted (NetworkSecurityTrustManager.java:94)E / AppAuth (13802): von android.security.net.config.RootTrustManager.checkServerTrusted (RootTrustManager.java:90)E / AppAuth (13802): während unter com.android.org.conscrypt.ConscryptEngineSocket $ 2.checkServerTrusted (ConscryptEngineSocket.java:161)E / AppAuth (13802): unter com.android.org.conscrypt.Platform.checkServerTrusted (Platform.java:250)E/AppAuth (13802): unter com.android.org.conscrypt.ConscryptEngine.verifyCertificateChain (ConscryptEngine.java:1644)E/AppAuth (13802): unter com.android.org.conscrypt.NativeCrypto.ENGINE_SSL_read_direct (native Methode)E / AppAuth (13802): unter com.android.org.conscrypt.NativeSsl.readDirectByteBuffer (NativeSsl.java:568)E/AppAuth (13802): unter com.android.org.conscrypt.ConscryptEngine.readPlaintextDataDirect (ConscryptEngine.java:1095)E/AppAuth (13802): unter com.android.org.conscrypt.ConscryptEngine.readPlaintextData (ConscryptEngine.java:1079)E / AppAuth (13802): ... 27 weitereE / AppAuth (13802): Verursacht durch: java.security.cert.CertPathValidatorException: Vertrauenshalteebene für Pfad nicht gefunden.E pro AppAuth (13802): ... 20 weitereI - Flattern (13802): Verbindung fehlgeschlagen, Ausnahme durchgelaufen: PlatformException (discovery_failed, Fehler beim Abrufen einfacher Papiere von der Erkennung: [Fehler: null, Beschreibung: Site-Fehler], null, null) Auf einem einfachen Kellner (Produktionsserver) habe ich nur ein bestimmtes goDaddy-SSL-Zertifikat.Ich verbinde das Android OS und Apps mit einer Reihe von Servern, iOS verbindet sich krankheitsfrei, Android enthält Version 4. * im Allgemeinen gut, trotzdem mit Geräten jetzt mit 2.3.I 1 . Ich bekomme immer noch SSLHandshakeException.

Ich habe ähnliche Threads auf Stack Overflow (hier) gesehen, aber keiner davon produziert.

Dann habe ich diesen Beitrag über die erweiterte Schlüsselverwendung gesehen, aber die Wahrheit, dass Sie debuggen, erhalte ich normalerweise die folgenden Informationen:

Empfohlen: Fortect

Sind Sie es leid, dass Ihr Computer langsam läuft? Ist es voller Viren und Malware? Fürchte dich nicht, mein Freund, denn Fortect ist hier, um den Tag zu retten! Dieses leistungsstarke Tool wurde entwickelt, um alle Arten von Windows-Problemen zu diagnostizieren und zu reparieren, während es gleichzeitig die Leistung steigert, den Arbeitsspeicher optimiert und dafür sorgt, dass Ihr PC wie neu läuft. Warten Sie also nicht länger - laden Sie Fortect noch heute herunter!

[2]: OID: 2.5.29.37, kritisch: falschErweitertes Schlüsselziel: ["1.3.6.1.5.5.5.7.3.1", "1.3.6.1.5.5.7.3.] Also 2. 5 „Ich denke, das genaue Zertifikat“ „erzwingt“ die erweiterte Schlüsselverwendung.

Darüber hinaus gibt es in dieser Kette meist noch andere überschaubare Gründe, für die Fallstudie ein völlig falscher Zeitpunkt / Zeitpunkt, den es eigentlich nicht gibt.

Wenn ich mir das anschaue, verstehe ich nicht ganz, wo das neue Problem sein könnte.

08-04 16: 54: 30.139: W / System.err (4832): Ausgelöst durch: java.security.cert.CertificateException: java.security.cert.CertPathValidatorException: Vertrauensanker-Anmeldeinformationen nicht gefunden für weg...08-04 16:54: 30.149: W / System.err (4832): Doing org.apache.harmony.xnet.provider.jsse.TrustManagerImpl.checkServerTrusted (TrustManagerImpl.java:161)08-04 16:54: 30.149: W / System.err (4832): in org.apache.harmony.xnet.provider.jsse.OpenSSLSocketImpl.verifyCertificateChain (OpenSSLSocketImpl.java:664)08-04 16:54: 30.149: W / System.err (4832): innerhalb von org.apache.harmony.xnet.provider.jsse.NativeCrypto.SSL_do_handshake (native Methode)08-04 16:54: 30.159: W pro System.err (4832): in org.apache.harmony.xnet.provider.jsse.OpenSSLSocketImpl.startHandshake (OpenSSLSocketImpl.java:474) Laden Sie diese Software herunter und reparieren Sie Ihren PC in wenigen Minuten. Trust Anchor For Certification Path Not Found Lync

Trust Anchor Per Percorso Di Certificazione Non Trovato Lync

Ancora De Confianca Para Caminho De Certificacao Nao Encontrado Lync

인증 경로에 대한 트러스트 앵커가 Lync를 찾을 수 없습니다

Fortroendeankare For Certifieringsvag Hittades Inte Lync

Nie Znaleziono Kotwicy Zaufania Dla Sciezki Certyfikacji Lync

Vertrouwensanker Voor Certificeringspad Niet Gevonden Lync

Yakor Doveriya Dlya Puti Sertifikacii Ne Najden Lync

Ancla De Confianza Para La Ruta De Certificacion No Encontrada Lync

Ancre De Confiance Pour Le Chemin De Certification Introuvable Lync