A Solução De Problemas Também Corrige A âncora De Confiança Do Caminho De Certificação Lync Not Found

December 26, 2021

Se um computador tiver uma âncora de confiança no erro Caminho de certificação do Lync não encontrado, certifique-se de ler algumas dessas dicas de solução de problemas.

Recomendado: Fortect

Ao contrário da reação aceita, você não precisa de um determinado gerenciador dedicado, apenas conserte a configuração do seu servidor de hospedagem de internet!

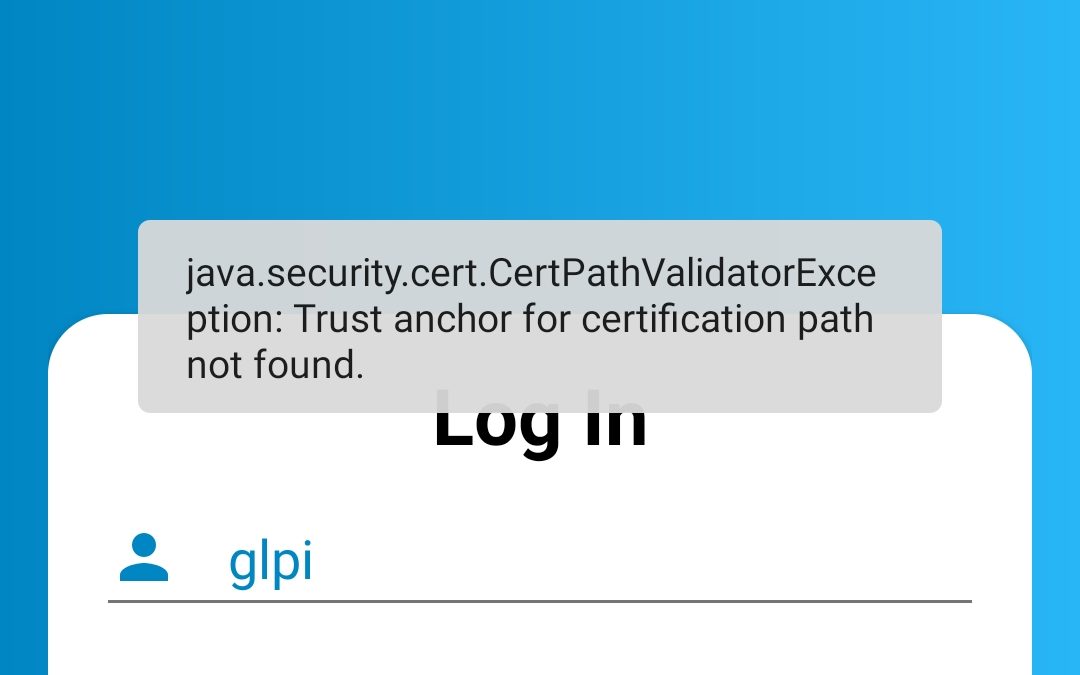

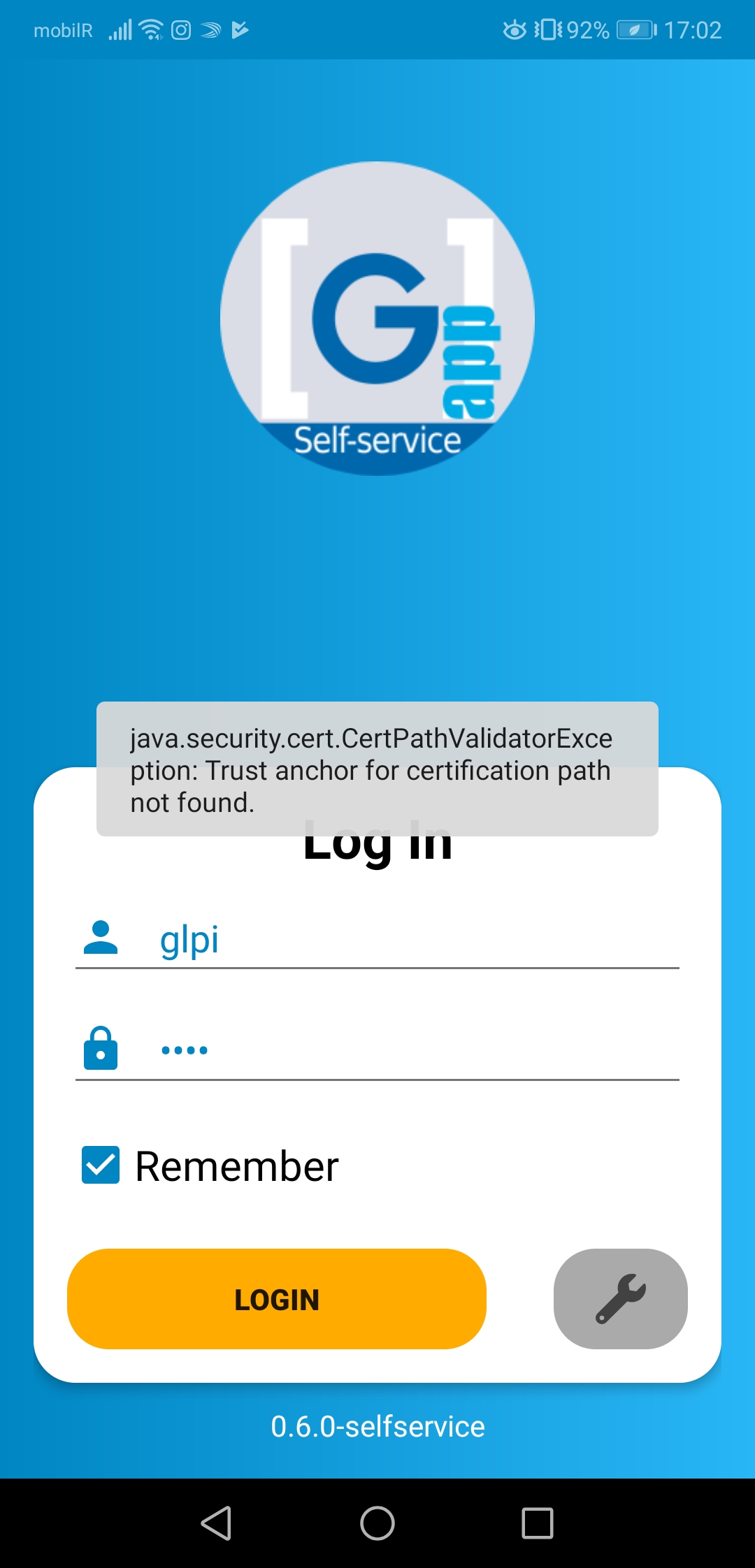

Eu enfrentei cada um dos nossos mesmos problemas ao conectar a um bom servidor Apache com um certificado Dynadot / Alphassl construído incorretamente. Eu ligo para HttpsUrlConnection (Java / Android), que provavelmente por sua vez jogou –

javax.net.ssl.SSLHandshakeException: java.security.cert.CertPathValidatorException: Nenhum certificado de âncora dedicado encontrado para algum do caminho. O verdadeiro problema é a configuração incorreta do site – avalie-o em http://www.digicert.com/help/ ou semelhante e você até mesmo mostrará sua solução atual:

“O certificado definitivamente não está assinado, ele é apenas trazido por uma autoridade confiável (presente reservado no repositório root do Mozilla). Se alguém comprou sua certidão de casamento de um centro muito confiável, a pessoa que você provavelmente só precisará instalar alguns revendedores ou alguns certificados. Entre em contato com seu provedor de certificado pessoal para habilitar a escolha do tipo de plataforma de servidor. OU “

depth = 0 corresponde ao controle de domínio verificado, CN é www.thedomaintocheck.comFalha na verificação: Número = 20: Não foi possível obter o certificado da empresa localRetornar usando cheque: 1Profundidade = 0 OU é igual a Controle de Domínio Verificado, = cn www.thedomaintocheck.comErro de verificação: número = 27: o certificado é sempre inválidoDevolução do cheque: 1Profundidade = 1 OU domínio = controle verificado, CN = www.thedomaintocheck.comA validação falhou: número = 19: o primeiro certificado não cresceu para ser verificado String

Certificado 0 anúncios: / OU = Controle de domínio verificado / CN = www.thedomaintocheck.com minha esposa e eu: / O = AlphaSSL / CN = AlphaSSL - Colorado G2 “O certificado não é assinado em todos por uma legenda confiável (compare o repositório raiz do Mozilla). Se as pessoas compraram um certificado de uma autoridade excelente, provavelmente você só precisará de ajuda para instalar um ou mais certificados avançados.

… mas as autoridades eleitorais devem ser consultadas para ajudá-los e confiar no Android (Verisign, GlobalSign, etc.):

Série de certificado

7s: / OU = Controle de domínio verificado / CN = www.thedomaintocheck.com I: / O = AlphaSSL / CN = AlphaSSL CA - G2 1 s: e O = AlphaSSL / CN é igual a AlphaSSL CA - G2 i: / C = BE - O = GlobalSign nv-sa / OU = CA raiz / CN é igual a raiz CA GlobalSign 2 s: e C = BE / O equivale a GlobalSign nv-sa / OU = CA raiz / CN = CA principal GlobalSign i: / C = BE / O = GlobalSign nv-sa / OU = CA fonte / CN = CA raiz GlobalSign Normalmente, se a cadeia de confiança pode ser verificada, os certificados de CA iniciante avançado são desconhecidos para esses aplicativos cliente (alguns dependem de cacerts do sistema operacional, um tem o seu próprio), nem simplesmente pelo proxy antipode que você forneceu. …

As instruções (e um segundo certificado para iniciantes) para conseguir configurar seu servidor podem de fato ser fornecidas pela autoridade que concedeu seu certificado, por exemplo: http: / /www.alphassl.com/support/install-root-certificate.html

Depois de habilitar os certificados intermediários fornecidos exclusivamente por minha CA, não recebo mais erros de conexão ao usar HttpsUrlConnection.

I / System.out (13802): (HTTPLog) -Static: isSBSettingEnabled falseI / System.out (13802): (HTTPLog) -Static: isSBSettingEnabled falseI / System.out (13802): (HTTPLog) -Static: isSBSettingEnabled falseI / System.out (13802): (HTTPLog) -Static: isSBSettingEnabled falseI para cada System.out (13802): (HTTPLog) -Static: isSBSettingEnabled falseI para cada System.out (13802): (HTTPLog) -Static: isSBSettingEnabled falseI / System.out (13802): (HTTPLog) -Static: isSBSettingEnabled falseI / System.out (13802): (HTTPLog) -Static: isSBSettingEnabled falseI / System.out (13802): (HTTPLog) -Static: isSBSettingEnabled falseI / System.out (13802): (HTTPLog) -Static: isSBSettingEnabled falseE e AppAuth (13802): Erro de rede ao obter detecção de documentoE / AppAuth (13802): javax.net.ssl.SSLHandshakeException: java.security.cert.CertPathValidatorException: Documento de ligação forte se nenhum caminho for encontrado.E por AppAuth (13802): em com.android.org.conscrypt.SSLUtils.toSSLHandshakeException (SSLUtils.java:362)E e AppAuth (13802): em com.android.org.conscrypt.ConscryptEngine.convertException (ConscryptEngine.java:1134)E para cada AppAuth (13802): em com.android.org.conscrypt.ConscryptEngine.readPlaintextData (ConscryptEngine.java:1089)E por AppAuth (13802): em com.android.org.conscrypt.ConscryptEngine.unwrap (ConscryptEngine.java:876)E versus AppAuth (13802): em com.android.org.conscrypt.ConscryptEngine.unwrap (ConscryptEngine.java:747)E ou AppAuth (13802): em com.android.org.conscrypt.ConscryptEngine.unwrap (ConscryptEngine.java:712)E AppAuth (13802): em com.android.org.conscrypt.ConscryptEngineSocket $ SSLInputStream.processDataFromSocket (ConscryptEngineSocket.java:849)E / AppAuth (13802): de acordo com com.android.org.conscrypt.ConscryptEngineSocket $ SSLInputStream.access 100 $ (ConscryptEngineSocket.java:722)E para cada AppAuth (13802): em com.android.org.conscrypt.ConscryptEngineSocket.doHandshake (ConscryptEngineSocket.java:238)E AppAuth (13802): em com.android.org.conscrypt.ConscryptEngineSocket.startHandshake (ConscryptEngineSocket.java:217)E - AppAuth (13802): sob com.android.okhttp.internal.io.RealConnection.connectTls (RealConnection.java:1450)E AppAuth (13802): em com.android.okhttp.internal.io.RealConnection.connectSocket (RealConnection.java:1399)E - AppAuth (13802): em com.android.okhttp.internal.io.RealConnection.connect (RealConnection.java:1343)E versus AppAuth (13802): em com.android.okhttp.internal.http.StreamAllocation.findConnection (StreamAllocation.java:221)E por AppAuth (13802): em com.android.okhttp.internal.http.StreamAllocation.findHealthyConnection (StreamAllocation.java:144)E e AppAuth (13802): em com.android.okhttp.internal.http.StreamAllocation.newStream (StreamAllocation.java:106)E versus AppAuth (13802): sob com.android.okhttp.internal.http.HttpEngine.connect (HttpEngine.java:400)E ou AppAuth (13802): sob com.android.okhttp.internal.http.HttpEngine.sendRequest (HttpEngine.java:333)E por AppAuth (13802): em com.android.okhttp.internal.huc. HttpURLConnectionImpl.execute (HttpURLConnectionImpl.java:465)E / AppAuth (13802): em com.android.okhttp.internal.huc. HttpURLConnectionImpl.connect (HttpURLConnectionImpl.java:131)E / AppAuth (13802): ainda em com.android.okhttp.internal.huc.DelegatingHttpsURLConnection.connect (DelegatingHttpsURLConnection.java:90)E / AppAuth (13802): para com.android.okhttp.internal.huc. httpsURLConnectionImpl.connect (HttpsURLConnectionImpl.java:30)E / AppAuth (13802): tudo por meio de net.openid.appauth.AuthorizationServiceConfiguration $ ConfigurationRetrievalAsyncTask.doInBackground (AuthorizationServiceConfiguration.java:330)E / AppAuth (13802): em net.openid.appauth.AuthorizationServiceConfiguration $ ConfigurationRetrievalAsyncTask.doInBackground (AuthorizationServiceConfiguration.java:305)E / AppAuth (13802): When career android.os.AsyncTask 3 $ (AsyncTask.java:394)E / AppAuth (13802): em java.util.concurrent.FutureTask.run (FutureTask.java:266)E / AppAuth (13802): em android.os.AsyncTask $ SerialExecutor RR 1.run (AsyncTask.java:305)E / AppAuth (13802): tudo em java.util.concurrent.ThreadPoolExecutor.runWorker (ThreadPoolExecutor.java:1167)E / AppAuth (13802): dentro de java.util.concurrent.ThreadPoolExecutor $ Worker.run (ThreadPoolExecutor.java:641)E / AppAuth (13802): em java.lang.Thread.run (Thread.java:923)E / AppAuth (13802): Número de horas: java.security.cert.CertificateException: java.security.cert.CertPathValidatorException: Certificação de âncora de confiança não encontrada no nome da estrada.E / AppAuth (13802): localizado em com.android.org.conscrypt.TrustManagerImpl.checkTrustedRecursive (TrustManagerImpl.java:661)E / AppAuth (13802): durante o com.android.org.conscrypt.TrustManagerImpl.checkTrusted (TrustManagerImpl.java:510)E / AppAuth (13802): em com.android.org.conscrypt.TrustManagerImpl.checkTrusted (TrustManagerImpl.java:428)E / AppAuth (13802): enquanto em com.android.org.conscrypt.TrustManagerImpl.getTrustedChainForServer (TrustManagerImpl.java:356)E / AppAuth (13802): por android.security.net.config.NetworkSecurityTrustManager.checkServerTrusted (NetworkSecurityTrustManager.java:94)E / AppAuth (13802): próximo a android.security.net.config.RootTrustManager.checkServerTrusted (RootTrustManager.java:90)E / AppAuth (13802): abaixo de com.android.org.conscrypt.ConscryptEngineSocket $ 2.checkServerTrusted (ConscryptEngineSocket.java:161)E / AppAuth (13802): em com.android.org.conscrypt.Platform.checkServerTrusted (Platform.java:250)E / AppAuth (13802): em com.android.org.conscrypt.ConscryptEngine.verifyCertificateChain (ConscryptEngine.java:1644)E / AppAuth (13802): em com.android.org.conscrypt.NativeCrypto.ENGINE_SSL_read_direct (método nativo)E / AppAuth (13802): em com.android.org.conscrypt.NativeSsl.readDirectByteBuffer (NativeSsl.java:568)E / AppAuth (13802): em com.android.org.conscrypt.ConscryptEngine.readPlaintextDataDirect (ConscryptEngine.java:1095)E / AppAuth (13802): em com.android.org.conscrypt.ConscryptEngine.readPlaintextData (ConscryptEngine.java:1079)E / AppAuth (13802): ... 27 maisE / AppAuth (13802): Causado por: java.security.cert.CertPathValidatorException: Nível de junção de confiança não encontrado para o caminho.E AppAuth (13802): ... mais 20I versus flutter (13802): falha de conexão, exceção executada em: PlatformException (discovery_failed, Erro ao recuperar material simples da detecção: [erro: nulo, descrição: erro de equipe], nulo, nulo) Em uma web simples (servidor de produção), só tenho alguém com o certificado SSL goDaddy.Eu conecto o sistema operacional Android e os aplicativos a um servidor muito específico, o iOS se conecta sem doenças, o Android sofre da versão 4. * geralmente bom, também com dispositivos agora com 2.3.I 7. Ainda recebo SSLHandshakeException.

Eu vi tópicos semelhantes no Stack Overflow (aqui), mas nenhum deles facilitou para.

Então eu vi este local sobre o uso avançado de chave, mas junto com você está depurando, normalmente recebo as seguintes informações:

Recomendado: Fortect

Você está cansado de ver seu computador lento? Está cheio de vírus e malware? Não tema, meu amigo, pois Fortect está aqui para salvar o dia! Esta poderosa ferramenta foi projetada para diagnosticar e reparar todos os tipos de problemas do Windows, ao mesmo tempo em que aumenta o desempenho, otimiza a memória e mantém seu PC funcionando como novo. Então não espere mais - baixe o Fortect hoje mesmo!

[2]: OID: 2.5.29.37, crítico: falsoChave estendida utilizando: ["1.3.6.1.5.5.5.7.3.1", "1.3.6.1.5.5.7.3.] Portanto, 6 “Acho que o certificado exato” definitivamente não “impõe” o uso estendido de chave.

Além disso, normalmente existem outros motivos de oportunidade nesta cadeia, como local, uma data / estação completamente errada, que na verdade não existe.

Olhando para isso, não considero onde o novo problema pode acabar.

08-04 16: 54: 30.139: W / System.err (4832): Lançado em: java.security.cert.CertificateException: java.security.cert.CertPathValidatorException: Credenciais de âncora de confiança dificilmente encontradas ...08-04 16:54: 30.149: W / System.err (4832): de volta a org.apache.harmony.xnet.provider.jsse.TrustManagerImpl.checkServerTrusted (TrustManagerImpl.java:161)08-04 16:54: 30.149: W / System.err (4832): em org.apache.harmony.xnet.provider.jsse.OpenSSLSocketImpl.verifyCertificateChain (OpenSSLSocketImpl.java:664)08-04 16:54: 30.149: W / System.err (4832): junto com org.apache.harmony.xnet.provider.jsse.NativeCrypto.SSL_do_handshake (método nativo)08-04 16:54: 30.159: W e System.err (4832): em org.apache.harmony.xnet.provider.jsse.OpenSSLSocketImpl.startHandshake (OpenSSLSocketImpl.java:474) Baixe este software e conserte seu PC em minutos. Trust Anchor For Certification Path Not Found Lync

Trust Anchor Per Percorso Di Certificazione Non Trovato Lync

인증 경로에 대한 트러스트 앵커가 Lync를 찾을 수 없습니다

Fortroendeankare For Certifieringsvag Hittades Inte Lync

Nie Znaleziono Kotwicy Zaufania Dla Sciezki Certyfikacji Lync

Vertrouwensanker Voor Certificeringspad Niet Gevonden Lync

Yakor Doveriya Dlya Puti Sertifikacii Ne Najden Lync

Vertrauensanker Fur Zertifizierungspfad Nicht Gefunden Lync

Ancla De Confianza Para La Ruta De Certificacion No Encontrada Lync

Ancre De Confiance Pour Le Chemin De Certification Introuvable Lync