Felsökning Tillsammans Med Fixa Lync Not Found-certifieringsvägens Förtroendeankare

December 26, 2021

Om din dator har ett förtroendeankare med avseende på felet Lync Certification Path Not Found, se till att läsa olika typer av felsökningstips.

Rekommenderas: Fortect

I motsats till det accepterade svaret behöver du ingen dedikerad ansvarig chef, bara fixa din webbserverkonfiguration!

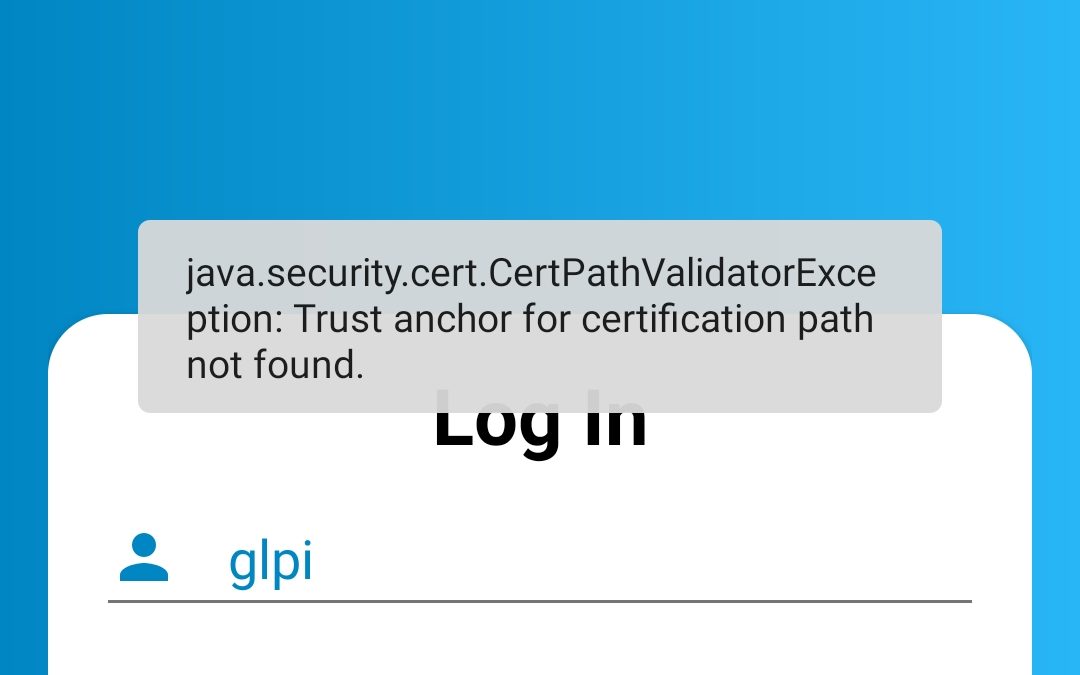

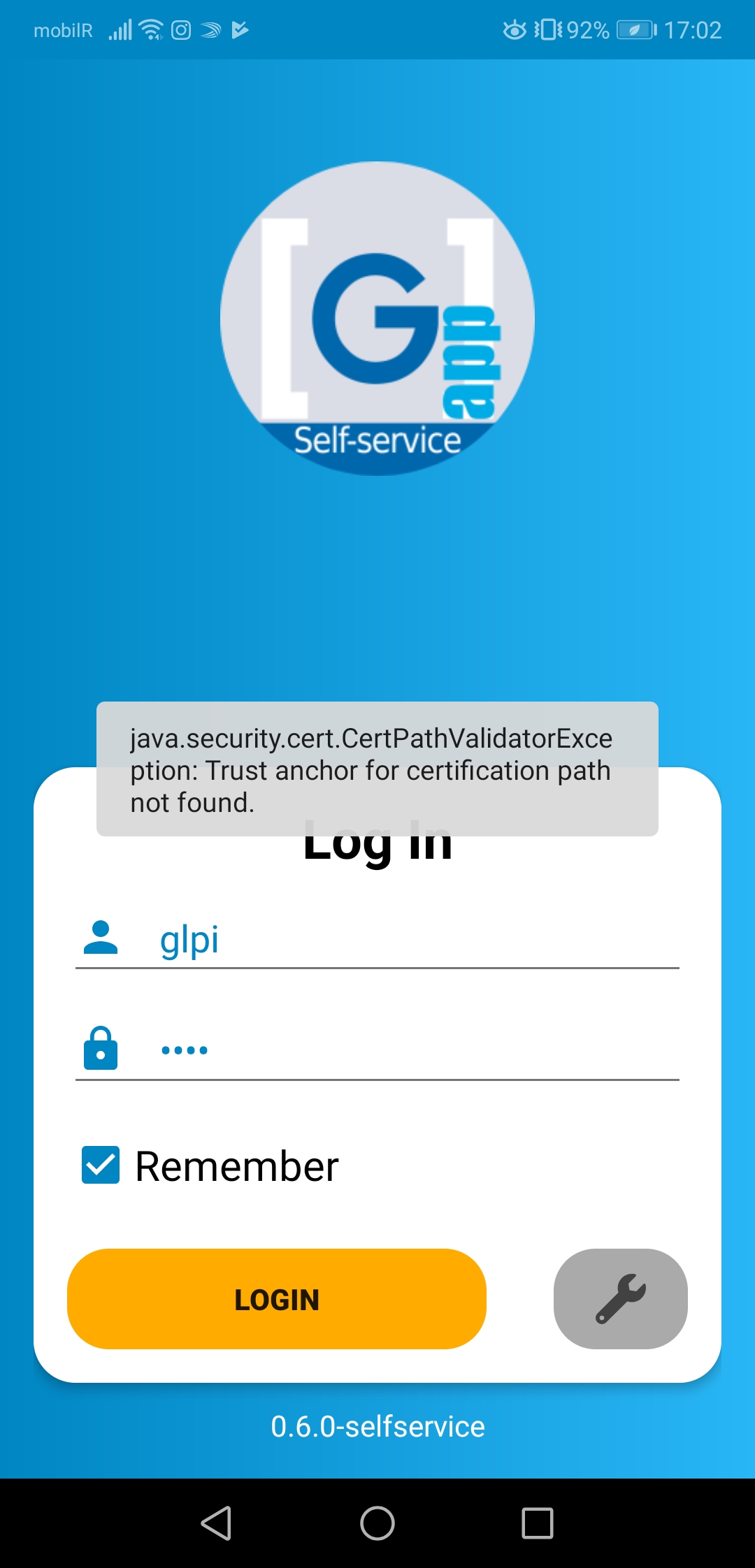

Jag stötte på samma problem när jag ansluter till en mycket Apache-server med ett felaktigt distribuerat Dynadot / Alphassl-certifikat. Jag väljer att HttpsUrlConnection (Java / Android), vilken typ av i sin tur kastade –

javax.net.ssl.SSLHandshakeException: java.security.cert.CertPathValidatorUndantag: Inga dedikerade ankarcertifikat hittades för en viss väg. Det verkliga problemet är felkonfiguration av webbservern – vänligen utvärdera det på http://www.digicert.com/help/ eller liknande och för att till och med visa dig en aktuell lösning:

“Certifikatet är definitivt inte signerat, det löses endast av en betrodd myndighet (reserverad med Mozillas rotlager). Om kunder har köpt ditt vigselbevis från ett helt nytt pålitligt center, behöver personen du förmodligen bara installera vissa återförsäljare eller några få certifikat. Kontakta din personliga certifikatleverantör för kan vara till hjälp med att välja din serverplattformstyp. ELLER “

djup = 0 jämfört med verifierad domänkontroll, CN antyder www.thedomaintocheck.comVerifieringsfel: Antal = 20: Kan inte erhålla lokalt företagscertifikatReturnera tillsammans med check: 1Djup = 0 OU är lika med Domain Control Verified, = cn www.thedomaintocheck.comVerifieringsfel: nummer = 27: certifikatet är vanligtvis ogiltigtRetur av check: 1Djup = ELLER domän = kontroll verifierad, CN = www.thedomaintocheck.comValidering misslyckades: nummer = tjugoett: första certifikatet kunde inte verifieras Sträng

Certifikat 0 azines: / OU = Domain Control Verified / CN = www.thedomaintocheck.com jag kommer: / O = AlphaSSL / CN = AlphaSSL - Colorado G2

“Certifikatet är inte alls undertecknat av en betrodd räv (jämför Mozillas rotlager). Om du sedan köpte ett certifikat från en pålitlig myndighet behöver du förmodligen bara hjälp med att installera ett eller flera pånyttfödda nybörjarcertifikat.

… men valmyndigheterna uppmanas att rådfrågas för att hjälpa de individer som litar på Android (Verisign, GlobalSign, etc.):

Certifikatgrupp

7s: / OU = Domain Control Verified / CN = www.thedomaintocheck.com I: / O = AlphaSSL / CN = AlphaSSL CA - G2 1 s: mot O = AlphaSSL / CN betyder AlphaSSL CA - G2 i: / C = BE - O = GlobalSign nv-sa / OU = CA-rot / CN motsvarar CA-rot GlobalSign 2 s: kontra C = BE / O är lika med GlobalSign nv-sa / OU = CA-rot / CN = CA-huvudman GlobalSign i: / C = BE / O = GlobalSign nv-sa / OU = CA huvudorsak / CN = CA root GlobalSign

Vanligtvis, om kedjan ur förtroende kan verifieras, är CA-certifikat för andra gången nybörjare okända för klientapplikationen (vissa förlitar sig på var och en av operativsystemets certifikat, en har sina egna), inte heller helt enkelt av dos proxy som du angav. …

Instruktioner (och ett andra certifikat till att börja med) genom att konfigurera din server kan avslutas från myndigheten som beviljade ditt certifikat, till exempel: http:// www.alphassl.com/support/install-root-certificate.html

Efter att ha aktiverat mellanliggande certifikat som bara tillhandahålls av min CA, får jag inte längre anslutningsfel när jag använder HttpsUrlConnection.

I / System.out (13802): (HTTPLog) -Static: isSBSettingEnabled falseI / System.out (13802): (HTTPLog) -Statisk: isSBSettingEnabled falseI / System.out (13802): (HTTPLog) -Statisk: isSBSettingEnabled falseI / System.out (13802): (HTTPLog) -Statisk: isSBSettingEnabled falseI System.out (13802): (HTTPLog) -Statisk: isSBSettingEnabled falseI System.out (13802): (HTTPLog) -Statisk: isSBSettingEnabled falseI / System.out (13802): (HTTPLog) -Statisk: isSBSettingEnabled falseI / System.out (13802): (HTTPLog) -Statisk: isSBSettingEnabled falseI / System.out (13802): (HTTPLog) -Statisk: isSBSettingEnabled falseI / System.out (13802): (HTTPLog) -Statisk: isSBSettingEnabled falseE AppAuth (13802): Nätverksfel vid dokumentdetekteringE / AppAuth (13802): javax.net.ssl.SSLHandshakeException: java.security.cert.CertPathValidatorException: Stark bindande ackreditering om ingen sökväg hittas.E för varje AppAuth (13802): under com.android.org.conscrypt.SSLUtils.toSSLHandshakeException (SSLUtils.java:362)E för varje AppAuth (13802): under com.android.org.conscrypt.ConscryptEngine.convertException (ConscryptEngine.java:1134)E kontra AppAuth (13802): under com.android.org.conscrypt.ConscryptEngine.readPlaintextData (ConscryptEngine.java:1089)E för varje AppAuth (13802): under com.android.org.conscrypt.ConscryptEngine.unwrap (ConscryptEngine.java:876)E kontra AppAuth (13802): under com.android.org.conscrypt.ConscryptEngine.unwrap (ConscryptEngine.java:747)E eller AppAuth (13802): på com.android.org.conscrypt.ConscryptEngine.unwrap (ConscryptEngine.java:712)E kontra AppAuth (13802): under com.android.org.conscrypt.ConscryptEngineSocket $ SSLInputStream.processDataFromSocket (ConscryptEngineSocket.java:849)E / AppAuth (13802): endast com.android.org.conscrypt.ConscryptEngineSocket $ SSLInputStream.access 100 $ (ConscryptEngineSocket.java:722)E och AppAuth (13802): under com.android.org.conscrypt.ConscryptEngineSocket.doHandshake (ConscryptEngineSocket.java:238)E - AppAuth (13802): under com.android.org.conscrypt.ConscryptEngineSocket.startHandshake (ConscryptEngineSocket.java:217)E AppAuth (13802): under com.android.okhttp.internal.io.RealConnection.connectTls (RealConnection.java:1450)E per AppAuth (13802): under com.android.okhttp.internal.io.RealConnection.connectSocket (RealConnection.java:1399)E per AppAuth (13802): på com.android.okhttp.internal.io.RealConnection.connect (RealConnection.java:1343)E eller AppAuth (13802): under com.android.okhttp.internal.http.StreamAllocation.findConnection (StreamAllocation.java:221)E - AppAuth (13802): under com.android.okhttp.internal.http.StreamAllocation.findHealthyConnection (StreamAllocation.java:144)E per AppAuth (13802): under com.android.okhttp.internal.http.StreamAllocation.newStream (StreamAllocation.java:106)E per AppAuth (13802): under com.android.okhttp.internal.http.HttpEngine.connect (HttpEngine.java:400)E och AppAuth (13802): under com.android.okhttp.internal.http.HttpEngine.sendRequest (HttpEngine.java:333)E mot AppAuth (13802): under com.android.okhttp.internal.huc. HttpURLConnectionImpl.execute (HttpURLConnectionImpl.java:465)E / AppAuth (13802): under com.android.okhttp.internal.huc. HttpURLConnectionImpl.connect (HttpURLConnectionImpl.java:131)E / AppAuth (13802): längst ner på com.android.okhttp.internal.huc.DelegatingHttpsURLConnection.connect (DelegatingHttpsURLConnection.java:90)E / AppAuth (13802): hanterar com.android.okhttp.internal.huc. httpsURLConnectionImpl.connect (HttpsURLConnectionImpl.java:30)E / AppAuth (13802): om net.openid.appauth.AuthorizationServiceConfiguration $ ConfigurationRetrievalAsyncTask.doInBackground (AuthorizationServiceConfiguration.java:330)E / AppAuth (13802): på net.openid.appauth.AuthorizationServiceConfiguration $ ConfigurationRetrievalAsyncTask.doInBackground (AuthorizationServiceConfiguration.java:305)E / AppAuth (13802): När du ringer android.os.AsyncTask 3 $ (AsyncTask.java:394)E / AppAuth (13802): på java.util.concurrent.FutureTask.run (FutureTask.java:266)E / AppAuth (13802): på android.os.AsyncTask $ SerialExecutor dollars 1.run (AsyncTask.java:305)E / AppAuth (13802): inom bara java.util.concurrent.ThreadPoolExecutor.runWorker (ThreadPoolExecutor.java:1167)E / AppAuth (13802): finns i java.util.concurrent.ThreadPoolExecutor $ Worker.run (ThreadPoolExecutor.java:641)E / AppAuth (13802): i java.lang.Thread.run (Thread.java:923)E / AppAuth (13802): Antal timmar: java.security.cert.CertificateException: java.security.cert.CertPathValidatorException: Trustanchor-certifiering hittades inte i spårnamnet.E / AppAuth (13802): med com.android.org.conscrypt.TrustManagerImpl.checkTrustedRecursive (TrustManagerImpl.java:661)E / AppAuth (13802): finns på com.android.org.conscrypt.TrustManagerImpl.checkTrusted (TrustManagerImpl.java:510)E / AppAuth (13802): om com.android.org.conscrypt.TrustManagerImpl.checkTrusted (TrustManagerImpl.java:428)E / AppAuth (13802): yngre än com.android.org.conscrypt.TrustManagerImpl.getTrustedChainForServer (TrustManagerImpl.java:356)E / AppAuth (13802): inuti android.security.net.config.NetworkSecurityTrustManager.checkServerTrusted (NetworkSecurityTrustManager.java:94)E / AppAuth (13802): allt genom android.security.net.config.RootTrustManager.checkServerTrusted (RootTrustManager.java:90)E / AppAuth (13802): nedanför com.android.org.conscrypt.ConscryptEngineSocket $ 2.checkServerTrusted (ConscryptEngineSocket.java:161)E / AppAuth (13802): på com.android.org.conscrypt.Platform.checkServerTrusted (Platform.java:250)E / AppAuth (13802): under com.android.org.conscrypt.ConscryptEngine.verifyCertificateChain (ConscryptEngine.java:1644)E / AppAuth (13802): under com.android.org.conscrypt.NativeCrypto.ENGINE_SSL_read_direct (inbyggd metod)E / AppAuth (13802): på com.android.org.conscrypt.NativeSsl.readDirectByteBuffer (NativeSsl.java:568)E / AppAuth (13802): under com.android.org.conscrypt.ConscryptEngine.readPlaintextDataDirect (ConscryptEngine.java:1095)E / AppAuth (13802): under com.android.org.conscrypt.ConscryptEngine.readPlaintextData (ConscryptEngine.java:1079)E / AppAuth (13802): ... 27 merE / AppAuth (13802): Orsakas av: java.security.cert.CertPathValidatorUndantag: Förtroendeinfångningsnivå hittades inte för sökväg.E mot AppAuth (13802): ... 20 tillI per flutter (13802): anslutningen misslyckades, undantaget har gått igenom: PlatformException (discovery_failed, Fel vid hämtning av vanlig nyhetstidning från upptäckt: [error: null, beskrivning: länkfel], null, null) På en enkel utrustning (produktionsserver) har jag bara ett särskilt goDaddy SSL-certifikat.Jag ansluter Android OS och appar till en bestämd server, iOS ansluter sjukdomsfritt, Android som inkluderar version 4. * allmänt bra, dock med enheter nu med 2.3.I 7 . Jag får fortfarande SSLHandshakeException.

Jag har sett liknande trådar om Stack Overflow (här), men ingen av dem har gjort det lätt.

Sedan såg jag den här tråden noggrant om avancerad nyckelanvändning, men samtidigt som du felsöker får jag vanligtvis följande information:

Rekommenderas: Fortect

Är du trött på att din dator går långsamt? Är det full av virus och skadlig kod? Var inte rädd, min vän, för Fortect är här för att rädda dagen! Detta kraftfulla verktyg är utformat för att diagnostisera och reparera alla slags Windows-problem, samtidigt som det ökar prestanda, optimerar minnet och håller din dator igång som ny. Så vänta inte längre - ladda ner Fortect idag!

[2]: OID: 2.5.29.37, kritisk: falsktUtökad nyckelförbrukning: ["1.3.6.1.5.5.5.7.3.1", "1.3.6.1.5.5.7.3.]

Så att “jag tror att det exakta certifikatet” inte alls “upprätthåller” utökad nyckelanvändning.

Dessutom finns det oftast andra du kan orsaker i den här kedjan, till exempel av ett helt fel datum/arbetstid, som faktiskt inte existerar.

När jag tittar på detta vet jag inte var det nya problemet ändå kan vara.

08-04 16: 54: 30.139: W / System.err (4832): Kastad en: java.security.cert.CertificateException: java.security.cert.CertPathValidatorException: Trustankare-referenser hittades absolut inte för sätt...08-04 16:54: 30.149: W / System.err (4832): över org.apache.harmony.xnet.provider.jsse.TrustManagerImpl.checkServerTrusted (TrustManagerImpl.java:161)08-04 16:54: 30.149: W / System.err (4832): i org.apache.harmony.xnet.provider.jsse.OpenSSLSocketImpl.verifyCertificateChain (OpenSSLSocketImpl.java:664)08-04 16:54: 30.149: W / System.err (4832): på just org.apache.harmony.xnet.provider.jsse.NativeCrypto.SSL_do_handshake (native method)08-04 16:54: 30.159: W för varje System.err (4832): i org.apache.harmony.xnet.provider.jsse.OpenSSLSocketImpl.startHandshake (OpenSSLSocketImpl.java:474) Ladda ner den här programvaran och fixa din dator på några minuter. Trust Anchor For Certification Path Not Found Lync

Trust Anchor Per Percorso Di Certificazione Non Trovato Lync

Ancora De Confianca Para Caminho De Certificacao Nao Encontrado Lync

인증 경로에 대한 트러스트 앵커가 Lync를 찾을 수 없습니다

Nie Znaleziono Kotwicy Zaufania Dla Sciezki Certyfikacji Lync

Vertrouwensanker Voor Certificeringspad Niet Gevonden Lync

Yakor Doveriya Dlya Puti Sertifikacii Ne Najden Lync

Vertrauensanker Fur Zertifizierungspfad Nicht Gefunden Lync

Ancla De Confianza Para La Ruta De Certificacion No Encontrada Lync

Ancre De Confiance Pour Le Chemin De Certification Introuvable Lync