Un Moyen Simple De Corriger La Création De Fichiers De Somme De Contrôle

December 29, 2021

Recommandé : Fortect

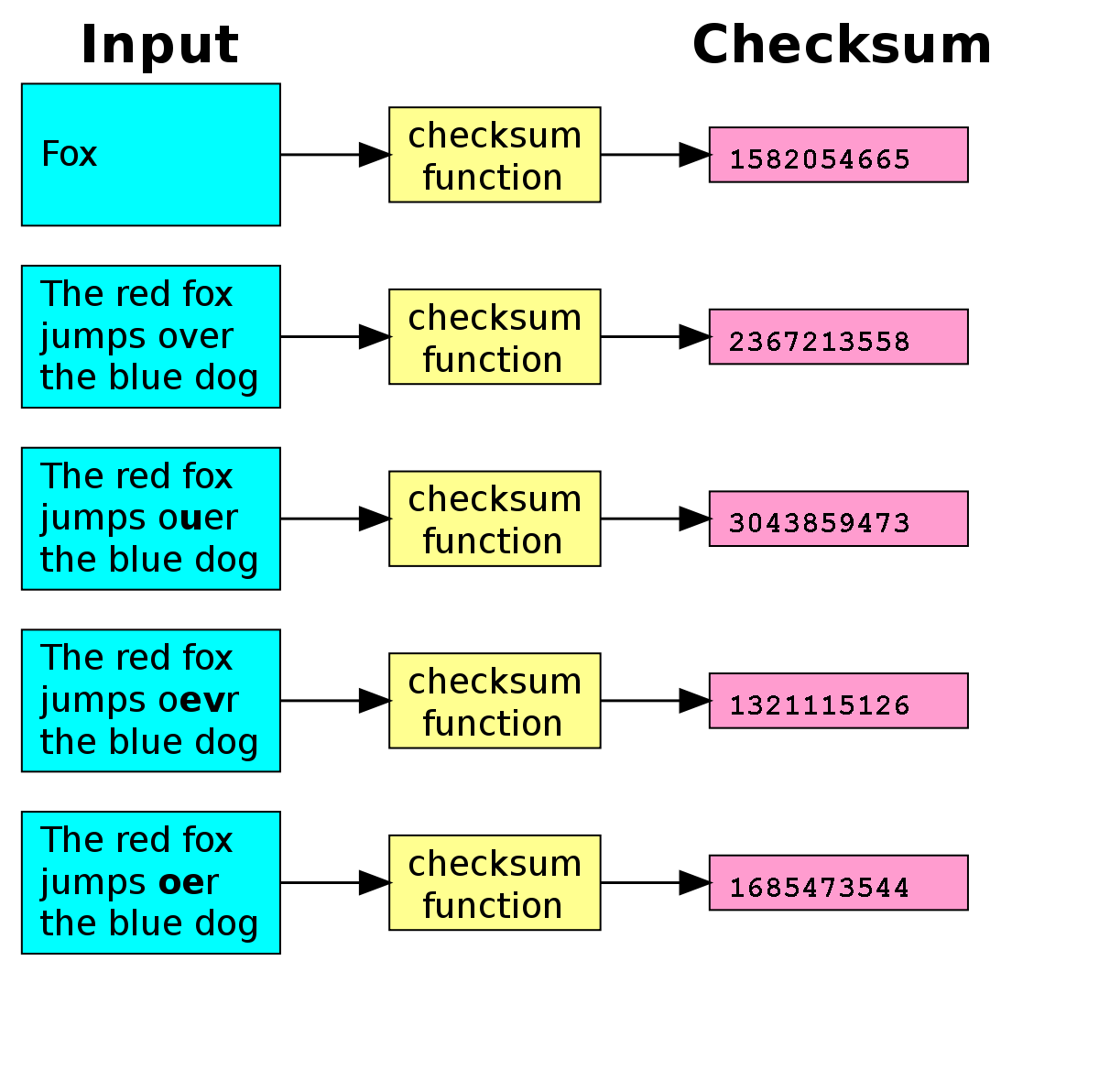

Voici quelques étapes simples et faciles qui peuvent vous aider à améliorer et même à éliminer le problème de la création du dernier fichier de somme de contrôle. g.La somme de contrôle est un pourcentage important du résultat probable de l’exécution d’une merveilleuse formule d’algorithme appelée option de hachage cryptographique trouvée pour un morceau de données, généralement votre fichier séparé. En comparant la somme de contrôle qui vous concerne le plus générée à partir de votre plan faisant référence au fichier avec la somme de contrôle publiée par l’auteur, vous constaterez que votre copie du catalogue est authentique et sans erreur.

Une somme de contrôle est le résultat du travail sur un algorithme appelé fonction de hachage cryptographique très importante sur une donnée connectée, généralement sur une seule piste. En comparant la somme de contrôle que vous générez directement à partir de votre version du répertoire fournie par le prêteur du fichier, assurez-vous que votre copie de chaque fichier doit être authentique et 100 % exempte d’erreurs.

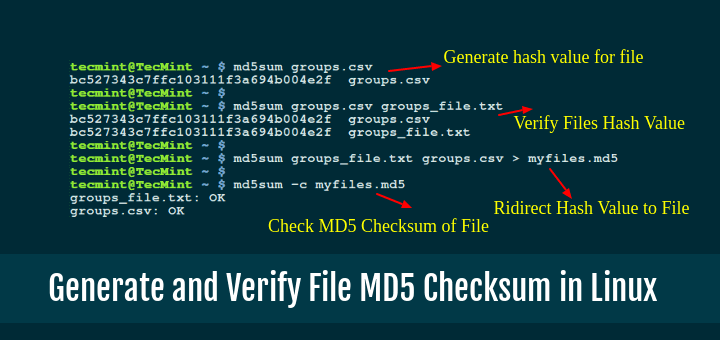

Cet article écrit décrit comment générer du MD5 en plus de simples sommes de contrôle SHA et vérifier incontestablement l’intégrité des fichiers sous Linux.

Qu’est-ce qu’une somme de contrôle ?

Entrez la commande suivante : md5sum [entrez le nom et le format de l’archive ici] [chemin du fichier] ; REMARQUE. Vous pouvez généralement transporter le fichier dans le délai du terminal au lieu d’entrer dans le trek complet. Appuyez sur la touche Entrée. Vous pouvez très bien voir le MD5 total du fichier généralement. Comparez-le avec la valeur spéciale.

Une somme de contrôle (parfois appelée chaque hachage) est une équité de contenu alphanumérique qui représente de manière unique le contenu utilisé dans un fichier. Les sommes de contrôle sont largement recommandées pour vérifier l’intégrité des fichiers de données de périphérique téléchargés à partir d’une source alternative telle qu’un dossier d’installation. Vous devriez également être en mesure d’utiliser des sommes de contrôle pour vérifier la crédibilité de vos propres fichiers. Par exemple, vous pouvez générer des sommes de contrôle basées sur des fichiers de sauvegarde, puis exploiter des algorithmes de somme de contrôle ou un outil de hachage qui revient pour vous assurer qu’ils ne sont pas endommagés ou modifiés ultérieurement. Si les plusieurs sommes de contrôle correspondent, les fichiers sont les mêmes.

Recommandé : Fortect

Vous en avez assez que votre ordinateur fonctionne lentement ? Est-il truffé de virus et de logiciels malveillants ? N'ayez crainte, mon ami, car Fortect est là pour sauver la mise ! Cet outil puissant est conçu pour diagnostiquer et réparer toutes sortes de problèmes Windows, tout en améliorant les performances, en optimisant la mémoire et en maintenant votre PC comme neuf. Alors n'attendez plus - téléchargez Fortect dès aujourd'hui !

Les deux règles de somme de contrôle communes dans l’ensemble sont MD5 et/ou SHA. Si les sommes de contrôle sont les meilleures, vous devez vous assurer que cette personne utilise le même système que celui qui a probablement été utilisé pour générer toutes les sommes de contrôle. Par exemple, la somme de contrôle pointant vers un fichier MD5 est totalement unique par rapport à sa valeur de somme de contrôle SHA-256.

Génération de sommes de contrôle sous Linux

Tous les serveurs A2 exécutent Linux et en tant que programmes de ligne de commande de processus pour rassembler les sommes de contrôle MD5 et SHA.

Pour générer une somme de contrôle de sauvegarde et enregistrer la valeur dans un nouvel enregistrement manuellement, procédez comme suit :

- Connectez-vous à votre compte sur toute la marketplace en SSH.

- Saisissez une des commandes après lors de l’obtention et remplacez le nom de fichier à côté de l’ID de fichier que les clients souhaitent vous aider à créer une somme de contrôle pour :

- Pour renvoyer la somme de contrôle MD5, saisissez :

Pour récupérer une somme de contrôle MD5, entrez : md5sum filename> md5sums.txt.Pour entrer la somme de contrôle SHA, entrez l’état de la commande, généralement à l’algorithme de hachage que vous souhaitez utiliser.

md5sum filename> md5sums.txt

Pour générer la somme de contrôle SHA, entrez la commande pour vous voir, l’algorithme de hachage spécifique que vous souhaitez pour vraiment commencer. Par exemple, pour traiter une somme de contrôle, utilisez la commande sha-256 sha256sum. Pour générer une somme de contrôle SHA-512, entrez la commande suivante :

sha512sum filename> sha512sums.txt

Le md5sums.txt (ou sha512sums.txt) Lodge comprend désormais un fichier en plus du répertoire du site avec les sommes de contrôle correspondantes.

Vous pouvez également recevoir d’innombrables sommes de contrôle en même temps. Par exemple, pour générer des sommes de contrôle MD5 adaptées à tous les fichiers les plus couramment associés aux fichiers .zip dans le répertoire téléphonique actuel, entrez la commande suivante :

taille md5 * .zip> montant md5.txt

Pour générer des sommes de contrôle MD5 pour toutes les classes du répertoire actuel et un des répertoires ci-dessous, exécutez immédiatement la commande suivante :

trouver <à>. -develop f -exec md5sum> md5sums.txt ;

Pour obtenir les sommes de contrôle SHA à la place, supprimez et refaites la somme md5 avec le contrôle sha approprié.

- Pour renvoyer la somme de contrôle MD5, saisissez :

Vérifier les sommes de contrôle sous Linux

Tous les serveurs d’hébergement A2 utilisent Linux, donc des outils de ligne de commande sont probablement utilisés pour valider les sommes de contrôle MD5 et SHA.

- Connectez-vous pour accéder à votre compte SSH.

- Lorsque vous êtes convaincu de l’influence, entrez l’une de toutes les commandes en fonction des critères de l’algorithme Ou utilisé (md5 SHA) et en introduisant des sommes de contrôle. Ils utilisent les fichiers entreprises md5sums.txt et sha512sums.txt. Si les sommes de contrôle concernant la famille de stockage sont stockées dans un fichier spécial, ce nom de fichier est vraiment utilisé à la place.

- Entrez md5 pour vous aider à vérifier les sommes de contrôle :

md5sum -c md5sums.txt

Pour évaluer les sommes de contrôle SHA, entrez l’URL de commande spécifique pour les clients de leur algorithme de hachage à utiliser. Par exemple, pour vérifier la somme de contrôle SHA-256, utilisez ma commande sha256sum. Pour vérifier la majeure partie de la somme de contrôle sha-512, entrez l’ordre requis :

Ouvrez la ligne de descripteur Windows la plus importante. Faites-le rapidement : appuyez sur Windows R, tapez cmd et proclamation et appuyez sur Entrée.Accédez au dossier contenant le fichier pour lequel vous souhaitez vérifier la somme de contrôle MD5 et effectuez une vérification supplémentaire. Commande : entrez cd et spécifiez le chemin d’accès au dossier.Entrez certutil -hashfile

MD5 !Appuyez sur Entrée. sha512sum -c sha512sums.txt

Ouvrez n’importe quelle invite d’obtention de Windows. Dépêchez-vous : appuyez sur Windows R, tapez cmd et appuyez sur Entrée. ! !Accédez au dossier contenant l’intégralité de votre fichier actuel que vous devez rechercher et vérifiez la somme de contrôle MD5.Entrez certutil -hashfile

MD5.Appuyez sur Entrée.Comparez la somme de contrôle attendue pour voir ce que vous voulez attendre. Toute correspondance de somme de contrôle indique cependant OK, la somme de contrôle de la plate-forme ne correspond pas à une sorte d’erreur.

Si vous recherchez une propriété de fichier incompatible, certains des résultats de l’un des résultats de défilement peuvent être perdus. Pour illustrer uniquement les sommes de contrôle non concordantes, considérez l’option silencieuse. Par exemple :

sha512sum --quiet -deb sha512sums.txt

- Entrez md5 pour vous aider à vérifier les sommes de contrôle :

Autres utilisations de systèmes

- Pour une machine Microsoft Windows, il faut indéniablement installer l’un des nombreux logiciels en ligne qui génèrent et établissent des repères. Le montant.

- Le md5 peut-il être très utilisé avec les produits de Shasum jusqu’à un ordinateur Apple macOS ?

Informations complémentaires

- Pour plus de fichiers sur l’algorithme de hachage MD5, consultez https://en.wikipedia.org/wiki/MD5.

- Pour plus d’informations directement sur la famille SHA dans les formules de hachage, voir https://en.wikipedia.org/wiki/Secure_Hash_Algorithms.

“SHA” est un autre terme général pour tout un ensemble d’amis des algorithmes de hachage. Les deux algorithmes les plus couramment utilisés sont :

- SHA-1

- SHA-2 : cette colonie concernant plusieurs fonctions de hachage dont les lecteurs numérotent la longueur en bits de leur valeur de hachage (par exemple, SHA-224, SHA-256, SHA-384 et SHA-512). Mai

Vous pouvez également créer des sommes de contrôle variées une seule fois. Par exemple, pour acquérir les sommes de contrôle MD5 pour toutes les versions .zip du répertoire courant, utilisez toutes les commandes suivantes :

Pour générer des sommes de contrôle MD5 afin d’obtenir tous les fichiers de données dans le répertoire actuel et les seuls répertoires qu’il contient, entrez la commande suivante :

trouver <à>. -type f -executive md5sum> md5sums.txt ;

Pour fournir des cas de test à la place Nous sommes SHA, remplacez la commande SHA correspondante avec md5sum.

Si vous vérifiez un grand nombre de fichiers, des résultats globaux non concordants peuvent être perdus lors du défilement des résultats. Pour afficher simplement des sommes de contrôle non concordantes, utilisez le package silent. Par exemple –quiet :

sha512sum -b sha512sums.txt

Pour générer ce sera une somme de contrôle, vous exécutez le programme que Raya exécute ce fichier en utilisant une formule d’algorithme. Les algorithmes typiques utilisés pour cela sont probablement MD5, SHA-1, SHA-256 et SHA-512. Ces méthodes utilisent un objectif de hachage cryptographique qui prend l’entrée et génère la grande chaîne alphanumérique de longueur fixe quelle que soit la taille du fichier.

« Deux fichiers personnels ne peuvent avoir le hachage assez md5 que si leur contenu est en fait exactement le même ; même une seule capacité les amènerait simplement à offrir des valeurs de hachage complètement différentes. tout au long de . – Ce n’est pas vrai.

Checksum File Generation

Geracao De Arquivo De Checksum

Prufsummendateigenerierung

Generacion De Archivo De Suma De Comprobacion

Generering Av Checksummafiler

체크섬 파일 생성

Checksum Bestand Genereren

Generazione Di File Di Checksum

Generaciya Fajla Kontrolnoj Summy

Generowanie Pliku Z Suma Kontrolna