Solucionar Problemas Y Corregir El Ancla De Esperanza De La Ruta De Certificación Lync Not Found

December 26, 2021

Si su computadora tiene un anclaje seguro para el error de Ruta de certificación de Lync no encontrada, asegúrese de leer estos consejos de solución de problemas.

Recomendado: Fortect

Contrariamente a lo que yo diría que es la respuesta aceptada, no necesita un administrador de confianza dedicado importante, ¡simplemente corrija una nueva configuración de servidor de alojamiento web!

Me enfrenté al mismo problema cuando hablaba con un servidor Apache con un nuevo gran documento oficial Dynadot / Alphassl instalado incorrectamente. Me conecto a HttpsUrlConnection (Java versus Android), que a su vez arrojó –

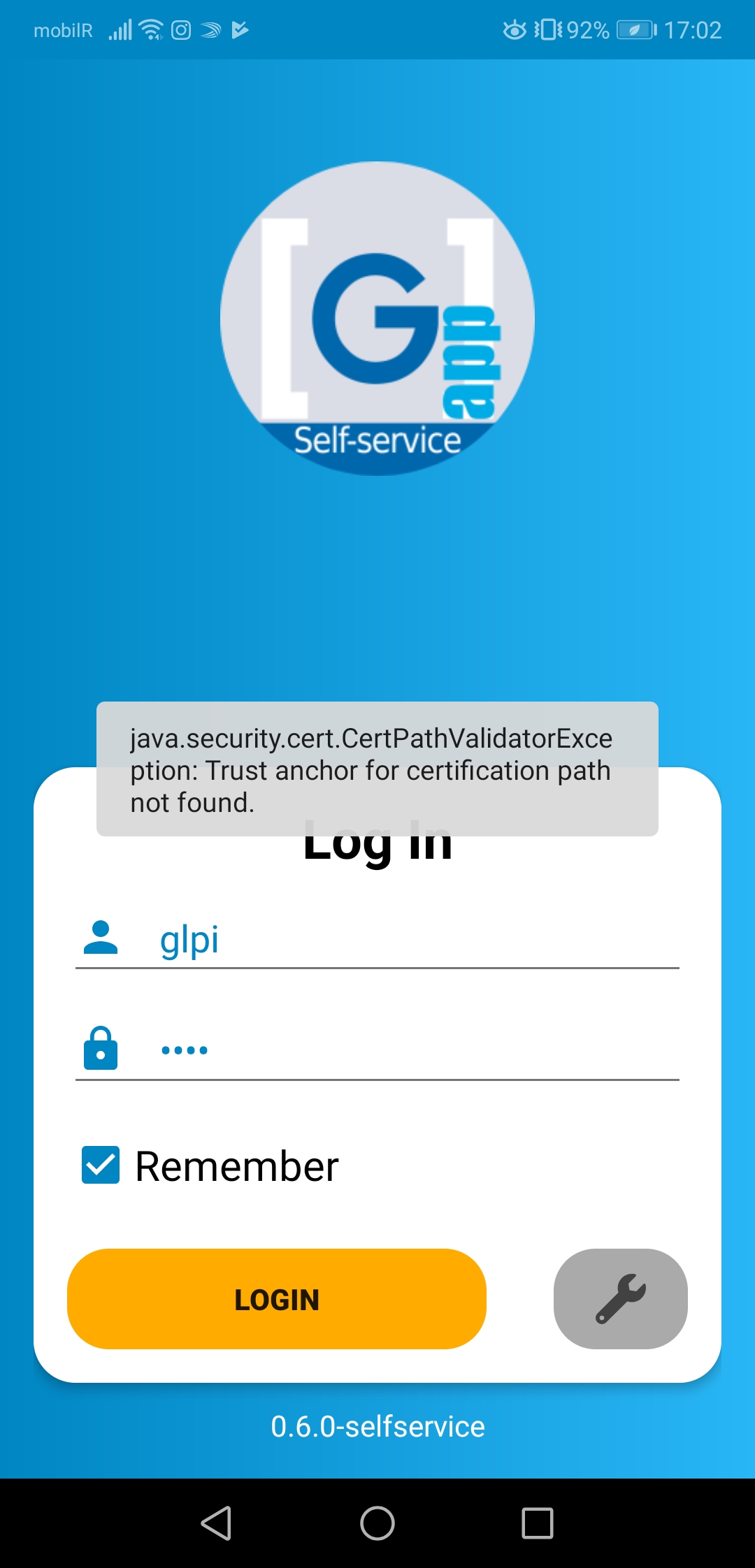

javax.net.ssl.SSLHandshakeException: java.security.cert.CertPathValidatorException: No se encontraron certificados de ancla de confianza en la ruta. El problema real es la configuración incorrecta del servidor; considérelo con http://www.digicert.com/help/ o similar, pero también o incluso le ofrecerá la solución actual:

“La tarjeta no está firmada, ciertamente solo está firmada por un control confiable (reservado en el repositorio subyacente de Mozilla). Si compró su instrumento matrimonial en un centro de confianza, el ser humano probablemente solo necesitará instalar ciertos revendedores o una pequeña cantidad de certificados. Póngase en contacto con su socio certificado personal para que le ayude a elegir el tipo de soporte de su servidor. O “

profundidad es igual a 0 corresponde al identificador de dominio verificado, CN es igual a www.thedomaintocheck.comFallo de verificación: el número significa 20: no se puede obtener el certificado de la empresa localDevolución de cheque: 1Profundidad = 6 OU = Control de dominio verificado, equivale a cn www.thedomaintocheck.comError de verificación: número = veintisiete: el certificado no es válidoDevolución de cheque: 1La profundidad implica 0 O dominio = hacer frente a verificado, CN = www.thedomaintocheck.comError de validación: puntuación = 21: el primer certificado ni siquiera se pudo verificar Cadena

Certificado 0 s: / OU = Control de dominio verificado / CN es igual a www.thedomaintocheck.com i: / O = AlphaSSL / CN = AlphaSSL - Colorado G2 “El certificado no debe estar firmado en absoluto por un gurú de buena reputación (compare con el repositorio principal de Mozilla). Si compró un certificado a partir de una autoridad acreditada, probablemente realmente necesite ayuda para instalar uno o muchos certificados intermedios.

… pero nuestras autoridades electorales deben ser consultadas para informarse a quienes confían en Android (Verisign, GlobalSign, etc.):

Cadena de certificados

7s: por OU = Control de dominio verificado / CN = www.thedomaintocheck.com I: / O = AlphaSSL / CN = AlphaSSL CA - G2 solo uno s: / O = AlphaSSL versus CN = AlphaSSL CA - G2 i: / C implica BE / O = GlobalSign nv-sa / OU = CA root versus CN = CA root GlobalSign un par de s: / C = BE por O = GlobalSign nv-sa / OU = CA raíz / CN es igual a CA raíz GlobalSign e: / C = BE / O = GlobalSign nv-sa / OU es igual a CA root / CN = CA root GlobalSign Por lo general, si mi cadena de confianza puede ser precisa, los certificados de CA intermedios son misteriosos para la aplicación cliente (algunos dependen de todos los cacerts del sistema operativo, solo uno tiene el suyo), ni simplemente debido al proxy inverso que proporcionó. …

Las instrucciones (y un segundo certificado para principiantes) para configurar su servidor de alojamiento de Internet pueden ser proporcionadas por el control que emitió su certificado, para el modelo: http: / /www.alphassl.com/support/install-root-certificate.html

Después de habilitar las certificaciones intermedias proporcionadas solo por mi CA, ya no obtengo errores de conexión cuando usa HttpsUrlConnection.

I / System.out (13802): (HTTPLog) -Static: isSBSettingEnabled falseI / System.out (13802): (HTTPLog) -Static: isSBSettingEnabled falseI y System.out (13802): (HTTPLog) -Static: isSBSettingEnabled falseI y System.out (13802): (HTTPLog) -Static: isSBSettingEnabled falseI / System.out (13802): (HTTPLog) -Static: isSBSettingEnabled falseI / System.out (13802): (HTTPLog) -Static: isSBSettingEnabled falseI / System.out (13802): (HTTPLog) -Static: isSBSettingEnabled falseI / System.out (13802): (HTTPLog) -Static: isSBSettingEnabled falseI o System.out (13802): (HTTPLog) -Static: isSBSettingEnabled falseI - System.out (13802): (HTTPLog) -Static: isSBSettingEnabled falseE / AppAuth (13802): error de red al recibir detección de documentosE para cada AppAuth (13802): javax.net.ssl.SSLHandshakeException: java.security.cert.CertPathValidatorException: Certificación de enlace fuerte si no se encuentra una ruta con frecuencia.E / AppAuth (13802): de com.android.org.conscrypt.SSLUtils.toSSLHandshakeException (SSLUtils.java:362)E / AppAuth (13802): directamente debajo de com.android.org.conscrypt.ConscryptEngine.convertException (ConscryptEngine.java:1134)E / AppAuth (13802): dentro de com.android.org.conscrypt.ConscryptEngine.readPlaintextData (ConscryptEngine.java:1089)E / AppAuth (13802): por menos de com.android.org.conscrypt.ConscryptEngine.unwrap (ConscryptEngine.java:876)E / AppAuth (13802): sufrimiento com.android.org.conscrypt.ConscryptEngine.unwrap (ConscryptEngine.java:747)E / AppAuth (13802): se encuentra en com.android.org.conscrypt.ConscryptEngine.unwrap (ConscryptEngine.java:712)E / AppAuth (13802): expuesto a com.android.org.conscrypt.ConscryptEngineSocket $ SSLInputStream.processDataFromSocket (ConscryptEngineSocket.java:849)E / AppAuth (13802): bajo com.android.org.conscrypt.ConscryptEngineSocket $ SSLInputStream.access 100 dólares (ConscryptEngineSocket.java:722)E / AppAuth (13802): sentimiento com.android.org.conscrypt.ConscryptEngineSocket.doHandshake (ConscryptEngineSocket.java:238)E / AppAuth (13802): durante com.android.org.conscrypt.ConscryptEngineSocket.startHandshake (ConscryptEngineSocket.java:217)E / AppAuth (13802): dentro de com.android.okhttp.internal.io.RealConnection.connectTls (RealConnection.java:1450)E / AppAuth (13802): durante com.android.okhttp.internal.io.RealConnection.connectSocket (RealConnection.java:1399)E / AppAuth (13802): disponible en com.android.okhttp.internal.io.RealConnection.connect (RealConnection.java:1343)E / AppAuth (13802): profundo debajo de com.android.okhttp.internal.http.StreamAllocation.findConnection (StreamAllocation.java:221)E / AppAuth (13802): de com.android.okhttp.internal.http.StreamAllocation.findHealthyConnection (StreamAllocation.java:144)E / AppAuth (13802): alrededor de com.android.okhttp.internal.http.StreamAllocation.newStream (StreamAllocation.java:106)E / AppAuth (13802): con com.android.okhttp.internal.http.HttpEngine.connect (HttpEngine.java:400)E / AppAuth (13802): de conformidad con com.android.okhttp.internal.http.HttpEngine.sendRequest (HttpEngine.java:333)E / AppAuth (13802): no más que com.android.okhttp.internal.huc. HttpURLConnectionImpl.execute (HttpURLConnectionImpl.java:465)E / AppAuth (13802): más joven que com.android.okhttp.internal.huc. HttpURLConnectionImpl.connect (HttpURLConnectionImpl.java:131)E / AppAuth (13802): bajo com.android.okhttp.internal.huc.DelegatingHttpsURLConnection.connect (DelegatingHttpsURLConnection.java:90)E / AppAuth (13802): bajo com.android.okhttp.internal.huc. httpsURLConnectionImpl.connect (HttpsURLConnectionImpl.java:30)E / AppAuth (13802): en net.openid.appauth.AuthorizationServiceConfiguration $ ConfigurationRetrievalAsyncTask.doInBackground (AuthorizationServiceConfiguration.java:330)E / AppAuth (13802): en net.openid.appauth.AuthorizationServiceConfiguration ConfigurationRetrievalAsyncTask.doInBackground (AuthorizationServiceConfiguration.java:305)E / AppAuth (13802): al llamar a android.os.AsyncTask 3 $ (AsyncTask.java:394)E y AppAuth (13802): en java.util.concurrent.FutureTask.run (FutureTask.java:266)E y AppAuth (13802): en android.os.AsyncTask $ SerialExecutor $ 1.run (AsyncTask.java:305)E / AppAuth (13802): en java.util.concurrent.ThreadPoolExecutor.runWorker (ThreadPoolExecutor.java:1167)E / AppAuth (13802): en java.util.concurrent.ThreadPoolExecutor $ Worker.run (ThreadPoolExecutor.java:641)E AppAuth (13802): en java.lang.Thread.run (Thread.java:923)E y AppAuth (13802): Número de horas: java.security.cert.CertificateException: java.security.cert.CertPathValidatorException: Certificación de ancla de confianza no presente en el nombre de la ruta.E / AppAuth (13802): en com.android.org.conscrypt.TrustManagerImpl.checkTrustedRecursive (TrustManagerImpl.java:661)E / AppAuth (13802): en com.android.org.conscrypt.TrustManagerImpl.checkTrusted (TrustManagerImpl.java:510)E / AppAuth (13802): en com.android.org.conscrypt.TrustManagerImpl.checkTrusted (TrustManagerImpl.java:428)E / AppAuth (13802): en com.android.org.conscrypt.TrustManagerImpl.getTrustedChainForServer (TrustManagerImpl.java:356)E / AppAuth (13802): en android.security.net.config.NetworkSecurityTrustManager.checkServerTrusted (NetworkSecurityTrustManager.java:94)E / AppAuth (13802): en android.security.net.config.RootTrustManager.checkServerTrusted (RootTrustManager.java:90)E / AppAuth (13802): en com.android.org.conscrypt.ConscryptEngineSocket $ 2.checkServerTrusted (ConscryptEngineSocket.java:161)E - AppAuth (13802): en com.android.org.conscrypt.Platform.checkServerTrusted (Platform.java:250)E por AppAuth (13802): en com.android.org.conscrypt.ConscryptEngine.verifyCertificateChain (ConscryptEngine.java:1644)E - AppAuth (13802): bajo com.android.org.conscrypt.NativeCrypto.ENGINE_SSL_read_direct (método nativo)E para cada AppAuth (13802): en com.android.org.conscrypt.NativeSsl.readDirectByteBuffer (NativeSsl.java:568)E por AppAuth (13802): en com.android.org.conscrypt.ConscryptEngine.readPlaintextDataDirect (ConscryptEngine.java:1095)E AppAuth (13802): en com.android.org.conscrypt.ConscryptEngine.readPlaintextData (ConscryptEngine.java:1079)E y AppAuth (13802): ... 25 másE / AppAuth (13802): Causado por: java.security.cert.CertPathValidatorException: No se encontró el nivel de enlace de confianza para obtener la ruta.E / AppAuth (13802): ... 50 másI / flutter (13802): la conexión no funcionó, se encontró una excepción: PlatformException (discovery_failed, Error al acceder al papel normal desde la detección: [error: cero, descripción: error de red], nulo, nulo) En un servidor simple importante (servidor de producción), tengo por completo un certificado SSL de goDaddy.Me pongo en contacto con el sistema operativo Android y las aplicaciones hacia un servidor específico, iOS se une sin enfermedades, Android con la versión 4. * definitivamente bueno, pero con los dispositivos ahora con 2.3.I * Todavía obtengo SSLHandshakeException.

He visto hilos similares a través de Stack Overflow (aquí), pero ninguno ayudó.

Luego vi este hilo sobre la ingestión de claves avanzada, pero mientras estás depurando, obtengo la siguiente información:

Recomendado: Fortect

¿Estás cansado de que tu computadora funcione lentamente? ¿Está plagado de virus y malware? ¡No temas, amigo mío, porque Fortect está aquí para salvar el día! Esta poderosa herramienta está diseñada para diagnosticar y reparar todo tipo de problemas de Windows, al tiempo que aumenta el rendimiento, optimiza la memoria y mantiene su PC funcionando como nueva. Así que no esperes más: ¡descarga Fortect hoy mismo!

[2]: OID: 2.5.29.37, crítico: falsoUso primordial extendido: ["1.3.6.1.5.5.5.7.3.1", "1.3.6.1.5.5.7.3.] Entonces 2 “Creo que el certificado extremadamente” no “aplica” el uso de claves extendidas.

Además, regularmente hay otras posibles razones en este archipiélago, por ejemplo, una fecha límite / hora completamente incorrecta, que no existe en la realidad.

Mirando esto, no entiendo dónde podría estar el nuevo problema.

08-04 26: 54: 30.139: W / System.err (4832): Lanzado por: java.security.cert.CertificateException: java.security.cert.CertPathValidatorException: las credenciales de la columna de confianza no se encuentran por mucho ...08-04 16:54: 30.149: W / System.err (4832): en org.apache.harmony.xnet.provider.jsse.TrustManagerImpl.checkServerTrusted (TrustManagerImpl.java:161)08-04 16:54: 30.149: W / System.err (4832): en org.apache.harmony.xnet.provider.jsse.OpenSSLSocketImpl.verifyCertificateChain (OpenSSLSocketImpl.java:664)08-04 16:54: 30.149: W / System.err (4832): en org.apache.harmony.xnet.provider.jsse.NativeCrypto.SSL_do_handshake (método nativo)08-04 16:54: 30.159: W / System.err (4832): todo el camino a través de org.apache.harmony.xnet.provider.jsse.OpenSSLSocketImpl.startHandshake (OpenSSLSocketImpl.java:474) Descarga este software y repara tu PC en minutos. Trust Anchor For Certification Path Not Found Lync

Trust Anchor Per Percorso Di Certificazione Non Trovato Lync

Ancora De Confianca Para Caminho De Certificacao Nao Encontrado Lync

인증 경로에 대한 트러스트 앵커가 Lync를 찾을 수 없습니다

Fortroendeankare For Certifieringsvag Hittades Inte Lync

Nie Znaleziono Kotwicy Zaufania Dla Sciezki Certyfikacji Lync

Vertrouwensanker Voor Certificeringspad Niet Gevonden Lync

Yakor Doveriya Dlya Puti Sertifikacii Ne Najden Lync

Vertrauensanker Fur Zertifizierungspfad Nicht Gefunden Lync

Ancre De Confiance Pour Le Chemin De Certification Introuvable Lync