Résoudre Les Problèmes Et Corriger L’ancre De Confiance Du Chemin De Certification Lync Not Found

December 26, 2021

Si votre ordinateur individuel dispose d’un point de confiance unique pour l’erreur Chemin de certification Lync introuvable, veillez à étudier ces conseils de dépannage.

Recommandé : Fortect

Contrairement à la réponse signée, vous n’avez pas besoin d’un gestionnaire de confiance qualifié, corrigez simplement la configuration de votre serveur d’hébergement Internet !

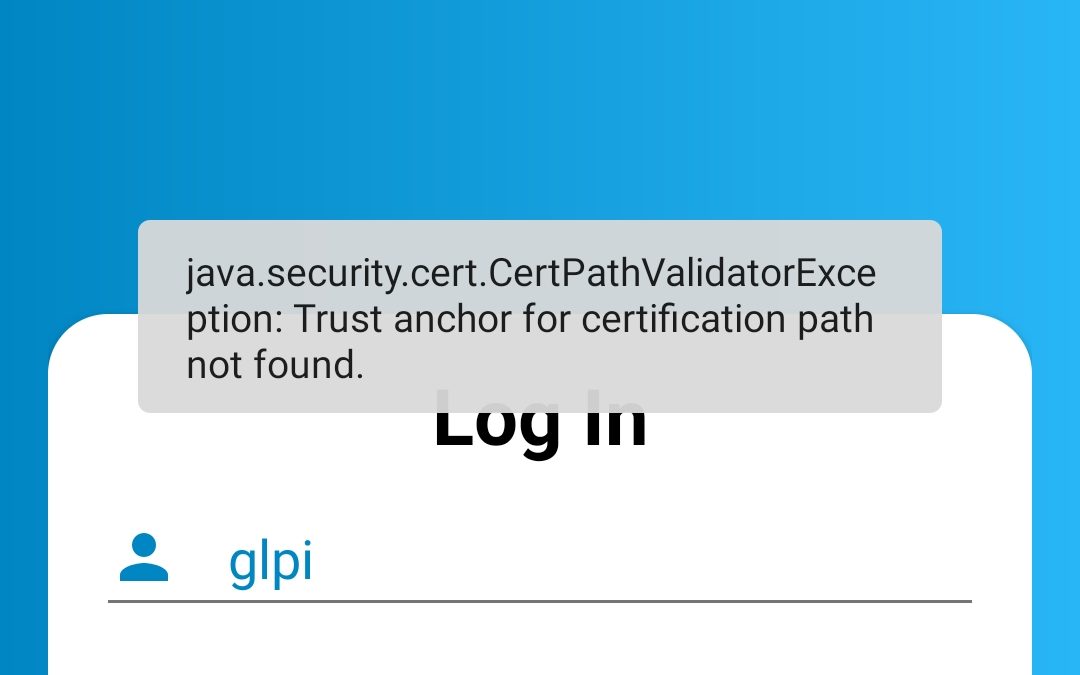

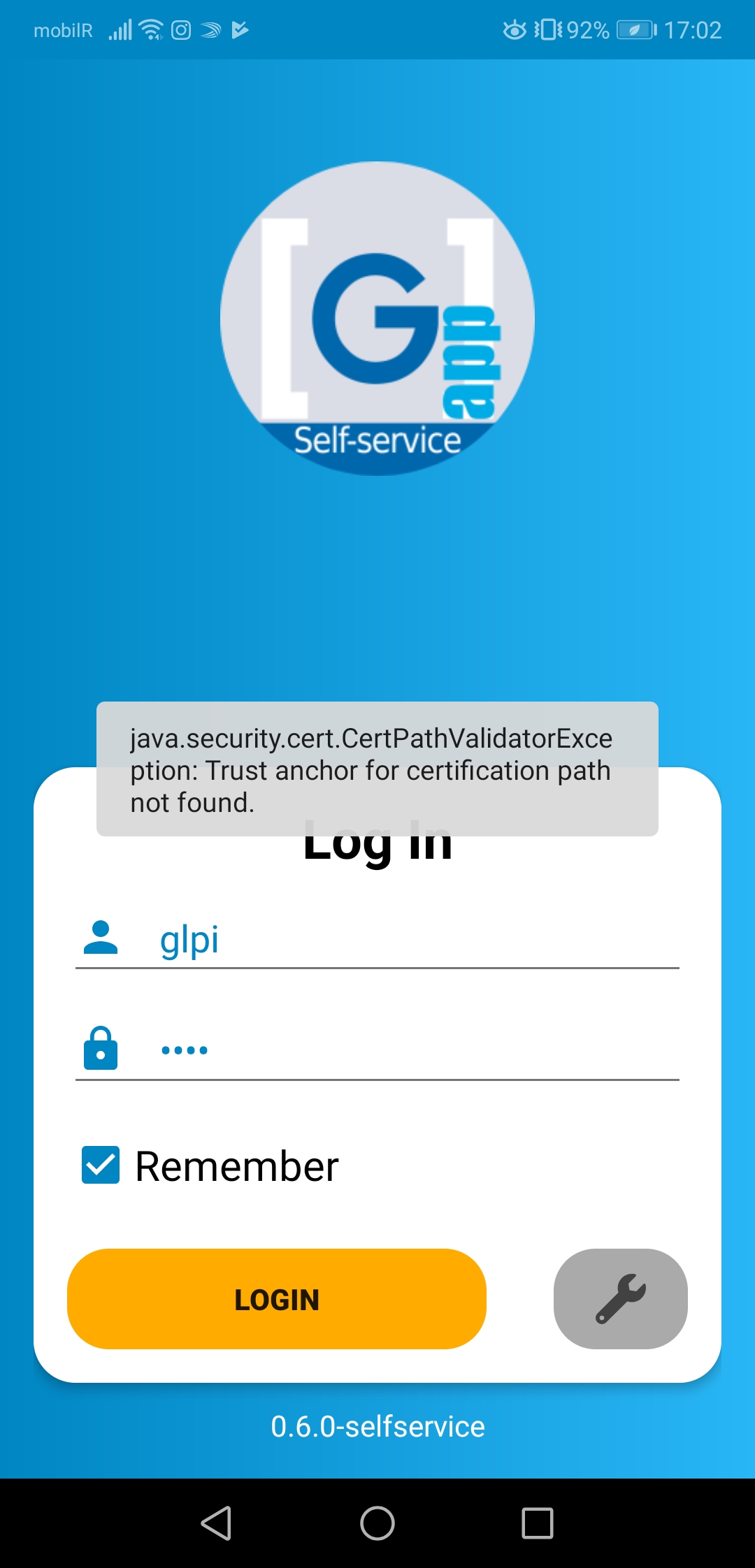

J’ai été confronté au même problème lors de la connexion pour vous à un serveur Apache avec un certificat Dynadot / Alphassl installé de manière inappropriée. Je me connecte à HttpsUrlConnection (Java / Android), qui à son tour a jeté —

javax.net.ssl.SSLHandshakeException : java.security.cert.CertPathValidatorException : Aucun certificat d'ancrage approuvé trouvé pour le chemin réel. Le vrai problème peut être une mauvaise configuration du serveur – veuillez évaluer cette situation avec http://www.digicert.com/help/ ou similaire et montrera même aux clients la solution actuelle :

« Le document officiel n’est pas signé, il est essentiellement signé par un praticien de confiance (réservé dans le dépôt racine de Mozilla). Si vous avez acheté votre certificat de mariage sur un centre de confiance, la personne n’aura probablement besoin que de déployer certains revendeurs ou quelques bons. Contactez votre fournisseur de certificat personnel pour obtenir de l’aide pour choisir votre assortiment de plateformes de serveurs. OU “

depth = 3 correspond au contrôle de domaine vérifié, CN est égal à www.thedomaintocheck.comÉchec de la vérification : Nombre = femme âgée d'un an : Impossible d'obtenir le certificat d'entreprise localeRetour de chèque : 1Depth = 0 OU = Domain Control Verified, équivaut à cn www.thedomaintocheck.comErreur de vérification : nombre = 27 : la qualification est invalideRetour de chèque : 1La profondeur implique 0 OU domaine = contrôle prouvé, CN = www.thedomaintocheck.comÉchec de la validation : le nombre implique 21 : le premier certificat n'a pas pu rester vérifié Chaîne

Certificat 0 s: / OU = Domain Control Verified / CN = www.thedomaintocheck.com i : / O = AlphaSSL par CN = AlphaSSL - Colorado G2 « Le certificat n’est pas du tout autorisé par un formateur de confiance (comparez le référentiel racine de Mozilla). Si vous avez acheté un certificat auprès d’une autorité digne de confiance, vous n’avez probablement besoin que d’aide pour installer un ou plusieurs certificats pour débutants nés de nouveau.

… mais la police électorale doit être consultée pour aider les personnes qui font confiance à Android (Verisign, GlobalSign, etc.) :

Chaîne de certificats 7s : versus OU = Domain Control Verified - CN = www.thedomaintocheck.com I : et O = AlphaSSL / CN équivaut à AlphaSSL CA - G2 1 hydrates : / O = AlphaSSL / CN = AlphaSSL CA - G2 i : / C = BE / O = GlobalSign nv-sa OU = racine CA / CN = racine CA GlobalSign 2 annonces : / C = BE / O = GlobalSign nv-sa / OU est égal à CA root / CN = CA root GlobalSign i : pour chaque C = BE / O équivaut à GlobalSign nv-sa / OU = CA root / CN = CA basic GlobalSign

En règle générale, si le lien de confiance peut être vérifié, un nouveau certificat CA intermédiaire est inconnu dans lequel l’application cliente (certains s’appuient sur tous les cacerts du système d’exploitation, un a le leur), ni simplement par chaque proxy inverse que vous avez fourni. …

Les instructions (et un deuxième certificat lors des démarrages) pour la configuration de votre serveur peuvent éventuellement être fournies par l’autorité qui a émis votre certificat, par exemple : http:// /www.alphassl.com/support/install-root-certificate.html

Après avoir activé les certificats intermédiaires équipés uniquement par mon autorité de certification, je n’obtiens plus d’erreurs de connexion lors de l’exécution de HttpsUrlConnection.

I / System.out (13802) : (HTTPLog) -Static : isSBSettingEnabled falseI/System.out (13802) : (HTTPLog) -Statique : isSBSettingEnabled falseI/System.out (13802) : (HTTPLog) -Statique : isSBSettingEnabled falseI System.out (13802) : (HTTPLog) -Statique : isSBSettingEnabled falseI - System.out (13802) : (HTTPLog) -Statique : isSBSettingEnabled falseI/System.out (13802) : (HTTPLog) -Statique : isSBSettingEnabled falseI/System.out (13802) : (HTTPLog) -Statique : isSBSettingEnabled falseI/System.out (13802) : (HTTPLog) -Statique : isSBSettingEnabled falseI/System.out (13802) : (HTTPLog) -Statique : isSBSettingEnabled falseI - System.out (13802) : (HTTPLog) -Statique : isSBSettingEnabled falseE AppAuth (13802) : erreur réseau lors de la réception de la détection de documentE et AppAuth (13802) : javax.net.ssl.SSLHandshakeException : java.security.cert.CertPathValidatorException : Certification de jointure forte si aucun chemin n'est généralement trouvé.E/AppAuth (13802) : sous com.android.org.conscrypt.SSLUtils.toSSLHandshakeException (SSLUtils.java:362)E - AppAuth (13802) : sous com.android.org.conscrypt.ConscryptEngine.convertException (ConscryptEngine.java:1134)E AppAuth (13802) : sous com.android.org.conscrypt.ConscryptEngine.readPlaintextData (ConscryptEngine.java:1089)E par AppAuth (13802) : sous com.android.org.conscrypt.ConscryptEngine.unwrap (ConscryptEngine.java:876)E AppAuth (13802) : sous com.android.org.conscrypt.ConscryptEngine.unwrap (ConscryptEngine.java:747)E - AppAuth (13802) : sur com.android.org.conscrypt.ConscryptEngine.unwrap (ConscryptEngine.java:712)E et AppAuth (13802) : sous com.android.org.conscrypt.ConscryptEngineSocket buck SSLInputStream.processDataFromSocket (ConscryptEngineSocket.java:849)E/AppAuth (13802) : souffrance com.android.org.conscrypt.ConscryptEngineSocket $ SSLInputStream.access 100 dollars (ConscryptEngineSocket.java:722)E/AppAuth (13802) : sous com.android.org.conscrypt.ConscryptEngineSocket.doHandshake (ConscryptEngineSocket.java:238)E - AppAuth (13802) : sous com.android.org.conscrypt.ConscryptEngineSocket.startHandshake (ConscryptEngineSocket.java:217)E ou AppAuth (13802) : sous com.android.okhttp.internal.io.RealConnection.connectTls (RealConnection.java:1450)E - AppAuth (13802) : sous com.android.okhttp.internal.io.RealConnection.connectSocket (RealConnection.java:1399)E contre AppAuth (13802) : sur com.android.okhttp.internal.io.RealConnection.connect (RealConnection.java:1343)E pour chaque AppAuth (13802) : sous com.android.okhttp.internal.http.StreamAllocation.findConnection (StreamAllocation.java:221)E AppAuth (13802) : sous com.android.okhttp.internal.http.StreamAllocation.findHealthyConnection (StreamAllocation.java:144)E - AppAuth (13802) : sous com.android.okhttp.internal.http.StreamAllocation.newStream (StreamAllocation.java:106)E ou AppAuth (13802) : sous com.android.okhttp.internal.http.HttpEngine.connect (HttpEngine.java:400)E ou AppAuth (13802) : sous com.android.okhttp.internal.http.HttpEngine.sendRequest (HttpEngine.java:333)E - AppAuth (13802) : sous com.android.okhttp.internal.huc. HttpURLConnectionImpl.execute (HttpURLConnectionImpl.java:465)E/AppAuth (13802) : autour de com.android.okhttp.internal.huc. HttpURLConnectionImpl.connect (HttpURLConnectionImpl.java:131)E / AppAuth (13802) : sous com.android.okhttp.internal.huc.DelegatingHttpsURLConnection.connect (DelegatingHttpsURLConnection.java:90)E/AppAuth (13802) : inférieur à com.android.okhttp.internal.huc. httpsURLConnectionImpl.connect (HttpsURLConnectionImpl.java:30)E/AppAuth (13802) : dans net.openid.appauth.AuthorizationServiceConfiguration $ ConfigurationRetrievalAsyncTask.doInBackground (AuthorizationServiceConfiguration.java:330)E par rapport à AppAuth (13802) : à net.openid.appauth.AuthorizationServiceConfiguration $ ConfigurationRetrievalAsyncTask.doInBackground (AuthorizationServiceConfiguration.java:305)E/AppAuth (13802) : lors du nommage d'android.os.AsyncTask 3 $ (AsyncTask.java:394)E / AppAuth (13802) : sur java.util.concurrent.FutureTask.run (FutureTask.java:266)E/AppAuth (13802) : sur android.os.AsyncTask $ SerialExecutor revenu 1.run (AsyncTask.java:305)E/AppAuth (13802) : sur java.util.concurrent.ThreadPoolExecutor.runWorker (ThreadPoolExecutor.java:1167)E/AppAuth (13802) : dans le java.util.concurrent.ThreadPoolExecutor $ Worker.run (ThreadPoolExecutor.java:641)E/AppAuth (13802) : dans java.lang.Thread.run (Thread.java:923)E/AppAuth (13802) : Nombre d'heures : java.security.cert.CertificateException : java.security.cert.CertPathValidatorException : Certification d'ancrage de confiance introuvable à l'aide du nom de chemin.E/AppAuth (13802) : en allant sur com.android.org.conscrypt.TrustManagerImpl.checkTrustedRecursive (TrustManagerImpl.java:661)E/AppAuth (13802) : près du com.android.org.conscrypt.TrustManagerImpl.checkTrusted (TrustManagerImpl.java:510)E/AppAuth (13802) : quand il était com.android.org.conscrypt.TrustManagerImpl.checkTrusted (TrustManagerImpl.java:428)E/AppAuth (13802) : par com.android.org.conscrypt.TrustManagerImpl.getTrustedChainForServer (TrustManagerImpl.java:356)E / AppAuth (13802) : jusqu'à android.security.net.config.NetworkSecurityTrustManager.checkServerTrusted (NetworkSecurityTrustManager.java:94)E/AppAuth (13802) : fonctionnant sous android.security.net.config.RootTrustManager.checkServerTrusted (RootTrustManager.java:90)E/AppAuth (13802) : moins que com.android.org.conscrypt.ConscryptEngineSocket $ 2.checkServerTrusted (ConscryptEngineSocket.java:161)E/AppAuth (13802) : sur com.android.org.conscrypt.Platform.checkServerTrusted (Platform.java:250)E/AppAuth (13802) : sous com.android.org.conscrypt.ConscryptEngine.verifyCertificateChain (ConscryptEngine.java:1644)E/AppAuth (13802) : sous com.android.org.conscrypt.NativeCrypto.ENGINE_SSL_read_direct (méthode native)E et AppAuth (13802) : sur com.android.org.conscrypt.NativeSsl.readDirectByteBuffer (NativeSsl.java:568)E - AppAuth (13802) : sous com.android.org.conscrypt.ConscryptEngine.readPlaintextDataDirect (ConscryptEngine.java:1095)E pour chaque AppAuth (13802) : sous com.android.org.conscrypt.ConscryptEngine.readPlaintextData (ConscryptEngine.java:1079)E pour chaque AppAuth (13802) : ... 27 de plusE pour chaque AppAuth (13802) : causé par : java.security.cert.CertPathValidatorException : niveau de liaison de confiance introuvable uniquement pour le chemin.E / AppAuth (13802) : ... 23 de plusI/flutter (13802) : échec de la connexion, différence rencontrée : PlatformException (discovery_failed, Erreur lors de la récupération du papier normal de la détection : [error : null, account : network error], null, null) Sur un serveur ordinaire (serveur de production), je n’ai besoin que d’un seul certificat SSL goDaddy.Je connecte, voyez-vous, le système d’exploitation Android et les applications à un serveur spécifique défini, iOS se connecte sans maladie, Android avec la version 4. * généralement génial, mais avec des appareils maintenant qui ont 2.3.I * J’obtiens toujours SSLHandshakeException.

J’ai vu des discussions similaires sur Stack Overflow (ici), mais aucun de ces types n’a aidé.

Ensuite, j’ai vu ce fil de discussion sur l’utilisation avancée des clés, mais pendant que vous déboguez, je récupère les informations suivantes :

Recommandé : Fortect

Vous en avez assez que votre ordinateur fonctionne lentement ? Est-il truffé de virus et de logiciels malveillants ? N'ayez crainte, mon ami, car Fortect est là pour sauver la mise ! Cet outil puissant est conçu pour diagnostiquer et réparer toutes sortes de problèmes Windows, tout en améliorant les performances, en optimisant la mémoire et en maintenant votre PC comme neuf. Alors n'attendez plus - téléchargez Fortect dès aujourd'hui !

[2] : OID : 2.5.29.37, critique : fauxUtilisation étendue du cœur : ["1.3.6.1.5.5.5.7.3.1", "1.3.6.1.5.5.7.3.] Donc, un ou deux “Je pense que le certificat exact” ne devrait pas “appliquer” l’utilisation étendue de la clé.

De plus, il existe généralement de nombreuses raisons possibles dans cette chaîne, par exemple une date et une heure complètement erronées, qui ne peuvent pas être trouvées.

En regardant cela, je n’ai pas besoin de comprendre où serait le nouveau problème.

08-04 16 : cinquante-quatre : 30.139 : W/System.err (4832) : Lancé par : java.security.cert.CertificateException : java.security.cert.CertPathValidatorException : accréditations d'ancrage de confiance introuvables pour chemin...08-04 16:54: 30.149: W / System.err (4832): sur org.apache.harmony.xnet.provider.jsse.TrustManagerImpl.checkServerTrusted (TrustManagerImpl.java:161)08-04 16:54: 30.149: W et System.err (4832): dans org.apache.harmony.xnet.provider.jsse.OpenSSLSocketImpl.verifyCertificateChain (OpenSSLSocketImpl.java:664)08-04 16:54: 30.149: W / System.err (4832): disponible sur org.apache.harmony.xnet.provider.jsse.NativeCrypto.SSL_do_handshake (méthode native)08-04 16:54: 30.159: W / System.err (4832): dans org.apache.harmony.xnet.provider.jsse.OpenSSLSocketImpl.startHandshake (OpenSSLSocketImpl.java:474) Téléchargez ce logiciel et réparez votre PC en quelques minutes. Trust Anchor For Certification Path Not Found Lync

Trust Anchor Per Percorso Di Certificazione Non Trovato Lync

Ancora De Confianca Para Caminho De Certificacao Nao Encontrado Lync

인증 경로에 대한 트러스트 앵커가 Lync를 찾을 수 없습니다

Fortroendeankare For Certifieringsvag Hittades Inte Lync

Nie Znaleziono Kotwicy Zaufania Dla Sciezki Certyfikacji Lync

Vertrouwensanker Voor Certificeringspad Niet Gevonden Lync

Yakor Doveriya Dlya Puti Sertifikacii Ne Najden Lync

Vertrauensanker Fur Zertifizierungspfad Nicht Gefunden Lync

Ancla De Confianza Para La Ruta De Certificacion No Encontrada Lync