Risolvere I Problemi E Correggere L’ancoraggio Dell’autorità Del Percorso Di Certificazione Lync Non Trovato

December 26, 2021

Se il tuo computer ha fiducia nell’ancoraggio per l’errore Percorso di certificazione Lync non trovato, assicurati di leggere questi suggerimenti per la risoluzione dei problemi.

Consigliato: Fortect

Contrariamente alla risposta esatta accettata, non è necessario il nuovo gestore di fiducia dedicato, basta correggere questa configurazione del server di web hosting!

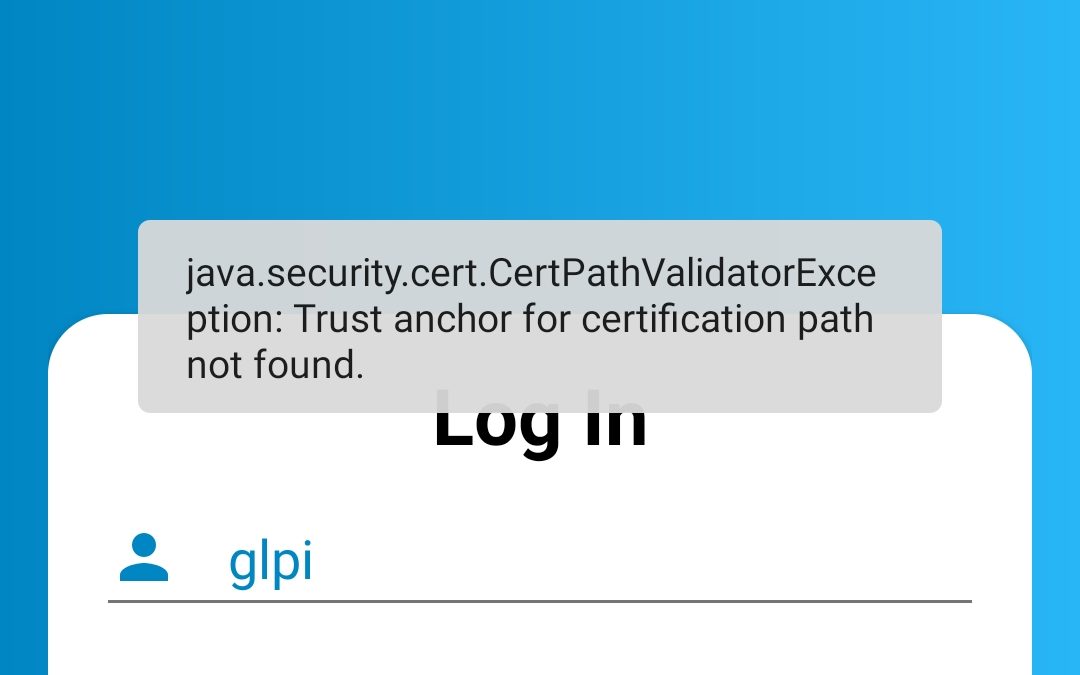

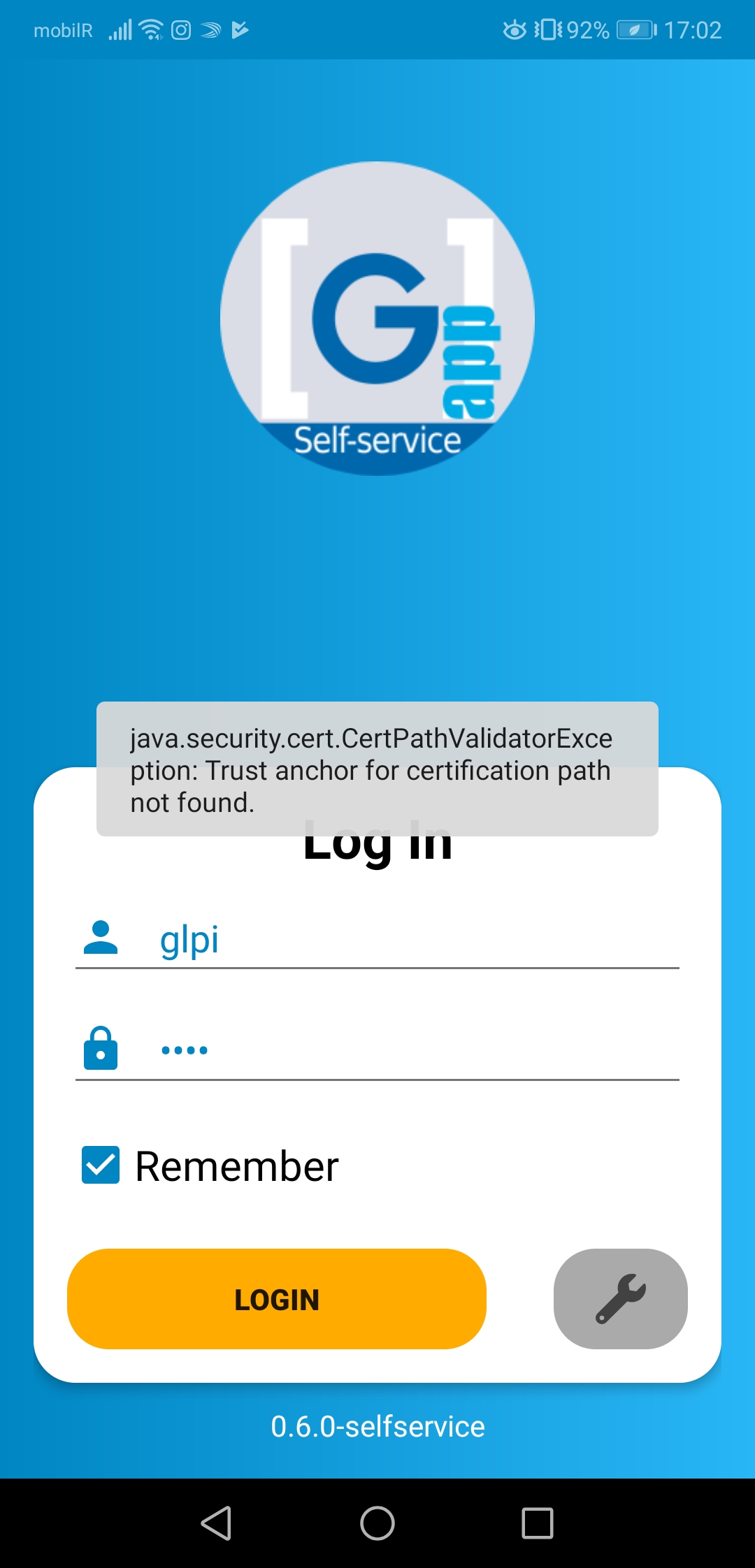

Ho riscontrato lo stesso problema durante il collegamento a un server Apache con ogni documento ufficiale Dynadot / Alphassl installato in modo errato. Mi collego a HttpsUrlConnection (Java e Android), che a sua volta ha lanciato –

javax.net.ssl.SSLHandshakeException: java.security.cert.CertPathValidatorException: Nessun certificato di ancoraggio attendibile trovato nel percorso. La vera malattia è l’errata configurazione del server: studiala con http://www.digicert.com/help/ o simili e quindi ti insegnerà anche la soluzione attuale:

“Il diploma non è firmato, è molto firmato solo da una credibilità fidata (riservata alla causa del repository Mozilla). Se hai acquistato il tuo atto di matrimonio da un centro di fiducia, la persona di cui avrai probabilmente solo bisogno che ti aiuterà a installare determinati rivenditori o certificati limitati. Contatta il venditore del tuo certificato personale per assistenza nella scelta del tipo di posizione del server. OPPURE “

la profondità è uguale a 0 corrisponde alla riduzione del dominio verificata, CN è uguale a www.thedomaintocheck.comErrore di verifica: il numero equivale a 20: impossibile ottenere il certificato dell'azienda localeRestituzione dell'assegno: 1Profondità = OU = Controllo dominio verificato, equivale a cn www.thedomaintocheck.comErrore di verifica: numero = ventisette: certificato non validoRestituzione dell'assegno: 1La profondità implica 0 OPPURE dominio = controllato verificato, CN = www.thedomaintocheck.comConvalida non riuscita: lotto = 21: impossibile verificare il primo certificato

Stringa

Certificato 0 s: / OU = Controllo dominio verificato / CN è uguale a www.thedomaintocheck.com i: / O = AlphaSSL / CN = AlphaSSL - Colorado G2

“Il certificato non è in alcun modo firmato da un guru incaricato (confronta il repository principale di Mozilla). Se hai acquistato un certificato originariamente da un’autorità rispettabile, probabilmente hai solo bisogno di aiuto per installare uno o un intero lotto di certificati intermedi.

… ma che le autorità elettorali dovrebbero essere consultate per assisterti coloro che si fidano di Android (Verisign, GlobalSign, ecc.):

Catena di certificati

7s: e OU = controllo del dominio verificato / CN = www.thedomaintocheck.com I: / O = Alfa SSL / CN = Alfa SSL CA - G2 12 s: / O = AlphaSSL - CN = AlphaSSL CA - G2 i: / C è uguale a BE / O = GlobalSign nv-sa / OU = radice CA rispetto a CN = radice CA GlobalSign dual s: / C = BE per ogni O = GlobalSign nv-sa / OU = CA root / CN è uguale a CA root GlobalSign i: / C = BE / O = GlobalSign nv-sa / OU significa radice CA / CN = radice CA GlobalSign

In genere, se è possibile dimostrare una nuova catena di fiducia, i certificati CA intermedi sono una sorpresa per l’applicazione client (alcuni ricordano su tutti i certificati del sistema operativo, un particolare ha il proprio), né semplicemente per il proxy inverso che hai fornito. …

Le istruzioni (e un secondo certificato rispetto ai principianti) per la configurazione del computer Internet possono essere fornite dall’ente che ha emesso il certificato, per lo scenario: http: //www.alphassl.com/support/install-root-certificate.html

Dopo aver abilitato le credenziali intermedie fornite solo dalla mia CA, non ricevo più errori di connessione durante l’utilizzo di HttpsUrlConnection.

I / System.out (13802): (HTTPLog) -Static: isSBSettingEnabled falseI / System.out (13802): (HTTPLog) -Static: isSBSettingEnabled falseI System.out (13802): (HTTPLog) -Static: isSBSettingEnabled falseI - System.out (13802): (HTTPLog) -Static: isSBSettingEnabled falseI / System.out (13802): (HTTPLog) -Static: isSBSettingEnabled falseI / System.out (13802): (HTTPLog) -Static: isSBSettingEnabled falseI / System.out (13802): (HTTPLog) -Static: isSBSettingEnabled falseI / System.out (13802): (HTTPLog) -Static: isSBSettingEnabled falseI - System.out (13802): (HTTPLog) -Static: isSBSettingEnabled falseI per ogni System.out (13802): (HTTPLog) -Static: isSBSettingEnabled falseE / AppAuth (13802): errore di rete durante la ricezione del rilevamento del documentoE per ogni AppAuth (13802): javax.net.ssl.SSLHandshakeException: java.security.cert.CertPathValidatorException: certificazione Strong binding se non viene trovato spesso alcun percorso.E / AppAuth (13802): meno di com.android.org.conscrypt.SSLUtils.toSSLHandshakeException (SSLUtils.java:362)E / AppAuth (13802): intorno a com.android.org.conscrypt.ConscryptEngine.convertException (ConscryptEngine.java:1134)E / AppAuth (13802): mentre in com.android.org.conscrypt.ConscryptEngine.readPlaintextData (ConscryptEngine.java:1089)E / AppAuth (13802): ancora in com.android.org.conscrypt.ConscryptEngine.unwrap (ConscryptEngine.java:876)E / AppAuth (13802): in basso com.android.org.conscrypt.ConscryptEngine.unwrap (ConscryptEngine.java:747)E / AppAuth (13802): in com.android.org.conscrypt.ConscryptEngine.unwrap (ConscryptEngine.java:712)E / AppAuth (13802): while in com.android.org.conscrypt.ConscryptEngineSocket $ SSLInputStream.processDataFromSocket (ConscryptEngineSocket.java:849)E / AppAuth (13802): sotto com.android.org.conscrypt.ConscryptEngineSocket $ SSLInputStream.access 100 contanti (ConscryptEngineSocket.java:722)E / AppAuth (13802): meno di com.android.org.conscrypt.ConscryptEngineSocket.doHandshake (ConscryptEngineSocket.java:238)E / AppAuth (13802): posizionato sotto com.android.org.conscrypt.ConscryptEngineSocket.startHandshake (ConscryptEngineSocket.java:217)E / AppAuth (13802): in com.android.okhttp.internal.io.RealConnection.connectTls (RealConnection.java:1450)E / AppAuth (13802): in basso com.android.okhttp.internal.io.RealConnection.connectSocket (RealConnection.java:1399)E / AppAuth (13802): verso com.android.okhttp.internal.io.RealConnection.connect (RealConnection.java:1343)E / AppAuth (13802): posizionato sotto com.android.okhttp.internal.http.StreamAllocation.findConnection (StreamAllocation.java:221)E / AppAuth (13802): sotto com.android.okhttp.internal.http.StreamAllocation.findHealthyConnection (StreamAllocation.java:144)E / AppAuth (13802): verifica com.android.okhttp.internal.http.StreamAllocation.newStream (StreamAllocation.java:106)E / AppAuth (13802): in profondità sotto com.android.okhttp.internal.http.HttpEngine.connect (HttpEngine.java:400)E / AppAuth (13802): posizionato sotto com.android.okhttp.internal.http.HttpEngine.sendRequest (HttpEngine.java:333)E / AppAuth (13802): sotto com.android.okhttp.internal.huc. HttpURLConnectionImpl.execute (HttpURLConnectionImpl.java:465)E/AppAuth (13802): meno di com.android.okhttp.internal.huc. HttpURLConnectionImpl.connect (HttpURLConnectionImpl.java:131)E / AppAuth (13802): sotto com.android.okhttp.internal.huc.DelegatingHttpsURLConnection.connect (DelegatingHttpsURLConnection.java:90)E / AppAuth (13802): sotto com.android.okhttp.internal.huc. httpsURLConnectionImpl.connect (HttpsURLConnectionImpl.java:30)E / AppAuth (13802): in net.openid.appauth.AuthorizationServiceConfiguration $ ConfigurationRetrievalAsyncTask.doInBackground (AuthorizationServiceConfiguration.java:330)E / AppAuth (13802): su net.openid.appauth.AuthorizationServiceConfiguration rrr ConfigurationRetrievalAsyncTask.doInBackground (AuthorizationServiceConfiguration.java:305)E / AppAuth (13802): quando si chiama android.os.AsyncTask 3 $ (AsyncTask.java:394)E - AppAuth (13802): su java.util.concurrent.FutureTask.run (FutureTask.java:266)E e AppAuth (13802): su android.os.AsyncTask $ SerialExecutor $ 1.run (AsyncTask.java:305)E / AppAuth (13802): in java.util.concurrent.ThreadPoolExecutor.runWorker (ThreadPoolExecutor.java:1167)E / AppAuth (13802): in java.util.concurrent.ThreadPoolExecutor $ Worker.run (ThreadPoolExecutor.java:641)E - AppAuth (13802): in java.lang.Thread.run (Thread.java:923)E AppAuth (13802): Numero di ore: java.security.cert.CertificateException: java.security.cert.CertPathValidatorException: Certificazione Trust anchor non acquistata nel nome del percorso.E / AppAuth (13802): su com.android.org.conscrypt.TrustManagerImpl.checkTrustedRecursive (TrustManagerImpl.java:661)E / AppAuth (13802): su com.android.org.conscrypt.TrustManagerImpl.checkTrusted (TrustManagerImpl.java:510)E / AppAuth (13802): su com.android.org.conscrypt.TrustManagerImpl.checkTrusted (TrustManagerImpl.java:428)E / AppAuth (13802): sotto com.android.org.conscrypt.TrustManagerImpl.getTrustedChainForServer (TrustManagerImpl.java:356)E / AppAuth (13802): in android.security.net.config.NetworkSecurityTrustManager.checkServerTrusted (NetworkSecurityTrustManager.java:94)E / AppAuth (13802): in android.security.net.config.RootTrustManager.checkServerTrusted (RootTrustManager.java:90)E / AppAuth (13802): sotto com.android.org.conscrypt.ConscryptEngineSocket $ 2.checkServerTrusted (ConscryptEngineSocket.java:161)E AppAuth (13802): su com.android.org.conscrypt.Platform.checkServerTrusted (Platform.java:250)E AppAuth (13802): sotto com.android.org.conscrypt.ConscryptEngine.verifyCertificateChain (ConscryptEngine.java:1644)E contro AppAuth (13802): sotto com.android.org.conscrypt.NativeCrypto.ENGINE_SSL_read_direct (metodo nativo)E e AppAuth (13802): su com.android.org.conscrypt.NativeSsl.readDirectByteBuffer (NativeSsl.java:568)E AppAuth (13802): sotto com.android.org.conscrypt.ConscryptEngine.readPlaintextDataDirect (ConscryptEngine.java:1095)E contro AppAuth (13802): sotto com.android.org.conscrypt.ConscryptEngine.readPlaintextData (ConscryptEngine.java:1079)E contro AppAuth (13802): ... altri ventisetteE / AppAuth (13802): Causato da: java.security.cert.CertPathValidatorException: livello di associazione di fiducia non trovato per funzionare con il percorso.E / AppAuth (13802): ... più o menoI / flutter (13802): connessione non riuscita, eccezione rilevata: PlatformException (discovery_failed, errore durante il salvataggio di carta comune dal rilevamento: [errore: zero, descrizione: errore di rete], null, null)

Sul server semplice effettivo (server di produzione), ho davvero un certificato SSL goDaddy.Sollevo il sistema operativo Android e le app tornando a un server specifico, iOS conduce senza malattie, Android con la versione 4. * molto probabilmente buono, ma con i dispositivi che ora utilizzano 2.3.I * ricevo ancora SSLHandshakeException.

Ho visto thread simili lungo Stack Overflow (qui), ma nessuno di essi ha aiutato.

Poi ho sperimentato questo thread sull’utilizzo avanzato del panorama delle chiavi, ma durante il debug ottengo le seguenti informazioni:

Consigliato: Fortect

Sei stanco del fatto che il tuo computer funzioni lentamente? È pieno di virus e malware? Non temere, amico mio, perché il Fortect è qui per salvare la situazione! Questo potente strumento è progettato per diagnosticare e riparare tutti i tipi di problemi di Windows, migliorando allo stesso tempo le prestazioni, ottimizzando la memoria e mantenendo il PC funzionante come nuovo. Quindi non aspettare oltre: scarica Fortect oggi!

[2]: OID: 2.5.29.37, critico: falsoUso imperativo esteso: ["1.3.6.1.5.5.5.7.3.1", "1.3.6.1.5.5.7.3.]

Quindi 2 “Penso che il certificato comparabile” non “imponga” il permesso esteso per l’utilizzo delle chiavi.

Inoltre, ci sono in linea di massima altre possibili ragioni in questa azienda, ad esempio una serata/orario completamente sbagliato, che di fatto non esiste.

Guardando questo, non capisco dove potrebbe essere la nuova condizione.

08-04 diciassette: 54: 30.139: W / System.err (4832): Generato da: java.security.cert.CertificateException: java.security.cert.CertPathValidatorException: Credenziali del punto focale attendibili non trovate per in modo significativo ...08-04 16:54: 30.149: W / System.err (4832): in org.apache.harmony.xnet.provider.jsse.TrustManagerImpl.checkServerTrusted (TrustManagerImpl.java:161)08-04 16:54: 30.149: W / System.err (4832): in org.apache.harmony.xnet.provider.jsse.OpenSSLSocketImpl.verifyCertificateChain (OpenSSLSocketImpl.java:664)08-04 16:54: 30.149: W / System.err (4832): su org.apache.harmony.xnet.provider.jsse.NativeCrypto.SSL_do_handshake (metodo nativo)08-04 16:54: 30.159: W / System.err (4832): all'interno di org.apache.harmony.xnet.provider.jsse.OpenSSLSocketImpl.startHandshake (OpenSSLSocketImpl.java:474) Scarica questo software e ripara il tuo PC in pochi minuti. Trust Anchor For Certification Path Not Found Lync

Ancora De Confianca Para Caminho De Certificacao Nao Encontrado Lync

인증 경로에 대한 트러스트 앵커가 Lync를 찾을 수 없습니다

Fortroendeankare For Certifieringsvag Hittades Inte Lync

Nie Znaleziono Kotwicy Zaufania Dla Sciezki Certyfikacji Lync

Vertrouwensanker Voor Certificeringspad Niet Gevonden Lync

Yakor Doveriya Dlya Puti Sertifikacii Ne Najden Lync

Vertrauensanker Fur Zertifizierungspfad Nicht Gefunden Lync

Ancla De Confianza Para La Ruta De Certificacion No Encontrada Lync

Ancre De Confiance Pour Le Chemin De Certification Introuvable Lync