Problemen Met Het Lync Not Found-certificeringspad-vertrouwensanker Oplossen En Oplossen

December 26, 2021

Als uw vertrouwde computer een trust-principal heeft voor de fout Lync-certificeringspad niet gevonden, moet u deze tips voor probleemoplossing lezen.

Aanbevolen: Fortect

In tegenstelling tot het afgesproken antwoord, heeft u geen gespecialiseerde vertrouwde manager nodig, repareer gewoon de configuratie van uw netwerkhostingserver!

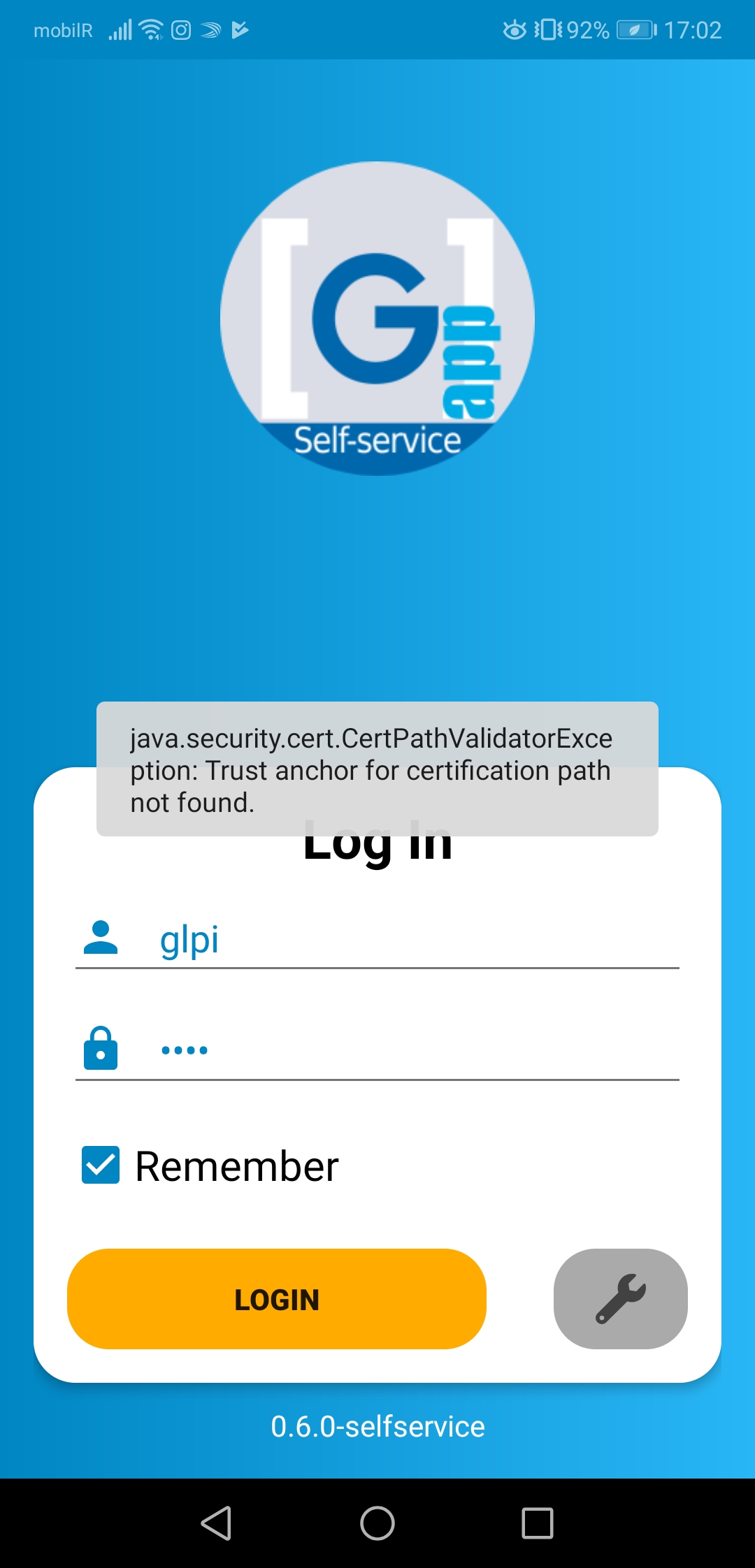

Ik had hetzelfde probleem toen ik verbinding maakte en terugkeerde naar een Apache-server met een onjuist geïnstalleerd Dynadot / Alphassl-certificaat. Ik maak verbinding met HttpsUrlConnection (Java / Android), die op zijn beurt gooide ( leeg )

javax.net.ssl.SSLHandshakeException: java.security.cert.CertPathValidatorException: Geen vertrouwde ankercertificaten gevonden voor algemeen pad. Het echte probleem is ongetwijfeld een verkeerde configuratie van de server – evalueer het volgende met http://www.digicert.com/help/ of iets dergelijks en u zult zelfs de huidige oplossing laten zien:

“De certificaten zijn niet ondertekend, het is exclusief ondertekend door een vertrouwde belangrijke (gereserveerd in de Mozilla root-repository). Als u uw huwelijksakte via een vertrouwd centrum hebt gekocht, hoeft de persoon die u heeft waarschijnlijk alleen bepaalde wederverkopers of een paar records te laden. Neem contact op met uw persoonlijke certificaataanbieder voor hulp bij het kiezen van uw serverplatform. OF “

diepte = 4 komt overeen met geverifieerd domeinbeheer, CN is gelijk aan www.thedomaintocheck.comVerificatiefout: nummer = 23: kan geen lokaal bedrijfscertificaat verkrijgenTeruggave van cheque: 1Diepte = 0 OU = Domain Control Verified, betekent cn www.thedomaintocheck.comVerificatiefout: aantal = 27: voucher is ongeldigTeruggave van cheque: 1Diepte betekent 0 OF domein = controle getest, CN = www.thedomaintocheck.comValidatie mislukt: aantal impliceert 21: eerste certificaat kon niet iets meer geverifieerd worden String

Certificaat 0 s: / OU = Domeinbeheer geverifieerd / CN = www.thedomaintocheck.com i: / O = AlphaSSL CN = AlphaSSL - Colorado G2 “Het certificaat is helemaal niet goedgekeurd door een vertrouwde haai (vergelijk de Mozilla-rootrepository). Als je een certificaat hebt gekocht bij je gerenommeerde autoriteit, hoef je waarschijnlijk alleen maar te helpen bij het installeren van een of meer beginnerscertificaten voor de tweede keer.

… maar de verkiezingsvertegenwoordigers moeten worden geraadpleegd om mannen en vrouwen te helpen die Android vertrouwen (Verisign, GlobalSign, enz.):

Certificaatketen

7s: en OU = Domain Control Verified per CN = www.thedomaintocheck.com I: voor elke O = AlphaSSL / CN impliceert AlphaSSL CA - G2 1 azine: / O = AlphaSSL / CN = AlphaSSL CA - G2 i: / C = BE / O = GlobalSign nv-sa voor elke OU = CA root / CN = CA root GlobalSign 2 mensen: / C = BE / O = GlobalSign nv-sa / OU is gelijk aan CA root / CN = CA root GlobalSign i: C = BE / O impliceert GlobalSign nv-sa / OU = CA root / CN = CA hoofd GlobalSign Als de draad van vertrouwen kan worden geverifieerd, zijn er doorgaans geen tussenliggende CA-certificaten om de clienttoepassing te helpen (sommigen vertrouwen op het onderwerp van alle cacerts van het besturingssysteem, één heeft hun eigen), noch eenvoudigweg door hun omgekeerde proxy die u hebt verstrekt. …

Instructies (en een tweede certificaat voor starters) voor het opzetten van uw server worden verstrekt door de instantie die uw certificaat zou kunnen uitgeven, bijvoorbeeld: http:// www.alphassl.com/support/install-root-certificate.html

Nadat ik tussenliggende certificaten heb ingeschakeld, alleen door mijn CA, krijg ik absoluut langer verbindingsfouten bij het werken met HttpsUrlConnection.

I / System.out (13802): (HTTPLog) -Static: isSBSettingEnabled falseI / System.out (13802): (HTTPLog) -Static: isSBSettingEnabled falseI / System.out (13802): (HTTPLog) -Static: isSBSettingEnabled falseI - System.out (13802): (HTTPLog) -Statisch: isSBSettingEnabled falseI voor elke System.out (13802): (HTTPLog) -Static: isSBSettingEnabled falseI / System.out (13802): (HTTPLog) -Static: isSBSettingEnabled falseI / System.out (13802): (HTTPLog) -Static: isSBSettingEnabled falseI / System.out (13802): (HTTPLog) -Static: isSBSettingEnabled falseI / System.out (13802): (HTTPLog) -Static: isSBSettingEnabled falseI System.out (13802): (HTTPLog) -Static: isSBSettingEnabled falseE - AppAuth (13802): Netwerkfout, zelfs tijdens het ontvangen van documentdetectieE of AppAuth (13802): javax.net.ssl.SSLHandshakeException: java.security.cert.CertPathValidatorException: Certificering met een sterke holding als er geen pad kan worden gevonden.E / AppAuth (13802): onder com.android.org.conscrypt.SSLUtils.toSSLHandshakeException (SSLUtils.java:362)E AppAuth (13802): onder com.android.org.conscrypt.ConscryptEngine.convertException (ConscryptEngine.java:1134)E voor elke AppAuth (13802): onder com.android.org.conscrypt.ConscryptEngine.readPlaintextData (ConscryptEngine.java:1089)E en AppAuth (13802): onder com.android.org.conscrypt.ConscryptEngine.unwrap (ConscryptEngine.java:876)E versus AppAuth (13802): onder com.android.org.conscrypt.ConscryptEngine.unwrap (ConscryptEngine.java:747)E AppAuth (13802): op com.android.org.conscrypt.ConscryptEngine.unwrap (ConscryptEngine.java:712)E versus AppAuth (13802): onder com.android.org.conscrypt.ConscryptEngineSocket rr SSLInputStream.processDataFromSocket (ConscryptEngineSocket.java:849)E / AppAuth (13802): als com.android.org.conscrypt.ConscryptEngineSocket $ SSLInputStream.access 100 usd (ConscryptEngineSocket.java:722)E / AppAuth (13802): onder com.android.org.conscrypt.ConscryptEngineSocket.doHandshake (ConscryptEngineSocket.java:238)E en AppAuth (13802): onder com.android.org.conscrypt.ConscryptEngineSocket.startHandshake (ConscryptEngineSocket.java:217)E voor elke AppAuth (13802): onder com.android.okhttp.internal.io.RealConnection.connectTls (RealConnection.java:1450)E of AppAuth (13802): onder com.android.okhttp.internal.io.RealConnection.connectSocket (RealConnection.java:1399)E voor elke AppAuth (13802): op com.android.okhttp.internal.io.RealConnection.connect (RealConnection.java:1343)E AppAuth (13802): onder com.android.okhttp.internal.http.StreamAllocation.findConnection (StreamAllocation.java:221)E - AppAuth (13802): onder com.android.okhttp.internal.http.StreamAllocation.findHealthyConnection (StreamAllocation.java:144)E of AppAuth (13802): onder com.android.okhttp.internal.http.StreamAllocation.newStream (StreamAllocation.java:106)E - AppAuth (13802): onder com.android.okhttp.internal.http.HttpEngine.connect (HttpEngine.java:400)E AppAuth (13802): onder com.android.okhttp.internal.http.HttpEngine.sendRequest (HttpEngine.java:333)E voor elke AppAuth (13802): onder com.android.okhttp.internal.huc. HttpURLConnectionImpl.execute (HttpURLConnectionImpl.java:465)E / AppAuth (13802): tijdens com.android.okhttp.internal.huc. HttpURLConnectionImpl.connect (HttpURLConnectionImpl.java:131)E / AppAuth (13802): jonger dan com.android.okhttp.internal.huc.DelegatingHttpsURLConnection.connect (DelegatingHttpsURLConnection.java:90)E / AppAuth (13802): via com.android.okhttp.internal.huc. httpsURLConnectionImpl.connect (HttpsURLConnectionImpl.java:30)E / AppAuth (13802): in net.openid.appauth.AuthorizationServiceConfiguration $ ConfigurationRetrievalAsyncTask.doInBackground (AuthorizationServiceConfiguration.java:330)E voor elke AppAuth (13802): op net.openid.appauth.AuthorizationServiceConfiguration $ ConfigurationRetrievalAsyncTask.doInBackground (AuthorizationServiceConfiguration.java:305)E / AppAuth (13802): bij het bellen naar android.os.AsyncTask 3 $ (AsyncTask.java:394)E / AppAuth (13802): op java.util.concurrent.FutureTask.run (FutureTask.java:266)E / AppAuth (13802): op android.os.AsyncTask $ SerialExecutor dollar 1.run (AsyncTask.java:305)E / AppAuth (13802): in alleen java.util.concurrent.ThreadPoolExecutor.runWorker (ThreadPoolExecutor.java:1167)E / AppAuth (13802): binnen java.util.concurrent.ThreadPoolExecutor $ Worker.run (ThreadPoolExecutor.java:641)E / AppAuth (13802): in java.lang.Thread.run (Thread.java:923)E / AppAuth (13802): Aantal uren: java.security.cert.CertificateException: java.security.cert.CertPathValidatorException: Trust anchor-certificering niet gevonden binnen alleen padnaam.E / AppAuth (13802): toen hij com.android.org.conscrypt.TrustManagerImpl.checkTrustedRecursive was (TrustManagerImpl.java:661)E / AppAuth (13802): op com.android.org.conscrypt.TrustManagerImpl.checkTrusted (TrustManagerImpl.java:510)E / AppAuth (13802): op de com.android.org.conscrypt.TrustManagerImpl.checkTrusted (TrustManagerImpl.java:428)E / AppAuth (13802): hieronder vermeld com.android.org.conscrypt.TrustManagerImpl.getTrustedChainForServer (TrustManagerImpl.java:356)E / AppAuth (13802): terwijl in android.security.net.config.NetworkSecurityTrustManager.checkServerTrusted (NetworkSecurityTrustManager.java:94)E / AppAuth (13802): voor android.security.net.config.RootTrustManager.checkServerTrusted (RootTrustManager.java:90)E / AppAuth (13802): alleen com.android.org.conscrypt.ConscryptEngineSocket $ 2.checkServerTrusted (ConscryptEngineSocket.java:161)E / AppAuth (13802): op com.android.org.conscrypt.Platform.checkServerTrusted (Platform.java:250)E / AppAuth (13802): onder com.android.org.conscrypt.ConscryptEngine.verifyCertificateChain (ConscryptEngine.java:1644)E / AppAuth (13802): onder com.android.org.conscrypt.NativeCrypto.ENGINE_SSL_read_direct (native methode)E voor elke AppAuth (13802): op com.android.org.conscrypt.NativeSsl.readDirectByteBuffer (NativeSsl.java:568)E voor elke AppAuth (13802): onder com.android.org.conscrypt.ConscryptEngine.readPlaintextDataDirect (ConscryptEngine.java:1095)E per AppAuth (13802): onder com.android.org.conscrypt.ConscryptEngine.readPlaintextData (ConscryptEngine.java:1079)E AppAuth (13802): ... 27 meerE - AppAuth (13802): Veroorzaakt door: java.security.cert.CertPathValidatorException: Vertrouwensbindingsniveau niet gevonden voor doel van pad.E / AppAuth (13802): ... nog 31I / flutter (13802): verbinding mislukt, verschil aangetroffen: PlatformException (discovery_failed, fout bij ophalen van eenvoudig papier van detectie: [fout: null, onderscheid: netwerkfout], null, null) Op een gemakkelijk te volgen server (productieserver) heb ik nu maar één goDaddy SSL-certificaat.Ik verbind Android OS en apps met een specifieke server, iOS verbindt ziektevrij, Android met versie 4. * over het algemeen ongelooflijk goed, maar met apparaten nu via 2.3.I * Ik krijg nog steeds SSLHandshakeException.

Ik heb soortgelijke threads gezien op Stack Overflow (hier), maar geen van beide hielp.

Toen zag ik tot deze thread over geavanceerd sleutelgebruik, maar desondanks, terwijl je aan het debuggen bent, heb ik de volgende informatie:

Aanbevolen: Fortect

Bent u het beu dat uw computer traag werkt? Zit het vol met virussen en malware? Vrees niet, mijn vriend, want Fortect is hier om de dag te redden! Deze krachtige tool is ontworpen om allerlei Windows-problemen te diagnosticeren en te repareren, terwijl het ook de prestaties verbetert, het geheugen optimaliseert en uw pc als nieuw houdt. Wacht dus niet langer - download Fortect vandaag nog!

[2]: OID: 2.5.29.37, kritisch: falseVerlengd noodzakelijk gebruik: ["1.3.6.1.5.5.7.3.1", "1.3.6.1.5.5.7.3.] Dus een paar “ik denk dat het exacte certificaat” komt, niet “dwingen” uitgebreid sleutelgebruik af.

Daarnaast zijn er meestal andere soorten mogelijke redenen in deze keten, om bijvoorbeeld een totaal verkeerde datum per keer te krijgen, die eigenlijk niet gevonden kan worden.

Als ik hiernaar kijk, begrijp ik misschien niet waar het nieuwe probleem waarschijnlijk zal zijn.

08-04 16: vierenvijftig: 30.139: W / System.err (4832): Gegooid door: java.security.cert.CertificateException: java.security.cert.CertPathValidatorException: getuigenissen van vertrouwensankers niet gevonden voor manier...08-04 16:54: 30.149: W / System.err (4832): in alleen org.apache.harmony.xnet.provider.jsse.TrustManagerImpl.checkServerTrusted (TrustManagerImpl.java:161)08-04 16:54: 30.149: W en System.err (4832): in org.apache.harmony.xnet.provider.jsse.OpenSSLSocketImpl.verifyCertificateChain (OpenSSLSocketImpl.java:664)08-04 16:54: 30.149: W / System.err (4832): met org.apache.harmony.xnet.provider.jsse.NativeCrypto.SSL_do_handshake (native methode)08-04 16:54: 30.159: W / System.err (4832): in org.apache.harmony.xnet.provider.jsse.OpenSSLSocketImpl.startHandshake (OpenSSLSocketImpl.java:474) Download deze software en repareer uw pc binnen enkele minuten. Trust Anchor For Certification Path Not Found Lync

Trust Anchor Per Percorso Di Certificazione Non Trovato Lync

Ancora De Confianca Para Caminho De Certificacao Nao Encontrado Lync

인증 경로에 대한 트러스트 앵커가 Lync를 찾을 수 없습니다

Fortroendeankare For Certifieringsvag Hittades Inte Lync

Nie Znaleziono Kotwicy Zaufania Dla Sciezki Certyfikacji Lync

Yakor Doveriya Dlya Puti Sertifikacii Ne Najden Lync

Vertrauensanker Fur Zertifizierungspfad Nicht Gefunden Lync

Ancla De Confianza Para La Ruta De Certificacion No Encontrada Lync

Ancre De Confiance Pour Le Chemin De Certification Introuvable Lync