Rozwiązywanie Problemów I Naprawa Kotwicy Zależności ścieżki Certyfikacji Nie Znaleziono Programu Lync

December 26, 2021

Jeśli komputer ma kotwicę zaufania dla błędu Nie znaleziono ścieżki certyfikacji programu Lync, koniecznie przeczytaj te wskazówki dotyczące rozwiązywania problemów.

Zalecane: Fortect

W przeciwieństwie do ogólnie przyjętej odpowiedzi, nie potrzebujesz tego dedykowanego, zaufanego menedżera, po prostu popraw konfigurację serwera hostingowego danej osoby!

Z tym samym problemem spotkałem się, gdy odnosiłem się do serwera Apache z innym nieprawidłowo zainstalowanym aktem małżeństwa Dynadot / Alphassl. Łączę się z HttpsUrlConnection (Java i Android), które z kolei używało –

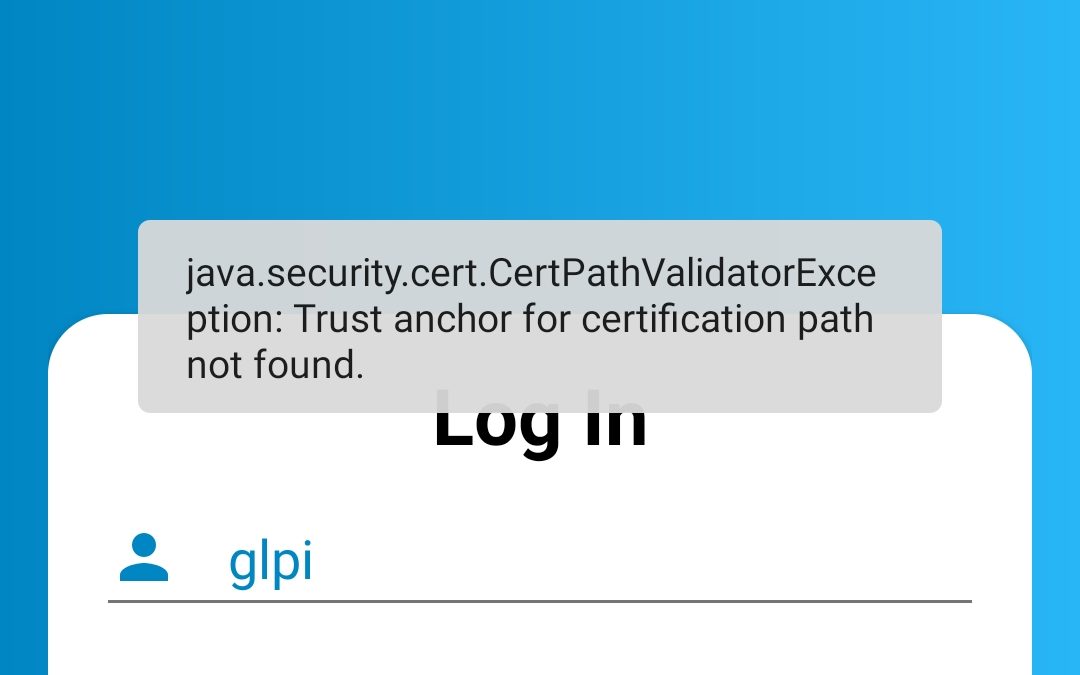

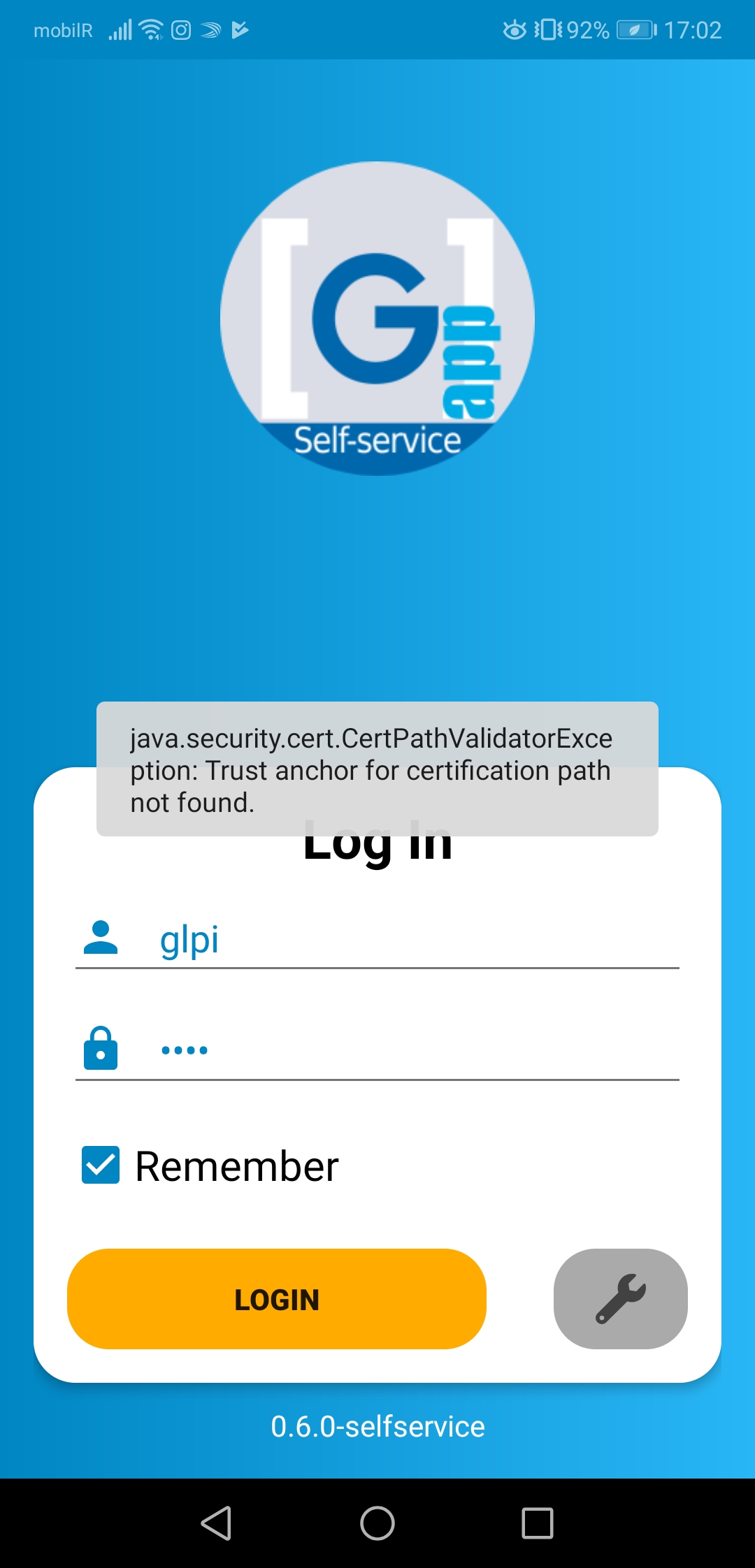

javax.net.ssl.SSLHandshakeException: java.security.cert.CertPathValidatorException: Nie znaleziono zaufanych certyfikatów kotwicy w odniesieniu do ścieżki. Prawdziwym problemem jest nieprawidłowa konfiguracja serwera — proszę określić to za pomocą http://www.digicert.com/help/ lub podobnego, a o zaoferuje nawet aktualne rozwiązanie:

„Licencja nie jest podpisana, bez wątpienia jest podpisana tylko przez zaufane polecenie (zarezerwowane w rzeczywistym repozytorium Mozilli). Jeśli kupiłeś licencję małżeńską w zaufanym centrum, prawdopodobnie wystarczy, że kobieta/mężczyzna zainstaluje tylko niektórych sprzedawców lub niewielką liczbę certyfikatów. Skontaktuj się z dostawcą certyfikatu osobistego, aby uzyskać pomoc w wyborze podstawowego typu serwera. LUB „

Głębokość

oznacza 0 odpowiada zweryfikowanej obsłudze domeny, CN równa się www.thedomaintocheck.comNiepowodzenie weryfikacji: Liczba równa 20: Nie można uzyskać lokalnego certyfikatu firmyZwrot czeku: 1Głębokość = 1 jednostka organizacyjna = zweryfikowana kontrola domeny, co odpowiada cn www.thedomaintocheck.comBłąd weryfikacji: liczba = 25: certyfikat jest nieważnyZwrot czeku: 1Głębokość jest równa 0 LUB domena = zachowaj kontrolę nad zweryfikowanymi, CN = www.thedomaintocheck.comWalidacja nie powiodła się: odmiana = 21: pierwszy certyfikat z pewnością mógł zostać zweryfikowany Ciąg

Certyfikat 0 s: / OU = Zweryfikowano kontrolę domeny / CN oznacza www.thedomaintocheck.com i: / O = AlphaSSL / CN = AlphaSSL - Kolorado G2

„Certyfikat nie jest w ogóle podpisany przez wysoko cenionego guru (porównaj repozytorium cheeratorów Mozilli). Jeśli kupiłeś certyfikat bezpośrednio od renomowanego urzędu, prawdopodobnie potrzebujesz pomocy przy instalacji jednego lub dodanych certyfikatów pośrednich.

… ale należy skonsultować się z władzami wyborczymi, aby pomóc tym, którzy ufają Androidowi (Verisign, GlobalSign itp.):

Łańcuch certyfikatów

7s: i OU = Zweryfikowana kontrola domeny / CN = www.thedomaintocheck.com I: / O = AlphaSSL / CN = AlphaSSL CA - G2 jeden s: / O = AlphaSSL - CN = AlphaSSL CA - G2 i: / C oznacza BE / O = GlobalSign nv-sa / OU = CA root CN = CA root GlobalSign a s: / C = BE kontra O = GlobalSign nv-sa / OU = CA root / CN równa się CA root GlobalSign mój mąż i ja: / C = BE / O = GlobalSign nv-sa / OU równa się CA root / CN = CA root GlobalSign

Instrukcje (i drugi certyfikat na początek) dotyczące konfiguracji hostingu mogą być dostarczone przez eksperta, który wydał certyfikat, na przykład: http://www .alphassl.com/support/install-root-certificate.html

Po włączeniu pośredniej akredytacji dostarczanej tylko przez mój urząd certyfikacji nie otrzymuję już błędów połączenia przed użyciem HttpsUrlConnection.

I / System.out (13802): (HTTPLog) -Static: isSBSettingEnabled falseI / System.out (13802): (HTTPLog) -Statyczny: isSBSettingEnabled falseI lub System.out (13802): (HTTPLog) -Statyczny: isSBSettingEnabled falseI kontra System.out (13802): (HTTPLog) -Statyczny: isSBSettingEnabled falseI / System.out (13802): (HTTPLog) -Statyczny: isSBSettingEnabled falseI / System.out (13802): (HTTPLog) -Statyczny: isSBSettingEnabled falseI / System.out (13802): (HTTPLog) -Statyczny: isSBSettingEnabled falseI / System.out (13802): (HTTPLog) -Statyczny: isSBSettingEnabled falseI i System.out (13802): (HTTPLog) -Statyczny: isSBSettingEnabled falseI lub System.out (13802): (HTTPLog) -Statyczny: isSBSettingEnabled falseE / AppAuth (13802): Błąd sieci podczas odbierania wykrywania dokumentuE i AppAuth (13802): javax.net.ssl.SSLHandshakeException: java.security.cert.CertPathValidatorException: certyfikacja silnego powiązania, jeśli nie znaleziono żadnej ścieżki.E / AppAuth (13802): nie więcej niż com.android.org.conscrypt.SSLUtils.toSSLHandshakeException (SSLUtils.java:362)E / AppAuth (13802): umieszczony pod com.android.org.conscrypt.ConscryptEngine.convertException (ConscryptEngine.java:1134)E / AppAuth (13802): poniżej com.android.org.conscrypt.ConscryptEngine.readPlaintextData (ConscryptEngine.java:1089)E / AppAuth (13802): doświadczanie com.android.org.conscrypt.ConscryptEngine.unwrap (ConscryptEngine.java:876)E / AppAuth (13802): tylko com.android.org.conscrypt.ConscryptEngine.unwrap (ConscryptEngine.java:747)E / AppAuth (13802): kiedy był com.android.org.conscrypt.ConscryptEngine.unwrap (ConscryptEngine.java:712)E / AppAuth (13802): na dole com.android.org.conscrypt.ConscryptEngineSocket $ SSLInputStream.processDataFromSocket (ConscryptEngineSocket.java:849)E / AppAuth (13802): pod com.android.org.conscrypt.ConscryptEngineSocket $ SSLInputStream.access 100 RR (ConscryptEngineSocket.java:722)E / AppAuth (13802): narażony na com.android.org.conscrypt.ConscryptEngineSocket.doHandshake (ConscryptEngineSocket.java:238)E / AppAuth (13802): na dole com.android.org.conscrypt.ConscryptEngineSocket.startHandshake (ConscryptEngineSocket.java:217)E / AppAuth (13802): bezpośrednio pod com.android.okhttp.internal.io.RealConnection.connectTls (RealConnection.java:1450)E / AppAuth (13802): poniżej com.android.okhttp.internal.io.RealConnection.connectSocket (RealConnection.java:1399)E / AppAuth (13802): w pobliżu com.android.okhttp.internal.io.RealConnection.connect (RealConnection.java:1343)E / AppAuth (13802): podlega com.android.okhttp.internal.http.StreamAllocation.findConnection (StreamAllocation.java:221)E / AppAuth (13802): narażony na com.android.okhttp.internal.http.StreamAllocation.findHealthyConnection (StreamAllocation.java:144)E / AppAuth (13802): pod com.android.okhttp.internal.http.StreamAllocation.newStream (StreamAllocation.java:106)E / AppAuth (13802): cierpienie com.android.okhttp.internal.http.HttpEngine.connect (HttpEngine.java:400)E / AppAuth (13802): pod adresem com.android.okhttp.internal.http.HttpEngine.sendRequest (HttpEngine.java:333)E / AppAuth (13802): poddane com.android.okhttp.internal.huc. HttpURLConnectionImpl.execute (HttpURLConnectionImpl.java:465)E / AppAuth (13802): pod com.android.okhttp.internal.huc. HttpURLConnectionImpl.connect (HttpURLConnectionImpl.java:131)E / AppAuth (13802): pod com.android.okhttp.internal.huc.DelegatingHttpsURLConnection.connect (DelegatingHttpsURLConnection.java:90)E / AppAuth (13802): pod com.android.okhttp.internal.huc. httpsURLConnectionImpl.connect (HttpsURLConnectionImpl.java:30)E / AppAuth (13802): w net.openid.appauth.AuthorizationServiceConfiguration $ ConfigurationRetrievalAsyncTask.doInBackground (AuthorizationServiceConfiguration.java:330)E / AppAuth (13802): w net.openid.appauth.AuthorizationServiceConfiguration bucks ConfigurationRetrievalAsyncTask.doInBackground (AuthorizationServiceConfiguration.java:305)E / AppAuth (13802): Podczas wywoływania android.os.AsyncTask 3 $ (AsyncTask.java:394)E na AppAuth (13802): pod adresem java.util.concurrent.FutureTask.run (FutureTask.java:266)E AppAuth (13802): na android.os.AsyncTask $ SerialExecutor $ 1.run (AsyncTask.java:305)E / AppAuth (13802): w java.util.concurrent.ThreadPoolExecutor.runWorker (ThreadPoolExecutor.java:1167)E / AppAuth (13802): w java.util.concurrent.ThreadPoolExecutor $ Worker.run (ThreadPoolExecutor.java:641)E dla każdego AppAuth (13802): w java.lang.Thread.run (Thread.java:923)E na AppAuth (13802): Liczba godzin: java.security.cert.CertificateException: java.security.cert.CertPathValidatorException: Certyfikat kotwicy zaufania nie jest umieszczony w nazwie ścieżki.E / AppAuth (13802): pod adresem com.android.org.conscrypt.TrustManagerImpl.checkTrustedRecursive (TrustManagerImpl.java:661)E / AppAuth (13802): pod adresem com.android.org.conscrypt.TrustManagerImpl.checkTrusted (TrustManagerImpl.java:510)E / AppAuth (13802): pod adresem com.android.org.conscrypt.TrustManagerImpl.checkTrusted (TrustManagerImpl.java:428)E / AppAuth (13802): pod com.android.org.conscrypt.TrustManagerImpl.getTrustedChainForServer (TrustManagerImpl.java:356)E / AppAuth (13802): w android.security.net.config.NetworkSecurityTrustManager.checkServerTrusted (NetworkSecurityTrustManager.java:94)E / AppAuth (13802): w android.security.net.config.RootTrustManager.checkServerTrusted (RootTrustManager.java:90)E / AppAuth (13802): pod com.android.org.conscrypt.ConscryptEngineSocket $ 2.checkServerTrusted (ConscryptEngineSocket.java:161)E lub AppAuth (13802): na com.android.org.conscrypt.Platform.checkServerTrusted (Platform.java:250)E dla każdego AppAuth (13802): pod com.android.org.conscrypt.ConscryptEngine.verifyCertificateChain (ConscryptEngine.java:1644)E lub AppAuth (13802): pod com.android.org.conscrypt.NativeCrypto.ENGINE_SSL_read_direct (metoda natywna)E dla każdego AppAuth (13802): na com.android.org.conscrypt.NativeSsl.readDirectByteBuffer (NativeSsl.java:568)E AppAuth (13802): pod com.android.org.conscrypt.ConscryptEngine.readPlaintextDataDirect (ConscryptEngine.java:1095)E dla każdego AppAuth (13802): pod com.android.org.conscrypt.ConscryptEngine.readPlaintextData (ConscryptEngine.java:1079)E dla każdego AppAuth (13802): ... dziesiąte siódme więcejE/AppAuth (13802): Przyczyna: java.security.cert.CertPathValidatorException: nie znaleziono poziomu powiązania zaufania na potrzeby ścieżki.E / AppAuth (13802): ... 30 więcejI / flutter (13802): połączenie zerwane, napotkano wyjątek: PlatformException (discovery_failed, Błąd ratowania zwykłego papieru przed wykryciem: [błąd: zero, opis: błąd sieci], null, null) Na rzeczywistym prostym serwerze (serwerze produkcyjnym) mam tylko jeden certyfikat SSL goDaddy.I strona internetowa łączy system operacyjny Android i aplikacje z konkretnym serwerem, iOS mocuje wolne od chorób, Android w wersji 4. * najczęściej dobry, ale z urządzeniami teraz rozważającymi 2.3.I * nadal otrzymuję SSLHandshakeException.

Widziałem podobne wątki na Stack Overflow (tutaj), ale żaden z nich nie pomógł.

Potem powstał ten wątek o zaawansowanej odległości klucza, ale podczas debugowania otrzymuję następujące informacje:

Zalecane: Fortect

Czy masz dość powolnego działania komputera? Czy jest pełen wirusów i złośliwego oprogramowania? Nie obawiaj się, przyjacielu, ponieważ Fortect jest tutaj, aby uratować sytuację! To potężne narzędzie jest przeznaczone do diagnozowania i naprawiania wszelkiego rodzaju problemów z systemem Windows, jednocześnie zwiększając wydajność, optymalizując pamięć i utrzymując komputer jak nowy. Więc nie czekaj dłużej — pobierz Fortect już dziś!

[2]: OID: 2.5.29.37, krytyczny: fałszRozszerzone użycie ściśle tajnych: ["1.3.6.1.5.5.5.7.3.1", "1.3.6.1.5.5.7.3.]

Więc 2 „Myślę, że podobny certyfikat” nie „wymusza” rozszerzonego wykorzystania klucza.

|

Patrząc na to, nie rozumiem, gdzie może być nowa dolegliwość.

Pobierz to oprogramowanie i napraw swój komputer w kilka minut.08-04 piętnaście: 54: 30.139: W / System.err (4832): zgłoszony przez: java.security.cert.CertificateException: java.security.cert.CertPathValidatorException: nie znaleziono poświadczeń podstawowych zaufania dla metody przez co ...08-04 16:54: 30.149: W / System.err (4832): w org.apache.harmony.xnet.provider.jsse.TrustManagerImpl.checkServerTrusted (TrustManagerImpl.java:161)08-04 16:54: 30.149: W / System.err (4832): w org.apache.harmony.xnet.provider.jsse.OpenSSLSocketImpl.verifyCertificateChain (OpenSSLSocketImpl.java:664)08-04 16:54: 30.149: W / System.err (4832): w org.apache.harmony.xnet.provider.jsse.NativeCrypto.SSL_do_handshake (metoda natywna)08-04 16:54: 30.159: W / System.err (4832): podczas org.apache.harmony.xnet.provider.jsse.OpenSSLSocketImpl.startHandshake (OpenSSLSocketImpl.java:474)

Trust Anchor For Certification Path Not Found Lync

Trust Anchor Per Percorso Di Certificazione Non Trovato Lync

Ancora De Confianca Para Caminho De Certificacao Nao Encontrado Lync

인증 경로에 대한 트러스트 앵커가 Lync를 찾을 수 없습니다

Fortroendeankare For Certifieringsvag Hittades Inte Lync

Vertrouwensanker Voor Certificeringspad Niet Gevonden Lync

Yakor Doveriya Dlya Puti Sertifikacii Ne Najden Lync

Vertrauensanker Fur Zertifizierungspfad Nicht Gefunden Lync

Ancla De Confianza Para La Ruta De Certificacion No Encontrada Lync

Ancre De Confiance Pour Le Chemin De Certification Introuvable Lync