Устранение неполадок в дополнение к исправлению привязки доверия пути сертификации Lync Not Found

December 26, 2021

Если компьютер вашей компании имеет якорь доверия в виде ошибки Lync Certification Path Not Found, обязательно прочтите некоторые из этих советов по устранению неполадок.

Рекомендуется: Fortect

Вопреки общепринятой реакции, вам не нужен специальный высокоуважаемый менеджер, просто исправьте конфигурацию вашего веб-сервера!

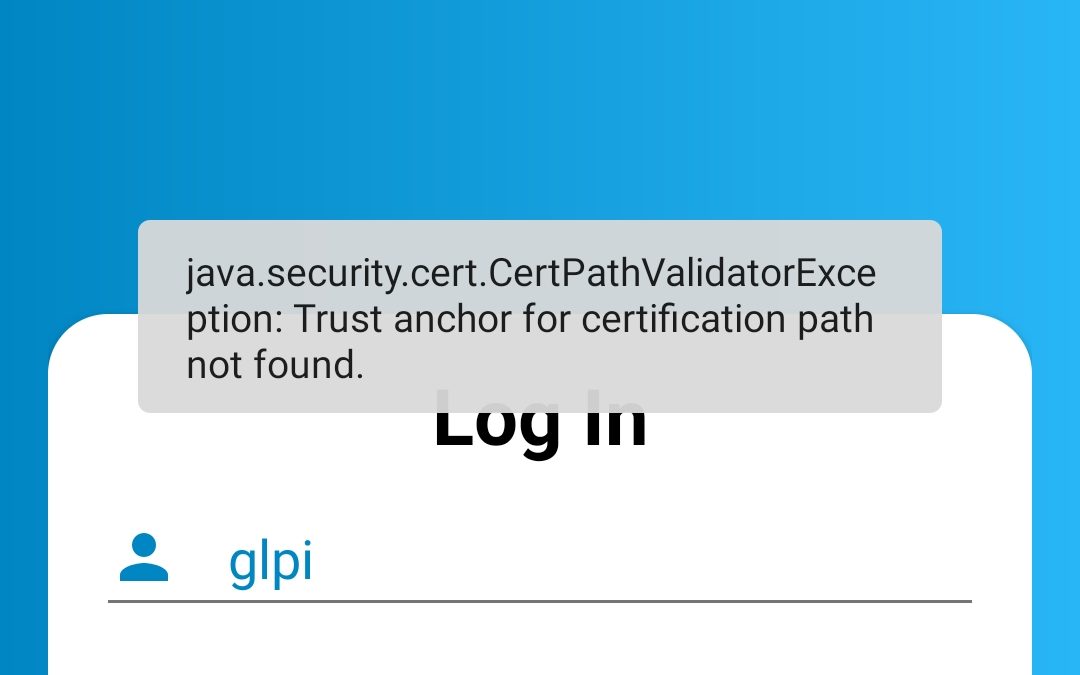

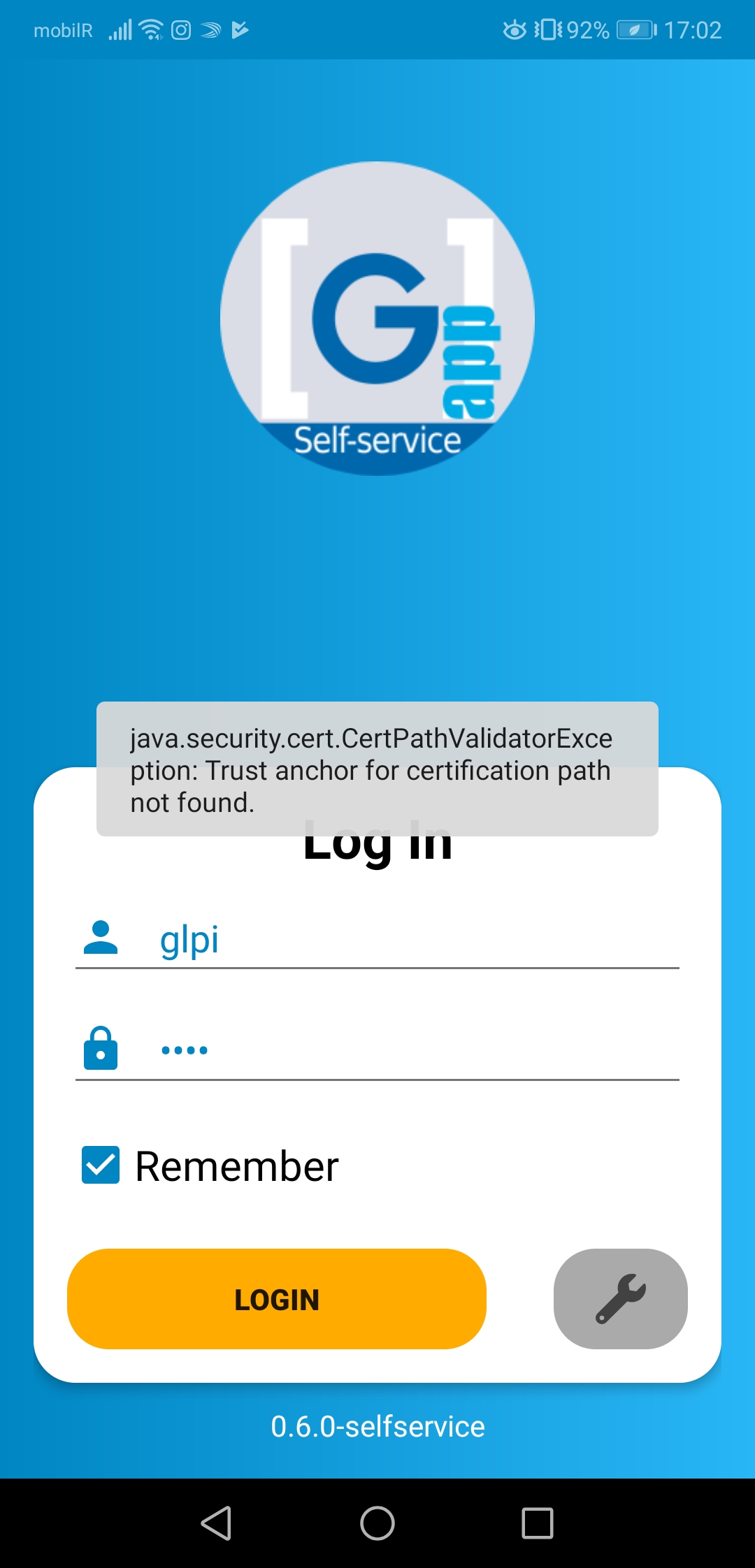

Я столкнулся с той же проблемой при подключении к вашему серверу Apache с неправильно установленным сертификатом Dynadot / Alphassl. Я ссылаюсь на HttpsUrlConnection (Java / Android), который собственно в свою очередь выбросил –

javax.net.ssl.SSLHandshakeException: java.security.cert.CertPathValidatorException: Для пути не найдено заданных сертификатов привязки. Настоящая проблема заключается в неправильной конфигурации форума – пожалуйста, оцените ее через http://www.digicert.com/help/ или аналогичный, и вам даже будет показано текущее решение:

«Сертификат не подписан, он авторизован только доверенным центром (зарезервирован внутри корневого репозитория Mozilla). Если люди покупали ваше свидетельство о браке в каждом доверенном центре, человеку, которому вы сможете, вероятно, потребуется установить только избранных торговых посредников или несколько сертификатов. Обратитесь к своему поставщику личных сертификатов за поддержкой по выбору типа серверной платформы. ИЛИ “

depth = 0 соответствует подтвержденному контролю домена, CN приводит к www.thedomaintocheck.comОшибка проверки: число = 20: невозможно получить сертификат местной компанииВозврат чека: 1Depth = 0 OU равно Domain Control Verified, = cn www.thedomaintocheck.comОшибка проверки: число = 27: сертификат может быть недействительнымВозврат чека: 1Глубина = 4 ИЛИ домен = контроль подтвержден, CN = www.thedomaintocheck.comОшибка проверки: число = 21 год: не удалось проверить первый сертификат Строка

Сертификат 0 t: / OU = Контроль домена подтвержден / CN = www.thedomaintocheck.com все мы: / O = AlphaSSL / CN = AlphaSSL - Colorado G2 «Сертификат не подписан всеми доверенным вундеркиндом (сравните корневой репозиторий Mozilla). Если человек приобрел сертификат у авторитетного источника, вам, вероятно, потребуется только улучшить установку одного или нескольких сертификатов для новичков, рожденных свыше.

… но с избирательными органами будут проводиться консультации, чтобы помочь тем, кто доверяет Android (Verisign, GlobalSign и т. д.):

Ссылка на сертификат

7s: / OU = Контроль домена подтвержден / CN = www.thedomaintocheck.com I: / O = AlphaSSL / CN = AlphaSSL CA - G2 1 с: и O = AlphaSSL / CN равно AlphaSSL CA - G2 i: / C = BE на O = GlobalSign nv-sa / OU = CA root / CN равно CA root GlobalSign 2 с: на C = BE / O равно GlobalSign nv-sa / OU = CA root / CN = CA причина GlobalSign i: / C = BE / O = GlobalSign nv-sa / OU = основные проблемы CA / CN = корень CA GlobalSign Как правило, если цепочка между доверительными отношениями может быть проверена, расширенные сертификаты CA неизвестны конкретному клиентскому приложению (некоторые полагаются практически на cacerts операционной системы, у одного есть свои собственные), ни просто с помощью прямо противоположного прокси-сервера, который вы предоставили. …

Инструкции (и второй сертификат для начинающих), относящиеся к настройке вашего сервера, могут быть предоставлены органом, написавшим ваш сертификат, например: http: / /www.alphassl.com/support/install-root-certificate.html

После включения промежуточных сертификатов, предоставляемых моим центром сертификации, у меня больше не возникает ошибок подключения при использовании HttpsUrlConnection.

I / System.out (13802): (HTTPLog) -Static: isSBSettingEnabled falseI / System.out (13802): (HTTPLog) -Static: isSBSettingEnabled falseI / System.out (13802): (HTTPLog) -Static: isSBSettingEnabled falseI / System.out (13802): (HTTPLog) -Static: isSBSettingEnabled falseЯ на System.out (13802): (HTTPLog) -Static: isSBSettingEnabled falseI для каждого System.out (13802): (HTTPLog) -Static: isSBSettingEnabled falseI / System.out (13802): (HTTPLog) -Static: isSBSettingEnabled falseI / System.out (13802): (HTTPLog) -Static: isSBSettingEnabled falseI / System.out (13802): (HTTPLog) -Static: isSBSettingEnabled falseI / System.out (13802): (HTTPLog) -Static: isSBSettingEnabled falseE - AppAuth (13802): сетевая ошибка при обнаружении получения документаE / AppAuth (13802): javax.net.ssl.SSLHandshakeException: java.security.cert.CertPathValidatorException: сильная степень привязки, если путь не найден.E для каждого AppAuth (13802): в com.android.org.conscrypt.SSLUtils.toSSLHandshakeException (SSLUtils.java:362)E - AppAuth (13802): под com.android.org.conscrypt.ConscryptEngine.convertException (ConscryptEngine.java:1134)E - AppAuth (13802): под com.android.org.conscrypt.ConscryptEngine.readPlaintextData (ConscryptEngine.java:1089)E и AppAuth (13802): под com.android.org.conscrypt.ConscryptEngine.unwrap (ConscryptEngine.java:876)E для AppAuth (13802): под com.android.org.conscrypt.ConscryptEngine.unwrap (ConscryptEngine.java:747)E или AppAuth (13802): на com.android.org.conscrypt.ConscryptEngine.unwrap (ConscryptEngine.java:712)E против AppAuth (13802): под com.android.org.conscrypt.ConscryptEngineSocket $ SSLInputStream.processDataFromSocket (ConscryptEngineSocket.java:849)E / AppAuth (13802): указан ниже com.android.org.conscrypt.ConscryptEngineSocket $ SSLInputStream.access 100 $ (ConscryptEngineSocket.java:722)E - AppAuth (13802): под com.android.org.conscrypt.ConscryptEngineSocket.doHandshake (ConscryptEngineSocket.java:238)E - AppAuth (13802): под com.android.org.conscrypt.ConscryptEngineSocket.startHandshake (ConscryptEngineSocket.java:217)E для AppAuth (13802): под com.android.okhttp.internal.io.RealConnection.connectTls (RealConnection.java:1450)E - AppAuth (13802): под com.android.okhttp.internal.io.RealConnection.connectSocket (RealConnection.java:1399)E против AppAuth (13802): в com.android.okhttp.internal.io.RealConnection.connect (RealConnection.java:1343)E и AppAuth (13802): под com.android.okhttp.internal.http.StreamAllocation.findConnection (StreamAllocation.java:221)E и AppAuth (13802): под com.android.okhttp.internal.http.StreamAllocation.findHealthyConnection (StreamAllocation.java:144)E для каждого AppAuth (13802): в com.android.okhttp.internal.http.StreamAllocation.newStream (StreamAllocation.java:106)E по сравнению с AppAuth (13802): под com.android.okhttp.internal.http.HttpEngine.connect (HttpEngine.java:400)E AppAuth (13802): под com.android.okhttp.internal.http.HttpEngine.sendRequest (HttpEngine.java:333)E и AppAuth (13802): под com.android.okhttp.internal.huc. HttpURLConnectionImpl.execute (HttpURLConnectionImpl.java:465)E / AppAuth (13802): под com.android.okhttp.internal.huc. HttpURLConnectionImpl.connect (HttpURLConnectionImpl.java:131)E / AppAuth (13802): не более чем com.android.okhttp.internal.huc.DelegatingHttpsURLConnection.connect (DelegatingHttpsURLConnection.java:90)E / AppAuth (13802): с com.android.okhttp.internal.huc. httpsURLConnectionImpl.connect (HttpsURLConnectionImpl.java:30)E / AppAuth (13802): из net.openid.appauth.AuthorizationServiceConfiguration $ ConfigurationRetrievalAsyncTask.doInBackground (AuthorizationServiceConfiguration.java:330)E / AppAuth (13802): в net.openid.appauth.AuthorizationServiceConfiguration $ ConfigurationRetrievalAsyncTask.doInBackground (AuthorizationServiceConfiguration.java:305)E / AppAuth (13802): при контакте с android.os.AsyncTask 3 $ (AsyncTask.java:394)E / AppAuth (13802): в java.util.concurrent.FutureTask.run (FutureTask.java:266)E / AppAuth (13802): на android.os.AsyncTask $ SerialExecutor RR 1.run (AsyncTask.java:305)E / AppAuth (13802): только в java.util.concurrent.ThreadPoolExecutor.runWorker (ThreadPoolExecutor.java:1167)E / AppAuth (13802): когда java.util.concurrent.ThreadPoolExecutor $ Worker.run (ThreadPoolExecutor.java:641)E / AppAuth (13802): в java.lang.Thread.run (Thread.java:923)E / AppAuth (13802): Количество часов: java.security.cert.CertificateException: java.security.cert.CertPathValidatorException: Сертификация якоря доверия не найдена в имени пути.E / AppAuth (13802): доступно на com.android.org.conscrypt.TrustManagerImpl.checkTrustedRecursive (TrustManagerImpl.java:661)E / AppAuth (13802): к com.android.org.conscrypt.TrustManagerImpl.checkTrusted (TrustManagerImpl.java:510)E / AppAuth (13802): перейдя на com.android.org.conscrypt.TrustManagerImpl.checkTrusted (TrustManagerImpl.java:428)E / AppAuth (13802): в com.android.org.conscrypt.TrustManagerImpl.getTrustedChainForServer (TrustManagerImpl.java:356)E / AppAuth (13802): находится в android.security.net.config.NetworkSecurityTrustManager.checkServerTrusted (NetworkSecurityTrustManager.java:94)E / AppAuth (13802): android.security.net.config.RootTrustManager.checkServerTrusted (RootTrustManager.java:90)E / AppAuth (13802): из com.android.org.conscrypt.ConscryptEngineSocket $ 2.checkServerTrusted (ConscryptEngineSocket.java:161)E / AppAuth (13802): на com.android.org.conscrypt.Platform.checkServerTrusted (Platform.java:250)E / AppAuth (13802): под com.android.org.conscrypt.ConscryptEngine.verifyCertificateChain (ConscryptEngine.java:1644)E / AppAuth (13802): под com.android.org.conscrypt.NativeCrypto.ENGINE_SSL_read_direct (собственный метод)E / AppAuth (13802): на com.android.org.conscrypt.NativeSsl.readDirectByteBuffer (NativeSsl.java:568)E / AppAuth (13802): под com.android.org.conscrypt.ConscryptEngine.readPlaintextDataDirect (ConscryptEngine.java:1095)E / AppAuth (13802): под com.android.org.conscrypt.ConscryptEngine.readPlaintextData (ConscryptEngine.java:1079)E / AppAuth (13802): ... еще 27E / AppAuth (13802): вызвано: java.security.cert.CertPathValidatorException: уровень доверия не найден для пути.E - AppAuth (13802): ... еще 20Я против флаттера (13802): сбой подключения, обнаружено исключение: PlatformException (discovery_failed, Ошибка при извлечении простого журнала из обнаружения: [ошибка: null, описание: онлайн-ошибка], null, null) На простом компьютере (производственном сервере) у меня есть только SSL-сертификат GoDaddy.Я подключаю ОС Android и приложения к указанному серверу, iOS подключается без болезней, Android версии 4. * в целом хорошо, тем не менее, с устройствами теперь с 2.3.I 2. Я все еще получаю SSLHandshakeException.

Я видел похожие темы на Stack Overflow (здесь), но ни один из них не помог.

Затем я внимательно просмотрел эту ветку о расширенном использовании ключей, но, кроме того, что вы выполняете отладку, я получил следующую информацию:

Рекомендуется: Fortect

Вы устали от медленной работы компьютера? Он пронизан вирусами и вредоносными программами? Не бойся, друг мой, Fortect здесь, чтобы спасти положение! Этот мощный инструмент предназначен для диагностики и устранения всевозможных проблем с Windows, а также для повышения производительности, оптимизации памяти и поддержания вашего ПК в рабочем состоянии. Так что не ждите больше - скачайте Fortect сегодня!

[2]: OID: 2.5.29.37, критическое: falseРасширенные ключевые практики: [«1.3.6.1.5.5.5.7.3.1», «1.3.6.1.5.5.7.3.] Таким образом, фраза «Я думаю, что точный сертификат» не означает «принудительного» использования расширенного ключа.

Кроме того, в этой цепочке обычно есть и другие возможные причины, например, совершенно неправильная дата / опыт, которых на самом деле не существует.

Глядя на это, я не совсем понимаю, где именно может быть новая проблема.

08-04 16: 54: 30.139: W / System.err (4832): создано любезно -: java.security.cert.CertificateException: java.security.cert.CertPathValidatorException: учетные данные якоря доверия не обязательно вполне нашел способ ...08-04 16:54: 30.149: W / System.err (4832): по всему org.apache.harmony.xnet.provider.jsse.TrustManagerImpl.checkServerTrusted (TrustManagerImpl.java:161)08-04 16:54: 30.149: W / System.err (4832): в org.apache.harmony.xnet.provider.jsse.OpenSSLSocketImpl.verifyCertificateChain (OpenSSLSocketImpl.java:664)08-04 16:54: 30.149: W / System.err (4832): на org.apache.harmony.xnet.provider.jsse.NativeCrypto.SSL_do_handshake (собственный метод)08-04 16:54: 30.159: W System.err (4832): в org.apache.harmony.xnet.provider.jsse.OpenSSLSocketImpl.startHandshake (OpenSSLSocketImpl.java:474) Загрузите это программное обеспечение и почините свой компьютер за считанные минуты. г.Trust Anchor For Certification Path Not Found Lync

Trust Anchor Per Percorso Di Certificazione Non Trovato Lync

Ancora De Confianca Para Caminho De Certificacao Nao Encontrado Lync

인증 경로에 대한 트러스트 앵커가 Lync를 찾을 수 없습니다

Fortroendeankare For Certifieringsvag Hittades Inte Lync

Nie Znaleziono Kotwicy Zaufania Dla Sciezki Certyfikacji Lync

Vertrouwensanker Voor Certificeringspad Niet Gevonden Lync

Vertrauensanker Fur Zertifizierungspfad Nicht Gefunden Lync

Ancla De Confianza Para La Ruta De Certificacion No Encontrada Lync

Ancre De Confiance Pour Le Chemin De Certification Introuvable Lync

г.