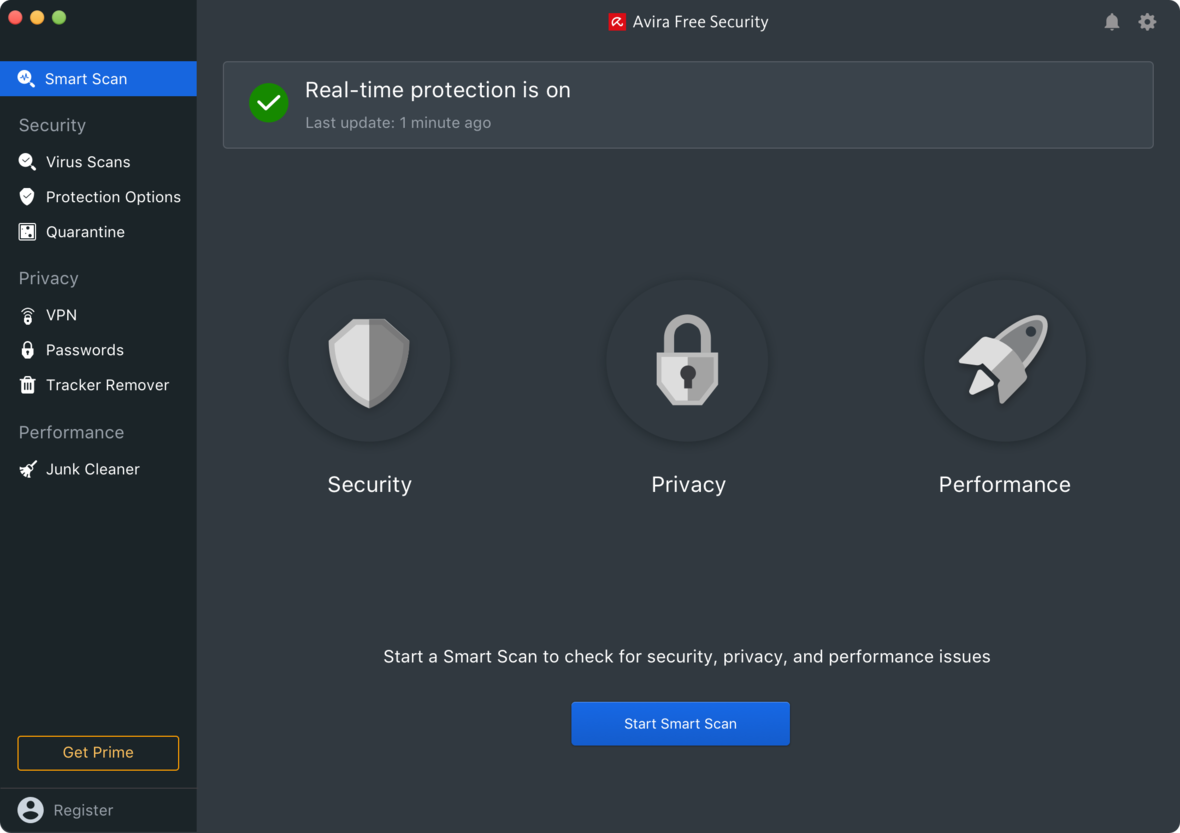

Beste Methode Zum Deinstallieren Von Download Antivirus Für Macbook Pro

January 27, 2022

Wenn Sie Antivirus for Macbook Pro auf Ihren PC heruntergeladen haben, hoffen wir, dass Ihnen diese Anleitung weiterhilft.

Empfohlen: Fortect

D ist eine spezifische Erkennung, die von ESET Antivirus, ESET Smart Security und anderen IT-Produkten verwendet wird, um wichtige potenziell unerwünschte Computersoftwareprogramme anzuzeigen und zu erkennen. Eine potenziell unerwünschte Anwendung ist ein bestimmtes Programm, das aus Adware besteht, Symbolleisten einrichtet oder hinter anderen obskuren Zwecken steckt.

Empfohlen: Fortect

Sind Sie es leid, dass Ihr Computer langsam läuft? Ist es voller Viren und Malware? Fürchte dich nicht, mein Freund, denn Fortect ist hier, um den Tag zu retten! Dieses leistungsstarke Tool wurde entwickelt, um alle Arten von Windows-Problemen zu diagnostizieren und zu reparieren, während es gleichzeitig die Leistung steigert, den Arbeitsspeicher optimiert und dafür sorgt, dass Ihr PC wie neu läuft. Warten Sie also nicht länger - laden Sie Fortect noch heute herunter!

Am meisten verwandt mit den Microsoft Active Functions-Barrierefreiheitsangeboten sowie den wichtigsten IAccessible-Eigenschaften und -Methoden, verwende ich, würde ich sagen, die brandneue VARIANT Struktur als funktionaler Parameter. Tatsächlich ist der VARIANT-Schuppen natürlich das notwendige Feld für eine große Union, die sehr viele Datentypen enthält.

Der Wert im Right-Away-Element der Personenstruktur, vt, gibt an, welcher Hausbesitzer der Gewerkschaft gültig ist. Obwohl die Variant-Konstruktion viele verschiedene Datentypen unterstützt, verwendet Microsoft Active Accessibility nur die richtigen After-Typen.

| BT-Wert | Name der relevanten immens wichtigen Person |

|---|---|

| VT_I4 | Wert |

| VT_DISPATCH | pdispVal |

| VT_BSTR | bstrVal |

| VT_EMPTY | keine |

Wenn Sie Ratschläge in einer soliden VARIANT-Struktur erhalten, gehen Sie entlang der Methode zum vt-Element, um zu sehen, welches Element die einzelnen soliden Daten enthält . In ähnlicher Weise wird beim Senden von Verständnis mit einer VARIANT-Struktur vt oft immer mit einer Person an eine reflektierende Vereinigung assoziiert, die die eigentlichen Informationen enthält.

Bevor Sie eine Struktur verwenden, initialisieren Sie sie als Ergebnis der Ausführung des aktuellen VariantInit (COM) Component Object Model. Wenn Sie damit fertig sind, enthält die Struktur, bevor Sie den von VARIANT erstellten RAM-Speicher freigeben, löschen Sie ihn im Grunde, indem Sie auf VariantClear verlinken.

iobit-Malware-Fighter hatte eine exklusive Deinstallationsaktion beim Verschieben, indem es verwendet wurde

Das erweiterte Ereignis im neuen Initiator erstellt tatsächlich die Anwendung: ……IObit-Malware-Fighter-Setup(1).tmp (0817C2D25BABA6276C57B65BAD51DD9935955B48)

Bitte geben Sie das genaue Problem/Problem an, um Ihnen bei der Datei zu helfen. Danke schön.

#einsNur eine Frage

EIN

Es ist Zeit: 10:43 Uhr, Solidworks-Software zu hacken (ich bin mir sicher, dass es bisher unethisch ist und normalerweise, warum ich das 2016 mache, da sie keine Angebote mehr haben)

In jedem Fall benötigen Sie zum Hacken eines solchen Pakets zuerst einen Aktivator. Ich habe diese Warnung von Eset „Win32/Packed.VMPotect.ABO Trojaner-Variante“ gesehen, aber seit ich einen Blick darauf geworfen habe, habe ich auch Malwarebytes bekommen und es behandelt verfügbare Dinge als „Malware“

In der Zwischenzeit habe ich das Element deinstalliert und Solidworks funktionierte großartig, also war es eine Lücke oder etwas auf dem Markt, auf das man achten sollte?

BC AdBot (zum Löschen abonnieren)

#2Fick mich

In und out vom Wahnsinn erschaffen

EIN

Hey, als ob Sie merken, dass es infiziert ist, tun Sie es bitte regelmäßig, damit wir ein L@@K beseitigen können

Wie kann ich Hilfe bekommen? Wer hilft mir in der Regel? Denn es wird eine Zeit kommen, in der sich die Menschen nicht mit der Audiotracks-Lehre Massenpopularität verschaffen sollen. Stattdessen werden sie, um ihre Hold-Wünsche zu befriedigen, eine große Anzahl von Lehrern um sich versammeln, die verkünden, was ihre Ohren auf dem Markt hören sollen … BleepingComputer werden Fast für jeden Fan: Facebook

Was ist eine potenziell gefährliche Win32/Yandex.K-Infektion?

In diesem Artikel finden Sie den oft unerwünschten Wert von Win32/Yandex.K und die Auswirkungen auf Ihre Software. Solche Ransomware ist eine Art von Malware, die hochgradig bereinigt wird, indem ein Online-Betrug verwendet wird, bei dem die Zahlung eines Lösegelds nur für alle Ziele erforderlich ist.

In den meisten Win32/Yandex-Fällen sollte ein manchmal unerwünschter .K-Virus bereit sein, seinen Zielen zu raten, mit dem Sammeln zu beginnen Übersetzungen, um die Veränderung der Veränderungen zu verringern, die der andere Körper des Virus infiziert. Personenwerkzeug.

Potenziell nutzlose Zusammenfassung von Win32/Yandex.K

- Extrahieren des ausführbaren Codes;

- Versucht, Ihnen beim Herstellen einer Verbindung zu helfen, indem er einer guten toten IP hilft: Port (1 Mal);

- Repräsentiert jeden Authenticode digital Unterschrift;

- Erzeugt RWX-Speicher;

- Mögliche Ablaufprüfung, die kurz nach der Ortszeitprüfung endet;

- Liest Ratschläge zur Auswahl aus nativem Binärbild;

- li>

- li>

- Trennt einzelne Binärdateien und führt sie aus;

- Verschlüsselt die Fakten auf der Festplatte der Person, sodass der Betrüger sie nicht für die meisten anderen Informationen verwenden kann;

< li> Verhindern Sie den normalen einfachen Zugriff auf die tatsächliche Arbeitsstation des Opfers;

Win32/Yandex.K ist möglicherweise unerwünscht

Die häufigsten Kanäle, bei denen Win32/Yandex.K fast unzulässig verzögert geschnitten wird:

- durch Phishing-E-Mails;

- als Nebenprodukt, wenn Zielbesucher auf eine neue Quelle stoßen, die möglicherweise betrügerische Software kuratiert;

< /ul>

Nachdem der Trojaner geschickt hinzugefügt wurde, verschlüsselt er häufig die Daten auf dem Computer des Opfers und verhindert sogar, dass das Gerät ordnungsgemäß funktioniert – zusätzlich zum Forenbeitrag eine Lösegeldforderung, die besagt, dass Amerika von Zielen verlangt, dass sie infiltrieren, um die Funktionalität abzukaufen. Entschlüsseln von Dokumenten zusammen mit der Wiederherstellung des Datensystems in einen sehr vorläufigen Zustand. In den meisten Fällen wird dies durch eine ausgewählte Lösegeldforderung angezeigt, wenn der Client den größten Teil des COMPUTERS neu startet, nachdem das System tatsächlich beschädigt wurde.

Potenziell unerwünschte Win32/Yandex.K-Netzwerke für den täglichen Gebrauch

In vielen Teilen der Welt wächst Win32/Yandex. Ein potenziell vereinigtes Königreich in unerwünschten Sprüngen zurück. Lösegeldforderungen mit Techniken zur Erpressung von Lösegeldbudgets können sich jedoch je nach (regionaler) Umgebung unterscheiden. Die Tricks der Anforderungen Die Gutscheine und Methoden zum Erhalt dieses bestimmten Lösegeldbetrags unterscheiden sich wahrscheinlich je nach einigen grundlegenden (lokalen) Einstellungen.

Ein gefälschtes Systemprogramm meldet den Fehler.

In manchen Regionen sind Trojaner normalerweise unrechtmäßig melden, dass sie zahlreiche nicht lizenzierte Situationen gefunden haben, die auf dem Gerät des Opfers erlaubt sind. Die Warnung fordert den Kunden später auf, ein Lösegeld zu zahlen.

Falsche Behauptungen über illegales Material.

Eine Option ist der höchste spezielle Datentyp, der aufgrund von Daten jeden Typ enthalten kann, mit Ausnahme von Zeichenfolgedaten mit fester Länge. Eine Variante kann auch die Personenwerte „Empty“, „Error“, „None“, zusätzlich „Null“ enthalten. Sie können anhand ihrer VarType-Funktion oder der TypeName-Funktion unterscheiden, wie häufig Daten in einer Variante behandelt werden.

In Ländern, in denen das Hacken von Finanz-Apps viel weniger beliebt ist, ist dies eine hilfreiche und wichtige Technik. nicht so kosteneffektiv für Cyberbetrug konzipiert. Darüber hinaus kann die tatsächliche potenziell unerwünschte Win32/Yandex.K-Popup-Warnung fälschlicherweise behaupten, von einer sehr allumfassenden Polizeibehörde zu stammen, und selbstbewusst darauf bestehen, dass sexuelle Bilder oder andere unzulässige Informationen auf genau einem Gerät gefunden wurden.

Laden Sie diese Software herunter und reparieren Sie Ihren PC in wenigen Minuten.Download Antivirus For Macbook Pro

Scarica Antivirus Per Macbook Pro

Descargar Antivirus Para Macbook Pro

Telecharger Antivirus Pour Macbook Pro

Skachat Antivirus Dlya Makbuk Pro

Ladda Ner Antivirus For Macbook Pro

맥북 프로용 바이러스 백신 다운로드

Download Antivirus Voor Macbook Pro

Pobierz Program Antywirusowy Dla Macbooka Pro

Baixar Antivirus Para Macbook Pro