Was Ist Die Kernel-Version, Die Auf Red Hat Linux 9 Zeigt, Und Tipps, Wie Ich Das Problem Behebe?

February 23, 2022

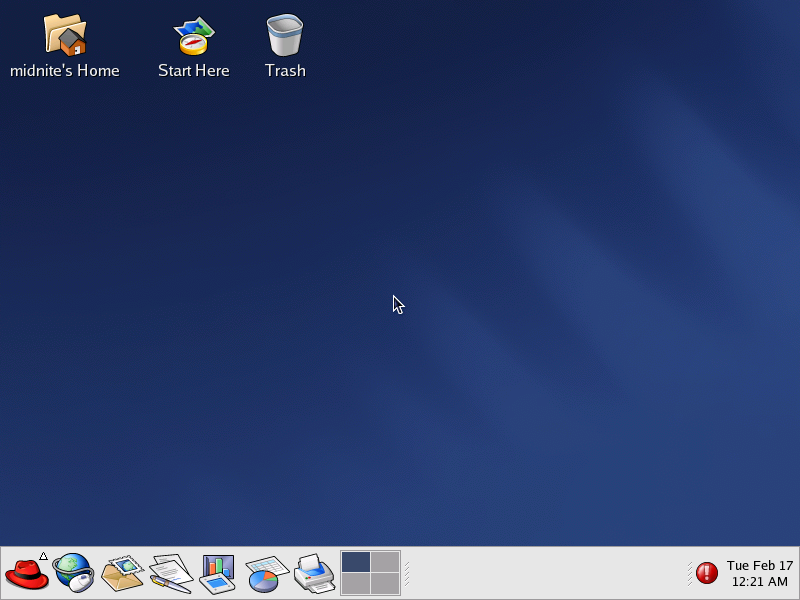

Falls jemand die Veröffentlichung jedes unserer red Hat Linux 90 Jahre Kernel gesehen hat, sollte Ihnen dieser Leitfaden dienen.

< /p>

Empfohlen: Fortect

RHEL 8. Red Hat Enterprise Linux 8 (Ootpa) basiert hoch auf Fedora 28, ursprünglichem Linux 4.18-Kernel, GCC 8.2, glibc 2.28, systemd 239, GNOME 3.28 und Migration auf Wayland.

Stattdessen wählt Adware eine Methode, indem sie den Benutzer austrickst oder Software-Schwachstellen anwendet. Die meiste Spyware zielt darauf ab, ohne Ihre Informationen und Fakten installiert zu werden oder betrügerische Taktiken anzuwenden. Spyware kann versuchen, Betreiber permanent zu täuschen, indem sie sich selbst zu effektiver Software gruppiert.

Spyware ist ein allgemeiner Begriff für geheime Software, die die Aktivitäten von Computerkäufern überwacht und Kaufdaten an USB-Websites sendet. Spyware kann aufgrund der Kernbandbreite und anderer Ressourcen, die nur von diesen Unternehmen verbraucht werden, weitreichende Auswirkungen auf Geräte haben.

ImageSpyware

Keylogger verfolgt und zeichnet Tastenanschläge auf Ihrer individuellen Computertastatur auf. Unternehmen, einschließlich einiger Regierungsanbieter, können Keylogger verwenden, um die Aktivitäten von Personen, die Informationsgeräte verwenden, legal zu finden, aber Keylogger können auch immer über das Internet bei ahnungslosen Personen eingesetzt werden.

Andere Verkehrsüberwachungsprogramme finden Daten, die in Webbrowser eingegeben wurden, Zahlen, Passwörter, insbesondere Kreditkartennummern, und als Ergebnis andere persönliche Informationen, und teilen diese speziellen Daten mit anderen Parteien.

Der Begriff Adware wird weithin verwendet, um gängige Internetsysteme zu bezeichnen, die ganz neue Online- und Einkaufsgewohnheiten von Kunden überwachen, um gezielte und enthusiastische Werbung zu veröffentlichen. Adware wird technisch wirklich als separate Art der weniger lästigen Malware und Spyware angesehen, die im Allgemeinen zu finden ist, aber manche halten sie immer noch für einfach nur Junk.

Grundsätzlich kann Ihr Gerät, wenn es sich mit dem Internet verbinden soll, mit Spyware infiziert sein. Einige gängige Methoden, die verwendet werden können, um Ihr Gerät mit Spyware zu infizieren, sind bereits: Akzeptieren einer Einladung oder sogar eines einzelnen Popup-Fensters, ohne es zu Beginn zu lesen. Herunterladen von Software von einer nicht vertrauenswürdigen Quelle.

Spyware kann auf zwei Arten auf eine Methode heruntergeladen werden: durch das Einschleusen von Anwendungen, gebündelt oder durch das Starten einer Methode online.

Internet-Downloads werden angezeigt, wenn Spyware installiert wird

Red Hat Enterprise Linux 7.9 wird mit der Kernel-Version 3.10 ausgeliefert. 0-1160.

Einige Varianten von Spyware und Adware wurden in die entsprechenden Installationspakete für aus dem Internet heruntergeladene Software aufgenommen. Der Vorteil besteht darin, dass Spyware-Programme als Programme getarnt oder anderen Anwendungen als notwendiger Teil eines integrierten (gebündelten) Installationspakets beigefügt werden können.

Spyware PC kann auch von einem echten Computer installiert werden, indem Sie Folgendes herunterladen:

Jeder dieser Internet-Downloads kann auch zum Download einer oder mehrerer Spyware- und Adware-Anwendungen führen. Installation dieser Hauptanwendung Die Anwendung installiert automatisch versteckte Ideen, normalerweise ohne Wissen des Benutzers. Umgekehrt wird durch das Löschen eines Anwendungsprogramms im Allgemeinen keine Spyware mehr entfernt.

Um zu verhindern, dass Sie diese Art von Malware erhalten, überprüfen Sie den Inhalt der erworbenen Online-Pakete sorgfältig, bevor Sie sie installieren, und stellen Sie außerdem sicher, dass Sie die PC-Software direkt von deren offizieller Website und daher nicht von Websites Dritter herunterladen.

Auslösen von Spyware über Online-Aktionen oder Pop-ups

Andere Arten von Spyware können in der Regel tatsächlich aktiviert werden, wenn Sie bestimmte Websites mit bösartigen Inhalten besuchen. Diese Websites enthalten Code, der automatisch mit dem Herunterladen von Adware und Spyware beginnt, wenn Sie die Website öffnen. Abhängig von der Sicherheitsversion des Browsers, der Umgebung und den angewendeten Sicherheitspatches kann die Person erkennen, dass es sich tatsächlich um Spyware handelt.

Spyware ist eine knifflige Sache, wenn Sie online herumlungern.

Android-Spyware wurde heute online als erforderliches Feature-Update getarnt. Nach jeder Installation übernahm das „Systemupdate“ stattdessen die Kontrolle über Geräte, von denen Sie unangenehme Informationen stehlen konnten.

Tipp: Sie wissen nicht, in welcher Spyware sich versteckt, also ist es am besten, Ausschau zu halten. Die umfassende Cyber-Sicherheitslösung von Clario mit einem speziellen Tool zum Entfernen von Spyware stellt sicher, dass Besitzer nicht auf infizierte klicken, um sich anzumelden, oder auf einer wirklich bösartigen Website landen.

Einige Arten von Adware beinhalten das Herunterladen von Software aus dem Internet. Spyware kann manchmal auch durch Anschaffungen auf einem separaten Computer installiert werden: Symbolleisten oder Webbrowser-Add-Ons von Drittanbietern. Utility-Softwarepakete wie Player oder Blocker.

Laden Sie 1 Tag lang Ihre kostenlose 7-in-1-Testversion herunter, um Profi zu werden Holen Sie sich den besten Internet-Versicherungsschutz mit Expertenhilfe rund um die Uhr!

p>

Sehen wir uns nun an, was Spyware ist, was sie eigentlich ist und wie Sie die Maschinen Ihrer Familie davor schützen.

- Was ist Spyware?

- Wie funktioniert Adware?

- Wozu dient Spyware?

- Wie infiziert Adware meinen Mann und Mein individueller Computer ?

- Arten von Spyware

- So schützen Sie sich vor Spyware

Was ist Spyware?

Spyware ist eine Art von Malware, von der die meisten Ihr Gerät und damit die Internetaktivitäten verfolgen und überwachen, um Informationen über andere zu sammeln. Es funktioniert unterirdisch oder wird an das Betriebssystem Ihres Headsets angeschlossen. Sie wissen also wahrscheinlich nicht einmal, wer gerade da ist.

Wie funktioniert Spyware?

Um Ihr RHEL-Produkt zu identifizieren, wenden Sie sich an: cat / etc / redhat-release.Ausführen würde ich sagen den Befehl zum Kauf der RHEL-Variante: details /etc/issue.Öffnen Sie die RHEL-App über die Befehlszeile und führen Sie Folgendes aus:Eine andere Gruppe, um die Red Hat Enterprise Linux-Version zu erhalten:RHEL 7.x oder höher verwendet häufig den Befehl hostnamectl, um die RHEL-Version abzurufen.

Empfohlen: Fortect

Sind Sie es leid, dass Ihr Computer langsam läuft? Ist es voller Viren und Malware? Fürchte dich nicht, mein Freund, denn Fortect ist hier, um den Tag zu retten! Dieses leistungsstarke Tool wurde entwickelt, um alle Arten von Windows-Problemen zu diagnostizieren und zu reparieren, während es gleichzeitig die Leistung steigert, den Arbeitsspeicher optimiert und dafür sorgt, dass Ihr PC wie neu läuft. Warten Sie also nicht länger - laden Sie Fortect noch heute herunter!

Spyware dringt unbemerkt in Dinge ein und beginnt, extrem heikle Informationen wie Anmeldeinformationen, Überprüfung des Kontostands, Online-Informationen und -Aktivitäten zu erhalten. Internet-Spyware wird klassifiziert, sodass Sie wirklich nicht wissen, dass sie existiert, bis ein Online Ihren Computer übernimmt. Ja, es bleibt an Ort und Stelle, verfolgt Ihre Outdoor-Aktivitäten und teilt sie mit Dritten.

Was ist der wahre Zweck von Spyware?

Obwohl die SpywareA leider keine Malware ist, ist ihr Zweck, Internetnutzerdaten zu verfolgen und zu stehlen, wenn Sie nicht Ihre Zustimmung haben. Wenn Informationen erbeutet werden, schickt sie es an Fremde, welche Art von Person Geld für Ihre Daten verlangt. Diese Dritten können personenbezogene Daten verkaufen oder verarbeiten, um Ihre Hobbys und Interessen vorherzusagen, ein gefälschtes Online-Erlebnis zu schaffen und Sie sogar einfach anfällig für totalen Betrug zu machen.

Was kann Spyware auf diesen Computern anrichten?

Spyware kann Ihre technischen Instrumente kontrollieren und Ihre Informationen stehlen, wenn jemand davon weiß. Einige Mittel, um dies zu tun, sind Tastendruck-Suche, das Hacken von Videokameras oder Personenanrufe. Es kann auch möglicherweise Ihre Sicherheitseinstellungen verbessern, um mehr Spyware und ständige Popups zu erkennen. Wenn Sie viel Spyware auf Ihrem Computer haben, konnten Sie immer nur wenig tun, um einen klaren Vorteil daraus zu ziehen.

Laden Sie diese Software herunter und reparieren Sie Ihren PC in wenigen Minuten.Spyware wird mit ziemlicher Sicherheit auf Ihrem Telefon installiert, indem Sie einen Link aufrufen oder eine große Nummer herunterladen. Big Brother schaut zu. Unbemerkt von ihnen könnte jemand, den Sie noch nie angepasst haben, sehr gut Berichte über Ihre Sachen von Ihrem Handy oder Mobiltelefon sammeln, einschließlich Ihrer Bewertungen, Suchanfragen. Wespen im wichtigsten Internet und Antworten in Netzwerken öffentlicher Verantwortung.

Spyware wird auf unglaublich viele Arten verbreitet. Eine der häufigsten ist es, Benutzer daran zu hindern, über eine Internetverbindung zu einer bösartigen Website zu klicken. Diese können sich natürlich in E-Mails, Textstellen, Browser-Popups und zusätzlichen Anzeigen auf Webseiten befinden. Es ist auch bekannt, dass vergiftete One-Way-Links in den Google-Suchergebnissen erscheinen.

Red Hat Linux 9 Kernel Version

레드햇 리눅스 9 커널 버전

Red Hat Linux 9 Wersja Jadra

Versao Do Kernel Do Red Hat Linux 9

Red Hat Linux 9 Kernelversie

Version Del Nucleo De Red Hat Linux 9

Version Du Noyau Red Hat Linux 9

Versiya Yadra Red Hat Linux 9

Red Hat Linux 9 Karnversion

Red Hat Linux 9 Versione Del Kernel