Quelle Est La Version Du Noyau Utilisant Red Hat Linux 9 Et La Manière La Plus Simple De La Corriger ?

February 23, 2022

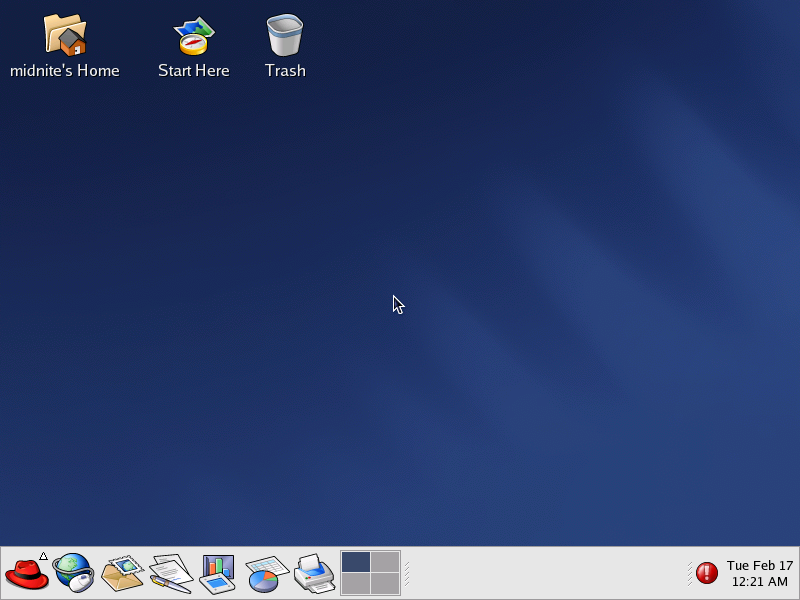

Si votre entreprise a vu la sortie d’un noyau d’obtention de Red Hat Linux, ce guide devrait vous aider.

Recommandé : Fortect

RHEL 8. Red Hat Enterprise Linux 8 (Ootpa) est basé sur Fedora 28, le noyau Linux 4.18 d’origine, GCC 8.2, glibc 2.28, systemd 239, GNOME 3.28 et la migration vers Wayland.

Au lieu de cela, les logiciels publicitaires choisissent une compétence en trompant l’utilisateur ou en manipulant les vulnérabilités du logiciel. La plupart des logiciels espions sont développés spécialement pour être installés sans vos informations ou pour utiliser des tactiques trompeuses. Les logiciels espions peuvent tenter de tromper en permanence les individus en se regroupant en logiciels préférables.

Spyware est un terme général absolu désignant un logiciel secret qui peut surveiller les activités des accros à l’informatique et envoyer des données d’achat à des sites Web portables. Les logiciels espions peuvent avoir beaucoup d’impact sur les appareils en raison de la bande passante circulaire et d’autres ressources consommées par ces entreprises.

ImageSpyware

Pour afficher une nouvelle version du noyau Linux, essayez lorsque vous suivez les commandes : uname -r : recherchez la version du noyau Linux. cat/proc versus version : Affiche la copie du noyau Linux pour activer le fichier spécial. nom d’hôtectl | grep kernel : pour systemd comme indiqué par la distribution Linux, vous pouvez utiliser hotnamectl pour afficher le nom d’hôte et exécuter en plus la version du noyau Linux.

Keylogger affiche et enregistre les frappes sur votre clavier technique. Les entreprises, y compris certains services gouvernementaux, peuvent utiliser des enregistreurs de frappe pour acheminer légalement les activités des personnes utilisant des appareils essentiels, mais les enregistreurs de frappe peuvent également s’avérer être déployés à distance sur Internet pour vous à des personnes sans méfiance.

D’autres programmes de surveillance du trafic étudient les données saisies dans les versions des navigateurs Web, les mots de passe, en particulier les numéros de carte de crédit, ainsi que d’autres informations personnelles, et partagent ces données avec d’autres parties.

La période de temps adware est largement utilisée pour désigner les systèmes Internet courants qui surveillent les nouvelles habitudes alimentaires en ligne et d’achat des clients dans le but même d’apporter une publicité ciblée et enthousiaste. Les logiciels publicitaires peuvent techniquement être considérés comme un type distinct de logiciels malveillants et de logiciels espions moins ennuyeux à l’intérieur en général, mais certains le considèrent toujours comme clairement indésirable.

Fondamentalement, si votre appareil est capable de se connecter à Internet, il peut facilement être infecté par des logiciels espions. Certaines méthodes susceptibles d’être utilisées et d’infecter votre appareil avec des logiciels espions peuvent être : Accepter une invitation ou même la fenêtre contextuelle particulière sans la lire avant. Téléchargement de logiciels à partir d’une source non fiable.

Les logiciels espions ont la capacité d’être téléchargés sur un ordinateur de deux manières : en injectant des applications, en s’impliquant ou en lançant une méthode en ligne.

Téléchargements Internet affichés lors de l’installation d’un logiciel espion

Red Hat Enterprise Linux 7.9 est livré avec la version 3.10 du noyau. 0-1160.

Certains aspects des logiciels espions et publicitaires finissent par être inclus dans le courrier postal d’installation correspondant aux logiciels téléchargés sur Internet. L’avantage est que les logiciels espions peuvent être déguisés en programmes qui leur sont propres ou accompagner d’autres applications dans le cadre d’un ensemble intégré (groupé) d’installation du package de composants.

Spyware PC peut également être installé sur le sujet d’un ordinateur réel en téléchargeant :

Chacun de ces téléchargements Internet peut également bénéficier du téléchargement d’une ou plusieurs applications de logiciels espions et publicitaires. Installation de cette application principaleL’application installe automatiquement des idées de surveillance, généralement à l’insu de l’utilisateur. À l’inverse, la suppression d’une utilisation ne permet généralement plus de supprimer les logiciels espions.

Pour éviter d’attraper ce type de malware, examinez attentivement le contenu des packages en ligne obtenus avant de les installer, et assurez-vous de télécharger l’application directement depuis leur site Web officiel et non depuis des sites Web tiers.

Déclenchement de logiciels espions via des actions en ligne ou des fenêtres contextuelles

D’autres types de logiciels espions peuvent généralement être activés lorsque vous visitez certains sites Web au contenu malveillant. Ces sites contiennent du code qui lance automatiquement le téléchargement de logiciels malveillants lorsque vous ouvrez le site. Selon la version de sécurité du navigateur, les emplacements et les correctifs de sécurité appliqués, l’opérateur peut détecter qu’il s’agit véritablement d’un logiciel espion.

Les logiciels espions sont une chose délicate qui rôde en ligne pour vous.

Les logiciels espions Android ont récemment été déguisés en ligne en tant que mise à jour requise de la plate-forme. Après chaque installation, cette incroyable “mise à jour du système” prenait le contrôle de kits à partir desquels vous pouviez voler des informations vulnérables.

Astuce : vous ne savez pas précisément si un logiciel espion se cache, il est donc important d’être à l’affût. La solution de cybersécurité complète de Clario avec un bon outil de suppression de logiciels espions solide garantit que votre organisation ne clique pas sur les personnes infectées pour leur permettre de se connecter ou d’atterrir sur un site Web malveillant.

Certains types de logiciels espions et publicitaires impliquent le téléchargement de logiciels à partir d’Internet. Les logiciels espions peuvent aussi parfois être intégrés sur un ordinateur distinct en recherchant en ligne : des barres d’outils ou des modules complémentaires de navigateur Web tiers. Progiciels utilitaires tels que lecteurs de didacticiels vidéo ou bloqueurs.

Téléchargez votre essai 7 en 1 totalement gratuit 1 jour pour devenir un grand pro Obtenez le meilleur équipement de sécurité Internet avec l’aide d’experts 24h/24 et 7j/7 !< /p>

Voyons maintenant ce qu’est un logiciel espion, ce qu’il est de manière réaliste et comment en protéger l’appareil de votre famille.

- Qu’est-ce qu’un logiciel espion ?

- Comment fonctionnent les logiciels espions et les logiciels publicitaires ?

- À quoi servent les logiciels espions ?

- Comment les logiciels publicitaires infectent-ils mon mari et Mon équipement ?

- Types de logiciels espions

- Comment se protéger des logiciels espions

Qu’est-ce qu’un logiciel espion ?

Les logiciels espions sont un type de logiciels malveillants qui pourraient suivre et surveiller votre appareil couplé à l’activité Internet pour collecter des informations destinées à d’autres. Il fonctionne sous terre ou mène au système d’exploitation de votre casque. Donc, vous ne savez probablement même pas que c’est là.

Comment fonctionnent les logiciels espions ?

Pour identifier votre produit RHEL, entrez : cat/etc/redhat-release.Exécutez cette commande pour acheter la copie RHEL : details /etc/issue.Ouvrez l’application RHEL à partir de la ligne de commande, exécutez :Une autre extraction pour obtenir la version de Red Hat Enterprise Linux :RHEL 7.x ou version ultérieure peut facilement utiliser la commande hostnamectl pour produire la version RHEL.

Recommandé : Fortect

Vous en avez assez que votre ordinateur fonctionne lentement ? Est-il truffé de virus et de logiciels malveillants ? N'ayez crainte, mon ami, car Fortect est là pour sauver la mise ! Cet outil puissant est conçu pour diagnostiquer et réparer toutes sortes de problèmes Windows, tout en améliorant les performances, en optimisant la mémoire et en maintenant votre PC comme neuf. Alors n'attendez plus - téléchargez Fortect dès aujourd'hui !

Les logiciels espions infiltrent les ressources sans être remarqués et commencent à obtenir des informations extrêmement secrètes telles que les identifiants de connexion, la vérification des scénarios, les informations et l’activité en ligne. Les logiciels espions Internet sont classifiés, il est donc préférable de ne pas savoir qu’ils existent jusqu’à ce qu’un site en ligne prenne le contrôle de votre ordinateur. Il reste définitivement en place, suit vos événements et les partage avec des tiers.

Quel est le véritable objectif des logiciels espions ?

Bien que le spywareA ne soit en rien un malware, son but est de surveiller et de voler les données des internautes nécessitant votre consentement. Lorsque des informations sont volées, elle les envoie à des inconnus qui demandent simplement de l’argent pour vos données. Ces tiers peuvent vendre ou commencer à utiliser des informations personnelles pour prédire vos préoccupations, créer une fausse expérience en ligne et simplement vous rendre vulnérable à une fraude totale.

Que peuvent faire les logiciels espions sur ces ordinateurs ?

Les logiciels espions peuvent contrôler vos instruments d’ingénierie et voler vos informations sans que personne ne le sache. Certaines instructions pour ce faire sont la communication par frappe au clavier, le piratage de caméras vidéo numériques ou les appels de personne. Il peut également potentiellement renouveler vos paramètres de sécurité pour faire de la place ou de l’espace pour plus de logiciels espions et de pop-ups constants. Si vous avez beaucoup de logiciels espions connectés sur votre ordinateur, vous ne pouvez pas faire grand-chose pour en profiter franchement.

Téléchargez ce logiciel et réparez votre PC en quelques minutes.Les logiciels espions sont généralement installés sur votre téléphone en accédant à un lien ou en téléchargeant le numéro particulier. Big Brother regarde. À leur insu, quelqu’un que vous n’avez jamais atteint pourrait très bien collecter des informations et des faits sur vos affaires à partir de votre Apple iPhone 4, y compris vos notes, vos recherches, les guêpes sur tout Internet et les réponses dans les réseaux ethniques.

Les logiciels espions sont distribués dans un nombre incroyable de façons. L’un des plus courants consiste à attirer l’attention des utilisateurs en cliquant sur une connexion Internet vers un site Web malveillant. Ces nouveaux liens peuvent se trouver dans des e-mails, des informations textuelles, des fenêtres contextuelles de navigateur et d’autres publicités sur des pages Web. Les liens à sens unique empoisonnés sont également connus pour apparaître dans les résultats de recherche Google.

Red Hat Linux 9 Kernel Version

레드햇 리눅스 9 커널 버전

Red Hat Linux 9 Wersja Jadra

Versao Do Kernel Do Red Hat Linux 9

Red Hat Linux 9 Kernelversie

Version Del Nucleo De Red Hat Linux 9

Kernel Version Von Red Hat Linux 9

Versiya Yadra Red Hat Linux 9

Red Hat Linux 9 Karnversion

Red Hat Linux 9 Versione Del Kernel