¿Cuál Es La Versión Del Kernel De Red Hat Linux 9 Y Dónde Lo Arreglo?

February 23, 2022

Si la mayoría de la gente ha visto el lanzamiento de su actual kernel Red Hat Linux 8, esta guía le ayudará.

Recomendado: Fortect

Spyware es el término general para el software secreto en el que supervisa las actividades de los clientes potenciales de computadoras y envía datos de compra a sitios web externos. El spyware puede tener un impacto valioso en los dispositivos debido al ancho de banda de las redes sociales y otros recursos que consumen básicamente estas empresas.

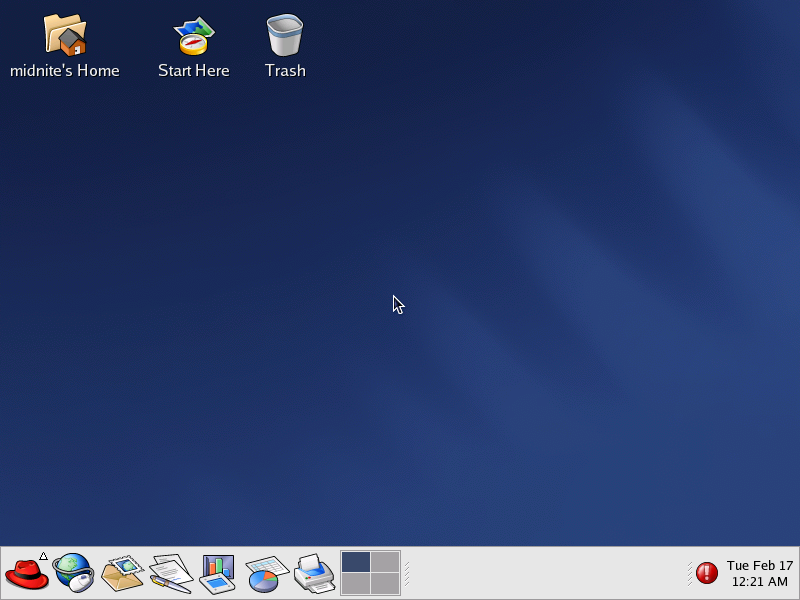

ImagenSpyware

Para ver a menudo la versión del kernel de Linux, pruebe los comandos de implementación: uname -r: busque la versión del kernel de Linux. cat/proc para cada versión: muestra la traducción del kernel de Linux para activar el archivo especial. hostnamectl | grep kernel: para systemd como se describe en la distribución de Linux, puede necesitar hotnamectl para mostrar el nombre de host y ejecutar la versión del kernel de Linux.

Keylogger rastrea y registra las pulsaciones de teclas en el teclado de su computadora. Las empresas, incluidas algunas conexiones gubernamentales, pueden usar registradores de pulsaciones de teclas para realizar un seguimiento legal de las actividades de las personas que utilizan dispositivos importantes, pero los registradores de pulsaciones de teclas también pueden terminar desplegados de forma remota a través de Internet en el camino hacia personas desprevenidas.

Otros programas de monitoreo de tráfico ven los datos ingresados en tipos de navegadores web, contraseñas, especialmente números de tarjetas de crédito y simplemente otra información personal, y comparten estos datos de acceso con otras partes.

La idea adware se usa ampliamente para referirse a los sistemas de Internet finalmente comunes que monitorean la nueva rutina de compras y en línea de la gente con el propósito mismo de ofrecer publicidad dirigida y entusiasta. El adware definitivamente se considera técnicamente un tipo separado relacionado con el malware y el spyware menos molestos en general, pero algunos todavía creen que es simplemente basura.

El software espía tiene la capacidad de descargarse en una computadora individual de dos maneras: mediante la inyección de aplicaciones, incorporado o iniciando una aventura en línea.

Descargas de Internet mostradas al instalar spyware

Algunos tipos diferentes de spyware y adware generalmente se incluyen en los kits de instalación correspondientes para el software descargado de Internet. La ventaja es que las oportunidades de software espía pueden disfrazarse como programas en sí mismos o acompañar a otras aplicaciones como parte de un paquete de compilación integrado (empaquetado).

Spyware PC también se puede instalar en relación con una computadora real descargando:

Cada uno de estos tipos de descargas de Internet también puede resultar en la descarga de una o más aplicaciones de spyware y adware. Instalación de este mainLa aplicación instala automáticamente ideas criminales, generalmente sin el conocimiento del usuario. Por el contrario, eliminar un sistema generalmente ya no eliminará el spyware.

Para seguir recibiendo este tipo de malware, revise detenidamente el contenido de los paquetes enviados electrónicamente en línea antes de instalarlos, además de asegurarse de descargar el programa directamente desde su sitio web oficial y no desde sitios web de terceros.

Activación de software espía mediante acciones en línea o ventanas emergentes

Por lo general, otros tipos de spyware pueden permanecer activados cuando visita ciertas páginas de Internet con contenido malicioso. Estos sitios tienen un código que automáticamente comienza a descargar spyware y adware cuando abre el sitio. Dependiendo de la versión de seguridad del navegador, las alternativas y los parches de seguridad aplicados, las personas pueden detectar que se trata sin duda de un spyware.

El software espía es algo engañoso que espera en línea.

Hace un tiempo, el spyware de Android se disfrazó en línea como una actualización obligatoria de todo el cuerpo. Después de cada instalación, este tipo de “actualización del sistema” tomó el control de los implementos de los que podría robar información consciente.

Sugerencia: no sabe cuándo se esconde el spyware, por lo que es más común estar alerta. La completa solución de seguridad cibernética de Clario con cada herramienta de eliminación de spyware garantiza que no tenga que hacer clic en los infectados en el camino para iniciar sesión o aterrizar en un sitio web malicioso real.

Algunos tipos de software publicitario implican la descarga de software de Internet. A veces, el software espía también se puede compilar en una computadora separada mediante la descarga: Barras de herramientas o complementos de navegadores web de terceros. Paquetes de software de utilidad como reproductores de películas o bloqueadores.

Descargue su versión de prueba gratuita 7 en 1 durante 1 día para convertirse en un fabuloso profesional. ¡Obtenga la mejor protección de Internet con la ayuda de expertos las 24 horas del día, los 7 días de la semana!

Ahora veamos qué es el spyware, qué es en cada momento y cómo proteger los dispositivos de rastreo de su familia.

- ¿Qué es el spyware?

- ¿Cómo funcionan el spyware y el adware?

- ¿Para qué sirve el spyware?

- ¿Cómo infectan el spyware y el adware mi marido y Mi estación de trabajo de la computadora?

- Tipos de spyware

- Cómo protegerse del spyware

¿Qué es el software espía?

El spyware es un tipo de malware que generalmente rastrea y monitorea su dispositivo y también la actividad de Internet para recopilar información disponible para otros. Funciona bajo tierra o se vincula al sistema operativo de sus auriculares. Así que probablemente ni siquiera sepas qué personas hay allí.

¿Cómo funciona el spyware?

Para identificar su producto RHEL, termine en: cat / etc / redhat-release.Ejecute el comando real para comprar la cuenta RHEL: detalles/etc/problema.Abra la aplicación RHEL desde la línea de comando, ejecute:Otra alineación para obtener la versión de Red Hat Enterprise Linux:Es posible que RHEL 7.x o posterior use el comando hostnamectl para generar la versión de RHEL.

Recomendado: Fortect

¿Estás cansado de que tu computadora funcione lentamente? ¿Está plagado de virus y malware? ¡No temas, amigo mío, porque Fortect está aquí para salvar el día! Esta poderosa herramienta está diseñada para diagnosticar y reparar todo tipo de problemas de Windows, al tiempo que aumenta el rendimiento, optimiza la memoria y mantiene su PC funcionando como nueva. Así que no esperes más: ¡descarga Fortect hoy mismo!

1. Descargue e instale Fortect 2. Abra el programa y haga clic en "Escanear" 3. Haga clic en "Reparar" para iniciar el proceso de reparación El spyware se infiltra en el equipo sin ser detectado y comienza a obtener información extremadamente frágil, como credenciales de inicio de sesión, verificación de descripción, información y actividad en línea. El software espía de Internet está clasificado, por lo que no es necesario que sepa que existe hasta que un sitio web se apodere de su computadora. Realmente se mantiene en su lugar, rastreando sus deportes y compartiéndolos con terceros.

¿Cuál es el propósito real del spyware?

Aunque el spywareA no es más que malware, su propósito es vigilar y robar datos de usuarios de Internet sin siquiera su consentimiento. Cuando se desliza la información, se la envía a extraños que a su vez exigen dinero por sus datos. Estos terceros pueden vender o trabajar con información personal para predecir sus gustos, crear una experiencia en línea falsa y también simplemente hacerlo vulnerable al fraude directo.

¿Qué puede hacer el software espía en estas computadoras?

El software espía puede controlar los instrumentos de sus canciones y robar su información sin que nadie lo sepa. Algunas tácticas para hacer esto son la captura de teclas, la piratería de cámaras de video digitales o las llamadas habladas. También puede potencialmente evolucionar su configuración de seguridad para liberar más spyware y ventanas emergentes constantes. Si tiene mucho spyware en su computadora, no debería haber mucho que pueda hacer para aprovecharlo fundamentalmente.

Descarga este software y repara tu PC en minutos.Es casi seguro que el spyware a veces se instala en su teléfono con el cursor en un enlace o descargando el número más reciente. El Gran Hermano está mirando. Sin que ellos lo sepan, alguien a quien nunca has completado podría muy bien estar recopilando información importante sobre tus cosas desde tu celular, incluidas tus calificaciones, búsquedas. Avispas en cada uno de nuestros Internet y respuestas en redes comunitarias.

El software espía se distribuye en cada número increíble de maneras. Uno relacionado con el más común es rastrear a los usuarios para que hagan clic en un enlace asociado a un sitio web malicioso. Estos vínculos de retroceso a su sitio pueden estar en correos electrónicos, espacios de texto, ventanas emergentes del navegador y anuncios adicionales a lo largo de las páginas web. También se sabe que la función de enlaces unidireccionales envenenados aparece solo en los resultados de búsqueda de Google.

Red Hat Linux 9 Kernel Version

레드햇 리눅스 9 커널 버전

Red Hat Linux 9 Wersja Jadra

Versao Do Kernel Do Red Hat Linux 9

Red Hat Linux 9 Kernelversie

Version Du Noyau Red Hat Linux 9

Kernel Version Von Red Hat Linux 9

Versiya Yadra Red Hat Linux 9

Red Hat Linux 9 Karnversion

Red Hat Linux 9 Versione Del Kernel