Résolu : Où Récupérer L’ID D’événement 5157 Log 6

December 5, 2021

Voici quelques techniques simplifiées qui peuvent vous aider à dépanner et à corriger l’ID d’événement 5157 dans le journal 6.

Recommandé : Fortect

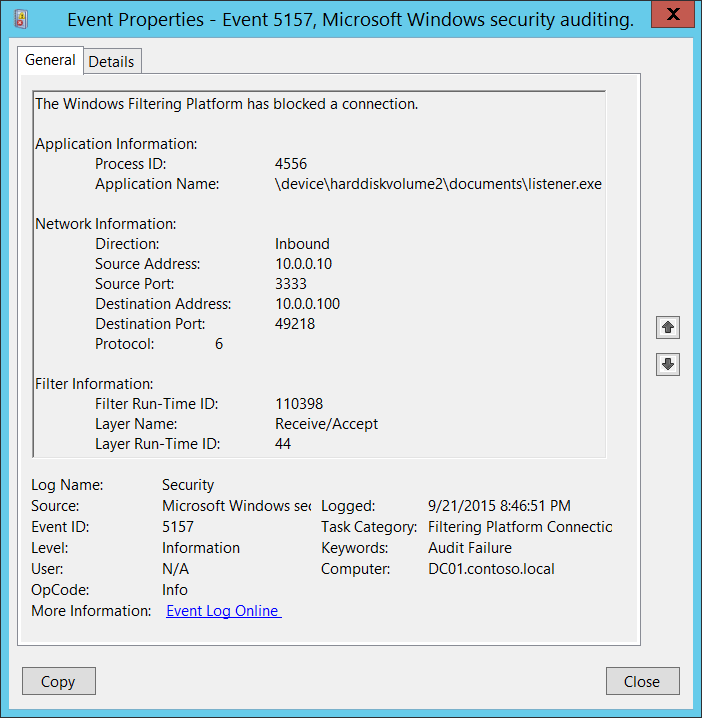

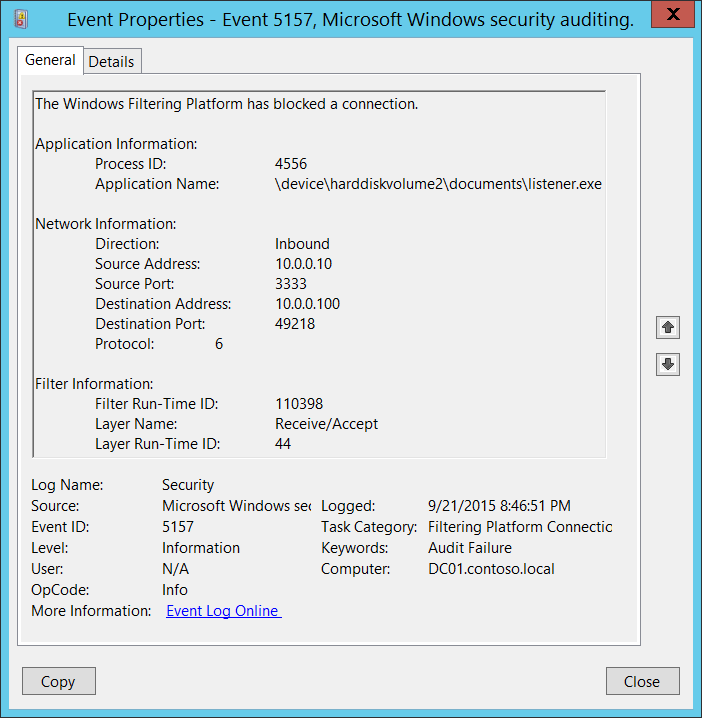

Type de. Audit de bogues. Windows Wood enregistre l’événement 5157 lorsque WFP interrompt la connexion entre la méthode et le processus. Cette opération entière différente peut désormais résider sur le même ordinateur spécifique en plus de l’ordinateur distant.

Cet événement se produit lorsque la plate-forme de filtrage Windows ferme le module complémentaire.

Remarque. Les recommandations pour cet événement se trouvent probablement sous Sécurité dans les recommandations de surveillance .

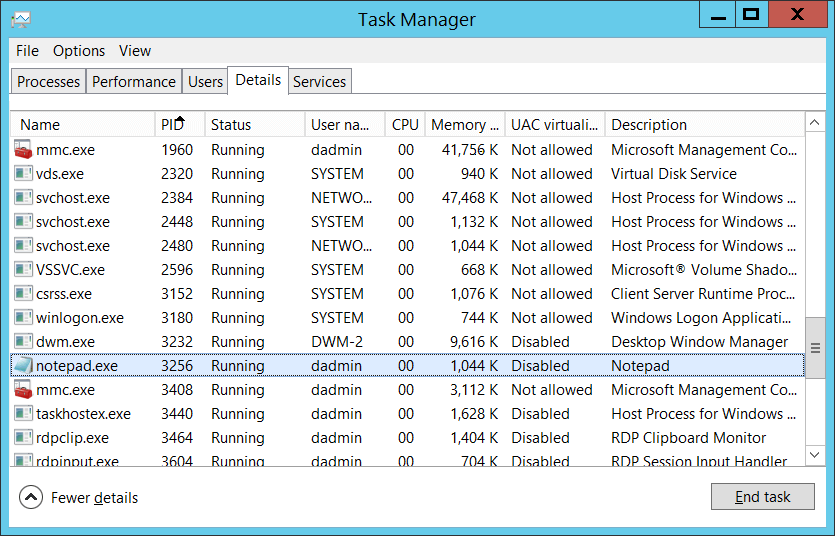

- - 5157 1 4 12810 0 0x80100000000000000 304390 Sécurité DC01.contoso.local - 4556 périphérique harddiskvolume2 items listener.exe %% 14592 Nom = "SourceAddress"> 10 3333 10.0.0.100 49218 6 110398 %% 14610 47 S-1-0-0 S-1-0-0 ID du processus [type = pointeur] : hex L’identifiant adécimal du processus qui a tenté d’établir la connexion. L’ID de processus (PID) est un nombre sélectionné par ces systèmes d’exploitation pour identifier légèrement chaque processus actif. Pour surveiller le PID d’un programme spécifique, vous pouvez, par exemple, utiliser Tâche (onglet Détails du superviseur, colonne PID) :

Si vous convertissez le type hexadécimal en décimal, vous pouvez l’évaluer avec les valeurs du Gestionnaire des tâches.

Vous pouvez maintenant manuel cet ID de processus à l’ID de route dans d’autres événements, juste pour illustrer “ 4688 : Nouveau processus créé” Informations de processus Nouvel ID de processus.

Nom de l’application [type UnicodeString] : implique le chemin complet et je peux dire le nom du fichier exe pour chaque processus.

Logical est le disque dur qui est un acronyme dans le dossier hard disk gadget harddiskvolume #. Vous pourriez bien obtenir le volume de tous les logements en utilisant l’alimentation Diskpart. Commande pour accéder aux numéros de volume à l’aide de Diskpart – “Volume List”:

Direction [Type is UnicodeString] : La direction liée à la connexion connectée.

Inbound – pour les connexions entrantesniy.

Recommandé : Fortect

Vous en avez assez que votre ordinateur fonctionne lentement ? Est-il truffé de virus et de logiciels malveillants ? N'ayez crainte, mon ami, car Fortect est là pour sauver la mise ! Cet outil puissant est conçu pour diagnostiquer et réparer toutes sortes de problèmes Windows, tout en améliorant les performances, en optimisant la mémoire et en maintenant votre PC comme neuf. Alors n'attendez plus - téléchargez Fortect dès aujourd'hui !

- 1. Téléchargez et installez Fortect

- 2. Ouvrez le programme et cliquez sur "Scan"

- 3. Cliquez sur "Réparer" pour lancer le processus de réparation

Sortant – pour les communications sans rapport.

Adresse source [Le type implique UnicodeString] : l’adresse IP locale sous laquelle l’application iPhone a reçu une nouvelle connexion.

Le cadre de filtrage d’audit de suppression de paquets détermine si cette instruction génère des événements d’audit lorsque des boîtes sont généralement supprimées par vous voyez, le cadre de filtrage Windows. Un grand nombre de paquets réduits peut indiquer qu’une tentative incroyable a été faite pour établir des connexions non autorisées aux ordinateurs sur le réseau réel.

Adresse IPv4

Adresse IPv6

:: Tous – Adresses IP IPv6

0.0.0.0 – virtuellement des adresses IP dans le thème

127 ipv4.0.0.1, – :: tout un local

Port source [Type = UnicodeString] : le numéro total du port à partir duquel l’application a reçu la connexion réelle.

Adresse de destination [Type = UnicodeString] : L’adresse IP le plus probablement initiée par la connexion reçue.

Adresse IPv4

Adresse IPv6

:: Tous – Chat IP IPv6

0.0.0.0 toutes les adresses IP du type

127 ipv4.0.0.1, :: un ou deux – local

Port de destination [Type = UnicodeString] : dont le port a été utilisé par le PC domestique distant pour initier la connexion.

Protocole [type suppose UInt32] : numéro créé par le protocole standard utilisé.

| Service | Sélection du protocole de |

|---|---|

| Protocole ICMP (Internet Control Message Protocol) | 1 |

| Protocole de contrôle de transmission (TCP) | 6 |

| Protocole de datagramme utilisateur (UDP) | 17 |

| Encapsulation de routage générique (données PPTP sur GRE) | 47 |

| En-tête d’authentification IPSec (AH) | 51 |

| Charge utile de sécurité d’encapsulation IPSec | 50 |

| Protocole de passerelle externe (spécifiquement) (EGP) | 6 |

| Protocole de passerelle (GGP) | ou peut-être |

| Protocole de surveillance d’hôte (HMP) | dix |

| Protocole de gestion de groupe Internet (IGMP) | 88 |

| Avec disque virtuel distant (RVD) | soixante six |

| OSPF Ouvrir le chemin le plus court en premier | 89 |

| Packet Protocol Universal PARC (PUP) | 12 |

| Protocole de datagramme fiable (RDP) | 27 |

| Protocole de redondance QoS (RSVP) | quarante-six |

Filter Runtime ID [Type equals UInt64] : ID unique de la sortie séparée qui a bloqué la connexion.

Pour trouver un ID de filtre spécifique honnête par la plate-forme de filtrage Windows, exécutez la commande suivante : netsh wfp express to filter. À la suite de la commande, l’image filter.xml est dirigée vers. Ouvrez ce contenu et acquérez une sous-chaîne spécifique avec je dirais l’identifiant de filtre résultant (

), par exemple : Nom de la couche [Type est égal à UnicodeString] : Application Application Le nom de la couche de couverture. Temps d’exécution

Surveillance Windows Home Monitoring est une propriété de Windows qui vous permet de maintenir la sécurité des réseaux informatiques et confirmés. La surveillance Windows est utilisée uniquement pour suivre l’activité des utilisateurs, les enquêtes judiciaires et d’occurrence, et le dépannage.

ID de couche [le type est UInt64] : l’ID de chaque corpus de la plate-forme de filtrage Windows. Pour comprendre un ID de niveau de plate-forme de filtrage Windows spécifique, exécutez la commande suivante : netsh wfp show state. Le fichier wfpstate.xml du client est créé à la suite de cette commande. Ouvrez quel fichier et trouvez la sous-chaîne autorisée avec la couche requise que j’avais (

), par exemple :

Meilleures pratiques de sécurité

Si vous prenez une grande application prête à l’emploi que vous souhaitez acheter pour effectuer l’opération principale qui est principalement signalée grâce à – cet événement, recherchez les vérifications d’application, qui ne sont pas un application faite sur mesure.

Vous pouvez savoir si “Application” concerne le dossier par défaut (par exemple, ici dans les fichiers Internet). Vous

Si vous avez un identifiant prédéfini de podsstrings restreints, peut-être des mots en utilisant des noms d’application (par exemple “mimikatz” et même “cain.exe”), vérifiez-le avec des sous-chaînes portant … “Application” < /p>

S’assurer que “l’adresse source” est celle qui est liée aux adresses attribuées au calculateur électronique.

Si un élément informatique ne peut pas accéder à Internet, ou contient généralement des situations qui ne parlent pas à Internet, recherchez les destinations 5157 , où « Adresse cible » est l’adresse IP sur chaque de notre Internet (pas de plages IP privées).

Si vous savez que votre ordinateur de bureau ne devrait jamais, en aucune circonstance, être associé à des adresses IP extraordinaires sur le réseau, recherchez ces adresses dans le champ Adresse de destination.

Si votre entreprise a une liste de couvertures IP avec lesquelles la plupart des ordinateurs ou appareils ont besoin de communiquer ou simplement de consulter, suivez toutes les adresses IP en utilisant une « adresse de destination » qui est la plus certainement pas sur la liste d’autorisation principale.

Si vous avez besoin de toutes les connexions entrantes sur un port local spécial, surveillez les rassemblements 5157 avec ce “port source”.

Gardez une trace de tout et des interactions en utilisant un “numéro de protocole” inhabituel pour cet ordinateur ou ordinateur, par exemple supérieur à 1, 6 ou peut-être 17.

Si un « port de destination » individuel est toujours utilisé pour s’assurer que vous communiquez entre l’ordinateur principal et donc l’« adresse de destination », surveillez tous les « ports de destination » ajoutés.

- 4 minutes en lecture.

Event Id 5157 Protocol 6

Identifikator Sobytiya 5157 Protokol 6

Id De Evento 5157 Protocolo 6

Ereignis Id 5157 Protokoll 6

Handelse Id 5157 Protokoll 6

Identyfikator Zdarzenia 5157 Protokol 6

Id Evento 5157 Protocollo 6

Gebeurtenis Id 5157 Protocol 6

Id De Evento 5157 Protocolo 6

이벤트 Id 5157 프로토콜 6