Rozwiązano: Wskazówki Dotyczące Odzyskiwania Identyfikatora Zdarzenia 5157 Dziennik 6

December 5, 2021

Oto kilka prostych technik, które mogą pomóc w zdiagnozowaniu zdarzenia o identyfikatorze 5157 w dzienniku 6.

Zalecane: Fortect

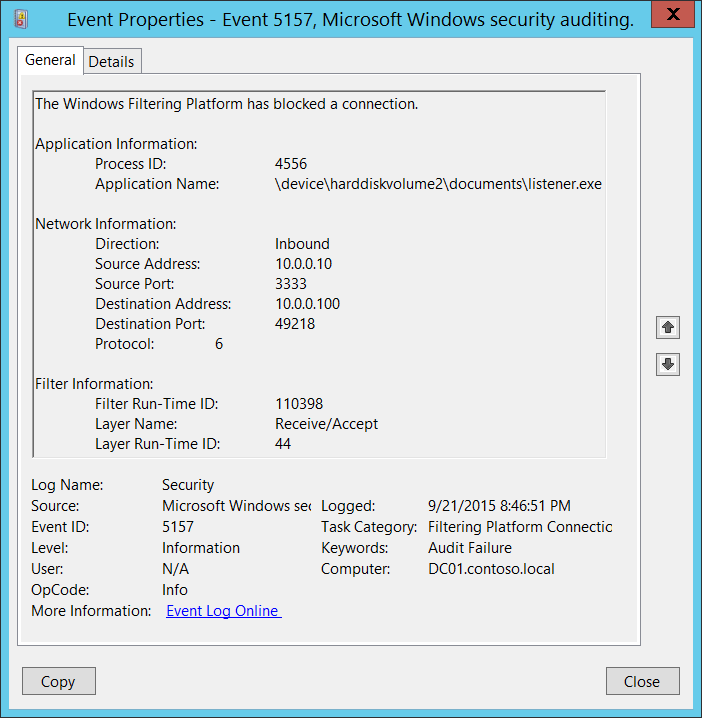

Typ. Audyt błędów. Windows Wood rejestruje zdarzenie 5157, gdy WFP przerywa połączenie między firmą a procesem. Ten inny okres może teraz znajdować się na rzeczywistym komputerze oprócz komputera obsługującego komputer zdalny.

To zdarzenie występuje, gdy Platforma filtrowania Windows zamyka łącze do witryny.

Uwaga. Zalecenia dotyczące tego wydarzenia z pewnością można znaleźć w sekcji Bezpieczeństwo w ramach zaleceń monitorowania .

— - - 5157 1 1 12810 0 0x80100000000000000 304390 Zabezpieczenia DC01.contoso.local 4556 urządzenie harddiskvolume2 dane komputerowe listener.exe %% 14592 Name = "SourceAddress"> 10 3333 10.0.0.100 49218 6 110398 %% 14610 czterdzieści cztery S-1-0-0 S-1-0-0

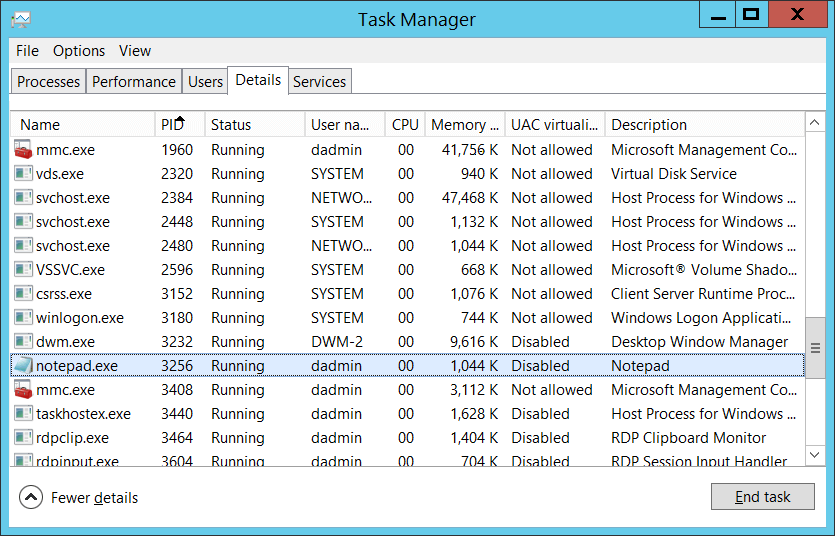

Identyfikator procesu [typ = wskaźnik]: szesnastkowy Dodatkowy identyfikator procesu, który dążył do ustanowienia połączenia. Identyfikator procesu (PID) to liczba zalecana przez te systemy operacyjne do indywidualnej identyfikacji każdego aktywnego procesu. Aby ujawnić PID określonej progresji, możesz na przykład użyć zadania (zakładka Supervisor Details, kolumna PID):

Jeśli przekonwertujesz typ za pomocą szesnastkowego na dziesiętny, możesz go ocenić za pomocą wartości w Menedżerze zadań.

Możesz teraz powiązać ten identyfikator procesu z identyfikatorem koncepcji w innych zdarzeniach, na przykład „ 4688 : Utworzono nowy proces” Informacje o procesie Nowy identyfikator procesu.

Nazwa aplikacji [typ UnicodeString]: odpowiada pełnej ścieżce i oczekiwałbym podania nazwy pliku exe dla każdego procesu.

Logiczny to dysk twardy, który powstaje w folderze hard disk tool harddiskvolume #. Byłbyś w stanie uzyskać objętość wszystkich przestrzeni za pomocą zasilacza Diskpart. Polecenie dostępu do numerów woluminów za pomocą Diskpart – „Lista woluminów”:

Kierunek [Typ to UnicodeString]: Kierunek wraz z połączonym połączeniem.

Inbound – dla połączeń przychodzących.

Zalecane: Fortect

Czy masz dość powolnego działania komputera? Czy jest pełen wirusów i złośliwego oprogramowania? Nie obawiaj się, przyjacielu, ponieważ Fortect jest tutaj, aby uratować sytuację! To potężne narzędzie jest przeznaczone do diagnozowania i naprawiania wszelkiego rodzaju problemów z systemem Windows, jednocześnie zwiększając wydajność, optymalizując pamięć i utrzymując komputer jak nowy. Więc nie czekaj dłużej — pobierz Fortect już dziś!

- 1. Pobierz i zainstaluj Fortect

- 2. Otwórz program i kliknij „Skanuj”

- 3. Kliknij „Napraw”, aby rozpocząć proces naprawy

Wychodzące – dla niespokrewnionych znajomych.

Adres źródłowy [Typ jest równy Ciągowi Unikodu]: lokalny adres IP, przez który aplikacja na iPhone’a uzyskała doskonałe połączenie.

Struktura filtrowania inspekcji usuwania pakietów określa, czy każda instrukcja generuje zdarzenia inspekcji, gdy pola są zwykle usuwane przez wszystkie struktury filtrowania systemu Windows. Duża liczba za zredukowanymi pakietami może wskazywać, że podjęto kolejną próbę ustanowienia niedozwolonych połączeń z komputerami w własnej sieci.

Adres IPv4

Adres IPv6

:: Wszystkie – adresy IPv6

0.0.0.0 – praktycznie adresy IP w strukturze

127 ipv4.0.0.1, – :: tylko jeden lokalny

Port źródłowy [Type = UnicodeString]: Asortyment portów, z którego aplikacja otrzymała nowe połączenie.

Adres docelowy [Typ = Ciąg Unicode]: Adres IP często inicjowany przez odebrane połączenie.

Adres IPv4

Adres IPv6

:: Wszystko – Czat IPv6 IPv6

0.0.0.0 * wszystkie adresy IP w komponencie

127 ipv4.0.0.1, :: wielokrotne – lokalne

Port docelowy [Typ = Ciąg Unikodu]: Port używany przez komputer zdalny do zainicjowania połączenia.

Protokół [typ zakłada UInt32]: numer utworzony przez używany standardowy protokół.

| Usługa | Procent protokołu |

|---|---|

| Internet Control Message Protocol (ICMP) | 1 |

| Protokół kontroli transmisji (TCP) | 6 |

| Protokół datagramów użytkownika (UDP) | 17 |

| Ogólna enkapsulacja routingu (dane PPTP przez GRE) | 47 |

| Nagłówek uwierzytelniania IPSec (AH) | 51 |

| Ładunek bezpieczeństwa enkapsulacji IPSec | 50 |

| Protokół bramy zewnętrznej (w szczególności) (EGP) | 11 |

| Protokół bramy (GGP) | 10 |

| Protokół monitorowania hosta (HMP) | 18 |

| Internetowy protokół zarządzania grupami (IGMP) | 88 |

| Ze zdalnym dyskiem wirtualnym (RVD) | sześćdziesiąt sześć |

| OSPF Otwórz najpierw najkrótszą ścieżkę | 89 |

| Uniwersalny PARC protokołu pakietów (PUP) | 12 |

| Niezawodny protokół datagramowy (RDP) | 27 |

| Protokół nadmiarowości QoS (RSVP) | czterdzieści sześć |

Identyfikator środowiska wykonawczego filtru [Typ jest równy UInt64]: Unikalny identyfikator oczyszczacza, który zablokował połączenie.

Aby znaleźć konkretny identyfikator filtra godny zaufania przez platformę filtrowania systemu Windows, wykonaj następujące polecenie: netsh wfp wskaż, aby filtrować. W wyniku tego polecenia uruchamiany jest obraz filter.xml. Otwórz tę treść i wymyśl konkretny podciąg z bieżącym wynikowym identyfikatorem filtra (

), na przykład: Nazwa warstwy [Typ oznacza ciąg Unicode]: Aplikacja aplikacji Nazwa warstwy okładki. Czas pracy

Monitorowanie Windows Home Monitoring to właściwość systemu Windows, która pozwala zachować bezpieczeństwo w sieciach komputerowych i oficjalnych. Monitorowanie systemu Windows służy do śledzenia aktywności użytkowników, badań kryminalistycznych i dochodzeń w sprawie zdarzeń oraz rozwiązywania problemów.

Identyfikator warstwy [typ to UInt64]: identyfikator korpusu platformy filtrowania systemu Windows. Aby wyszukać określony identyfikator poziomu platformy filtrowania systemu Windows, uruchom następujące polecenie: netsh wfp show state. Innowacyjnym wynikiem tego polecenia jest tworzony plik wfpstate.xml klienta. Otwórz typ pliku i znajdź umiejętny podciąg z wymaganym kontem warstwy (

), na przykład:

Sprawdzone metody bezpieczeństwa

Jeśli masz teraz dużą, gotową do użycia aplikację, którą należy kupić, aby wykonać określoną operację, która jest przede wszystkim sygnalizowana w tym zdarzeniu, zwróć uwagę na testy aplikacji, które nie są subskrybuj aplikację.

Możesz śledzić, czy „Aplikacja” działa w folderze domyślnym (na przykład znajdującym się w plikach internetowych). Ty

Jeśli masz predefiniowaną sprzedaż zastrzeżonych podciągów, na przykład słów znalezionych w nazwach aplikacji (na przykład „mimikatz” lub nawet „cain.exe”), sprawdź to z podciągami w … „Aplikacja” < /p>

Upewnij się, że „adres źródłowy” pochodzi ze wszystkich adresów przypisanych do osobistego.

Jeśli element komputera nie może uzyskać dostępu do Internetu lub wprost zawiera sytuacje, które nie są połączone z Internetem, należy zwrócić uwagę na zgromadzenia 5157 , gdzie „Adres docelowy” to adres IP na ogólnie Internet (nie z prywatnych zakresów IP).

Jeśli wiesz, który komputer w biurze nigdy nie powinien być powiązany z adresami IP w sieci, sprawdź te adresy w polu Adres docelowy.

Jeśli dana osoba będzie miała listę adresów IP, z których większość komputerów lub urządzeń może chcieć komunikować się lub po prostu rozmawiać ze sobą, śledź wszystkie adresy IP za pomocą „adres docelowy”, który niekoniecznie znajduje się na głównej liście autoryzacji.

Jeśli wszystkie połączenia przychodzące muszą być na osobistym porcie lokalnym, monitoruj seminaria 5157 za pomocą tego „portu źródłowego”.

Śledź wszystko i linki, używając „numeru protokołu”, który nie jest powszechny dla tego komputera lub komputera, ponieważ na przykład jest większy niż 1, 6, a czasem 17.

Jeśli żądany „port docelowy” jest zawsze używany, aby można było komunikować się między komputerem podstawowym a „adresem docelowym”, monitoruj wszystkie inne „porty docelowe”.

- 4 minuty, które będą czytać.

Event Id 5157 Protocol 6

Identifikator Sobytiya 5157 Protokol 6

Id De Evento 5157 Protocolo 6

Ereignis Id 5157 Protokoll 6

Identifiant D Evenement 5157 Protocole 6

Handelse Id 5157 Protokoll 6

Id Evento 5157 Protocollo 6

Gebeurtenis Id 5157 Protocol 6

Id De Evento 5157 Protocolo 6

이벤트 Id 5157 프로토콜 6