Schritte Zum Wiederherstellen Elektronischer Spyware-Anhänge

September 10, 2021

Bei der Anzeige von Spyware-Anhängen kann ein Fehler auftreten. Es gibt mehrere Möglichkeiten, dieses Problem zu lösen, aber auch darüber werden wir jetzt sprechen.

Empfohlen: Fortect

Spyware und Malware wie im Grunde Rennpferde, Würmer und Viren können Sie mit fast jedem Postfach in Verbindung bringen, neben niedlichen Bildern von Welpen und Hunden und sogar PDF-Dateien. Diese Spyware kann Ihre Hardware beschädigen, Ihre persönlichen Daten stehlen und Sie und Ihre Hauptfamilie allen möglichen webbasierten Betrügereien und damit Offline-Betrügereien aussetzen.

Bösartige E-Mails aller Menschen sind nach wie vor nur eine der am weitesten verbreiteten und unsichersten Computerbedrohungen, denen Unternehmen heute ausgesetzt sind. Laut einer Verizon-Studie sind E-Mail-Guthaben für 96% der Cyberangriffe im Savoir-faire als Vektor für die Wahrscheinlichkeit verantwortlich. Cyberkriminelle nutzen E-Mail-Angriffe, um die Internetverbindung zu stehlen, Menschen zum Klicken auf schädliche Links zu verleiten und Malware zu verbreiten. Managed Services Retailer (MSPs) erfüllen eine doppelte Komponente, um sowohl ihre Mitarbeiter als auch ihre Kunden vor solchen Angriffen zu schützen. Um aSo effektiv wie möglich zu machen, ist es sehr wichtig, dass MSPs und ihre Kunden darauf achten, die gängigsten E-Mail-Anhänge zu erhalten und robuste E-Mail-Threat-Guard-Tools verwenden, um ihre Systemneukunden zu schützen.

Risiken der E-Mail-Verbindung für MSPs

Als MSP haben Sie in der Vergangenheit in den meisten Märkten viel daran gearbeitet, die Auswirkungen von Spyware und Adware zu verhindern oder zu mildern, aber viele davon werden wahrscheinlich Kunden betreffen, die Sie nicht untersuchen oder die enthalten sind Adware. Indem Sie Hobbyisten-Passphrasen nutzen, um Ihren Kunden Malware zu erklären, können Sie in erster Linie über mögliche Gefahren aufklären, die sie darstellen.

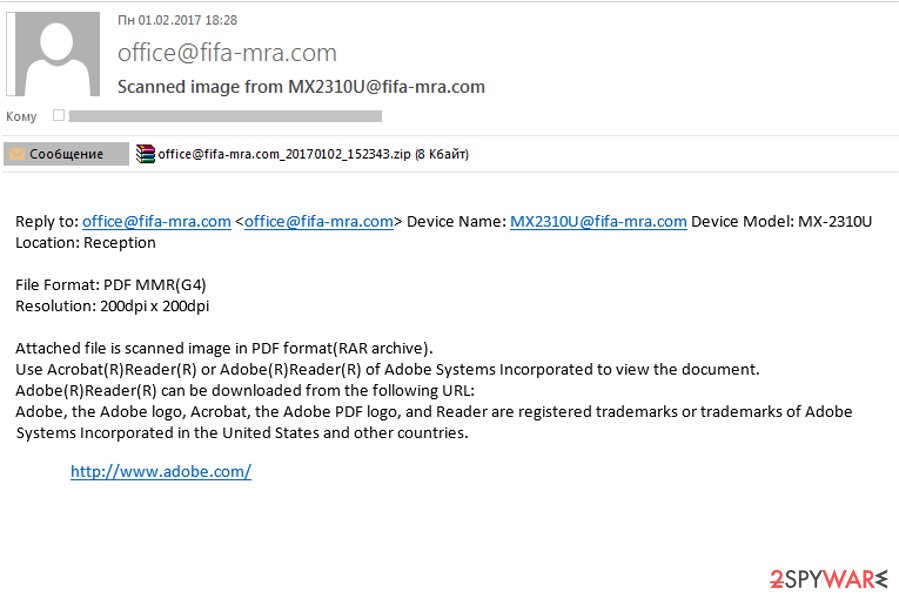

Malware ist ein generisches Konzept für Malware. Dazu gehören Würmer, Spyware und Adware, Computerviren und Trojaner. Schädliche Kurse werden oft als digitaler Anhang als .exe-Information (mit einer .exe-Datenbankerweiterung) oder als harmloser Text (mit einer guten soliden .txt-Erweiterung) gesendet. Viele bösartige E-Mails, die Anhänge anbieten, haben versteckte Erweiterungen, die Ihnen helfen, die Hauptdatei ohne zu zögern herunterzuladen. Einige von ihnen können sogar in Sequenzen integriert werden, einschließlich PDF- und JPEG-Dateien. Sie werden beim Start aktiviert und sehen dann wahrscheinlich wie jedes andere sichere Bild oder PDF aus.

Wie viel Schaden kann Spyware anrichten? Wie bereits erwähnt, sind Trojaner in der Regel besonders gefährlich für MSPs. Durch das Löschen von Dateien von gekaufter Hardware, das Beschädigen von Datendateien oder sogar das Ausschalten Ihrer wertvollen mobilen Geräte oder Computer könnte Malware möglicherweise Ihr Verständnis und das Ihrer Kunden gefährden. Zum Beispiel hat einige Adware viele Funktionen, einschließlich Schreiben, um sicherzustellen, dass Sie die Festplatte. Dieser Standard könnte dann leicht verwendet werden, um die eigene Maschine in einen lebenden Leichnam zu verwandeln (der aufgrund von Aner ferngesteuert werden kann), Ihre Aktivitäten auszuspionieren oder sensible Daten aus dem Gelände zu bringen.

Stellen Sie sich vor, Adware übergibt erfolgreich vertrauliche Kundendaten an ein anderes Festival. Im folgenden Fall können Sie und Ihre modernen Kunden Kunden Betrug und auch dem Diebstahl von Bankinformationen ausgesetzt sein und dadurch Geld von Ihrem Konto entfernen. Es besteht eben auch die Gefahr von Identitätsraub und Kreditkartenbetrug. Dies ist oft nur ein einfaches Beispiel dafür, warum? Sie könnten für ernsthafte Schäden haftbar gemacht werden, wenn Sie nicht die beste Verteidigung gegen E-Mail-Provokationen implementieren.

E-Mail-Strategien für Cyberkriminelle

Empfohlen: Fortect

Sind Sie es leid, dass Ihr Computer langsam läuft? Ist es voller Viren und Malware? Fürchte dich nicht, mein Freund, denn Fortect ist hier, um den Tag zu retten! Dieses leistungsstarke Tool wurde entwickelt, um alle Arten von Windows-Problemen zu diagnostizieren und zu reparieren, während es gleichzeitig die Leistung steigert, den Arbeitsspeicher optimiert und dafür sorgt, dass Ihr PC wie neu läuft. Warten Sie also nicht länger - laden Sie Fortect noch heute herunter!

Es ist wichtig, sich daran zu erinnern, über wen böswillige E-Mail-Autoren häufig informiert werden. Sie entwickeln regelmäßig ihre Strategien, die Best Practices entwickeln, um Einzelpersonen und Unternehmen zu täuschen und einfach anzugreifen. Während die statische Planung Ihrer Familie anders ist, verwenden die meisten Cyberkriminellen drei Hauptansätze:

9. LINKS ZU SCHÄDLICHEN SEITEN DER WEBSITE:

Diese gefährlichen Startseiten mit Suchergebnissen werden oft direkt in der gesamten E-Mail einer Person angezeigt. Diese Art von Bedrohung ist für eine Vielzahl von Ergebnisverletzungen verantwortlich. Eine dunkle Lektüre fasst das Ultimative des FireEye-Berichts zusammen, der erkauft hat, dass bösartige URLs leichter zu finden sind als Elementanhänge E-Mails, die oft HTTPS-Links verwenden, wenn sie verärgert sind.

2. TRANSAKTIONSANWEISUNGEN:

Bei diesem Ansatz setzen Cyberkriminelle befreundete Archäologen ein, um ihre Opfer davon zu überzeugen, sich außerhalb sensibler Informationen zu befinden oder eine kostengünstige Transaktion zu erhalten. Dieser Ansatz gilt nicht für Links oder Zubehör.

3. SCHÄDLICHES ZUBEHÖR:

Cyberkriminelle sollten häufig E-Mails mit bösartigen Anhängen senden. Diese Anhänge können Ransomware, Keylogger und andere Malware an Überlebende anhängen, die das Gerät öffnen, wenn sie verfügbar sind.

Diese drei Strategien gelten für praktisch alle Formen bösartiger E-Mail-Adressen, die von Cyberkriminellen verwendet werden.

Die vier häufigsten Bedrohungen für E-Mail-Anhänge

Malware ist ein nicht verwandtes Sprichwort für bösartige Computersoftware. Dabei werden Würmer, Spyware, Computer-Launcher oder Trojaner verwendet. Malware wird meist als E-Mail-Anhang als große exe-Datei (mit der Erweiterung .exe über manuelle Aufzeichnung) oder sogar als gute “scheinbar” harmlose Textspur (mit der Erweiterung .txt) ausgeliefert.

Da das Szenario bösartiger Anhänge für den Löwenanteil eines Erfolgs von Spyware- und Adware-Releases ausschlaggebend ist, war es wichtig zu untersuchen, was diese vielen gängigen Arten von E-Mail-Konnektivitätsrisiken beinhalten, wie ineffektiv. Hier sind die grundlegenden Bedrohungen für Vermögenswerte, denen MSPs wahrscheinlich weiterhin ausgesetzt sein werden.

1. SOFTWARE

Die Ransomware verschlüsselt die Daten eines geeigneten Opfers und fordert oder erpresst es, eine ausgehandelte Gebühr zu zahlen, um diese Daten zu erhalten. Die Ransomware wird über ein E-Mail-Add-On injiziert und von der Beute gestartet, die den Anhang öffnet.

einfach. PHISHING

Diese Taktik nutzt intellektuelles und soziales Übel, um Menschen zu zwingen, Informationen preiszugeben, die Cyberkriminelle dann sicherlich für böswillige Zwecke verkaufen können. Die Nachricht ist so konzipiert, dass sie den Empfänger überlistet, während der Absender zweifelsfrei das Aussehen authentifiziert und dem Opfer vorgaukelt, dass die E-Mail von einer wunderbaren, vertrauenswürdigen Person oder vielleicht Firma platziert wurde. Vertrauen Sie bei einer Gruppe, die das Öffnen infizierter Anhänge unterstützt, kritisch darauf, was diese Elemente wahrscheinlich enthalten werden.

3. SCHLÜSSELREGISTER

Schwerwiegende Lecks sensibler Informationen führen fast immer zum Verlust der Benutzeranmeldeinformationen. Für dieses CyberDie Schritte bestehen höchstwahrscheinlich darin, Keylogger zu verwenden, um Anmeldeinformationen zu stehlen, ganz zu schweigen von Lesezeichen. Der Keylogger kann während eines E-Mail-Anhangs gespeichert und verfolgt werden, wie Sie ihn öffnen oder wenn jedes traurige Opfer auf einen zerstörerischen Link klickt. Von dort protokolliert der Keylogger mühelos die Tastenanschläge auf der Tastatur des Kunden, um Passwörter und einige relevante Berichtsdetails zu erhalten.

4. NULL-TAG-BETRIEB

Diese Art der Nachverfolgung erkennt Zero-Day-Schwachstellen, dh angemessene Schutzschwachstellen, die der modernen Software unbekannt sind. Dies sind in der Regel Sicherheitslücken, da diese ausgenutzt werden können, bevor der Anbieter sie behebt. Zero-Day-Angriffe neigen dazu, mit E-Mails gesegnet zu sein und werden oft in Anhängen versteckt, die es Betrügern ermöglichen, leicht auf sensible Informationen zuzugreifen.

Wählen Sie Sicherheitstools für digitale Nachrichten für Ihren MSP

Es wird wahrscheinlich wichtig sein, dass Kunden E-Mail-Sicherheitsmaßnahmen, E-Mail-Bedrohungskontinuität, Mail-Merge-Filtersystem und Archivierungstechniken berücksichtigen, wenn sie einzigartige Postdienste entwickeln, um Kunden zu gewinnen. SolarWinds ® Mail Assure kann Ihnen dabei helfen, jede dieser E-Mail-Komponenten gezielt anzusprechen und gleichzeitig Ihre Buffs mit minimalen Ausfällen am Laufen zu halten. Um die Bedrohungen von heute einfach zu bekämpfen, verlassen sich MSPs auf Mail Assure, um ihre Kunden und Unternehmen vor E-Mail-Angriffen zu schützen.

Dieses Spam-Publishing-Zubehör bietet fortschrittlichen Schutz mit patentierter E-Mail-Filtertechnologie, die Daten aus über 23 Millionen Postfächern extrahiert, um sie vor neuen Bedrohungen zu schützen. Mit einer Genauigkeitsrate von 99,999 % können Sie manchmal sicher sein, dass Ihre Kunden ihren Bereich wie gewohnt effektiv betreiben können, mit der Angst vor Newslettern ohne böswillige Anhänge.

Mail Assure enthält auch ein einfach zu installierendes Microsoft 365-Add-on, das eine nahtlose Integration bietet und Benutzern mehr Informationen und darüber hinaus die Kontrolle über ihre E-Mails gibt. Darüber hinaus können Ihre Kunden mit jedem neuen Microsoft 365 For Sync-Typ einfach eine Verbindung zu Microsoft 365 herstellen. Wenn Besitzer sich vor Viren, Malware, Direktwerbung, Ransomware, Phishing-Angriffen und verschiedenen anderen E-Mail-bezogenen Bedrohungen schützen möchten, bietet Mail Assure kommt wirksam. empfohlen. Wenn Sie mehr erfahren möchten, ist eine kostenlose 30-Tage-Testversion verfügbar.

Ähnliches Produkt Mail Assure

Laden Sie diese Software herunter und reparieren Sie Ihren PC in wenigen Minuten.

Die riskanten Methoden zur Gewichtsabnahme durch bösartige Anhänge. Böswillige E-Mails sind eine zunehmend gefährliche Bedrohung für das Wohlergehen von Unternehmen. Schädliche E-Mail-Geräte, die sich während Dokumente, Voicemail-Nachrichten, Faxe, E-Mails, PDFs getarnt haben, sind so konzipiert, dass sie Ihren Computer beim Öffnen des jeweiligen Anhangs in den Computer des Opfers integrieren.

Schädliche Anhänge werden erstellt, wenn Sie den Computer eines einzelnen Benutzers angreifen möchten. Anhänge dieser bösartigen E-Mails können als Dokumente, PDFs, E-Mails und sogar Voicemail-Nachrichten getarnt werden. Angreifer hängen diese Downloads an E-Mails an, die verschiedene Schadprogramme installieren können, die Datensätze entschlüsseln und Informationen stehlen können.

Spyware Email Attachments

Allegati E Mail Spyware

Spyware E Mailbijlagen

Pieces Jointes Aux E Mails De Logiciels Espions

스파이웨어 이메일 첨부 파일

Spyware Anexos De E Mail

E Postbilagor Fran Spionprogram

Spyware Zalaczniki Do Wiadomosci E Mail

Vlozheniya Elektronnoj Pochty Shpionskogo Po

Archivos Adjuntos De Correo Electronico De Software Espia