Stappen Om Spyware-e-mailbijlagen Te Herstellen

September 10, 2021

Er zal een fout optreden bij het weergeven van adware-bijlagen. Er zijn verschillende manieren om dit probleem op te lossen, en daar gaan we het nu over hebben.

Aanbevolen: Fortect

Spyware kan ook malware zoals renpaarden, parasieten en virussen in verband brengen met de hulp van bijna elke mailbox, inclusief schattige tekeningen van puppy’s en katten, en serieuze PDF-bestanden. Deze malware kan schade toebrengen aan uw hardware, uw gegevens stelen en als resultaat u en uw gezin blootstellen aan allerlei soorten online oplichting, in combinatie met dus ook offline oplichting.

Kwaadaardige e-mail die van alle mensen komt, blijft een van de meest alomtegenwoordige en destructieve computerverschrikkingen waarmee bedrijven tegenwoordig worden geconfronteerd. Volgens een bepaald onderzoek van Verizon zijn e-mailaccounts die betrekking hebben op 96% van de cyberaanvallen in verschillende bedrijfstakken als een soort kansfactor. Cybercriminelen gebruiken aanvallen op e-mailadressen om inlogervaringen te stelen, mensen ertoe te brengen op kwaadaardige links te klikken en bovendien malware te verspreiden. Managed Services Retailers (MSP’s) vervullen een dubbele rol bij het beschermen van zowel hun werknemers als hun klanten tegen dergelijke aanvallen. Om te helpen aZo effectief te maken als het is, moet het erg belangrijk zijn dat MSP’s en of misschien klanten letten op de veelvoorkomende problemen met e-mailbijlagen en gebruik maken van robuuste tools voor bescherming tegen e-mailbedreigingen als u hun systeemclients wilt beschermen .

Risico’s voor e-mailverbindingen voor MSP’s

Als MSP heeft u in het verleden veel op de markt gedaan om de effecten van malware te voorkomen of te verminderen, maar een groot aantal van hen heeft waarschijnlijk klanten nodig die u niet begrijpt of die de meerderheid van adware bevatten. Door wachtwoordzinnen van dabbler te gebruiken om malware aan uw potentiële klanten uit te leggen, kunt u zo ongeveer alle mogelijke gevaren uitleggen.

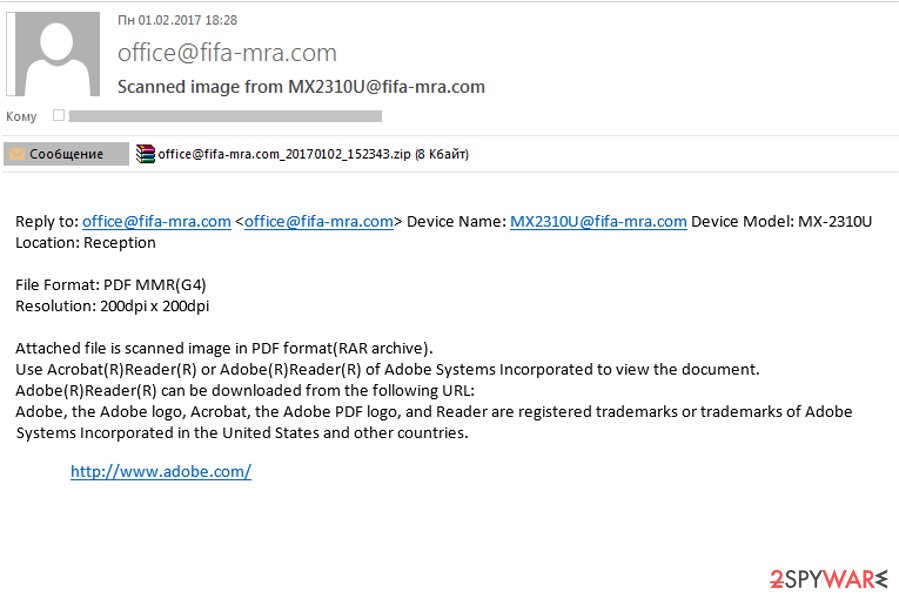

Malware is een algemene term voor adware. Dit omvat wormen, spyware, computerwormen en Trojaanse paarden. Schadelijke programma’s worden herhaaldelijk als e-mailbijlage verzonden als een .exe-bestand (met uw .exe-database-extensie) of zelfs als gewone tekst (met een .txt-extensie). Veel kwaadaardige e-mailmarketingbijlagen hebben verborgen haarextensies om u te helpen het hoofdbestand zonder aarzeling te downloaden. Sommige kunnen zelfs in serie worden ingesloten, inclusief PDF- en JPEG-bestanden. Ze worden geactiveerd wanneer ze worden geopend en zullen er daarna waarschijnlijk uitzien als een nieuwe beveiligde afbeelding of PDF.

Hoeveel schade kan malware aanrichten? Zoals eerder vermeld, zijn Trojaanse paarden vooral bedreigend voor MSP’s. Door bestanden uit gekochte hardware te verwijderen, gegevens te beschadigen of soms zelfs uw favoriete mobiele elektronica of computers uit te schakelen, kan malware uw favoriete begrip en dat van uw potentiële kopers in gevaar brengen. Sommige malware heeft bijvoorbeeld verschillende functies, waaronder schrijven naar de zware schijf. Deze standaard kan vervolgens worden gebruikt om uw machine in een levend lijk te veranderen (dat altijd op afstand kan worden bestuurd door aner), uw activiteiten te bespioneren of gevoelige kritieke informatie naar een andere locatie te sturen.

Stel je voor dat malware met succes vertrouwelijke gegevens van alle klanten afgeeft die een ander festival zouden willen. In dit geval hebben u en uw huidige klanten Klanten kunnen gewoonlijk worden blootgesteld aan fraude door geldelijke informatie te stelen en daardoor geld op te nemen vanaf uw rekening. Er is ook het grootste risico op identiteitsdiefstal en het vragen om kaartfraude. Dit is slechts een duidelijk voorbeeld van waarom u waarschijnlijk aansprakelijk zou worden gesteld voor ernstige uitbuiting als u niet de gemakkelijkste verdediging tegen e-mailbedreigingen gebruikt.

Cybercriminele e-mailstrategieën

Aanbevolen: Fortect

Bent u het beu dat uw computer traag werkt? Zit het vol met virussen en malware? Vrees niet, mijn vriend, want Fortect is hier om de dag te redden! Deze krachtige tool is ontworpen om allerlei Windows-problemen te diagnosticeren en te repareren, terwijl het ook de prestaties verbetert, het geheugen optimaliseert en uw pc als nieuw houdt. Wacht dus niet langer - download Fortect vandaag nog!

Het is belangrijk om te onthouden dat kwaadwillende schrijvers van e-mailberichten vaak slim zijn. Ze ontwikkelen elke dag hun strategieën om de meest betrouwbare praktijken te ontwikkelen om deze en bedrijven te misleiden en aan te vallen. Hoewel uw statische organisatie anders is, gebruiken de meeste cybercriminelen 5 hoofdbenaderingen:

1. LINKS NAAR SCHADELIJKE PAGINA’S VAN DE WEBSITE:

Deze gevaarlijke startpagina’s worden meestal rechtstreeks in de e-mail van een persoon weergegeven. Dit type betrokken bij dreiging is verantwoordelijk voor een wijdverbreid scala aan datalekken. Een slecht verlichte lezing vat de resultaten samen van het exacte FireEye-rapport, waaruit bleek dat hatelijke URL’s gemakkelijker te vinden zijn in tegenstelling tot elementbijlagen. E-mails die vaak profiteren van HTTPS-links wanneer ze worden onderbroken.

drie. TRANSACTIE-INSTRUCTIES:

Met deze beslissing maken cybercriminelen gebruik van sociale archeologen om hun slachtoffers te inspireren om van geheime informatie te leven of een voordelige transactie te doen. Deze aanpak voegt geen links of bijlagen toe.

8. SCHADELIJKE ACCESSOIRES:

Cybercriminelen zouden af en toe e-mails met kwaadaardige bijlagen moeten verzenden. Deze bijlagen kunnen ransomware, keyloggers en ook andere malware installeren op slachtoffers die toegang krijgen tot het apparaat wanneer het wordt geopend.

Deze drie strategieën zijn van toepassing op vrijwel alle vormen van kwaadaardige e-mail die door cybercriminelen worden gebruikt.

De vier meest voorkomende bedreigingen voor e-mailbijlagen

Malware kan een niet-verwante term zijn voor schadelijke computersoftware. Dit omvat wormen, spyware en adware, computerstarters of Trojaanse paarden. Malware zal waarschijnlijk meestal worden afgeleverd als een e-mailaccessoire als grote uitvoerbare informatie (met de .exe-extensie voor het opnemen van instructies) of zelfs als een “schijnbaar” risicovrije teksttrack (met de .txt-extensie).

Aangezien kwaadaardige bijlagen verantwoordelijk zijn voor dit leeuwendeel van de succesvolle spyware, om nog maar te zwijgen van adware-releases, is het belangrijk om u te helpen onderzoeken wat deze meest voorkomende vormen van e-mailconnectiviteitsbedreigingen kunnen zijn, bijvoorbeeld hoe ineffectief deze zijn. Hier is gebleken dat de fundamentele investeringsbedreigingen met betrekking tot MSP’s waarschijnlijk zullen blijven bestaan.

1. SOFTWARE

De ransomware versleutelt de gegevens van een geschikt slachtoffer en vraagt of chanteert het meisje om een vergoeding te betalen om deze gegevens te ontvangen. De ransomware wordt teruggezet via een e-mailbijlage en echt gelanceerd door het slachtoffer dat de bijlage opstart.

2. PHISHING

Deze tactiek gebruikt psychologisch en nationaal kwaad om slachtoffers te dwingen informatie vrij te geven die cybercriminelen vervolgens kunnen promoten voor kwaadaardige doeleinden. Het bericht is zeer ontworpen om de ontvanger te slim af te zijn gedurende de tijd dat de afzender het uiterlijk authenticeert, samen met het slachtoffer te laten geloven dat de e-mail is verzonden door een geweldige, betrouwbare persoon of bedrijf. Voor een groep die het voorbereiden van geïnfecteerde bijlagen aanmoedigt, moet u kritisch nadenken over wat deze items zouden kunnen bevatten.

3. SLEUTELREGISTER

Ernstige waterlekken van gevoelige informatie leiden bijna altijd tot het verlies van gebruikerscertificeringen. Hiervoor gebruiken cybervoetstappen eerder keyloggers om expertise te stelen, om nog maar te zwijgen van wachtwoorden. De keylogger kan worden opgeslagen in een bijlage van een e-mailprogramma en kan worden gevolgd wanneer deze daadwerkelijk wordt geopend of wanneer een trieste feed op een schadelijke link klikt. Van daaruit kan de keylogger de toetsaanslagen op het toetsenbord van de gebruiker loggen om wachtwoorden en andere relevante details te verkrijgen.

4. NUL-DAG-ACTIVITEITEN

Dit type aanval ontdekt zero-day kwetsbaarheden, dat wil zeggen beveiligingskwetsbaarheden die ongewenst zijn voor de softwareontwikkelaar. Dit zijn meestal beveiligingsproblemen die meer kunnen worden uitgebuit voordat de leverancier deze oplost. Zero-day-aanvallen zijn vaak gezegend met de e-mail en zijn soms verborgen in bijlagen waardoor hackers vrijelijk toegang hebben tot gevoelige informatie.

Kies Digital Message Security Tools voor uw MSP

Het is belangrijk dat uw klanten bij de ontwikkeling van hun postagentschappen rekening houden met e-mailbeveiliging, continuïteit van de e-maildruk, filters voor het samenvoegen van mails en bewaartechnieken. SolarWinds ® Mail Assure kan klanten helpen elk van deze e-mailproducten te targeten, terwijl uw fans actief blijven met minimale downtime. Om de hedendaagse bedreigingen gemakkelijk te bestrijden, vertrouwen MSP’s op Mail Assure om hun eindgebruikers en bedrijven te beschermen tegen e-mailaanvallen.

Deze tool voor het publiceren van spam biedt verbeterde bescherming met gepatenteerde filtertool voor inbox die gegevens uit meer dan 9 miljoen mailboxen haalt om zich te beschermen tegen veelbelovende bedreigingen. Met een nauwkeurigheidspercentage van 99,999%, kunt u erop vertrouwen dat uw klanten in staat zullen zijn om hun bedrijf effectief te runnen, zoals altijd, met de angst dat nieuwsbrieven schadelijke bijlagen krijgen.

Mail Assure bevat bovendien een eenvoudig te installeren Microsoft 365-add-on die naadloze integratie biedt en gebruikers meer informatie en controle geeft in plaats van hun e-mail. Bovendien zorgt de nieuwe Microsoft 365 For Sync ervoor dat uw klanten probleemloos verbinding kunnen maken met Microsoft 365. Als u wilt beschermen tegen virussen, malware, spam, ransomware, phishing-aanvallen en andere e-mailgerelateerde bedreigingen, is Mail Assure handig . aanbevolen. Als u meer wilt weten, is er een grote gratis proefperiode van 30 dagen beschikbaar.

Vergelijkbaar product Mail Assure

Download deze software en repareer uw pc binnen enkele minuten.

Kwaadaardige constructies worden gemaakt om de computer van elke individuele gebruiker aan te vallen. Bijlagen van dit soort kwaadaardige e-mails kunnen net als documenten, pdf’s, e-mails en voicemail worden vermomd. Aanvallers voegen deze bestanden toe aan e-mails, die verschillende kwaadaardige kanalen kunnen installeren die gegevens kunnen ontsleutelen en informatie kunnen stelen.

Spyware Email Attachments

Spyware E Mail Anhange

Allegati E Mail Spyware

Pieces Jointes Aux E Mails De Logiciels Espions

스파이웨어 이메일 첨부 파일

Spyware Anexos De E Mail

E Postbilagor Fran Spionprogram

Spyware Zalaczniki Do Wiadomosci E Mail

Vlozheniya Elektronnoj Pochty Shpionskogo Po

Archivos Adjuntos De Correo Electronico De Software Espia