Étapes Pour Récupérer Les Pièces Jointes De Contacts De Logiciels Espions

September 10, 2021

Vous pouvez rencontrer une erreur chaque fois que vous affichez des pièces jointes de logiciels espions. Il existe de nombreuses façons de résoudre ce problème, c’est donc ce dont nous allons parler maintenant.

Recommandé : Fortect

Les logiciels espions et les logiciels malveillants tels que les chevaux de course, les vers et les virus peuvent généralement être associés à presque toutes les boîtes aux lettres, tout comme de jolies photos de chiots et de félins, et même des fichiers PDF. Ce logiciel espion peut endommager votre matériel, voler des données et vous exposer, vous et votre nouvelle famille, à toutes sortes d’escroqueries sur le Web, et donc hors ligne.

Les e-mails malveillants de toutes les personnes restent l’une des menaces informatiques les plus répandues et les plus graves auxquelles les entreprises sont confrontées aujourd’hui. Selon une étude de Verizon, les données de courrier électronique pour 96% des cyberattaques dans les secteurs industriels sont un vecteur de probabilité. Les cybercriminels utilisent des attaques par e-mail pour voler des expériences de connexion, amener les gens à cliquer sur des liens destructeurs et diffuser des logiciels malveillants. Les détaillants de services gérés (MSP) remplissent un double caractère en protégeant à la fois leurs employés et leurs clients contre de telles attaques. Pour rendre aAussi efficace qu’il soit, il est très important que les MSP et leurs clients veillent à s’adapter aux facteurs de pièces jointes les plus courants et utilisent des outils de protection contre les menaces de courrier électronique robustes pour protéger leurs clients potentiels du système.

Risques de connexion aux e-mails pour les MSP

En tant que MSP, la plupart des gens ont beaucoup travaillé sur certains marchés dans le passé pour interdire ou atténuer les effets des logiciels publicitaires et espions, mais beaucoup d’entre eux impliquent presque certainement des clients que vous ne comprenez pas ou qui contiennent adware. En générant l’utilisation de mots de passe d’amateur pour expliquer les logiciels malveillants à vos clients, vous pouvez expliquer tout risque potentiel qu’il représente.

Malware est une étiquette générique pour les logiciels malveillants. Cela inclut les vers, les logiciels publicitaires, les virus informatiques et les chevaux de Troie. Les plans malveillants sont souvent envoyés sous forme de pièce jointe sous forme de registre .exe (avec une extension de base de données .exe) ou équivalents en tant que texte inoffensif (avec leur extension .txt). De nombreuses pièces jointes de promotions de marketing par courrier électronique malveillantes ont des extensions cachées pour vous aider à accéder au fichier principal sans hésitation. Certains d’entre eux peuvent même être intégrés dans des séquences, notamment des fichiers PDF et JPEG. Ils sont activés lorsqu’ils sont disponibles et ressembleront probablement exactement à n’importe quelle autre image ou PDF sécurisé.

Combien de dégâts les chevaux de Troie peuvent-ils causer ? Comme mentionné précédemment, les chevaux de Troie sont généralement particulièrement dangereux pour les MSP. En se débarrassant des fichiers du matériel acheté, en endommageant les informations et les faits, ou même en éteignant vos appareils mobiles ou ordinateurs de choix, les logiciels malveillants devraient compromettre votre compréhension et celle de vos clients. Par exemple, certains logiciels espions ont de nombreuses fonctions, y compris l’écriture du disque dur. Cette norme sera éventuellement ensuite utilisée pour transformer sa propre machine en cadavre vivant (qui peut être contrôlé à distance sur un aner), espionner vos activités, ou créer des données sensibles hors site.

Imaginez qu’un logiciel espion transmettant avec succès les données confidentielles de la plupart des clients à un autre festival. Dans ce cas d’approche, vous et vos clients à jour Les clients peuvent être exposés à une fraude écrite en volant des informations bancaires et en supprimant ainsi de l’argent de votre compte. Il existe également un risque d’usurpation d’identité et de fraude par carte de crédit. Ce n’est certainement qu’un exemple simple de la raison pour laquelle vous pourriez être tenu responsable de dommages graves si vous ne bénéficiez pas de la meilleure défense contre les dangers des e-mails.

Stratégies de courrier électronique cybercriminel

Recommandé : Fortect

Vous en avez assez que votre ordinateur fonctionne lentement ? Est-il truffé de virus et de logiciels malveillants ? N'ayez crainte, mon ami, car Fortect est là pour sauver la mise ! Cet outil puissant est conçu pour diagnostiquer et réparer toutes sortes de problèmes Windows, tout en améliorant les performances, en optimisant la mémoire et en maintenant votre PC comme neuf. Alors n'attendez plus - téléchargez Fortect dès aujourd'hui !

Il est important de se rappeler qu’un e-mail malveillant est souvent efficace. Ils développent régulièrement leurs stratégies afin de développer les meilleures pratiques pour tromper pour attaquer les individus et les entreprises. Bien que notre planification statique soit différente, la grande majorité des cybercriminels utilisent trois approches principales :

12. LIENS VERS DES PAGES NUISIBLES DU SITE WEB :

Ces pages Web d’accueil dangereuses sont souvent affichées directement dans le corps même de l’e-mail d’une personne. Ce type de menace est responsable au nom d’un large éventail de violations d’informations importantes. Une lecture sombre résume la satisfaction du rapport FireEye, qui a repéré que les URL malveillantes sont plus faciles à trouver que les pièces jointes d’éléments E-mails qui pourraient souvent utiliser des liens HTTPS lorsqu’ils sont dérangés.

2. INSTRUCTIONS DE TRANSACTION :

Avec cette approche, les cybercriminels utilisent des archéologues modernes pour convaincre leurs victimes de se procurer des informations sensibles ou de réaliser une transaction peu coûteuse. Cette approche complète ne s’applique pas aux liens ou éléments.

3. ACCESSOIRES NUISIBLES :

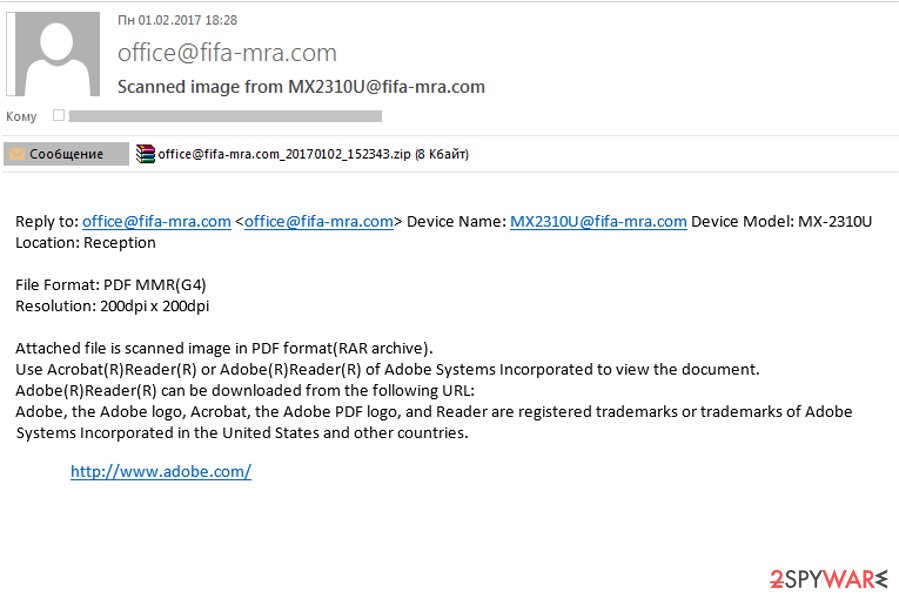

Les cybercriminels doivent fréquemment envoyer des e-mails contenant des pièces jointes nuisibles. Ces pièces jointes peuvent réparer les ransomwares, les enregistreurs de frappe et autres logiciels malveillants sur les personnes concernées qui ouvrent l’appareil lorsqu’ils sont libérés.

Ces trois stratégies s’appliquent lorsque vous avez besoin de pratiquement toutes les formes de messages malveillants utilisés par les cybercriminels.

Les quatre menaces de pièces jointes les plus courantes

Malware est un terme sans rapport pour un logiciel informatique malveillant. Cela nécessite des vers, des logiciels espions, des lanceurs d’ordinateurs ou des chevaux de Troie. Les logiciels malveillants sont principalement livrés sous forme de pièce jointe puissante sous forme de fichier exe volumineux (avec l’extension .exe lors de l’enregistrement manuel) ou même sous forme de piste de texte “apparemment” inoffensive (avec l’extension .txt).

Étant donné que le fournisseur de pièces jointes malveillantes se taille la part du lion des versions de logiciels espions et publicitaires professionnels, il s’avère important d’étudier les risques potentiels de la grande majorité des types courants de connectivité de messagerie, notamment l’efficacité de ceux qui sont inefficaces. Voici les menaces de dépenses de base auxquelles les MSP sont susceptibles de continuer à faire face.

1. LOGICIEL

Le ransomware crypte les données concernant une victime appropriée et lui demande, en la faisant chanter, de payer une facture pour obtenir ces données. Le ransomware est injecté via une connexion e-mail et est lancé par la victime désolée qui ouvre la pièce jointe.

1. PHISHING

Cette tactique utilise des facteurs et le mal social pour forcer les individus à divulguer des informations que les cybercriminels peuvent ensuite vendre à des fins malveillantes. Le message est conçu pour déjouer chacun de nos destinataires tandis que l’expéditeur authentifie l’apparence la plus importante et trompe la victime en lui faisant croire que l’e-mail a été transmis par une personne ou une entreprise merveilleuse et digne de confiance. Pour un groupe qui permet l’ouverture de pièces jointes infectées, envisagez de manière critique ce que ces éléments contiendront probablement.

3. REGISTRE DES CLES

Les fuites sérieuses d’informations sensibles entraînent plutôt toujours la perte des informations d’identification de l’utilisateur. Pour ce cyberLes étapes utilisent très probablement des enregistreurs de frappe dans lesquels voler les informations d’identification, sans parler des signets. L’enregistreur de frappe peut être enregistré via une pièce jointe à un e-mail et suivi chaque fois que vous l’ouvrez ou lorsqu’une victime triste majeure clique sur un lien malveillant. À partir de là, le keylogger pourra enregistrer les frappes sur le clavier du porteur pour obtenir des mots de passe et des détails de rapport pertinents similaires.

4. OPÉRATIONS ZÉRO JOUR

Ce type d’invasion détecte les vulnérabilités zero-day, c’est-à-dire les vulnérabilités en matière de santé et de sécurité inconnues de l’agence de logiciels. Il s’agit généralement de failles de sécurité qui, selon les experts, peuvent être exploitées avant que le fournisseur ne les corrige. Les attaques zero-day sont généralement bénignes avec les e-mails et sont des situations cachées dans des pièces jointes qui permettent aux cybercriminels d’accéder facilement à des informations sensibles.

Choisissez des outils de sécurité des messages numériques pour votre MSP

Il peut être important que les clients prennent en compte la couverture des e-mails, la continuité des menaces par e-mail, le filtrage des publipostages et les techniques d’archivage lors du développement de leurs services postaux pour attirer des clients. SolarWinds ® Mail Assure devrait être en mesure de vous aider à cibler chacun de ces composants de messagerie électronique tout en maintenant vos fanatiques opérationnels avec un temps de récupération minimal. Pour lutter facilement contre les menaces actuelles, les MSP s’appuient sur Mail Assure pour protéger leurs clients et leurs entreprises des attaques par e-mail.

Cet équipement de publication de spam offre une protection avancée grâce à une technologie de filtrage des e-mails brevetée qui extrait les données provenant de plus de 23 millions de boîtes aux lettres pour les maintenir contre les menaces émergentes. Avec un taux de clarté de 99,999%, vous pouvez être sûr que vos clients sembleront capables de gérer efficacement leur agence comme d’habitude avec la peur des newsletters sans pièces jointes malveillantes.

Mail Assure comprend également un module complémentaire Microsoft 365 facile à installer qui offre une intégration transparente et donne aux utilisateurs plus d’informations, puis un contrôle sur leur courrier électronique. De plus, ce nouveau Microsoft 365 For Sync permet à vos clients de se connecter facilement à Microsoft 365. Si vos besoins veulent vous protéger contre les virus, les logiciels malveillants, les offres pré-approuvées, les ransomwares, les attaques de phishing et les menaces similaires liées aux e-mails, Mail Assure est très utile. conseillé. Si vous souhaitez en savoir plus, un essai gratuit de 30 jours peut être disponible.

Produit similaire Mail Assure

Téléchargez ce logiciel et réparez votre PC en quelques minutes.

Le potentiel dangereux des pièces jointes malveillantes. Les e-mails écrits malveillants constituent une menace de plus en plus dangereuse pour les pratiques commerciales sûres. Des appareils de messagerie malveillants déguisés simplement parce que les documents, les messages vocaux, les télécopies, les e-mails ou même les fichiers PDF sont conçus pour intégrer votre ordinateur de la victime lors de l’ouverture d’une pièce jointe particulière.

Des pièces jointes malveillantes sont créées pour aider à attaquer l’ordinateur d’un utilisateur individuel. Les pièces jointes de ces e-mails malveillants peuvent se retrouver déguisées en documents, PDF, e-mails mais aussi en messages vocaux. Les attaquants joignent ces documents aux e-mails, qui peuvent installer divers types de programmes malveillants capables de déchiffrer des faits et de voler des informations.

Spyware Email Attachments

Spyware E Mail Anhange

Allegati E Mail Spyware

Spyware E Mailbijlagen

스파이웨어 이메일 첨부 파일

Spyware Anexos De E Mail

E Postbilagor Fran Spionprogram

Spyware Zalaczniki Do Wiadomosci E Mail

Vlozheniya Elektronnoj Pochty Shpionskogo Po

Archivos Adjuntos De Correo Electronico De Software Espia