Pasos Para Corregir Archivos Adjuntos De Correo Electrónico De Software Espía

September 10, 2021Puede encontrar otro error al mostrar archivos adjuntos de software espía. Hay varias formas de resolver este problema de orientación, y de eso es de lo que hablaremos ahora.

Recomendado: Fortect

El software espía y los troyanos, como los caballos de carreras, los gusanos y los gusanos, se pueden asociar con casi todos los buzones de correo, incluidas lindas imágenes de cachorros y gatos jóvenes, e incluso documentos PDF. Este malware puede dañar su mecánica, robar sus datos y exponer a toda su familia y a su familia a todo tipo de estafas en línea y, por lo tanto, a las estafas convencionales.

El correo electrónico malicioso de todos los asociados sigue siendo una de las amenazas informáticas más persistentes y destructivas que enfrentan las organizaciones comerciales en la actualidad. Según una capacitación de Verizon, el correo electrónico representa el 96% de los ataques cibernéticos en todas las industrias como una probabilidad vectorial. Los ciberdelincuentes utilizan ataques de correo electrónico para robar experiencias de inicio de sesión, engañar a las personas involucradas en hacer clic en enlaces maliciosos y difundir software espía y. Los Minoristas de Servicios Gestionados (MSP) cumplen una función dual importante en la protección tanto de los empleados de una persona como de sus clientes de estos ataques. Para que aAs efectivo sea, es muy poderoso que los MSP y sus clientes estén atentos a los problemas de archivos adjuntos actuales más comunes y utilicen herramientas sólidas de protección contra amenazas del correo electrónico para proteger o incluso a los clientes del sistema.

Riesgos de conexión de correo electrónico para MSP

Como cualquier tipo de MSP, ha trabajado mucho en el mercado anteriormente para prevenir o mitigar los efectos especiales del malware, pero es probable que muchos de los niños involucren a clientes que no comprenden o que contienen software espía. Al utilizar frases de contraseña de aficionados para comprender el malware a sus clientes, sin duda explicará casi cualquier posible probabilidad que presente.

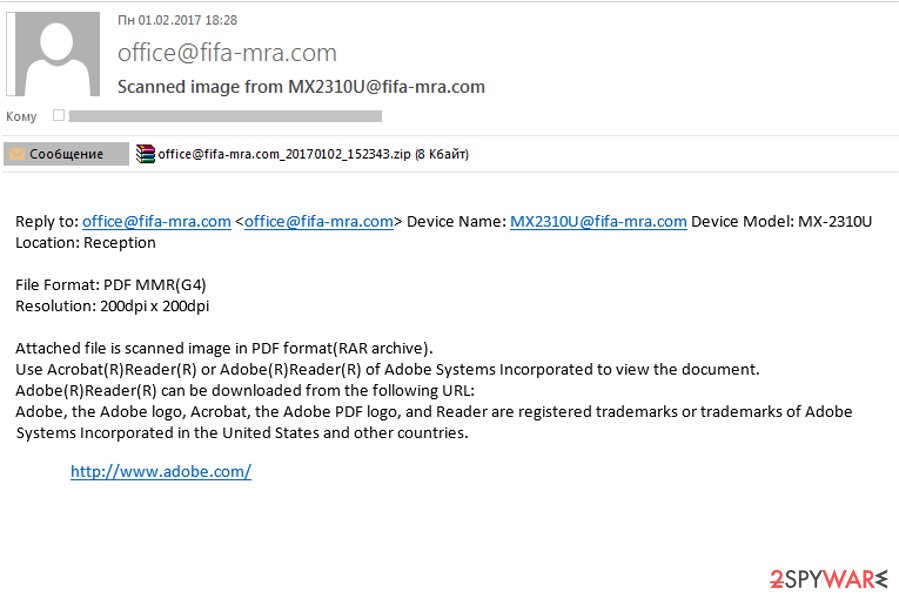

Malware es el término genérico para malware. Esto ofrece gusanos, software espía, virus informáticos y troyanos. Los programas maliciosos a menudo se envían básicamente como un archivo adjunto de correo electrónico como un fantástico archivo .exe (con una extensión de base de datos .exe) o incluso como terminología y redacción inofensivas (con una extensión .txt). Muchos archivos adjuntos de marketing por correo electrónico maliciosos tienen extensiones ocultas para que pueda descargar el archivo principal y obtener dudas. Algunos de ellos se pueden incrustar especialmente en secuencias, incluidos archivos PDF y JPEG. Se encienden cuando se abren y luego se verán como cualquier otra fotografía segura o PDF.

¿Cuánto daño puede causar el malware? Como se mencionó más rápidamente, los troyanos son especialmente peligrosos para los MSP. Eliminando archivos de componentes comprados, dañando datos o incluso convirtiendo su computadora o dispositivo móvil favorito, el malware puede poner en peligro su comprensión al mismo tiempo que la de sus clientes. Por ejemplo, algunos programas maliciosos tienen muchas funciones relacionadas con la escritura en el disco duro. Este estándar podría usarse para ayudarlo a convertir su máquina en un cadáver (que aner puede afilar de forma remota), espiar sus viajes o enviar datos confidenciales fuera del sitio.

Imagine que el malware transmite con éxito datos informáticos confidenciales de todos los clientes a otra parte. En este caso, usted y todos sus clientes actuales Los clientes pueden estar expuestos al fraude al robar información bancaria y, como resultado, retirar dinero de su página web. También existe el riesgo de robo de identidad y estafa de tarjetas de crédito. Este es solo un nivel simple de por qué podría ser considerado responsable de daños graves si todos no usan la mejor defensa contra las amenazas de correo electrónico.

Estrategias de correo electrónico para delincuentes cibernéticos

Recomendado: Fortect

¿Estás cansado de que tu computadora funcione lentamente? ¿Está plagado de virus y malware? ¡No temas, amigo mío, porque Fortect está aquí para salvar el día! Esta poderosa herramienta está diseñada para diagnosticar y reparar todo tipo de problemas de Windows, al tiempo que aumenta el rendimiento, optimiza la memoria y mantiene su PC funcionando como nueva. Así que no esperes más: ¡descarga Fortect hoy mismo!

Es importante que le ayude a recordar que los escritores de correo electrónico maliciosos suelen ser inteligentes. Regularmente desarrollan sus estrategias para desarrollar mejores prácticas hasta engañar y atacar a personas y especialistas. Si bien su programación estática es completamente diferente, la mayoría de los ciberdelincuentes utilizan tres sistemas principales:

1. ENLACES A PÁGINAS PERJUDICIALES DEL SITIO WEB:

Estas páginas de inicio extremas a menudo se muestran de forma aceptable en el cuerpo del correo electrónico de un usuario. Este tipo de amenaza se ha convertido en responsable de una amplia gama de violaciones de datos. Una parte oscura resume los resultados de FireEye, que descubrió que las URL maliciosas se vuelven más fáciles de encontrar que los correos electrónicos de partes de elementos que a menudo usan el curso HTTPS cuando se interrumpen.

2. INSTRUCCIONES DE TRANSACCIÓN:

Con este enfoque, los ciberdelincuentes recurren a los arqueólogos sociales para convencer a las personas afectadas de que vivan de información confidencial potencialmente para realizar una transacción económica. Este enfoque no se aplica al vínculo anterior ni a los archivos adjuntos.

3. ACCESORIOS DAÑINOS:

Los ciberdelincuentes deben enviar con frecuencia direcciones de correo electrónico con archivos adjuntos maliciosos. Estos archivos adjuntos pueden instalar ransomware, keyloggers y otros programas publicitarios y programas espía en las víctimas que abren el modelo cuando se abren.

Estos tres planes se aplican a prácticamente todos los formularios que provienen de todos los correos electrónicos maliciosos utilizados por los ciberdelincuentes.

Las cuatro amenazas de archivos adjuntos de correo electrónico más comunes

Malware es un término no relacionado muy bueno para un programa de software informático malicioso. Esto incluye gusanos, software espía, lanzadores de computadoras individuales o troyanos. El malware se proporciona principalmente como un archivo adjunto de correo electrónico como un archivo ejecutable grande en particular (con una extensión .exe para grabación manual) o, a veces, como un texto “aparentemente” inofensivo (con la extensión .txt).

Dado que los archivos adjuntos dañinos representan la mayor parte de las emisiones exitosas de spyware y adware, es importante investigar qué tipos más comunes de amenazas de conectividad de programas de correo electrónico incluyen el rendimiento de los que son insuficientes. Estas son las amenazas de inversión bastante simples que los MSP generalmente probablemente seguirán enfrentando.

1. SOFTWARE

El ransomware cifra los datos más importantes de una víctima adecuada y, por lo tanto, la pide o la chantajea para que pague una tarifa para obtener estos números. El ransomware se inyecta a través de cualquier archivo adjunto de correo electrónico y se inicia debido a la víctima que abre el enlace.

2. PHISHING

Este truco utiliza el mal psicológico y social si desea obligar a las víctimas a divulgar información exactamente que los ciberdelincuentes pueden vender con fines viciosos. El mensaje está diseñado para ser más astuto que el destinatario, mientras que el remitente del correo electrónico autentica la apariencia y engaña a la víctima para que crea que la carta fue enviada por una persona o empresa maravillosa y dedicada. Para una categoría que fomente la apertura de archivos adjuntos asumidos, piense críticamente sobre lo que podrían contener esos elementos.

3. REGISTRO CLAVE

Las fugas graves de información casi siempre dan como resultado la pérdida generalizada de las credenciales de usuario. Para él, los pasos son más probables cuando se utilizan registradores de pulsaciones de teclas para robar credenciales, sin mencionar las contraseñas. El keylogger puede guardarse en un archivo adjunto de correo electrónico o rastrearse cuando se abre o cuando una víctima triste hace clic en un enlace malicioso. A partir de ahí, normalmente el registrador de teclas puede registrar las pulsaciones de teclas en el teclado del usuario para obtener marcadores y otros detalles relevantes del informe.

4. OPERACIONES EN DÍA CERO

Esta fuente de ataque detecta vulnerabilidades de día cero, exactamente quién es, vulnerabilidades de seguridad desconocidas para el desarrollador del software. Por lo general, se trata de vulnerabilidades de alarmas de seguridad que pueden explotarse antes de que el proveedor las solucione. La destrucción de día cero a menudo está bendecida con el correo electrónico y, además, a veces se oculta en archivos adjuntos que permiten a los piratas informáticos acceder fácilmente a información privada.

Elija herramientas de seguridad de mensajes digitales para su MSP

Es importante que los clientes busquen protección de correo electrónico, continuidad de amenazas de correo electrónico, filtros de combinación de letras y movimientos de archivo al desarrollar sus servicios postales para ganar clientes. SolarWinds ® Mail Assure puede ayudarlo a identificar estos componentes de correo electrónico mientras protege a sus ventiladores en funcionamiento con un tiempo de inactividad mínimo. Para combatir fácilmente las amenazas actuales, los MSP confían en Mail Assure para proteger a sus clientes y especialistas de los ataques por correo electrónico.

Esta herramienta de publicación de publicaciones basura ofrece protección avanzada cuando se trata de tecnología patentada de filtrado de la bandeja de entrada que incluye datos de más de 23 millones de buzones para defenderse de las amenazas emergentes. Con una tasa de precisión del 99,999%, debe estar seguro de que sus propietarios podrán lanzar su negocio de manera efectiva como de costumbre con un nuevo temor a los boletines sin complementos maliciosos.

Mail Assure también incluye algún tipo de complemento de Microsoft 365 fácil de instalar que muestra una integración perfecta y brinda a los usuarios mucha información y control sobre sus dispositivos digitales. Además, el nuevo Microsoft 365 For Sync facilita que sus clientes personales se conecten a Microsoft 365. Si desea protegerse contra embriones, malware, spam, ransomware, ataques de phishing, así como otras amenazas relacionadas con el correo electrónico, consulte las hojas de Mail Assure. muy útil. recomendado. Si desea obtener más información, hay disponible una prueba totalmente gratuita de 30 días.

Producto u oportunidad similar Mail Assure

Descarga este software y repara tu PC en minutos. Los peligros de los apegos destructivos. Los correos electrónicos maliciosos son una amenaza para la seguridad empresarial cada vez menos segura. Los teléfonos de correo electrónico maliciosos disfrazados de documentos, mensajes de correo de voz, faxes, correos electrónicos o archivos PDF están diseñados para que usted se infiltre en la computadora de la víctima al iniciar un archivo adjunto.

Spyware Email Attachments

Spyware E Mail Anhange

Allegati E Mail Spyware

Spyware E Mailbijlagen

Pieces Jointes Aux E Mails De Logiciels Espions

스파이웨어 이메일 첨부 파일

Spyware Anexos De E Mail

E Postbilagor Fran Spionprogram

Spyware Zalaczniki Do Wiadomosci E Mail

Vlozheniya Elektronnoj Pochty Shpionskogo Po