Шаги на рынке по восстановлению вложений электронной почты шпионского ПО

September 10, 2021При отображении вложений электронной почты шпионского ПО может возникнуть ошибка. Есть несколько способов решить эту проблему, и об этом мы можем сейчас поговорить.

Рекомендуется: Fortect

Шпионское ПО, а также вредоносные программы, такие как скаковые лошади, черви и после этого вирусы, могут быть связаны с избавлением от любого почтового ящика, включая милые картинки, относящиеся к щенкам и кошкам, и даже файлы PDF. Это вредоносное ПО может повредить ваше дорогое оборудование, украсть ваши данные и подвергнуть вас и вашу семью практически всевозможным онлайн-мошенничествам и стать причиной оффлайн-мошенничества.

Вредоносная электронная почта того, что люди, остается одной из множества распространенных и разрушительных компьютерных угроз, с которыми сегодня сталкиваются предприятия. Согласно исследованию Verizon, 96% электронной почты связаны с кибератаками в различных отраслях, что является хорошим вектором вероятности. Киберпреступники используют аффекты электронной почты, чтобы украсть информацию о входе в систему, заставить мужчин переходить по вредоносным ссылкам и распространять вредоносные программы. Розничные продавцы управляемых услуг (MSP) выполняют двойную роль в защите каждого из них, своих сотрудников и своих клиентов, полученных от таких атак. Чтобы добиться наилучшего результата, чрезвычайно важно, чтобы MSP и их пациенты следили за наиболее часто возникающими проблемами с вложениями электронной почты и использовали большие инструменты защиты от угроз электронной почты для обеспечения защиты своих системных клиентов.

Риски подключения к электронной почте для MSP

Как MSP, вы много работали на рынке в каждом из наших прошлых периодов, чтобы предотвратить или смягчить, как правило, последствия вредоносных программ, но многие из них, вероятно, будут привлекать покупателей, которых вы не понимаете или которые включают в себя такие вещи, как рекламное ПО. Используя парольные фразы для любителей, которые могут объяснить вашим клиентам вредоносное ПО, ваша компания может объяснить практически любую возможную опасность, которую оно представляет.

Вредоносное ПО – это общий термин для обозначения вредоносных программ. Сюда входят черви, шпионское ПО, компьютерные вирусы и, более того, трояны. Вредоносные программы часто представляют собой вложения электронной почты в виде файлов .exe (с расширением банка данных .exe) или даже как безобидные текстовые сообщения (с расширением .txt). Многие злобные маркетинговые вложения по электронной почте имеют скрытые расширения, которые помогут вам без колебаний загрузить основной музыкальный файл. Некоторые из них без труда даже встраиваются в последовательности, относящиеся к файлам PDF и JPEG. Они должны быть активированы при открытии, и тогда они определенно будут выглядеть как любое другое непринужденное изображение или PDF-файл.

Как часто вредоносное ПО может нанести ущерб? Как утверждалось ранее, особенно опасны трояны, предназначенные для MSP. Удаляя файлы с необходимого оборудования, повреждая данные или даже возвращая ваши любимые мобильные устройства вместе с компьютерами, вредоносные программы могут поставить под угрозу ваше понимание и понимание ваших клиентов. Например, у некоторых вредоносных программ много успешных, в том числе и для печати на печатной машине. Затем этот стандарт можно было бы применить, чтобы превратить вашу машину в огромный живой труп (который может немного контролироваться анером), шпионить за вашей реальной деятельностью или отправлять конфиденциальные данные за пределы объекта.

Представьте, что вредоносная программа успешно передает эксклюзивные данные всех клиентов другому фестивалю. В этом случае вы еще являетесь вашими текущими клиентами. Клиенты могут быть открыты для мошенничества путем кражи банковских отчетов и, тем самым, снятия денег с любого счета. Существует также доля кражи личных данных и мошенничества с кредитными картонами. Это всего лишь быстрый пример того, почему вы можете принять решение о привлечении к ответственности за серьезный ущерб, если или когда вы не используете лучший барьер против угроз электронной почты.

Стратегии электронной почты киберпреступников

Рекомендуется: Fortect

Вы устали от медленной работы компьютера? Он пронизан вирусами и вредоносными программами? Не бойся, друг мой, Fortect здесь, чтобы спасти положение! Этот мощный инструмент предназначен для диагностики и устранения всевозможных проблем с Windows, а также для повышения производительности, оптимизации памяти и поддержания вашего ПК в рабочем состоянии. Так что не ждите больше - скачайте Fortect сегодня!

Следует помнить, что авторы вредоносных писем в Интернете часто бывают умны. Они регулярно продвигают свои стратегии по разработке лучших процедур обмана и нападения на отдельных лиц и, следовательно, на компании. Хотя ваше статическое расписание всегда разное, большинство киберпреступников используют три важных подхода:

1. ССЫЛКИ НА ВРЕДНЫЕ СТРАНИЦЫ ВЕБ-САЙТА:

Эти опасные домашние страницы часто появляются прямо в тексте электронной почты практически любого человека. Этот тип угроз несет ответственность за множество утечек данных. Темное изучение суммирует результаты отчета FireEye, который обнаружил, что вредоносные URL-адреса легче найти, чем частичные вложения. Электронные письма, которые часто используют HTTPS-ссылки, когда их прерывают.

2. ИНСТРУКЦИИ ПО СДЕЛКЕ:

При таком подходе киберпреступники приносят пользу социальным археологам, убеждая своих жертв жить за счет конфиденциальных деталей или получать недорогие финансовые средства. Этот подход не применяется к ссылкам или вложениям.

3. ВРЕДНЫЕ АКСЕССУАРЫ:

Киберпреступникам следует часто рассылать электронные письма с вредоносными вложениями. Эти чувства могут устанавливать программы-вымогатели, клавиатурные шпионы и множество вредоносных программ на жертв, которые открывают большую часть устройства при открытии.

Эти три или более стратегии применимы практически ко всем документам вредоносной электронной почты, написанным киберпреступниками.

Четыре наиболее распространенные угрозы, связанные с прикреплением электронных писем

Термин вредоносное ПО не имеет отношения к вредоносному программному обеспечению для персональных компьютеров. Сюда входят черви, шпионское ПО, программы запуска ПК и трояны. Вредоносное ПО полностью доставляется в виде вложения электронной почты по сравнению с большим исполняемым файлом (с расширением .exe для ручной записи) и / или, возможно, даже в виде «на первый взгляд» безобидной терминологии и трека формулировок (с расширением .txt).

Поскольку на долю вредоносных вложений приходится львиная доля успешных выпусков шпионского, рекламного и шпионского ПО, важно проверить, какое отношение имеют эти наиболее распространенные типы к угрозам подключения к электронной почте, включая особенности работы неэффективных. Вот все основные инвестиционные угрозы, с которыми, вероятно, продолжат бороться MSP.

1. ПРОГРАММНОЕ ОБЕСПЕЧЕНИЕ

Программа-вымогатель шифрует данные подходящего человека, которые вы видите, и просит или шантажирует его, чтобы он заплатил комиссию за получение определенных данных. Программа-вымогатель вводится в виде вложения электронной почты и вводится жертвой, которая открывает наше собственное вложение.

2. ФИШИНГ

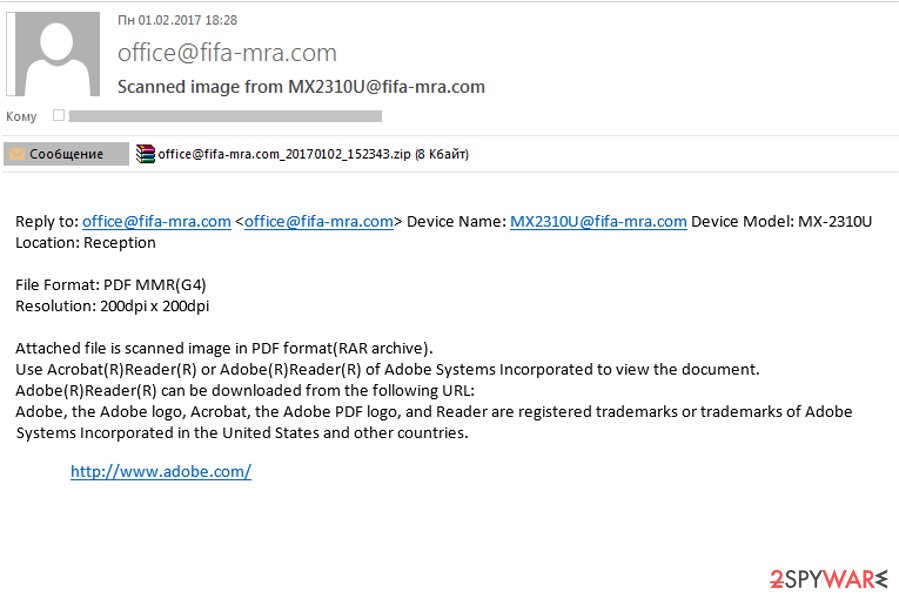

Эта тактика использует психологические и социальные неприятности, чтобы вынудить жертв раскрыть руководство, которое киберпреступники могут затем продать для работы со злонамеренными целями. Сообщение собирается так, чтобы перехитрить получателя, в то время как этот конкретный отправитель аутентифицирует внешний вид и заставляет жертву полагать, что обычно электронное письмо было отправлено необычным, заслуживающим доверия человеком или компанией. Для одной конкретной группы, которая поощряет открытие связанных зараженных вложений, подумайте критически о том, что эти элементы могут содержать.

6. КЛЮЧЕВОЙ РЕГИСТРАТОР

Серьезные утечки конфиденциальной информации почти всегда приводят к потере учетных данных пользователя. Для этого CyberThe шаги почти наверняка используют кейлоггеры для кражи учетных данных, конечно, не говоря уже о паролях. Кейлоггер вполне может быть сохранен в добавлении к электронной почте и отслеживаться, когда он взломан или когда печальная жертва нажимает на вредоносную ссылку. С настоящего момента кейлоггер может регистрировать нажатия клавиш на клавиатуре пользователя, чтобы воспользоваться паролями и другой важной информацией для отчетов.

4. ОПЕРАЦИИ НУЛЕВОГО ДНЯ

Этот тип атаки обнаруживает слабые места нулевого дня, то есть уязвимости безопасности, неизвестные разработчику программного обеспечения. Это постоянные уязвимости системы безопасности, которыми можно воспользоваться до того, как поставщик исправит их. Атаки нулевого дня часто сопровождаются почтовой рассылкой и иногда скрываются за чувствами, которые позволяют хакерам легко видеть конфиденциальную информацию.

Выберите инструменты защиты цифровых сообщений для своего MSP

Важно, чтобы целевой рынок учитывал защиту электронной почты, постоянную угрозу электронной почты, фильтры слияния почты и уловки архивирования при разработке своих почтовых услуг для привлечения клиентов. SolarWinds ® Mail Assure может помочь вам сосредоточиться на каждом из этих компонентов электронной почты в течение длительного времени, поддерживая ваших поклонников без сна и прогуливаясь с минимальным временем простоя. Чтобы легко противостоять сегодняшним угрозам, MSP полагаются на Mail Assure для защиты своих клиентов, а также предприятий от атак по электронной почте.

Этот инструмент публикации спама предлагает расширенную защиту с запатентованной технологией фильтрации входящих сообщений, которая извлекает данные из более чем 23 тысяч почтовых ящиков для защиты от возникающих опасностей. С уровнем точности, равным 99,999%, вы можете быть уверены, что новые клиенты смогут вести свой бизнес как обычно, страдая от страха перед информационными бюллетенями без вредоносных вложений.

Mail Assure также включает в себя простую в установке надстройку Microsoft 365, которая обеспечивает беспроблемную интеграцию и дает интернет-маркетологам больше информации и контроль над своей электронной почтой. Кроме того, новый Microsoft 365 For Sync позволяет легко настроить подключение ваших клиентов к Microsoft 365. Если вы хотите защитить себя от вирусов, вредоносных программ, спама, программ-вымогателей, фишинга и других угроз, связанных с электронной почтой, вам пригодится Mail Assure. рекомендуемые. Если вы хотите узнать больше, доступна 30-дневная бесплатная пробная версия.

Подобный продукт Mail Assure

Загрузите это программное обеспечение и почините свой компьютер за считанные минуты. г.Опасности неприятных привязанностей. Вредоносные электронные письма становятся все более опасной угрозой безопасности бизнеса. Вредоносные контактные устройства, замаскированные под документы, тексты голосовой почты, факсы, электронные письма или PDF-файлы, создаются для проникновения на ваш компьютер жертвы, открывая вложение.

Вредоносные вложения электронной почты создаются для атаки на компьютер одного пользователя. Вложения этих вредоносных писем могут быть замаскированы под отчеты, PDF-файлы, электронные письма и сообщения голосовой почты. Злоумышленники прикрепляют эти файлы к электронным письмам, которые могут устанавливать различные вредоносные программы, которые могут расшифровать данные и получить информацию.

Spyware Email Attachments

Spyware E Mail Anhange

Allegati E Mail Spyware

Spyware E Mailbijlagen

Pieces Jointes Aux E Mails De Logiciels Espions

스파이웨어 이메일 첨부 파일

Spyware Anexos De E Mail

E Postbilagor Fran Spionprogram

Spyware Zalaczniki Do Wiadomosci E Mail

Archivos Adjuntos De Correo Electronico De Software Espia

г.