Trojanerfreie Spyware-Fixvorschläge

October 30, 2021

Hier sind einzelne einfache Schritte, die Besitzern helfen können, Ihr nicht-trojanisches Spyware-Problem zu beheben.

Empfohlen: Fortect

g.Spyware und Trojaner können noch gefährlicher werden. Dies sind Schritt-2-Formen von Malware, die auch aufgrund von Malware bekannt sind. Spyware ist Software, die versehentlich oder direkt vollständig auf Ihrem Computer installiert werden kann. Der Trojaner-Fitter ähnelt Spyware, wird aber normalerweise als persönliches Programm präsentiert.

g.

Von unseren Redakteuren empfohlen

Gefällt Ihnen, was Sie lesen?

Abonnieren Sie den E-Newsletter Watch Security, um Neuigkeiten zu erhaltenUnsere branchenführenden Datenschutz- und / oder Sicherheitsfunktionen werden per E-Mail geliefert.

Dieser Beitrag kann Projekte, Angebote oder Links zu verbundenen Unternehmen enthalten. Mit der Anmeldung zum Newsletter erklären Sie sich verbindlich mit unseren Nutzungsbedingungen sowie der Datenschutzerklärung einverstanden. Sie können sich jederzeit direkt von Newslettern abmelden.

Im Jahr 2018 wurden 812 Millionen Adware-Infektionen gemeldet (PurpleSecus Cyber Security Report), und 94 % der Malware-Infektionen bestimmter Personen wurden über dieses CSO gemeldet. Kein Gerät war für diese Infektionen nachweisbar, nicht einmal Mobiltelefongeräte.

Was ist Malware? Malware oder Software, “Malware” ist ein professioneller Computer, der entwickelt wurde, um Geräte, Systeme oder Websites zu hacken, zu konsumieren oder zu deaktivieren. Es wird verwendet, um fortgeschrittenes Hacking, Datendiebstahl, Auftragsumgehung sowie Schäden an Computern und Geräten und ma Das Marketingnetzwerk, mit dem sie verbunden sind, auszunutzen.

Die Zahl der Malware wächst

Laut dem aktuellen Symantec Internet Security Threat Report wurden im Jahr 2018 246 Millionen neue Varianten bösartiger Software entdeckt, und Sie sehen, dass auch der Anteil der Gruppen, die Malware verwenden, steigen könnte. Symantec berichtet, dass Ihre Zahl der Unternehmen, die destruktive Adware verwenden, im Jahr 2018 um 25 % gestiegen ist.

Da die Verwendung von Malware immer weiter zunimmt, ist es wichtig zu verstehen, welche Arten von Malware tatsächlich am weitesten verbreitet sind und was Sie definitiv tun werden, um Ihr Netzwerk, Ihre bevorzugten Benutzer und wichtige Daten zu schützen . Geschäftsprozess.

p>

Die sechs häufigsten Arten von Malware verstehen

Die sechs häufigsten Arten von Malware sind Viren, Würmer, Trojaner, Adware, Adware und Ransomware. Erfahren Sie mehr über diese gängigen Arten von Malware und ihre Verbreitung:

1. Virus

Viren sollen den betroffenen Computer oder Dateien beschädigen, die Festplatte neu formatieren oder das System vollständig herunterfahren. Sie können auch verwendet werden, um Inhalte umzuleiten, Computernetzwerke zu beschädigen, Botnets einzurichten, Geld, Werbung und mehr zu stehlen.

Computerviren erfordern menschliches Handeln, um in Computer und mobile Geräte einzudringen, außerdem können sie sich oft über E-Mail-Komponenten verbreiten, ganz zu schweigen von Downloads aus dem Internet.

[Sie erinnern sich vielleicht auch an: „Funktionieren Ihre Sicherheitstools, während sich die Cyberkriminalität weiterentwickelt? “]

Halten Sie # 2. Ver

Eine der vielen verbreiteten Arten von Malware sind Düngewürmer, die sich mithilfe von Systemschwachstellen über Computerstrukturen verbreiten. Der Wurm gilt ohne Frage als eigenständiger Wurm, der sich selbst meldet und andere Computer unter Ausschluss jeglicher Aktion infiziert.

Da Würmer schnell übertragen werden können, werden sie fast immer verwendet, um sicherzustellen, dass Sie eine Nutzlast erstellen – Computercode, der gedruckt wird, um ein System zu beschädigen. Nutzlasten könnten sicherlich Dateien auf einem laufenden System löschen, Daten für die eigentliche Ransomware-Zerstörung verschlüsseln, Informationen stehlen, Dateien löschen und Botnets starten.

3. Trojanisches Tier

Ein Trojanisches Pferd, ein trojanisches Tier oder als normale und damit harmlose Datei getarnt, oder vielleicht sogar das richtige Programm, das Sie beim Herunterladen und Installieren von Malware täuschen soll, dringt in Ihr individuelles System ein. Sobald Sie das Trojanische Pferd installiert haben, geben Ihnen die meisten Cyberkriminellen einen Empfang an das System. Der Pony-Trojaner würde es Cyberkriminellen ermöglichen, Geräte zu stehlen, Ersatz-Malware zu installieren, Dateien zu modifizieren, Benutzersituationen zu verfolgen, Daten zu zerstören, Finanzinformationen zu stehlen, Denial-of-Service-Streiks (DoS) im Internet zu speichern und mit anderen ausgestattet zu arbeiten. Schädliche Trojaner können sich nicht selbst kopieren; In Kombination mit einem großen Wurm können Trojaner jedoch Benutzern und Systemen endlose Schmerzen bereiten.

[Sie könnten möglicherweise auch interessieren: Was ist Split Security und wie schützt es Ihr Netzwerk? “]

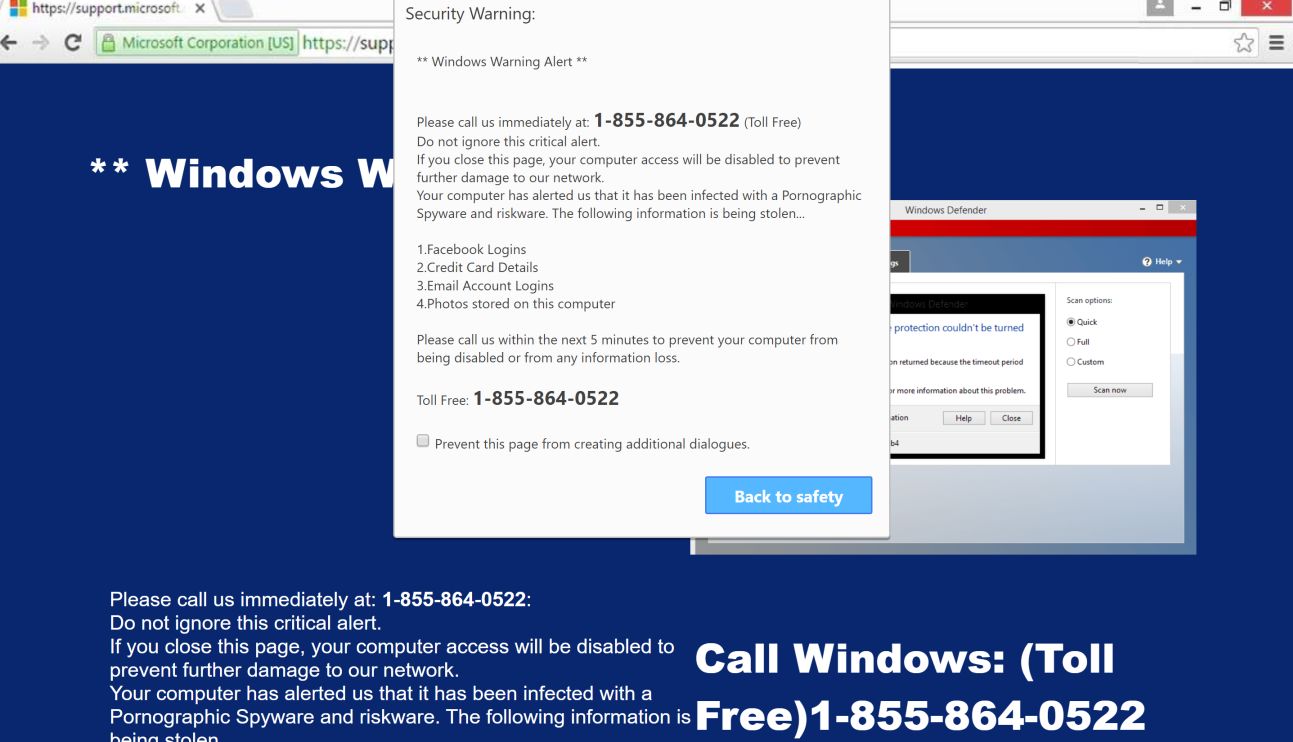

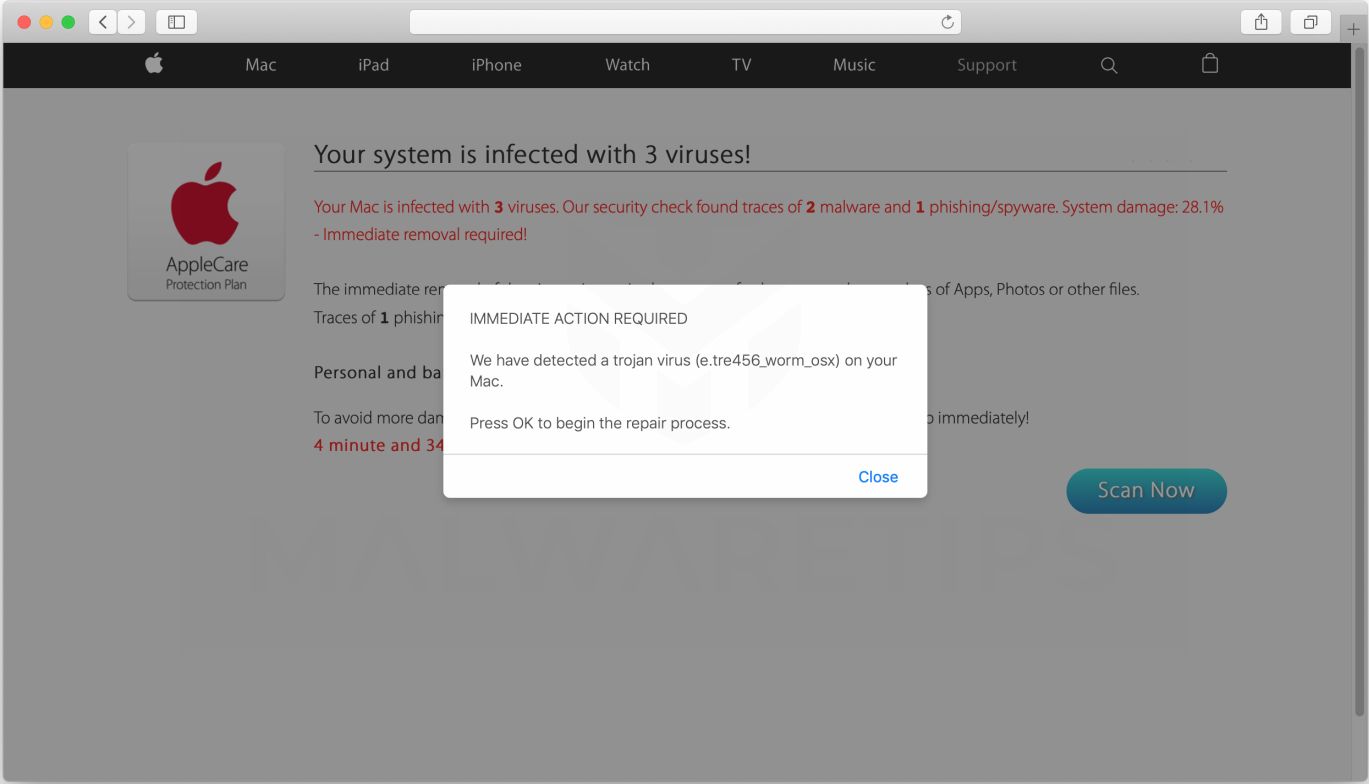

4. Spyware

Auf Ihrem Monitor installierte Spyware bUnwissentlich wurde sie speziell entwickelt, um Ihre Surfgewohnheiten bis hin zu Ihren Online-Aktivitäten zu verfolgen. Spyware kann Aktivitätsüberwachung, Schlüsselsammlung und Verarbeitung von Kontoinformationen, Anmeldekonten, persönlichen Informationen usw. umfassen. Spyware könnte sicherlich verbreitet werden, sowie Schwachstellen in Software ausnutzen, indem sie sich mit legitimer Software oder Trojanern verbindet.

5. Adware

Adware ist im Volksmund als aufdringliche Adware bekannt, die Werbung von unerwünschten Websites auf Ihrem erstaunlichen Computerbildschirm anzeigt. Rachsüchtige Adware kann Daten über Sie sammeln, Sie bezüglich Adware-Seiten weiterleiten und zwischen Ihrem aktuellen Internetbrowser, kriminellen Browser und der Suche nach Einstellungen und Ihrer Homepage unterscheiden. Normalerweise erkennen Sie Malware über eine Sicherheitslücke im Internetbrowser. Es gibt legitime Malware, die Sie einfach zuerst nach der Erlaubnis fragt, personenbezogene Daten von Ihnen zu sammeln.

6. Ransomware

Laut Cybercrime Ventures wird erwartet, dass Cybercrime Ventures bis 2021 praktisch jedes Jahr 6 Billionen US-Dollar kosten wird. Da Ransomware so viel Geld für Cyberkriminelle einbringt, ist dies wiederum jede Art von Malware, über die wir jetzt am häufigsten sprechen.

Ransomware ist eine Art von Malware, die Ihre Daten wachsam hält und Ihnen Datenoffenlegungsgebühren in Rechnung stellt, um Ihnen zu helfen. Es schränkt den Zugriff des Trägers auf den Computer ein, indem es Dateien auf einem sperrigen Datenträger verschlüsselt oder möglicherweise den Vorgang blockiert und Informationen anzeigt, die den Benutzer zwingen sollen, Ihnen zu helfen, mehr Geld auszugeben, um die Fehler des Eindringlings zu beheben und den Zugang zu den Vorteilen zu ermöglichen zu ihm. in den persönlichen Originalzustand zurückversetzt.

So schützen Sie Ihr Unternehmen vor Malware

Die Verbreitung von Malware und Cyberkriminalität kann möglicherweise weitergehen und zunehmen, und es ist sehr wichtig, sich selbst und das jeweilige Unternehmen vor Cyberkriminellen zu schützen, indem viele Ebenen der Flughafensicherheit implementiert werden, die auch als „mehrschichtiger Ansatz“ anerkannt werden. Diese und Erhöhungen können Plan, Endbenutzerübungen, Antiviren- und Antivirensoftware, E-Mail-an-Web-Filter, Patch- oder Update-Handling, Netzwerküberwachung sowie Erkennungs- und Antwortdienste umfassen.

Es war schon immer unabdingbar, einen mehrschichtigen Ansatz zu wählen, um sicherzustellen, dass alle Eintrittspunkte in naher Zukunft gesichert werden. Als außergewöhnliches Beispiel wird eine Firewall Ihren Hacker definitiv daran hindern, eine neue On-Gruppe zu erreichen, aber sie verhindert auch nicht, dass ein Mitglied auf einen infizierten Link in einer E-Mail klickt.

Vergessen Sie nicht alle Ihre Endbenutzer

Obwohl der oben beschriebene Split-Ansatz das allgemeine Angriffsrisiko erheblich reduzieren kann, wird das höchste Qualitätsrisiko für Unternehmen von Endbenutzern getragen.

Denken Sie daran, dass 94 % aller Malware per Post verschickt werden, was bedeutet, dass die Sicherheitsmaßnahmen Ihres Unternehmens in den Händen Ihrer Endbenutzer liegen. Denken Sie also daran, während Sie an den tatsächlichen Cybersicherheitsstufen arbeiten, einige Endbenutzer zu schulen und diese Eigenschaften zu schulen, damit sie über die Gefahren, denen sie ausgesetzt sind, Bescheid wissen und was Sie tun können. Wenn in Ihrem Bodenbriefkasten mit ziemlicher Sicherheit ein Angriffsversuch unmittelbar bevorsteht.

Die Erfahrung der Endbenutzer im Bereich Software und Heimwerker kann der Schlüssel zur Schaffung einer guten, stärker vernetzten Geschäftsumgebung sein. Prosource Managed IT Services bieten Kunden eine harmonische Beziehung. Die monatliche Wartung beinhaltet nicht nur die weitreichenden verbundenen Schichten, die erforderlich sind, um Ihr organisiertes Netzwerk widerstandsfähig zu halten, sondern auch viele andere Renditevorteile wie technischer Support und / oder ein virtueller IT-Manager (vCIO), der Ihnen hilft. Bilden Sie sowohl Sie als auch Ihre Mitarbeiter von yourX aus. Mitarbeiter. Best Practices für den Erhalt Ihres aktuellen Geschäfts.

Anmerkung der Redaktion. Dieser Beitrag wurde ursprünglich als „5 gängige Arten von Malware“ im Juni 2017 erstellt und wurde außerdem aus Gründen der Genauigkeit und Vollständigkeit aktualisiert, einschließlich eines zusätzlichen generischen Typs, der Malware sehr ähnlich ist.

Empfohlen: Fortect

Sind Sie es leid, dass Ihr Computer langsam läuft? Ist es voller Viren und Malware? Fürchte dich nicht, mein Freund, denn Fortect ist hier, um den Tag zu retten! Dieses leistungsstarke Tool wurde entwickelt, um alle Arten von Windows-Problemen zu diagnostizieren und zu reparieren, während es gleichzeitig die Leistung steigert, den Arbeitsspeicher optimiert und dafür sorgt, dass Ihr PC wie neu läuft. Warten Sie also nicht länger - laden Sie Fortect noch heute herunter!

Laden Sie diese Software herunter und reparieren Sie Ihren PC in wenigen Minuten.

Adware. Adware ist gängige Adware, die hauptsächlich in Handheld-Netzwerken verwendet wird.Tastatur-Recorder. Keyboard Logger Spyware wird wirklich Malware sein, die von Cyberpunks verwendet wird.Modem-Hacker.Browser-Hijacker.Kommerzielle Spyware.

Non Trojan Spyware

비 트로이 목마 스파이웨어

Spyware Nao Trojan

Software Espia No Troyano

Logiciel Espion Non Cheval De Troie

Oprogramowanie Szpiegujace Inne Niz Trojan

Spyware Non Trojan

Ne Troyanskoe Shpionskoe Po

Icke Trojanska Spionprogram

Niet Trojaanse Spyware