Sugerencias De Corrección De Software Espía No Troyano

October 30, 2021

Estos son algunos pasos muy simples que pueden ayudarlo a solucionar su problema de software espía no troyano.

Recomendado: Fortect

g.El software espía y los troyanos pueden ser más peligrosos. Estos son dos tipos de malware, también conocidos como software malicioso. El software espía es un software que debe permanecer instalado accidental o directamente en su propia computadora. El instalador del caballo de Troya es de hecho similar al software espía, pero se distribuye como un programa personal.

gramo.

Recomendado por nuestros editores

¿A alguien le gusta lo que lees?

Suscríbase al boletín de seguridad Watch en el mercado para recibir noticias Nuestras mejores características de privacidad y garantía en su bandeja de entrada.

Esta publicación puede contener anuncios, proporcionar o enlaces a afiliados. Suscribirse al boletín significa que acepta nuestros términos de uso y nuestra política de nivel de comodidad. Puede darse de baja de las revistas electrónicas en cualquier momento.

Se informaron 812 millones de alteraciones de malware en 2018 (Informe de seguridad cibernética de PurpleSecus), y el 94% de las infecciones de adware individuales se notificaron a través del CSO. Ningún dispositivo ha sido inmune a estas infecciones, ni siquiera los fabricantes de dispositivos móviles.

¿Qué es el software malicioso? Malware también software, “malware” es una técnica personal diseñada para piratear, usar y deshabilitar dispositivos, sistemas o redes. Se utiliza para aprovechar las ventajas creadas por la piratería avanzada, el robo de datos, la omisión de pedidos, pero también para dañar las computadoras y otras soluciones y las redes de marketing a las que están conectados.

La cantidad de software malicioso está creciendo

Según un último informe de Symantec Internet Security Threat Report, en 2018 se detectaron 246 millones de nuevas variantes de malware obtenidas y, además, está aumentando la tasa de grupos que usan malware. Symantec informa que el volumen de empresas que utilizan malware destructivo aumentó un 25% en 2018.

A medida que el uso de malware continúa creciendo, es importante poder ver qué tipos de malware son más frecuentes y qué puede llevar a cabo para proteger su red, sus clientes potenciales, y datos críticos. Modelo de negocio.

p>

Comprensión de los seis tipos más comunes de software malicioso

Los seis tipos más comunes de software espía son virus, gusanos, troyanos, software espía, software espía y ransomware. Obtenga más información sobre los tipos comunes de software malicioso e información sobre cómo se propagan:

1. Virus

Los virus están diseñados para dañar la computadora o los archivos muy afectados, reformatear el disco duro o puede ser el cierre completo del sistema. También se utilizan para robar material de contenido, dañar redes informáticas, crear botnets, adquirir dinero, anuncios y más.

Los virus informáticos requieren la acción humana para impregnar las computadoras y los dispositivos móviles y, a menudo, pueden propagarse a través de archivos adjuntos de correo electrónico, lejos de mencionar las descargas de Internet.

[También le puede interesar: “¿Están sus herramientas de seguridad actuales funcionando como evoluciona el ciberdelito? “]

Mantenga presionado 2. Ver

Uno de los tipos más habituales de malware son los parásitos del compost, que se propagan por las redes informáticas mediante el uso de vulnerabilidades del sistema. El gusano se considera seriamente un gusano independiente que se copia a sí mismo e infecta a otras computadoras sin ninguna acción.

Debido a que los gusanos pueden transmitirse rápidamente, a menudo se intentan para garantizar que ejecute una carga útil absoluta: código de computadora escrito para que pueda dañar un sistema. Las cargas útiles pueden eliminar archivos de contenido duplicados en un sistema en ejecución, garantizar datos para los ataques de ransomware reales, adquirir información, eliminar archivos y ensamblar botnets.

3. Caballo de Troya

Un caballo de Troya, un caballo de Troya muy posiblemente disfrazado de un archivo normal y seguro, o tal vez incluso una rutina diseñada para engañarlo para que descargue e instale malware, invade su curso. Una vez que instala la forma de transporte deseada por el troyano, la mayoría de los ciberdelincuentes le dan acceso finalmente al sistema. Pony Trojan probables ciberdelincuentes para robar equipos, instalar troyanos adicionales, modificar archivos, rastrear las actividades de los usuarios, arruinar datos, robar información financiera, llevar a cabo ataques de denegación de servicio (DoS) en otros lugares que se refieren a Internet y trabajar con otras marcas. Los troyanos maliciosos no pueden copiarse a sí mismos; Sin embargo, cuando se combinan con una gran lombriz de tierra, los troyanos pueden causar daños infinitos a los usuarios y sistemas.

[Posiblemente también le interese: ¿Qué es la confiabilidad por capas y cómo protege nuestra red? “]

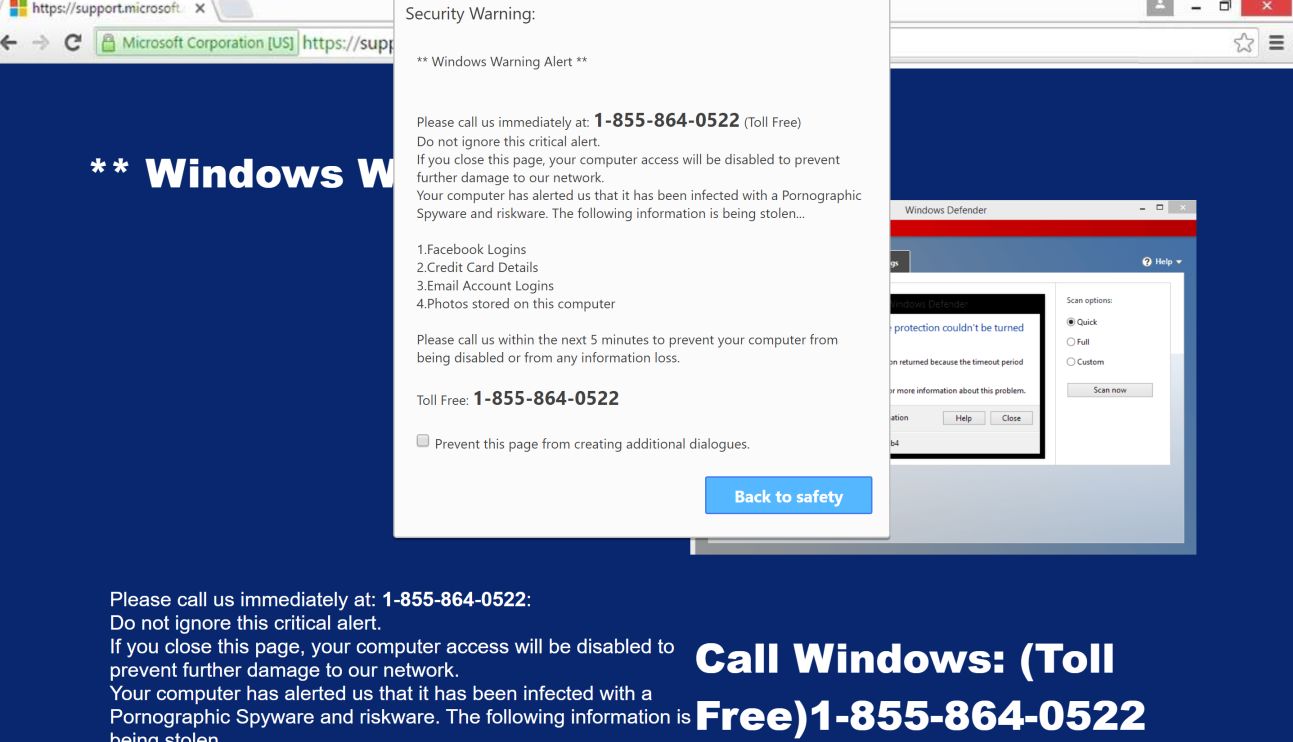

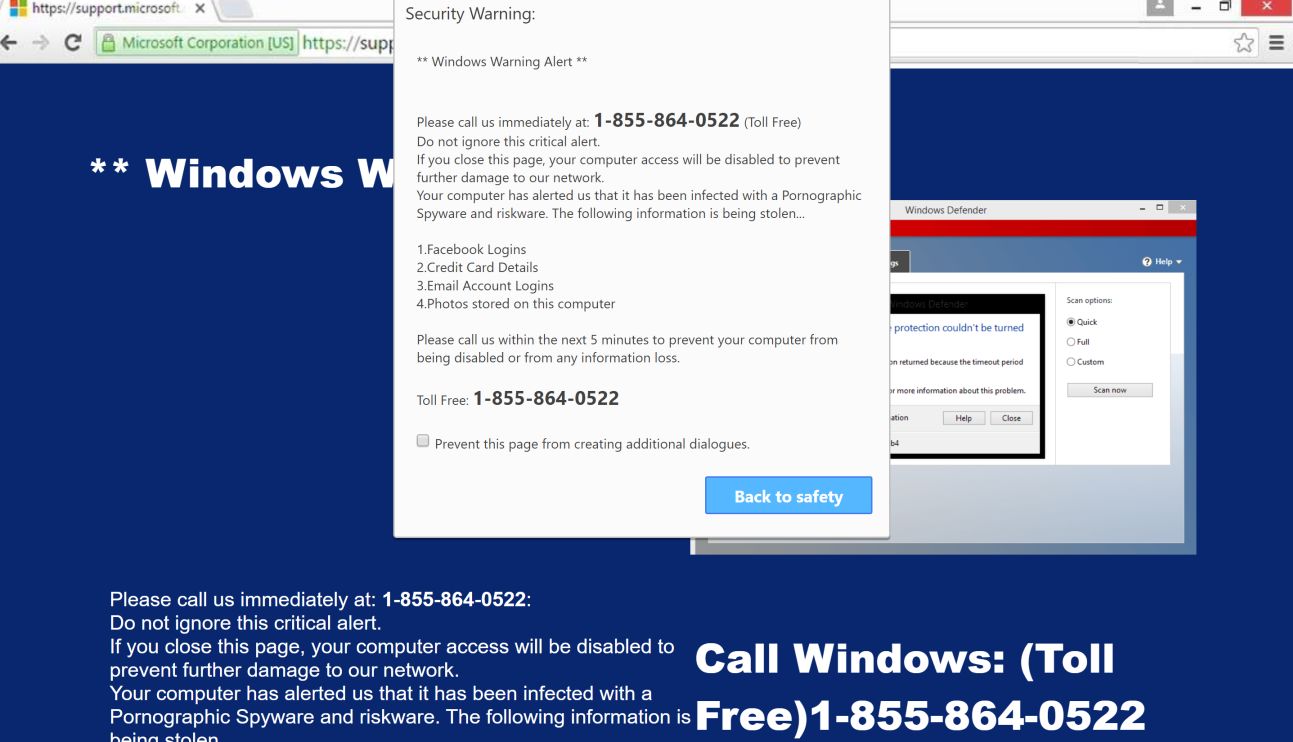

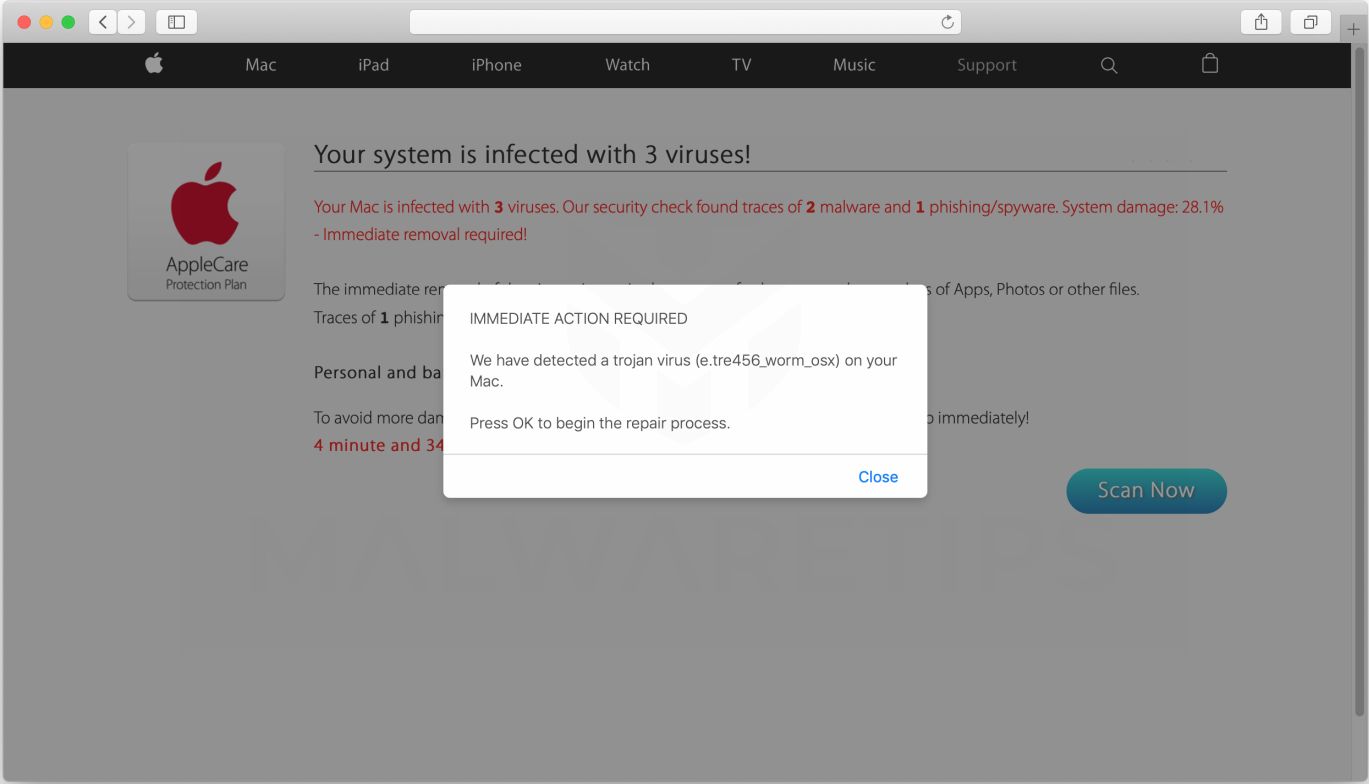

4. Software espía

El software espía instalado en el escritorio de su computadora, sin que usted lo sepa, está diseñado para permitirles rastrear sus hábitos de navegación y luego su actividad en línea. Las funciones de software espía pueden incluir monitoreo de actividad, recopilación de claves, procesamiento de información de cuenta, archivos de datos de inicio de sesión, información personal, etc. El software espía puede distribuirse, así como manipular vulnerabilidades en el software, asociando software legítimo o troyanos.

varios. Adware

El adware se observa comúnmente como adware intrusivo, que muestra publicidad y marketing de sitios web no deseados en la pantalla de su computadora portátil. El adware vengativo puede recopilar información y hechos sobre usted, redirigirlo a páginas de software espía y diferenciar entre su amplio navegador, navegador criminal y modalidades de búsqueda, y su página de inicio. Normalmente, los clientes detectan malware a través de un navegador expuesto. Existe un malware legítimo, pero luego primero le pedirá su consentimiento para recopilar información personal sobre el público.

6. Ransomware

Según Cybercrime Ventures, se espera que Cybercrime Ventures le cueste al mundo de una persona $ 6 billones por verano hasta 2021. Dado que el ransomware genera tanto dinero para los ciberdelincuentes, esto siempre es cualquier tipo de malware del que más hablamos.

El ransomware siempre ha sido un tipo de malware que definitivamente mantendrá sus datos vigilantes y calificará las tarifas de divulgación de datos para aliviarlo. Restringe que el usuario comience a navegar a la computadora encriptando películas en un disco voluminoso u obstruyendo el procedimiento y mostrando mensajes programados para obligar al usuario a pagar más dinero para planificar las fallas del intruso y obtener ganancias para él. regresó a su condición preliminar.

Cómo proteger su empresa del software malicioso

La propagación de malware y ciberdelincuencia se mantendrá y aumentará, y vale la pena protegerse a sí mismo ya su industria de los ciberdelincuentes mediante la implementación de múltiples niveles de seguridad aeroportuaria, también conocido como un “enfoque por capas”. Thisand Level tiene la capacidad de incluir planes, capacitación del usuario final, software malicioso y antivirus, filtros de correo electrónico y www, administración de parches o actualizaciones, monitoreo de enlaces y sitios web de detección y respuesta.

Siempre ha sido importante adoptar un enfoque en capas para asegurarse de que todos los puntos de entrada estén protegidos en un futuro próximo. Como un ejemplo excepcional útil, un firewall puede evitar que su pirata informático llegue al grupo Activado, pero no impide que un miembro haga clic en un enlace dañado en un correo electrónico.

No olvide a los usuarios de la línea de meta

Aunque el curso de acción en capas descrito anteriormente puede reducir significativamente el peligro de ataque, con el mayor peligro para las empresas a cargo de los usuarios terminados.

Recuerde que el 94% de todo el malware se envía mediante envío, lo que significa que la seguridad de toda su empresa está al alcance de sus usuarios finales. Entonces, incluso cuando trabaje en sus diplomas de ciberseguridad, recuerde ayudar a educar a sus usuarios finales y educar a estos elementos, por esta razón, ellos conocen las amenazas que las personas pueden enfrentar y qué hacer. Si se aproxima un intento de ataque en su buzón de correo de tierra.

La experiencia del usuario final en software y hardware probablemente será clave para crear un entorno empresarial significativamente interconectado. Los servicios de TI administrados de Prosource brindan tranquilidad a los clientes. El mantenimiento mensual incluye no solo la amplia gama de días de trabajo necesarios para mantener la capacidad de recuperación de su núcleo corporativo, sino muchos otros beneficios adicionales de productividad, como soporte técnico y cada administrador de TI virtual (vCIO) para aliviarlo. Capacítelo a usted y a su equipo de ventas de X. empleados. mejores prácticas para proteger su preciado negocio actual.

La vista del editor. Esta publicación se publicó originalmente como “5 tipos comunes de malware” hasta junio de 2017 y también se actualizó para mayor precisión e integridad, entre ellos un tipo genérico adicional similar al finalmente malware.

Recomendado: Fortect

¿Estás cansado de que tu computadora funcione lentamente? ¿Está plagado de virus y malware? ¡No temas, amigo mío, porque Fortect está aquí para salvar el día! Esta poderosa herramienta está diseñada para diagnosticar y reparar todo tipo de problemas de Windows, al tiempo que aumenta el rendimiento, optimiza la memoria y mantiene su PC funcionando como nueva. Así que no esperes más: ¡descarga Fortect hoy mismo!

” src equivale a “https://no-cache.hubspot.com/cta/default/ 838527 / 323d8c83- 7b90-46ce-82f2 – 3a38a4cc0937.png “>

Adware. El adware es un software espía común que, en su mayoría, se utiliza principalmente en redes inalámbricas.Grabadora de teclado. Keyboard Logger Spyware es bastante malware utilizado por Cyberpunks.Hacker de módem.Secuestrador de navegador.Software espía comercial.

CoolWebSearch (CWS) CoolWebSearch puede capturar potencialmente cualquiera de los siguientes: búsquedas en Internet, páginas de construcción y otros edificios de Internet Explorer.Cocodrilo (BOOST)180 Investigador.Istbar para cada actualización.Transpondedor (vx2)Optimizador de Internet.BlazeFind.Caliente en el infierno.

Non Trojan Spyware

비 트로이 목마 스파이웨어

Spyware Nao Trojan

Logiciel Espion Non Cheval De Troie

Nicht Trojanische Spyware

Oprogramowanie Szpiegujace Inne Niz Trojan

Spyware Non Trojan

Ne Troyanskoe Shpionskoe Po

Icke Trojanska Spionprogram

Niet Trojaanse Spyware