Предложения по исправлению не-троянских программ-шпионов

October 30, 2021

Вот несколько простых способов, которые помогут вам решить их проблему, не связанную с троянскими программами-шпионами.

Рекомендуется: Fortect

ж.Шпионское ПО в дополнение к троянам может быть намного опаснее. Эти две формы чаще всего ассоциируются с вредоносным ПО, также известным как вредоносное ПО. Шпионское ПО – это программное обеспечение, которое должно быть случайно или непосредственно установлено на вашем ноутбуке или настольном компьютере. Программа установки троянского коня связана со шпионским ПО, но представляет собой персональную программу.

грамм.

Рекомендовано нашими редакторами

У вас все так же, как то, что вы читаете?

Подпишитесь на информационный бюллетень по безопасности Watch, чтобы получать новостиНаши лучшие в своем классе меры обеспечения конфиденциальности и безопасности доставляются в ваш почтовый ящик.

Этот пост может содержать рекламу, предложения в дополнение к ссылкам на аффилированные лица. Подписка на этот информационный бюллетень означает ваше согласие с нашими условиями использования и страхованием конфиденциальности. Вы можете отказаться от подписки на информационные бюллетени, расположенные в любое время.

В 2018 г. было заявлено о 812 миллионах заражений вредоносными программами (Отчет PurpleSecus о кибербезопасности), и 94% случаев заражения отдельными вредоносными программами были зарегистрированы через CSO. Ни одно устройство не застраховано от этих инфекций, даже мобильные устройства.

Что такое вредоносное ПО? Вредоносное ПО или система, «вредоносное ПО» – это персональный компьютер, созданный для взлома, использования или отключения устройств, систем или сетей. Он будет использоваться, чтобы воспользоваться преимуществами инновационного взлома, кражи данных, обхода заказов и износа компьютеров и других устройств, а также маркетинговых сетей, к которым они обычно подключены.

Число вредоносных программ растет

Согласно недавнему отчету Symantec Internet Security Threat Report, в 2018 году было выявлено 246 нескольких новых вариантов вредоносного ПО, и доля групп, использующих вредоносное ПО, также увеличивается. Symantec сообщает, что количество связанных компаний, использующих разрушительное вредоносное ПО, увеличилось с 25% в 2018 году.

По мере того, как использование вредоносных программ продолжает расти, важно точно понимать, какие типы вредоносных программ являются наиболее универсальными и что вы можете сделать для защиты своей сети, пользователей и критически важных данных. . Бизнес модель.

p>

Шесть наиболее распространенных типов вредоносного ПО

Пять наиболее распространенных типов вредоносного ПО: вирусы, черви, трояны, шпионское ПО, рекламное ПО и даже программы-вымогатели. Узнайте больше об этих основных типах вредоносных программ и о том, как их распространяет большинство людей:

1. Вирус

Вирусы предназначены для повреждения поврежденного компьютера или файлов, переформатирования жесткого диска или полного выключения системы. Кроме того, их можно использовать для кражи контента, использования компьютерных сетей, создания бот-сетей, кражи валюты, рекламы и многого другого.

Компьютерный источник требует действий человека для проникновения в компьютерные системы и мобильные устройства и обычно может распространяться через вложения электронной почты, не говоря уже о загрузках из Интернета.

[Вам также может понравиться: «Работают ли ваши любимые инструменты безопасности, когда происходит киберпреступность? “]

Удерживать 2. Вер

Один из самых распространенных видов вредоносного ПО – это компостные черви, которые распространяются по компьютерным сетям с использованием уязвимостей подхода. Червем считается каждый отдельный червь, который копирует себя, а также заражает другие компьютеры без каких-либо проблем.

Поскольку черви могут передаваться быстро, они часто используются для обеспечения выполнения полезной нагрузки – компьютерного кода, написанного для повреждения системы. Полезные нагрузки могут удалять документы в работающей системе, шифровать особенности фактических атак программ-вымогателей, красть информацию, удалять файлы и создавать бот-сети.

3. Троянский конь

Троянский конь, троянский конь, скрытый как обычный и безвредный образ, или, возможно, даже программа, разработанная специально для того, чтобы заставить вас загрузить и установить вредоносное ПО, вторгается в вашу систему. После установки троянского коня доступ к этой системе предоставляют в основном киберпреступники. Pony Trojan позволяет киберпреступникам убедиться, что вы крадете оборудование, устанавливаете дополнительные вредоносные программы, файлы настройки, отслеживаете действия пользователей, уничтожаете документы, крадете финансовую информацию, выполняете атаки с отказом службы (DoS) на то, как Интернет, и работаете с другими. Вредоносные трояны не могут копировать себя; Однако в случае объединения с большим червем трояны могут нанести нескончаемый ущерб мужчинам и женщинам и системам.

[Кроме того, вам может быть интересно: что такое многоуровневая безопасность и, следовательно, как она защищает ваш mlm? “]

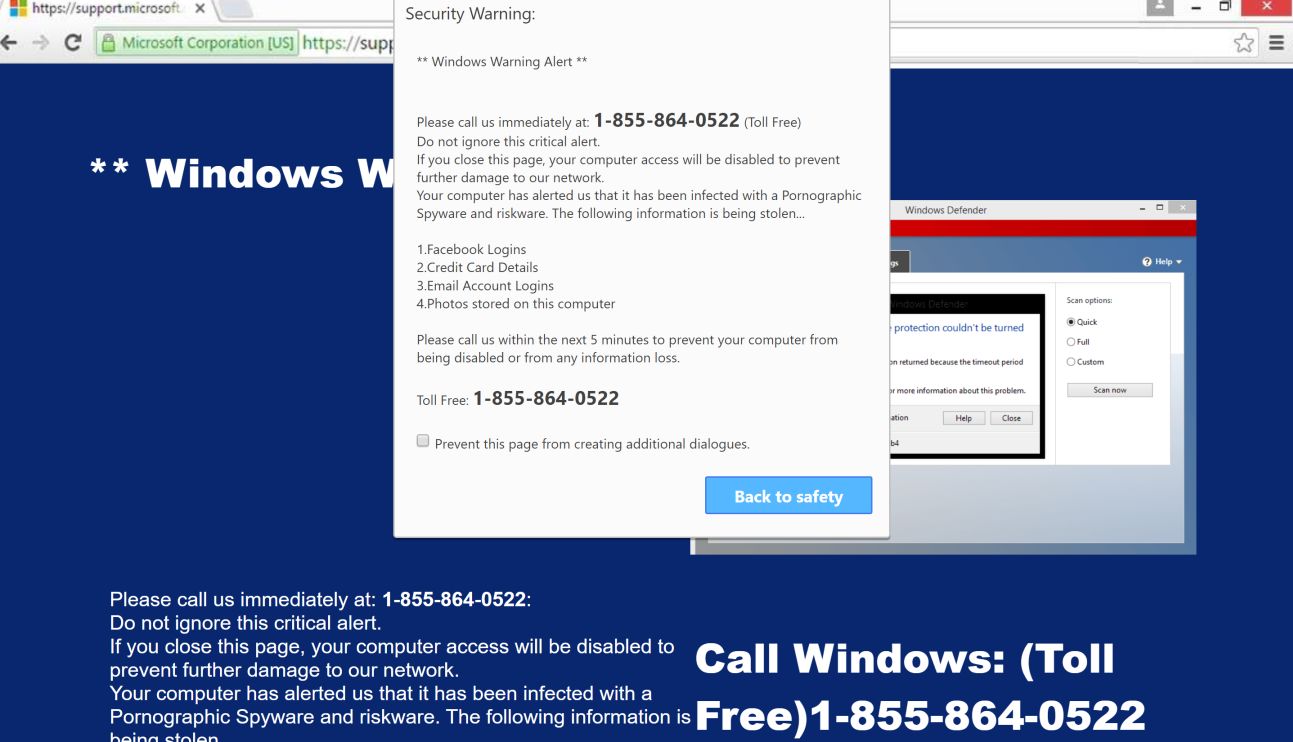

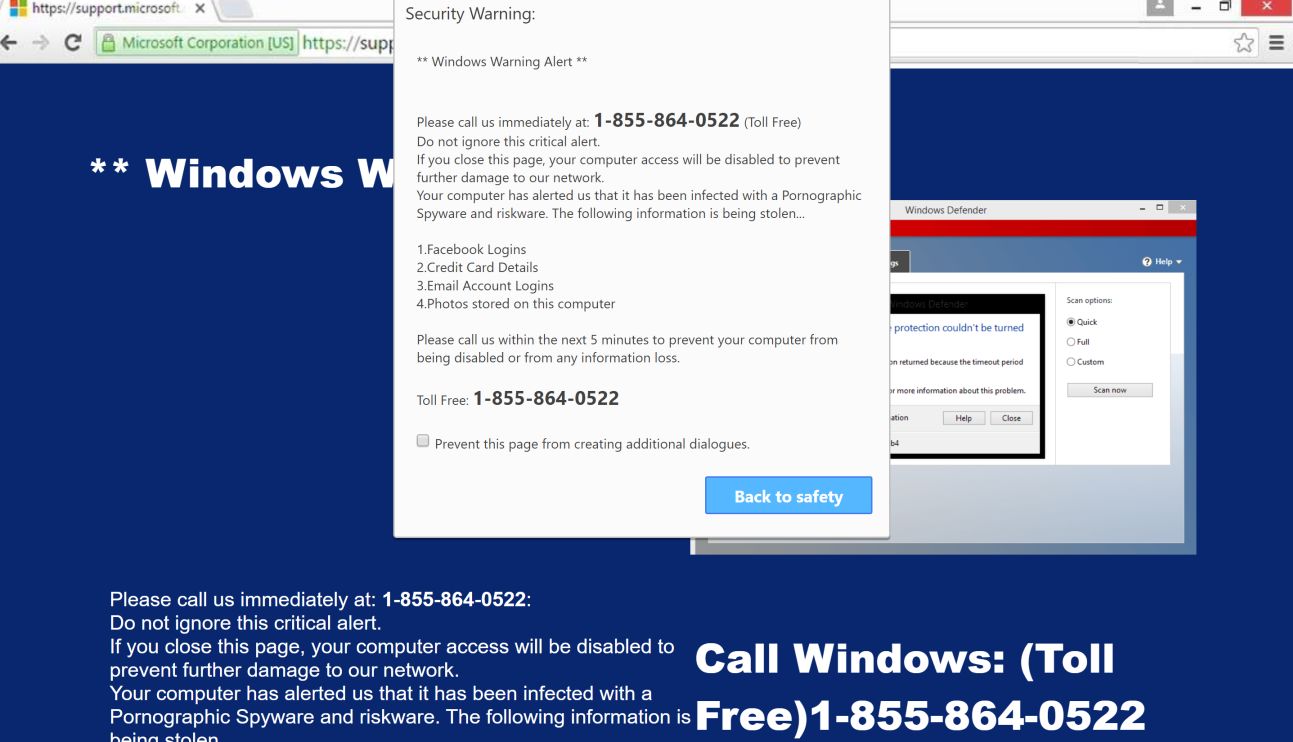

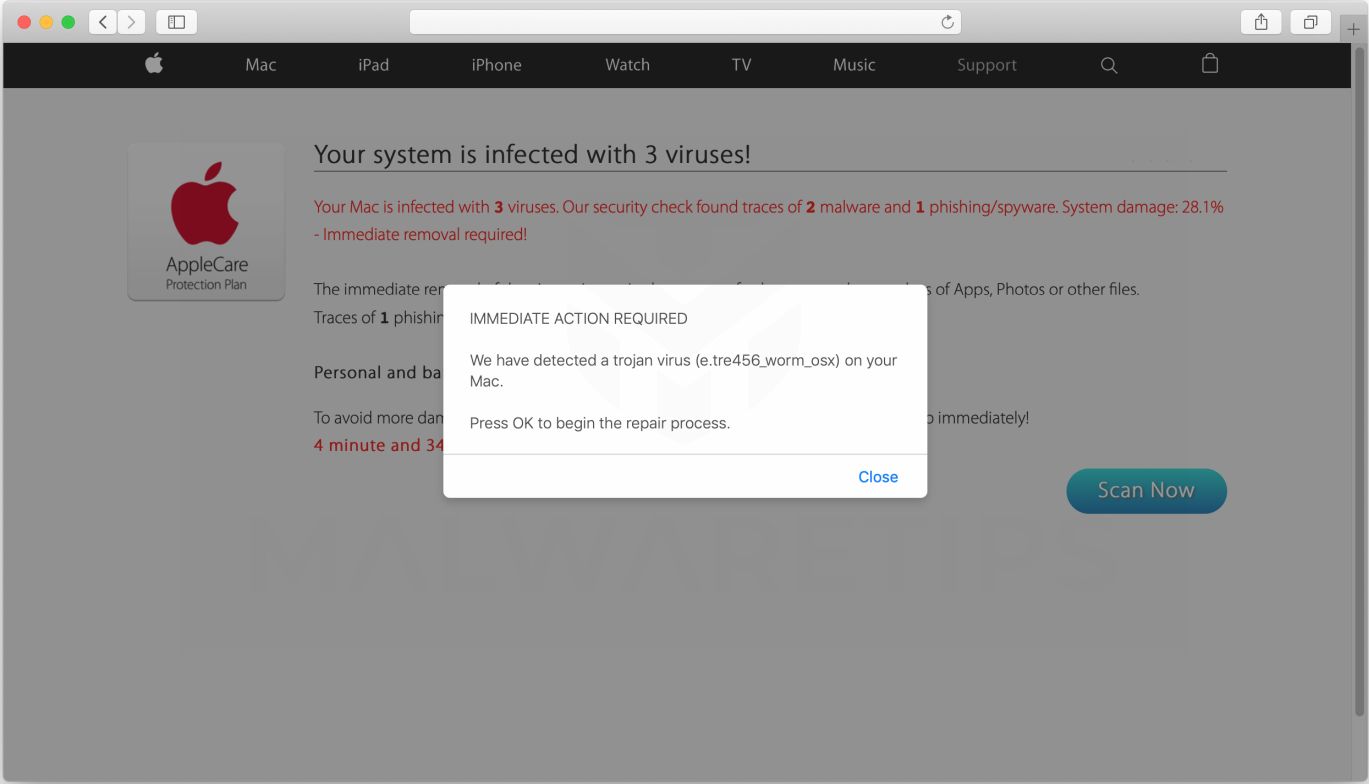

4. Шпионское ПО

Шпионское ПО, установленное на вашем компьютере без вашего ведома, предназначено для точного отслеживания ваших привычек просмотра, а затем и вашей собственной активности в Интернете. Функции шпионского ПО могут включать в себя мониторинг активности, сбор ключей и передачу информации об учетных записях, учетные записи для входа в систему, соблазнительную информацию и т. Д. Шпионское ПО можно рассылать, а также использовать слабые места в программном обеспечении, связываясь с подлинным программным обеспечением или троянами.

5. Рекламное ПО

Рекламное ПО широко известно как навязчивое рекламное ПО, которое отображает рекламу, используя нежелательные веб-сайты на мониторе вашего компьютера. Рекламное ПО Vengeful может собирать данные рядом с вами, перенаправлять вас на страницы веб-сайта рекламного ПО и различать ваш Интернет, криминальный браузер и настройки поиска, а также вашу домашнюю страницу. Как правило, вы диагностируете вредоносное ПО через уязвимость браузера. Существует законное вредоносное ПО, но оно может сначала запросить у вас разрешение на сбор личной информации о вас.

6. Программы-вымогатели

Согласно Cybercrime Ventures, Cybercrime Ventures будет стоить окружающей среде 6 триллионов долларов в год до 2021 года. Поскольку программы-вымогатели приносят киберпреступникам невероятно большие деньги, это тип вредоносного ПО, к которому мы говорим больше всего.

Программы-вымогатели – это практически любой тип вредоносного ПО, которое будет следить за вашими данными и взимать плату за раскрытие данных с владельцев, чтобы помочь вам самим. Он ограничивает доступ пользователя как путь к компьютеру, зашифровывая файлы с помощью громоздкого диска или блокируя процедуру и отображая сообщения, разработанные для вас, чтобы заставить пользователя тратить дополнительные деньги, чтобы исправить точные недостатки злоумышленника и получить доступ, чтобы помочь вам ему. вернулся к своему первоначальному экспрессу.

Как защитить свой бизнес от вредоносных программ

Распространение вредоносных программ и киберпреступлений также будет расти, и важно защитить себя и свой бизнес с помощью киберпреступников, внедрив несколько уровней безопасности в аэропортах, также известных как «многоуровневый подход». Это и уровни могут иметь дело с планом, обучением конечных пользователей, антивирусным антивирусным программным обеспечением, электронной и веб-фильтрацией, управлением исправлениями или обновлениями, сетевым секретным прикрытием, а также службами обнаружения и реагирования.

Всегда было важно принять многоуровневый подход, чтобы обеспечить безопасность всех точек входа в ближайшем будущем. В качестве полезного примера, брандмауэр может помешать вашему индивидуальному хакеру добраться до группы On, но он не мешает значимому члену щелкнуть зараженное соединение в электронном письме.

Не забывай свой конец, ты

Хотя описанный выше многоуровневый подход может значительно снизить риск любых атак, при этом наибольший риск для предприятий несут конечные пользователи.

Помните, что 94% вредоносных программ, в основном, рассылаются по почте, а это означает, что безопасность нашего бизнеса находится в руках ваших конечных пользователей. Итак, пока человек работает над вашими уровнями кибербезопасности, не забывайте помогать обучать ваших конечных пользователей сети и обучать этим элементам, так что многие знают об угрозах, с которыми они столкнутся, и о том, что им делать. Если неизбежна попытка атаки с использованием вашего наземного почтового ящика.

<время>

Знакомство конечных пользователей с программным и аппаратным обеспечением может стать ключом к созданию более взаимосвязанной бизнес-среды. Управляемые ИТ-услуги Prosource позволяют клиентам полностью сосредоточиться. Ежемесячное обслуживание включает в себя не только широкий спектр смен, которые необходимы для поддержания прочности вашей корпоративной сети, но и многие другие преимущества производительности, такие как техническая поддержка и действительно ИТ-менеджер (vCIO), который поможет вашему сайту. Обучайте вас и ваших сотрудников X. чернорабочие. лучшие практики для защиты вашего текущего бизнеса.

Примечание редактора. Этот пост был первоначально опубликован во время публикации «5 распространенных типов вредоносных программ» в июне 2017 года, и в нем также учитывалась точность и полнота, включая сильный дополнительный общий тип, аналогичный вредоносному программному обеспечению.

Рекомендуется: Fortect

Вы устали от медленной работы компьютера? Он пронизан вирусами и вредоносными программами? Не бойся, друг мой, Fortect здесь, чтобы спасти положение! Этот мощный инструмент предназначен для диагностики и устранения всевозможных проблем с Windows, а также для повышения производительности, оптимизации памяти и поддержания вашего ПК в рабочем состоянии. Так что не ждите больше - скачайте Fortect сегодня!

« src is equal to »https://no-cache.hubspot.com/cta/default/ 838527 / 323d8c83- 7b90-46ce-82f2 – 3a38a4cc0937.png “>

Рекламное ПО. Рекламное ПО – это распространенное шпионское ПО, которое просто в основном используется в сотовых сетях.Клавиатурная камера. Keyboard Logger Spyware – это на самом деле трояны, используемые Cyberpunks.Модемный хакер.Угонщик браузера.Коммерческое шпионское ПО.

CoolWebSearch (CWS) CoolWebSearch может получать любое из следующего: интернет-запросы, строительные страницы и другие здания Internet Explorer.Аллигатор (BOOST)180 Исследователь.Истбар / обновление.Транспондер (vx2)Интернет-оптимизатор.BlazeFind.Горячо в аду.

Non Trojan Spyware

비 트로이 목마 스파이웨어

Spyware Nao Trojan

Software Espia No Troyano

Logiciel Espion Non Cheval De Troie

Nicht Trojanische Spyware

Oprogramowanie Szpiegujace Inne Niz Trojan

Spyware Non Trojan

Icke Trojanska Spionprogram

Niet Trojaanse Spyware

г.