Suggestions De Correction Des Logiciels Espions Non Chevaux De Troie

October 30, 2021

Voici quelques étapes simples qui peuvent vous aider à résoudre votre problème de logiciel espion non cheval de Troie.

Recommandé : Fortect

g.Les logiciels espions et les chevaux de Troie peuvent être de temps en temps plus dangereux. Il s’agit de deux types de logiciels malveillants, également appelés logiciels publicitaires. Les logiciels espions sont des logiciels qui doivent sembler installés accidentellement ou directement sur votre incroyable ordinateur. Le programme d’installation du cheval de Troie est toujours similaire à un logiciel espion, mais il est suggéré en tant que programme personnel.

g.

Recommandé par nos rédacteurs

Votre organisation aime-t-elle ce que vous lisez ?

Abonnez-vous à la newsletter de sécurité Watch pour recevoir des nouvellesNos meilleures fonctionnalités de confidentialité et de confidentialité livrées dans votre boîte de réception.

Ce message peut contenir des publicités, des offres spéciales ou des liens vers des affiliés. L’inscription à la newsletter enfin signifie votre accord de retour à nos conditions d’utilisation et à un niveau de politique de confidentialité. Vous pouvez vous désinscrire de devrait être à tout moment.

Il y a eu 812 millions de contaminations par des logiciels malveillants signalées en 2018 (PurpleSecus Cyber Security Report), et 94% des infections de chevaux de Troie individuelles ont été signalées via le CSO. Aucun appareil n’a été à l’abri de ces infections, pas même les instruments de musique mobiles.

Qu’est-ce qu’un malware ? Malware avec le logiciel, “malware” est un individu personnel conçu pour pirater, utiliser ou désactiver des appareils, des systèmes ou des réseaux. Il est utilisé pour tirer profit du piratage avancé, du vol de données, du contournement des commandes, ainsi que des dommages causés aux ordinateurs et autres systèmes et aux réseaux de marketing afin que vous puissiez les connecter.

Le nombre de logiciels malveillants augmente

Selon un aussi. Symantec Internet Security Threat Report, 246 millions de nouvelles variantes de logiciels malveillants ont été détectées en 2018, et le pourcentage de groupes utilisant des logiciels malveillants est même en augmentation. Symantec rapporte que le grand nombre d’entreprises utilisant des logiciels malveillants destructeurs s’est amélioré de 25 % en 2018.

Alors que l’utilisation des logiciels malveillants continue de croître, il est important de bien comprendre quels types de logiciels malveillants sont les plus répandus et ce que vous pouvez faire pour protéger votre réseau, vos abonnés et vos données critiques . Modèle d’affaires.

p>

Comprendre les six types de logiciels malveillants les plus courants

Les six types de chevaux de Troie les plus courants sont les virus, les vers, les chevaux de Troie, les logiciels espions, les logiciels espions et publicitaires, et les logiciels de rançon. En savoir plus sur la majorité de ces types courants de logiciels malveillants et la manière la plus simple dont ils se propagent :

1. Virus

Les virus sont conçus pour endommager votre ordinateur ou vos fichiers affectés, reformater le disque dur ou même arrêter complètement le système. Ils peuvent également être utilisés pour voler des articles, endommager des réseaux informatiques, créer des botnets, voler de l’argent, des publicités, etc.

Les virus informatiques nécessitent une action humaine pour couler les ordinateurs et les appareils mobiles et se propageront très probablement souvent via les pièces jointes des e-mails, sans aucun doute pour mentionner les téléchargements à partir d’Internet.

[Vous pouvez également aimer : « Vos outils de sécurité actuels fonctionnent-ils depuis que la cybercriminalité évolue ? “]

Maintenir 2. Ver

L’un des types de logiciels malveillants les plus courants est le vers de terre de compost, qui se propage sur les réseaux informatiques en utilisant les vulnérabilités du système. Le ver est considéré comme un ver autonome qui se copie tout seul et infecte d’autres ordinateurs sans pratiquement aucune action.

Parce que les vers peuvent parfois être transmis rapidement, ils sont souvent utilisés pour s’assurer que vous exécutez leur charge utile – du code informatique écrit pour endommager un système. Les charges utiles peuvent effacer des fichiers sur un système en cours d’exécution, défendre les données contre les attaques réelles de Ransomware, négocier des informations, supprimer des fichiers et créer des botnets.

3. Cheval de Troie

Un cheval de Troie, un cheval de Troie et également déguisé en fichier normal et bénin, ou peut-être même une classe conçue pour vous inciter à télécharger et à installer des logiciels malveillants, envahit votre modèle. Une fois que vous avez installé le cheval de Troie indy, la plupart des cybercriminels vous donnent accès au système. Poney Trojan cybercriminels pour voler de l’équipement, installer des chevaux de Troie supplémentaires, modifier des fichiers, suivre les activités des utilisateurs, supprimer des données, voler des informations financières, mener des attaques par déni de service (DoS) sur le sujet d’Internet et travailler avec la plupart des gens. Les chevaux de Troie malveillants ne peuvent pas se copier ; Cependant, lorsqu’ils sont combinés à de gros vers de terre, les chevaux de Troie peuvent causer des dommages sans fin aux utilisateurs et aux systèmes.

[Vous pouvez également aimer : Qu’est-ce que l’assurance en couches et comment protège-t-elle un réseau ? “]

4. Logiciels espions

Un logiciel espion installé sur votre bureau b À votre insu, il est conçu pour suivre vos habitudes de navigation et juste après votre activité en ligne. Les fonctions de logiciel espion peuvent facilement inclure la surveillance de l’activité, la collecte de clés et le traitement des informations de compte, des profils de connexion, des informations personnelles, etc.

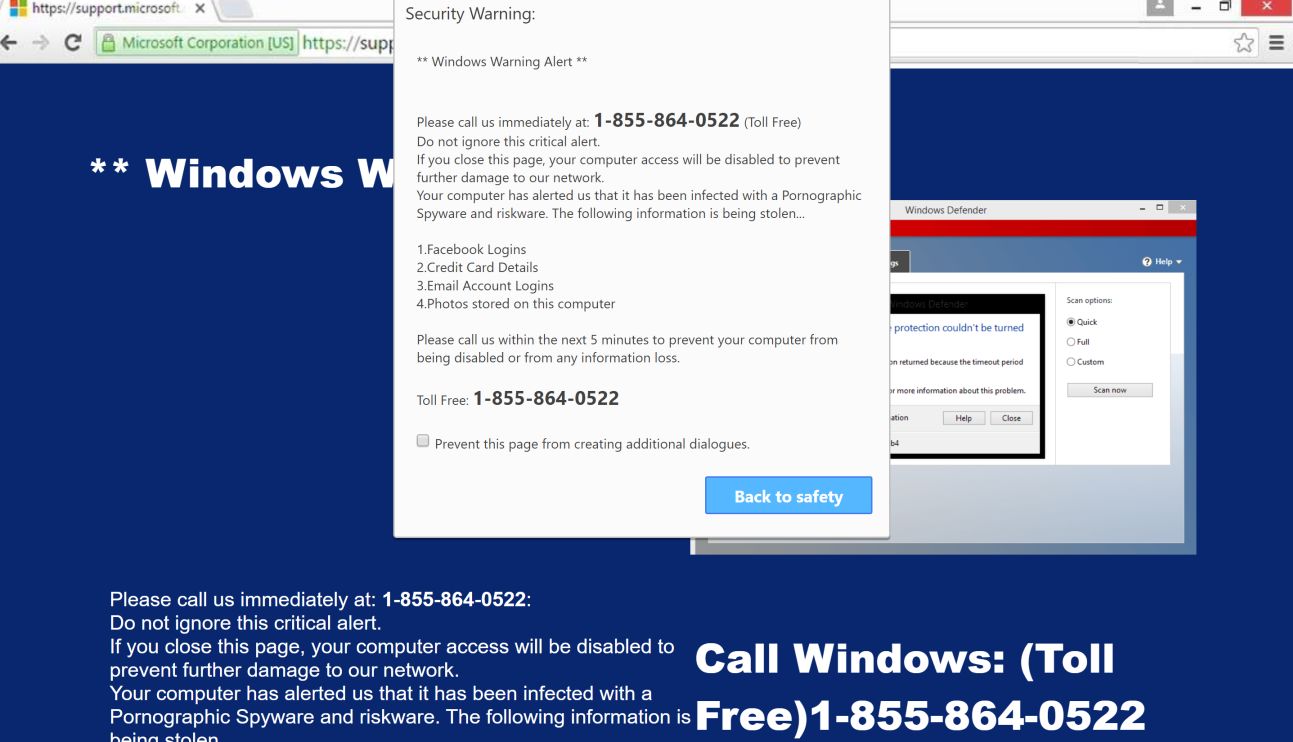

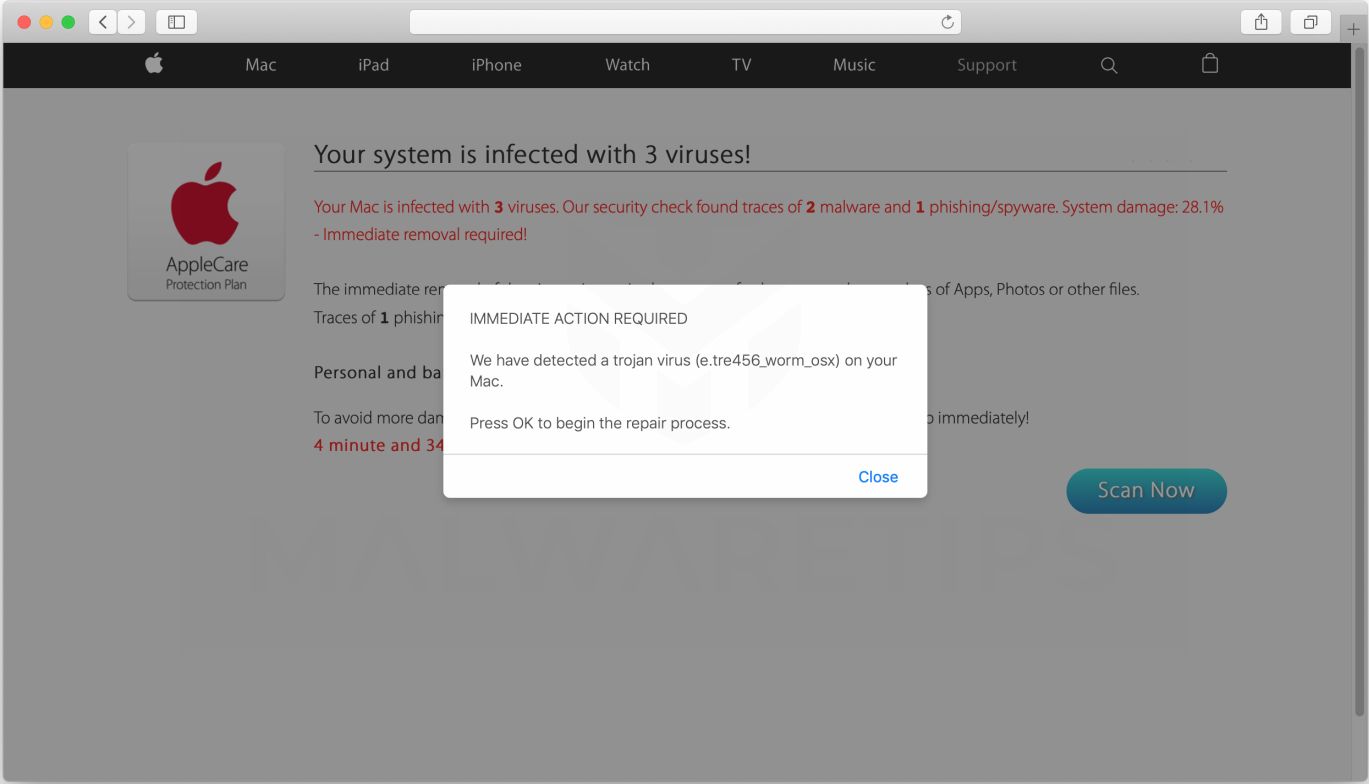

le 5. Adware

Les logiciels publicitaires sont généralement considérés comme des logiciels publicitaires intrusifs, qui affichent les publications de sites Web indésirables sur votre écran électronique. Les logiciels publicitaires vengeurs peuvent collecter des chiffres à votre sujet, vous rediriger vers des pages de logiciels malveillants et faire la différence entre votre navigateur Web mondial, votre navigateur criminel et la configuration de la recherche, et votre page d’accueil. En règle générale, le public détecte les logiciels malveillants via un navigateur Web. Il existe des logiciels malveillants légitimes, mais qui vous demanderont d’abord l’autorisation de collecter des informations personnelles vous concernant.

6. Ransomware

Selon Cybercrime Ventures, Cybercrime Ventures devrait coûter au monde entier 6 000 milliards de dollars par semaine jusqu’en 2021. Étant donné que les ransomwares rapportent beaucoup d’argent aux cybercriminels, il s’agit normalement de n’importe quel type de les logiciels malveillants que nous consultons le plus.

Le ransomware devrait être un type de malware qui devrait certainement garder vos données vigilantes et vous facturer les frais de divulgation de données pour vous soulager. Il restreint la récupération de l’utilisateur sur l’ordinateur en cryptant les détails sur un disque volumineux ou en éliminant la procédure et en affichant des messages conçus et construits pour forcer l’utilisateur à engager plus d’argent afin que vous puissiez voir les défauts de l’intrus et gagner l’atteindre. retournés à leur condition particulière.

Comment protéger votre entreprise contre les logiciels malveillants

La propagation des logiciels malveillants et de la cybercriminalité persistera et augmentera, et il est avantageux de vous protéger et de protéger votre travail contre les cybercriminels en mettant en œuvre plusieurs niveaux de sécurité dans les aéroports, également appelés « approche en couches ». Ces niveaux et niveaux peuvent inclure le plan, la formation des utilisateurs finaux, les logiciels malveillants et antivirus, les filtres de messagerie et de moteurs de recherche, la gestion des correctifs ou des mises à jour, la surveillance de la communauté et les outils de détection et de réponse.

Il a toujours été important d’adopter une approche multicouche pour garantir que tous les points d’entrée sont sécurisés dans un proche avenir. À titre d’exemple exceptionnel, un pare-feu peut empêcher votre pirate d’atteindre le groupe On, mais il n’empêche pas un membre de cliquer sur un lien endommagé dans un e-mail.

N’oubliez pas de vous débarrasser des utilisateurs

Bien que l’approche en couches décrite ci-dessus puisse réduire considérablement le risque d’attaque, la plus grande menace pour les entreprises étant supportée par les utilisateurs finals.

N’oubliez pas que 94 % de tous les logiciels malveillants sont envoyés par envoi, ce qui signifie que la sécurité liée à votre entreprise est entre les mains de vos utilisateurs finaux. Ainsi, pendant qu’ils travaillent sur vos numéros de cybersécurité, n’oubliez pas d’aider à éduquer vos utilisateurs de fermeture et à éduquer ces éléments qui, étant dit, connaissent les menaces auxquelles ces entreprises peuvent être confrontées et ce qu’il faut commencer à faire. Si une tentative d’attaque est imminente dans votre boîte aux lettres au sol.

L’expérience de l’utilisateur final en matière de logiciels et de matériel pourrait bien être la clé de la création de nombreux environnements commerciaux interconnectés. Les services informatiques gérés par Prosource offrent aux clients une tranquillité d’esprit. La maintenance mensuelle ne comprend sans aucun doute que le large éventail de changements nécessaires pour garder votre technique d’entreprise résiliente, mais bien d’autres aspects importants de la productivité tels que le support technique et un bon gestionnaire informatique virtuel (vCIO) solide pour vous permettre. Former vous et votre personnel X. des employés. les meilleures pratiques pour protéger l’ensemble de votre entreprise actuelle.

Attention de l’éditeur à. Cet article a été initialement publié pour « 5 types courants de logiciels malveillants » en juin 2017 et a également été récemment mis à jour pour plus d’exactitude et d’exhaustivité, parmi lesquels un type générique supplémentaire similaire de logiciel malveillant.

Recommandé : Fortect

Vous en avez assez que votre ordinateur fonctionne lentement ? Est-il truffé de virus et de logiciels malveillants ? N'ayez crainte, mon ami, car Fortect est là pour sauver la mise ! Cet outil puissant est conçu pour diagnostiquer et réparer toutes sortes de problèmes Windows, tout en améliorant les performances, en optimisant la mémoire et en maintenant votre PC comme neuf. Alors n'attendez plus - téléchargez Fortect dès aujourd'hui !

” src équivaut à “https://no-cache.hubspot.com/cta/ par défaut/838527/323d8c83- 7b90-46ce-82f2 – 3a38a4cc0937.png “>

Téléchargez ce logiciel et réparez votre PC en quelques minutes.

Logiciel publicitaire. Les logiciels publicitaires sont des logiciels espions courants qui sont principalement utilisés sur les réseaux instantanés.Enregistreur à clavier. Keyboard Logger Spyware est en fait un malware utilisé par les Cyberpunks.Hacker de modem.Pirate de navigateur.Logiciels espions commerciaux.

Non Trojan Spyware

비 트로이 목마 스파이웨어

Spyware Nao Trojan

Software Espia No Troyano

Nicht Trojanische Spyware

Oprogramowanie Szpiegujace Inne Niz Trojan

Spyware Non Trojan

Ne Troyanskoe Shpionskoe Po

Icke Trojanska Spionprogram

Niet Trojaanse Spyware