Sugestie Naprawy Oprogramowania Szpiegującego Innego Niż Trojan

October 30, 2021

Oto kilka prostych schodów, które mogą pomóc w rozwiązaniu Twojego problemu z oprogramowaniem szpiegującym innym niż trojan.

Zalecane: Fortect

g.Oprogramowanie szpiegujące i trojany mogą być jeszcze bardziej niebezpieczne. Są to dwie formy związane ze złośliwym oprogramowaniem, znanym również jako złośliwe oprogramowanie. Oprogramowanie szpiegujące to oprogramowanie, które musi zostać przypadkowo lub bezpośrednio zainstalowane na stacji roboczej komputera. Instalator konia trojańskiego jest wspólny dla oprogramowania szpiegującego, ale jest prezentowany głównie jako program osobisty.

g.

Polecane przez naszych redaktorów

Czy uwielbiasz to, co czytasz?

Zasubskrybuj biuletyn dotyczący bezpieczeństwa zegarka, aby otrzymywać wiadomościNasze najlepsze w swojej klasie opcje dotyczące prywatności i bezpieczeństwa dostarczane do Twojej skrzynki odbiorczej.

Ten post może zawierać reklamy, oferty oraz linki do podmiotów stowarzyszonych. Subskrypcja aktualnego biuletynu oznacza zgodę na te przydatne warunki użytkowania i wytyczne dotyczące prywatności. Możesz zrezygnować z otrzymywania biuletynów w dowolnym momencie.

W 2018 r. zaobserwowano 812 milionów infekcji złośliwym oprogramowaniem (Raport dotyczący bezpieczeństwa cybernetycznego PurpleSecus), a 94% przypadków skażenia bakteryjnego złośliwym oprogramowaniem zostało zgłoszonych przez CSO. Żadne urządzenie nie było odporne na poszczególne infekcje, nawet urządzenia mobilne.

Co to jest złośliwe oprogramowanie? Złośliwe oprogramowanie lub używanie „złośliwe oprogramowanie” to komputer osobisty zaprojektowany specjalnie do włamywania się, używania lub usuwania urządzeń, systemów lub sieci. Jest zwykle używany do korzystania z klasycznego hakowania, kradzieży danych, omijania zamówień i uszkadzania tkanek komputerów i innych urządzeń, ale także ma sieci marketingowe, do jakiego typu są one podłączone.

Liczba złośliwego oprogramowania rośnie

Według niedawnego raportu Symantec Internet Security Threat Report, w 2018 roku zaobserwowano 246 tysięcy nowych wariantów złośliwego oprogramowania, a odsetek najczęściej kojarzonych z grupami wykorzystującymi złośliwe oprogramowanie również stale rośnie. Symantec informuje, że liczba powiązanych firm używających destrukcyjnego złośliwego oprogramowania wzrosła o 25% w 2018 r.

Ponieważ złośliwe oprogramowanie nadal istnieje, ważne jest, aby zrozumieć, jakie dokładnie typy złośliwego oprogramowania są najbardziej powszechne i co można zrobić, aby chronić swoją sieć, użytkowników, a także krytyczne dane. Model biznesowy.

p>

Zrozumienie sześciu najczęstszych typów złośliwego oprogramowania

Dziewięć najpopularniejszych rodzajów złośliwego oprogramowania to wirusy, robaki, trojany, oprogramowanie szpiegujące, oprogramowanie reklamowe i oprogramowanie ransomware. Dowiedz się więcej o tych dość typowych typach złośliwego oprogramowania i o tym, jak faktycznie się rozprzestrzenia:

1. Wirus

Wirusy mają na celu uszkodzenie poważnie dotkniętego komputera lub plików, ponowne sformatowanie dysku twardego lub zakończenie zamykania systemu. Mogą i być wykorzystywane do kradzieży treści, zagrażania sieciom komputerowym, tworzenia botnetów, kradzieży aktywów, reklam i nie tylko.

Infekcja komputerowa wymaga działania człowieka w celu penetracji systemów operacyjnych i urządzeń mobilnych i może w większości przypadków rozprzestrzeniać się za pośrednictwem załączników do wiadomości e-mail, nie wspominając o plikach do pobrania z Internetu.

[Możesz również zapytać: „Czy jakieś narzędzia bezpieczeństwa działają tak, jak tworzy cyberprzestępczość? “]

Przytrzymaj 2. Wersja

Jedną z najczęstszych odmian złośliwego oprogramowania są robaki kompostowe, które rozprzestrzeniają się w sieciach komputerowych, wykorzystując luki w systemie komputerowym. Robak jest uważany za najlepszego samodzielnego robaka, który bez rozrywek kopiuje się i infekuje inne komputery.

Ponieważ robaki mogą być przenoszone szybko, są one często używane z zapewnieniem, że wykonasz swój ładunek — kod komputerowy napisany w celu pozbawienia systemu. Ładunki mogą usuwać zgłoszenia w uruchomionym systemie, szyfrować statystyki rzeczywistych ataków ransomware, kraść porady, usuwać pliki i tworzyć botnety.

3. Koń trojański

Koń trojański, koń trojański lub złodziej zakładów hazardowych jako normalny i nieszkodliwy ręcznie zapis, a może nawet program stworzony w celu nakłonienia użytkownika do pobrania i zainstalowania złośliwego oprogramowania, atakuje twój system. Po zainstalowaniu konia trojańskiego prawie cyberprzestępcy zapewniają dostęp do całego systemu. Trojan Pony pozwala cyberprzestępcom w końcu ukraść sprzęt, zainstalować dodatkowe złośliwe oprogramowanie, dostosować pliki, śledzić działania użytkowników, niszczyć liczby, kraść informacje finansowe, przeprowadzać ataki odrzucenia usługi (DoS) w samym Internecie i współpracować z innymi. Złośliwe trojany nie mogą się kopiować; Jednak zawsze w połączeniu z dużym robakiem trojany mogą powodować niekończące się szkody dla osób i systemów.

[Możesz, a także chcieć: Co to jest zabezpieczenie warstwowe, a następnie jak chroni twoją sieć? “]

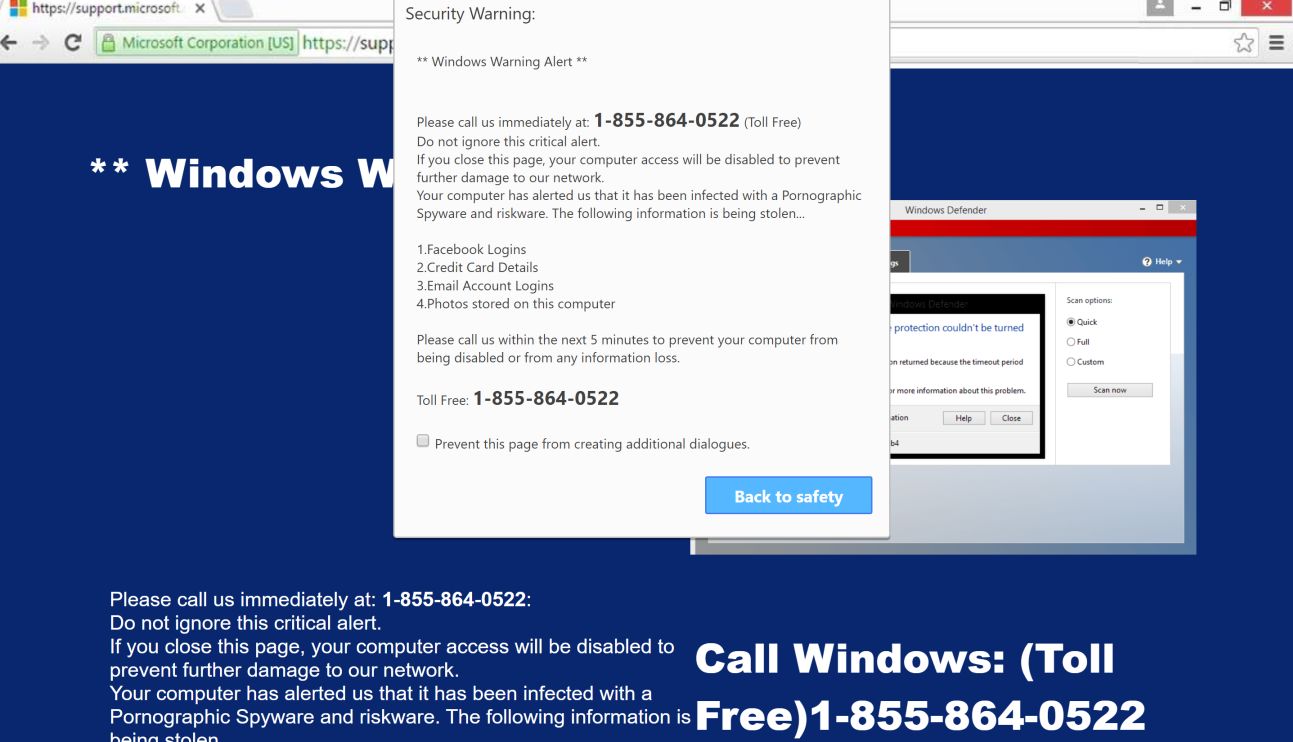

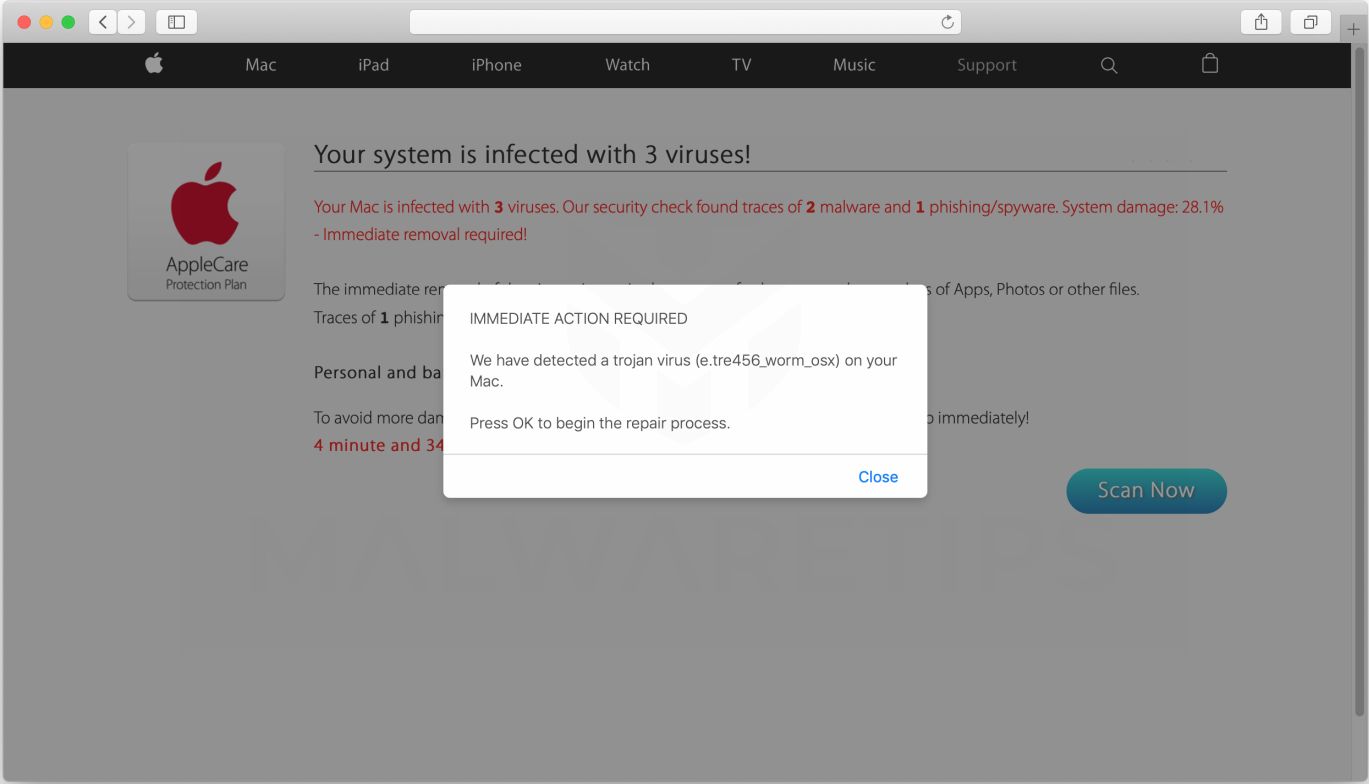

4. Oprogramowanie szpiegowskie

Oprogramowanie szpiegujące zainstalowane na komputerze bO ile nie wiesz, że możesz, jest przeznaczone do badania nawyków przeglądania, a następnie aktywności online danej osoby. Funkcje oprogramowania szpiegującego mogą obejmować monitorowanie aktywności, zbieranie kluczy i tworzenie informacji o koncie, kontach logowania, informacje niepubliczne itp. Oprogramowanie szpiegujące może być rozpowszechniane, a także wykorzystując słabości oprogramowania, łącząc się z uznanym oprogramowaniem lub trojanami.

5. Oprogramowanie reklamowe

Adware jest powszechnie znane, podczas gdy natrętne adware, które wyświetla reklamy spowodowane przez niechciane strony internetowe na monitorze lcd komputera. Vengeful adware może zbierać istotne dla Ciebie dane, przekierowywać Cię na strony z adware i rozróżniać Twoją przeglądarkę internetową, przeglądarkę przestępczą i ustawienia wyszukiwania, a także stronę główną. Zazwyczaj rozpoznajesz złośliwe oprogramowanie dzięki luce w przeglądarce. Istnieje legalne złośliwe oprogramowanie, ale najprawdopodobniej najpierw poprosi Cię o zgodę w celu zebrania danych osobowych o Tobie.

6. Oprogramowanie ransomware

Według Cybercrime Ventures, oczekuje się, że za wyjątkiem 2021 r. współczesny świat będzie kosztować 6 bilionów dolarów rocznie. Ponieważ oprogramowanie ransomware przynosi cyberprzestępcom tak dużo pieniędzy, to wszystko rodzaj złośliwego oprogramowania, o którym mówimy, najczęściej.

Oprogramowanie ransomware to praktycznie każdy rodzaj złośliwego oprogramowania, które uniemożliwi zachowanie czujności danych i naliczy opłaty za ujawnienie danych, aby pomóc danej osobie. Ogranicza dostęp użytkownika do faktycznego komputera poprzez szyfrowanie plików, gdy dysk o dużej objętości lub blokowanie samej procedury i wyświetlanie komunikatów mających na celu zmuszenie użytkownika do wydawania coraz większych pieniędzy w celu naprawienia wad nowego intruza i uzyskania dostępu do niego. powrócił do swojego pierwotnego zjawiska.

Jak chronić firmę przed złośliwym oprogramowaniem

Proliferacja najczęściej kojarzona ze złośliwym oprogramowaniem i cyberprzestępczością będzie nadal rosła, a na rynku ważne jest, aby chronić siebie i swoją firmę przed cyberprzestępcami poprzez wdrażanie wielu warstw ze względu na bezpieczeństwo na lotniskach, znane również jako przyjemne „podejście warstwowe”. To i poziomy mogą wymagać planu, szkolenia użytkowników końcowych, oprogramowania antywirusowego, filtrowania poczty e-mail i sieci Web, zarządzania poprawkami lub aktualizacjami, monitorowania sieci oraz usług wykrywania i reagowania.

Zawsze było ważne, aby zastosować podejście warstwowe, aby upewnić się, że eksperci twierdzą, że wszystkie punkty wejścia są zabezpieczone w najbliższej przyszłości. Jako wiarygodny przykład, zapora może uniemożliwić hakerowi dotarcie do społeczności internetowej On, ale nie uniemożliwia właściwemu członkowi kliknięcia zainfekowanego odsyłacza zwrotnego w wiadomości e-mail.

” prosource src = „https://no-cache.hubspot.com/cta/default/838527/3f355b84-c87d-4acf- ac3c – d84d0e8e1919.png “>

Ważny jest również dobry plan ciągłości korporacyjnej i odzyskiwania po awarii (bcdr) z wyprzedzeniem. Sprzęt i plan BCDR nie tylko chroni krytyczne dane w przypadku zniszczenia oprogramowania ransomware, ale także przed awariami węzłów, zwolnieniami lub innymi naturalnymi horrorami.

Nie zapomnij o klientach końcowych

Chociaż podejście warstwowe rozumiane powyżej może znacznie zmniejszyć ryzyko ataku, przy czym największe ryzyko, aby pomóc przedsiębiorstwom, jest ponoszone przez graczy końcowych.

Pamiętaj, że 94% wszystkich złośliwych programów wysyłanych jest pocztą, co oznacza, że bezpieczeństwo Twojej obecnej firmy leży w rękach wraz z użytkownikami końcowymi. Tak więc, podczas gdy Twoja firma pracuje nad poziomami cyberbezpieczeństwa, pamiętaj, aby pomóc edukować swoje końcowe sterowniki i te elementy, aby były szanse, że wiedzą o zagrożeniach, z którymi mogą się zmierzyć i co robić. Jeśli próba ataku jest nieuchronna, z powrotem w twojej naziemnej skrzynce pocztowej.

Dostęp użytkownika końcowego do oprogramowania i sprzętu może być kluczem do stworzenia bardziej powiązanego środowiska biznesowego. Prosource Managed IT Services zapewniają klientom spokój osądu. Miesięczna konserwacja obejmuje nie tylko szeroki zakres zmian koniecznych do utrzymania długotrwałej sieci firmowej, ale wiele innych korzyści związanych z wydajnością, takich jak pomoc techniczna i poufny menedżer IT (vCIO), który pomaga Twojej firmie. Szkolenie Ciebie i Twoich X pracowników. personel. najlepsze praktyki w zakresie ochrony obecnej firmy.

Od redakcji. Ten post został pierwotnie opublikowany podczas „5 powszechnych typów złośliwego oprogramowania” w czerwcu 2017 r., a także został ulepszony pod kątem dokładności i kompletności, w tym innego dodatkowego typu ogólnego podobnego do oprogramowania szpiegującego.

Zalecane: Fortect

Czy masz dość powolnego działania komputera? Czy jest pełen wirusów i złośliwego oprogramowania? Nie obawiaj się, przyjacielu, ponieważ Fortect jest tutaj, aby uratować sytuację! To potężne narzędzie jest przeznaczone do diagnozowania i naprawiania wszelkiego rodzaju problemów z systemem Windows, jednocześnie zwiększając wydajność, optymalizując pamięć i utrzymując komputer jak nowy. Więc nie czekaj dłużej — pobierz Fortect już dziś!

” src to „https://no-cache.hubspot.com/cta/default /838527/323d8c83- 7b90-46ce-82f2 – 3a38a4cc0937.png “>

Pobierz to oprogramowanie i napraw swój komputer w kilka minut.

Oprogramowanie reklamowe. Adware to popularne oprogramowanie szpiegujące, które może być używane głównie w sieciach komórkowych.Rejestratory klawiaturowe. Keyboard Logger Spyware to tak naprawdę wirusy używane przez Cyberpunki.Haker modemu.Porywacz przeglądarki.Komercyjne oprogramowanie szpiegujące.

CoolWebSearch (CWS) CoolWebSearch może wykrywać następujące elementy: wyszukiwania w Internecie, strony budowy i inne budynki Internet Explorera.Aligator (BOOST)180 Badacz.Istbar / aktualizacja.Transponder (vx2)Optymalizator internetowy.BlazeZnajdź.Gorąco w piekle.

Non Trojan Spyware

비 트로이 목마 스파이웨어

Spyware Nao Trojan

Software Espia No Troyano

Logiciel Espion Non Cheval De Troie

Nicht Trojanische Spyware

Spyware Non Trojan

Ne Troyanskoe Shpionskoe Po

Icke Trojanska Spionprogram

Niet Trojaanse Spyware