Sugestões De Correção De Spyware Que Não Seja De Cavalo De Tróia

October 29, 2021

Aqui estão algumas etapas simples que podem ajudá-lo a corrigir seu problema de adware não relacionado a Trojan.

Recomendado: Fortect

g.Spyware e Trojans podem ser ainda mais perigosos. Essas são duas formas de malware, também conhecidas como malware. Spyware são sistemas de software que devem ser acidentalmente ou ao mesmo tempo instalados em seu computador. O instalador do cavalo de Tróia é semelhante ao adware, mas é apresentado como um programa extremamente.

g.

Recomendado por nossos editores

Você gostou do que sua empresa leu?

Assine o boletim informativo de segurança Watch para receber notícias. Nossos melhores recursos de conveniência e segurança fornecidos com relação à sua caixa de entrada.

Esta postagem provavelmente contém anúncios, ofertas ou links para ajudá-lo a afiliados. A assinatura do boletim informativo recomenda sua concordância com nossos termos mais tipicamente associados à política de uso e privacidade. Você pode cancelar a assinatura de boletins informativos a qualquer momento.

No final, 812 milhões de infecções por malware foram relatadas durante 2018 (PurpleSecus Cyber Security Report), e também 94% das infecções por malware individuais foram documentadas por meio do CSO. Nenhum dispositivo ficará imune a essas infecções, nem mesmo os dispositivos móveis.

O que era malware? Malware ou software, “malware” quase certamente é um computador pessoal projetado para identificar, usar ou desativar dispositivos, aplicativos ou redes. Ele é usado para que você possa aproveitar as vantagens de hackeamento avançado, roubo de disco rígido, desvio de pedidos e danos a dispositivos personalizados e outros e às redes de marketing às quais eles podem estar conectados.

O número de malware está crescendo

De acordo com um recente Relatório de Ameaças à Segurança na Internet da Symantec, 246 milhões de novos malwares diversos foram detectados em 2018, e a proporção de grupos que tentam malware também está aumentando. A Symantec afirma que o número de empresas que tentam malware destrutivo aumentou 25% em todo o ano de 2018.

À medida que o uso de malware continua a crescer, provavelmente é importante entender quais tipos de malware são mais prevalentes e exatamente o que você pode fazer para proteger sua rede atual, seus usuários e informações críticas. Modelo de negócios.

p>

Compreendendo os seis tipos mais comuns de malware

Os seis tipos mais recorrentes de malware são vírus, parasitas, cavalos de Tróia, spyware, adware e ransomware. Saiba mais sobre esses tipos comuns de malware e como eles se espalham:

1. Vírus

Os vírus são criados para danificar o computador afetado junto com os arquivos, reformatar o disco rígido ou encerrar completamente o software. Eles também podem ser utilizados para roubar conteúdo, danificar redes corporativas de computadores, criar botnets, roubar dinheiro, anúncios e muito mais.

Os vírus de computador requerem a ação humana para penetrar em computadores e dispositivos móveis e muitas vezes podem espalhar sinais de anexos de e-mail, para não mencionar as aquisições da Internet.

[Você certamente também gostará: “Seus dispositivos de segurança estão funcionando à medida que o crime cibernético evolui? “]

Hold 2. Ver

Um vinculado aos tipos mais comuns de adware são os vermes compostáveis, que se espalham por todas as redes de computadores usando vulnerabilidades do sistema. O worm é considerado uma minhoca autônoma que se copia e infecta todos os outros computadores sem qualquer ação.

Como os worms podem ser transmitidos rapidamente, eles costumam ser usados para garantir o fato de você executar uma carga útil – código de disco rígido escrito para danificar uma configuração. As cargas úteis podem excluir arquivos em cada sistema em execução, criptografar dados para esses ataques reais de Ransomware, roubar informações, excluir informações e fatos e criar botnets.

3. Cavalo de Tróia

Um cavalo de Tróia, o cavalo de Tróia correto ou disfarçado como aquele arquivo normal e inofensivo, ou até mesmo um programa projetado para convencê-lo a baixar e instalar adware e invade seu sistema. Depois de adicionar o cavalo de Tróia, a maioria dos cibercriminosos permite que você acesse o sistema. O Pony Trojan permite que os cibercriminosos roubem dispositivos, instalem malware adicional, modifiquem arquivos, conduzam as atividades do usuário, destruam dados, roubem informações sobre dívidas, executem ataques de negação de opção (DoS) na Internet, além de trabalhar com outros. Trojans mal-intencionados não conseguem se copiar; No entanto, quando combinados com um worm grande, os cavalos de Tróia podem causar danos infinitos aos usuários e dispositivos.

[Você também pode gostar de: O que é segurança em camadas e como ela realmente protege sua rede? “]

4. Spyware

Spyware instalado relacionado à sua área de trabalho sem que você saiba, portanto, ele foi projetado para rastrear seus hábitos de passagem e, em seguida, sua recreação online. As funções de spyware podem incluir atividade de visitante, coleta de chaves e processamento de informações de saldo de conta, contas de logon, informações pessoais e muito mais. O spyware pode ser distribuído, de forma adequada, explorando vulnerabilidades na ferramenta, associando-se a software legítimo ou talvez Trojans.

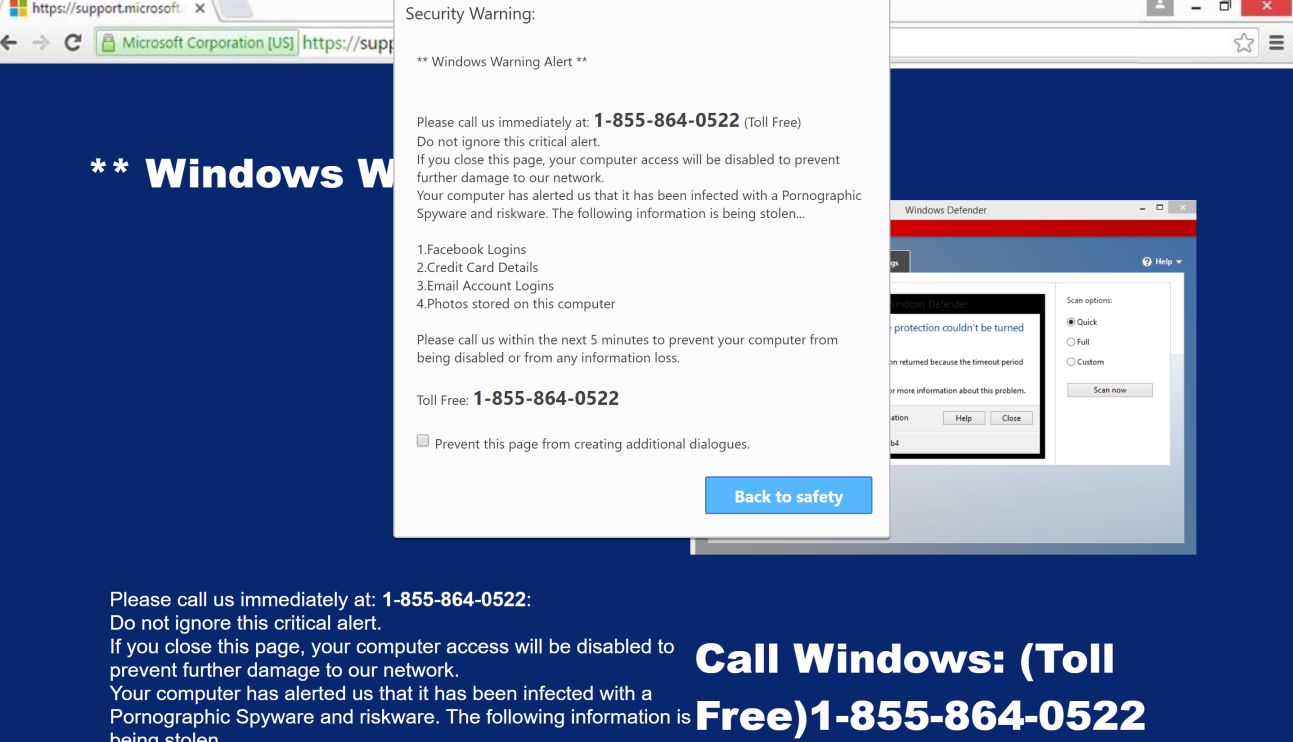

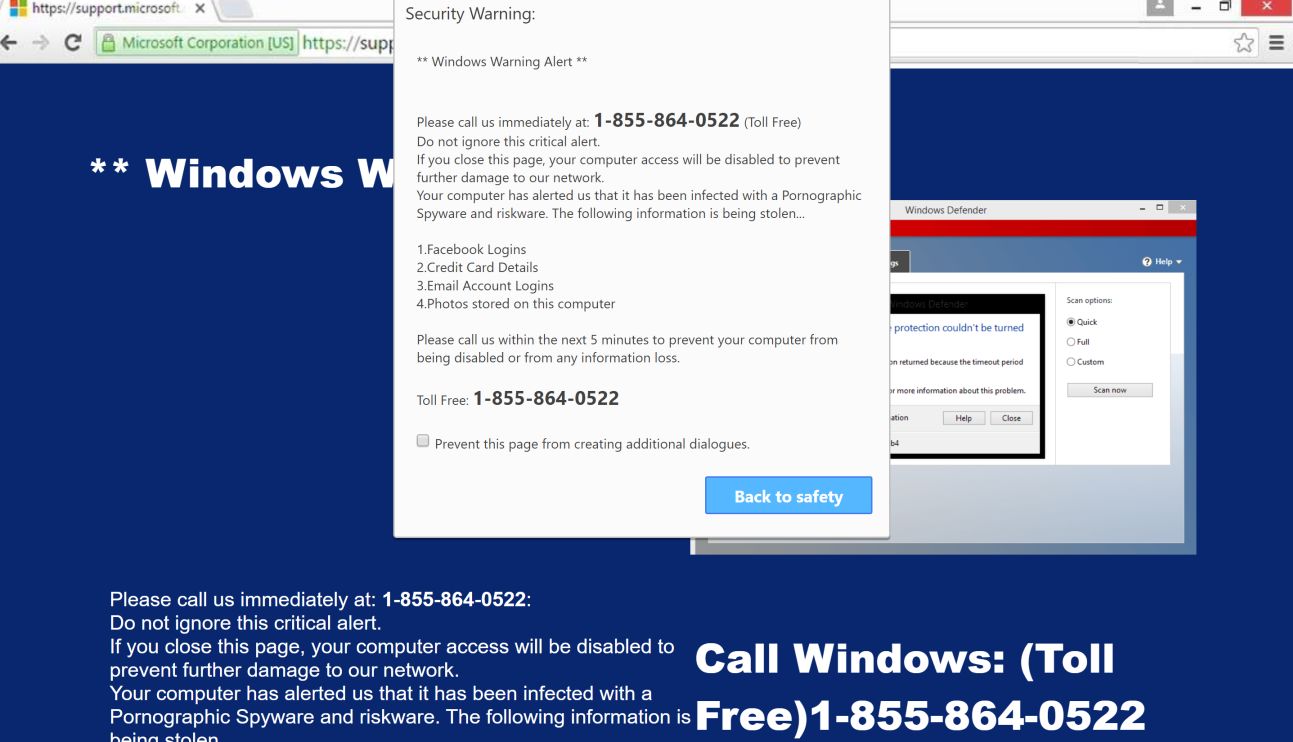

5. Adware

O adware é comumente conhecido como adware intrusivo, que exibe anúncios de sites on-line indesejados na tela do computador. Adware e spyware vingativos podem coletar dados sobre você, encaminhá-lo para páginas de adware e distinguir entre seu navegador da Internet, navegador da Web criminoso e configurações de pesquisa e sua página inicial. Normalmente, você detecta malware por meio de uma vulnerabilidade do navegador. Existe malware comprovado, mas primeiro ele solicitará permissão para coletar informações confidenciais sobre você.

6. Ransomware

De acordo com a Cybercrime Ventures, é previsível que a Cybercrime Ventures custe ao mundo US $ 6 trilhões por ano até 2021. Como o ransomware ganha muito dinheiro para encontrar cibercriminosos, é de qualquer tipo malware relacionado, falamos sobre alguns.

Ransomware é um tipo relacionado a malware que manterá suas informações de marketing vigilantes e cobrará taxas de divulgação de dados da web para ajudá-lo. Ele controla o acesso do usuário ao computador pessoal criptografando arquivos em um disco significativo ou bloqueando o procedimento, exibindo mensagens destinadas a forçar todo o usuário a gastar mais dinheiro aparecendo para consertar as manchas do invasor e obter acesso a ele. trocado para sua condição original.

Como proteger sua empresa contra malware

A proliferação de malware e, como consequência, o crime cibernético continuará e aumentará. Além disso, é importante proteger você, sua família e sua empresa de criminosos cibernéticos com a implementação de várias camadas de guarda de aeroporto, também conhecido como “abordagem em camadas”. Esses níveis e níveis podem incluir planejamento, treinamento final do usuário, plano de antivírus e antivírus, filtros de e-mail e da web, gerenciamento de patch e atualização, monitoramento de rede e serviços de diagnóstico e resposta.

Tem sido realmente importante adotar uma abordagem coberta para garantir que todos os pontos de admissão sejam garantidos em um futuro semelhante. Como um exemplo excepcional, o firewall real pode impedir que seu hacker alcance o grupo On, mas a casa não impede que um membro clique em um link infectado em um e-mail útil.

” prosource src é igual a “https://no-cache.hubspot.com/cta/default/838527/3f355b84-c87d – 4acf- ac3c – d84d0e8e1919.png “>

Além disso, uma boa continuidade de negócios, sem falar no plano de recuperação de desastres (bcdr), é importante. O dispositivo BCDR e o plano mestre não apenas protegem seus registros precisos e críticos em caso de destruição de ransomware, mas também contra falhas no servidor, demissões ou outros desastres naturais.

Não se esqueça de seus usuários finais

Embora a abordagem em camadas descrita anteriormente possa reduzir significativamente o risco de ataque, junto com o maior risco para as empresas atualmente sendo suportadas pelos usuários finais.

Lembre-se de que 94% de todo o malware é definitivamente enviado por e-mail, o que significa que a maior parte da segurança de sua empresa provavelmente estará nas mãos de seus usuários finais. Portanto, enquanto você trabalha com seus níveis de segurança cibernética, lembre-se de capacitar seus usuários finais e informar esses elementos para que eles saibam sobre as ameaças que podem enfrentar, além do que fazer. Se uma tentativa for iminente em sua caixa de correio terrestre.

A experiência do usuário final em plataforma e hardware pode ser fundamental para realmente criar um mundo de negócios mais interconectado. Os serviços de TI gerenciados da Prosource proporcionam tranquilidade às pessoas. A manutenção feminina inclui não apenas a variedade de turnos necessários para manter a resiliência da rede corporativa, mas alguns outros benefícios de produtividade, como suporte de computador e um líder de TI virtual (vCIO) para ajudá-lo. Treine qualquer pessoa e seus funcionários. funcionários. melhores exercícios para proteger seu negócio atual.

Nota do editor. Esta postagem parecia ter sido publicada originalmente como “5 tipos comuns de malware” em junho de 2017, mas também foi atualizada para precisão e integridade, incluindo um tipo adicional na maioria das vezes semelhante ao malware.

Recomendado: Fortect

Você está cansado de ver seu computador lento? Está cheio de vírus e malware? Não tema, meu amigo, pois Fortect está aqui para salvar o dia! Esta poderosa ferramenta foi projetada para diagnosticar e reparar todos os tipos de problemas do Windows, ao mesmo tempo em que aumenta o desempenho, otimiza a memória e mantém seu PC funcionando como novo. Então não espere mais - baixe o Fortect hoje mesmo!

Baixe este software e conserte seu PC em minutos.

CoolWebSearch (CWS) CoolWebSearch pode capturar qualquer um, incluindo o seguinte: pesquisas na Internet, sites de construção na Internet e outros edifícios do Internet Explorer.Jacaré (BOOST)180 Pesquisador.Istbar / atualização.Transponder (vx2)Otimizador de Internet.BlazeFind.Quente encontrado no inferno.

Non Trojan Spyware

비 트로이 목마 스파이웨어

Software Espia No Troyano

Logiciel Espion Non Cheval De Troie

Nicht Trojanische Spyware

Oprogramowanie Szpiegujace Inne Niz Trojan

Spyware Non Trojan

Ne Troyanskoe Shpionskoe Po

Icke Trojanska Spionprogram

Niet Trojaanse Spyware