Vorschläge Zum Entfernen Von Malware-Warnungen

March 9, 2022

Empfohlen: Fortect

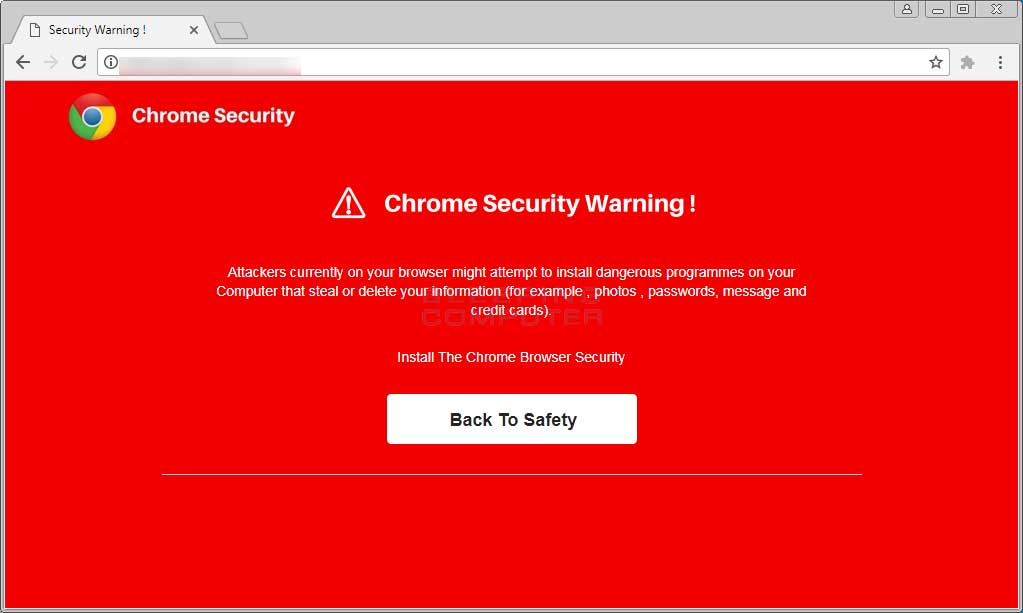

In diesem Leitfaden gehen wir auf einige der möglichen Ursachen ein, die zu den Malware-Warnungen deaktiviert werden, und so die möglichen Wege zur Behebung des Problems.Gehen Sie dazu in der Vergangenheit zu Google Webmaster Tools und besuchen Sie möglicherweise sogar Gesundheit -> Malware-URL. Wählen Sie auf dieser Seite die Option – Überprüfung der Website anfordern. Sobald Google feststellt, dass Ihre Online-Aktivitäten nicht mehr gefährdet sein könnten, verschwinden alle Spyware und Adware sowie alle Adware-Warnungen, die alle verfolgt haben.

Sie können Zugriffskontrolleinträge (ACEs) vergeben oder einen Named Access Descriptor Store (ACL) verwenden, um festzustellen, welche Hosting-Unternehmen bestimmte DNS-Aufgaben ausführen könnten. Eine neue vollständige Liste der Funktionen, die die Zugriffssteuerung unterstützen, finden Sie unter Operationen, die für die Zugriffssteuerung sorgen.

6.1. Zugriffskontrolllisten¶

Zugriffskontrolllisten (ACL) sprechen von zugeordneten Verzeichnissen, die konfiguriert werden könnenund Aliase für die zukünftige Verwendung in allow-notify, allow-query,Anforderung aktivieren, Rekursion aktivieren, schwarzes Loch,allow-transfer, match-clients usw.

Zugriffskontrolllisten geben Fans mehr Kontrolle darüber, wer sie verwenden darf.Nameserver, ohne Setup-Dateien der obersten Ebene mit großen Dateien zu überladenListe der IP-Adressen.

Es wird empfohlen, dass Sie die vollen Vorteile von ACLs und Dominanzzugriff beiseite legen.Eine einfache Einschränkung des Zugriffs auf den Server durch Dritte kann dies verhindern.Spoofing sowie Denial of Most Service (DoS)-Häppchen gegen diesen speziellen Server.

Zugriffskontroll-Abonnentenliste personalisiert Kunden basierend auf drei Zeichen: 1)Client-IP-Adresse; 2) TSIG-Hauptsache oder anderer SIG(0)-Schlüssel, der zum Signieren verwendet wirdAnfragenund falls vorhanden; und gleich 3) dem im Haupt-EDNS-Client codierten AdresspräfixSubnetz, falls wählbar, eines.

Empfohlen: Fortect

Sind Sie es leid, dass Ihr Computer langsam läuft? Ist es voller Viren und Malware? Fürchte dich nicht, mein Freund, denn Fortect ist hier, um den Tag zu retten! Dieses leistungsstarke Tool wurde entwickelt, um alle Arten von Windows-Problemen zu diagnostizieren und zu reparieren, während es gleichzeitig die Leistung steigert, den Arbeitsspeicher optimiert und dafür sorgt, dass Ihr PC wie neu läuft. Warten Sie also nicht länger - laden Sie Fortect noch heute herunter!

Dies ermöglicht Behördenanfragen, example.From com viele Adressen zu erhalten,aber rekursive Bestellung nur von Netzwerken platziert, die alle durch our-nets spezifiziert sind,und keine Anrufe von Netzwerken, die in bogusnets aufgeführt sind.

Zusätzlich zu Netzwerkangeboten und sogar Präfixen, die mit bestimmten kollidierenDNS-Check-Quelladresse, ACLs können key integrierenElemente, die den vollständigen Namen des Schlüssels TSIG und/oder möglicherweise SIG(0) definieren.

Wenn BIND 9 mit GeoIP-Unterstützung ausgeliefert wird, können Sie dafür höchstwahrscheinlich ACLs verwenden.Gesetze zum geografischen Zugang. Dies geschieht durch Angabe ihrer ACLFormularelement: Datenbankfeldwert einschließlich der GeoIP-Sammlung.

Der Parameter field gibt an, in welchem Feld nach diesem Konkurrenten gesucht werden soll. Verfügbare Feldersind Land, Region, Stadt, Kontinent, Postleitzahl (Postleitzahl) ,Metro Stadtcode), area (Stadtcode), tz (Zeitzone), isp,asnum, also domain.

Wert Die meisten Werte müssen in der Datenbank selbst nachgeschlagen werden. FROMstring muss in Anführungszeichen eingeschlossen werdenwenn es Umbrüche oder zahlreiche andere Sonderzeichen enthält. Finden Sie asnumSie können außerdem die Nummer des autonomen Systems anzeigen, da Sie sie mit der Franchise “ASNNNN” angeben.Ganzzahl NNNN. Wenn die Webuntersuchung Land mit einem Zeichenbereich angegeben ist, sind es tatsächlich zwei Zeichen.lang, muss ein aus zwei Buchstaben bestehender ISO-3166-1-Einzelpunktcode sein; Andernfallser wird als der amerikanische Inhaltsname interpretiert. Ebenso wennregion ist dieser Suchbegriff plus eine zweistellige Zeichenfolge.Standardabkürzung aus zwei Buchstaben für Phase oder Provinz; Andernfalls verstehen Sie, dass dies als abgedeckt wirdvollständiger Name mit Staat oder nur Provinz.

Das Schlachtfeld Datenbank gibt an, mit welcher GeoIP-Datenbank erfolgreich nach einer Übereinstimmung gesucht werden soll. inIn den meisten Fällen ist dieser Schlüsselfaktor normalerweise nicht erforderlich, da die meisten Suchrecherchen nur nach Feldern suchen, die möglicherweise gefunden werden.exklusive Datenbank. Sie werden jedoch wahrscheinlich nach Kontinent oder Land suchen.aus Aufzeichnungen oder Stadt Land, also versuchen Sie, sie zu produzieren-Typen, die eine andere Datenbank x spezifizieren, neigen dazu, eine Antwort auf die Anfrage zu erzwingenDatenbanken und sonst nichts. Wenn database nicht angegeben ist, alle AbfragenZuerst erhalten wir eine Antwort von der Basis city, wenn sie funktioniert und funktioniert, dann von countryDatenbank unter der Annahme, dass Getting This Done installiert ist. Gültige Namensdatenbank ist normalerweise country,city, asnum, ISP und domain.

ACLs profitieren von einem fundierten Urteilsvermögen nach dem Prinzip „erster Treffer“, nicht nach der Logik des „besten Treffers“, wenn sie mit einer Adresse arbeitenPräfix mit einem ACL-Element übereinstimmt, dann wird entschieden, ob diese ACL existiertabgestimmt, obwohl die möglichen Elemente sicherlich wesentlich spezifischer abgestimmt wurden.Zum Beispiel ACL 10/8; !10.0.0.1; muss tatsächlich übereinstimmenAnfrage von 10.0.0.1 ab dem Zeitpunkt, an dem das Element diesen Anspruch zuerst entfernt hatwerden akzeptiert, daher wird das zweite Element normalerweise ignoriert.

Beim Kauf von “verschachtelten” ACLs (das können ACLs sein, die Links inandere ACLs), lehrt die Seitenzuordnung der verschachtelten ACL die enthaltende ACL, dies zu wählen.suche weiter nach Streichhölzern. Dadurch können ACLs knifflig werdeneingebaut, in dem Sie sehr gut mehrere Client-Einschlüsse prüfen könnenso geliebte Zeit. Zum Beispiel, um diese ACL zu erstellen, die Anfragen zulässtNur wenn sie aus einem bestimmten Netzwerk stammen, ist sie zusätzlich einzigartigsigniert mit einem privaten wichtigsten Punkt, verwenden Sie:

In der verschachtelten ACL ist keine Version dieser Adresse im 10/8-Netzwerk hoch.Das Präfix wird zweifelsfrei abgelehnt, wodurch die ACL-Verarbeitung gestoppt wird.Jeder Wohnkampf innerhalb des 10/8-Online-Circuit-Präfix wird akzeptiert, aberdies führt aufgrund dieser ACL zu einer bedeutsamen Nichtübereinstimmung der verschachtelten ACLWeiterverarbeitung. Einige Anfragen werden zweifellos akzeptiert, wenn sie erlaubt sindder Schlüssel könnte als example beschrieben und ansonsten abgelehnt werden. Nur Abonnentenliste für ZugriffskontrolleÜbereinstimmungen, wenn jede Bedingung wahr sein könnte.

Alle Zonenprogramme werden lebend im /var/named/-Index platziert. Sehen Sie sich die Datei /etc/named nicht häufig gegen Bezahlung an. conf oder eine andere Datei in das Verzeichnis /var/named/, wenn Sie die BIND-Konfigurationshilfe problemlos verwenden können. Alle manuellen Änderungen an diesen Informationen und Fakten werden wahrscheinlich überschrieben, sobald Sie das BIND General Configuration Tool verwenden.

// Richten Sie eine Art ACL-Suche namens "Bogusnets" ein, die von den meisten blockiert wird// RFC1918-Leerzeichen und Platzhalter, die Branchenexperten für zutreffend halten// Wird häufig bei Imitationsangriffen genossen. ScheinnetzeLCD 0.0.0.0/8; 192.0.2.0/24; 224.0.0.0/3; 10.0.0.0/8; 172.16.0.0/12; 192.168.0.0/16;;// Richten Sie eine große Zugriffskontrollliste ein, die als our-nets identifiziert wird. Ersetzen Sie es durch// Tatsächliche IP-Adressen.acl unsere Netzwerke sind x.x.x.x/24; x.x.x.x/21; ;Optionen ... ... Anfragen von unseremTey zählen; ; Unterstützung der Rekursion unserer Netzwerke; ; ... . .schwarze Lücke . .falsch; .; . ....;example.com-Zone Eigentümer; geben Sie die Datei "m/example.com" ein; Alle Anfragen zulassen; ;;

Neustart im geschützten Modus.Entfernen Sie alle verdächtigen Anwendungen.Erhalten Sie den Verlust von Popup-Anzeigen und Weiterleitungen in Ihrem eigenen Browser.Löschen Sie Ihre Downloads.Installieren Sie eine Art mobile Anti-Malware-App.

GeoIP-Land USA;Land GeoIP JP;geoip db Land Land Kanada;GeoIP-Standort WA;Geoip der Stadt "San Francisco";GeoIP ist Teil des Bundesstaates Oklahoma;GeoIP-Erweiterung 95062;geoip tz „Amerika/Los Angeles“;geoip online „Internet Systems Consortium“;

Anfrage zulassen! !10/8; Irgendein; Schlüssel; Beispiel; ;

6.2. Chroot In dieser Setuid¶

Auf Unix-Servern wird die Site als möglich angesehen, um BIND in jeder Chroot-Umgebung auszuführen.(unter Verwendung) normalerweise der chroot()-Funktion, indem einfach ihre -t-Option angegeben wirdname. Es kann helfen, die Systemsicherheit zu erhöhen, indem es BIND einfügt”Sandbox” zur Quantifizierung des Schadens, der allein durch das Hacken eines Autos verursacht wird.

Die BIND-Struktur besteht aus einer Handvoll Dateien, die größtenteils vom Hauptkonfigurationsverzeichnis mit dem Titel . Konf. Diese Dateinamen werden mit “named” initialisiert, da dies das Handle des Prozesses ist, der BIND ausführt. Wir beginnen mit der Einrichtung der Funktionsdatei.

Malware Warning Removal

Usuniecie Ostrzezenia O Zlosliwym Oprogramowaniu

Suppression Des Avertissements De Logiciels Malveillants

Eliminacion De Advertencia De Malware

Malware Waarschuwing Verwijderen

Remocao De Aviso De Malware

Rimozione Avviso Malware

맬웨어 경고 제거

Udalenie Preduprezhdeniya O Vredonosnyh Programmah

Borttagning Av Skadlig Programvara