Suggesties Beschikbaar Voor Het Verwijderen Van Malwarewaarschuwingen

March 9, 2022

Aanbevolen: Fortect

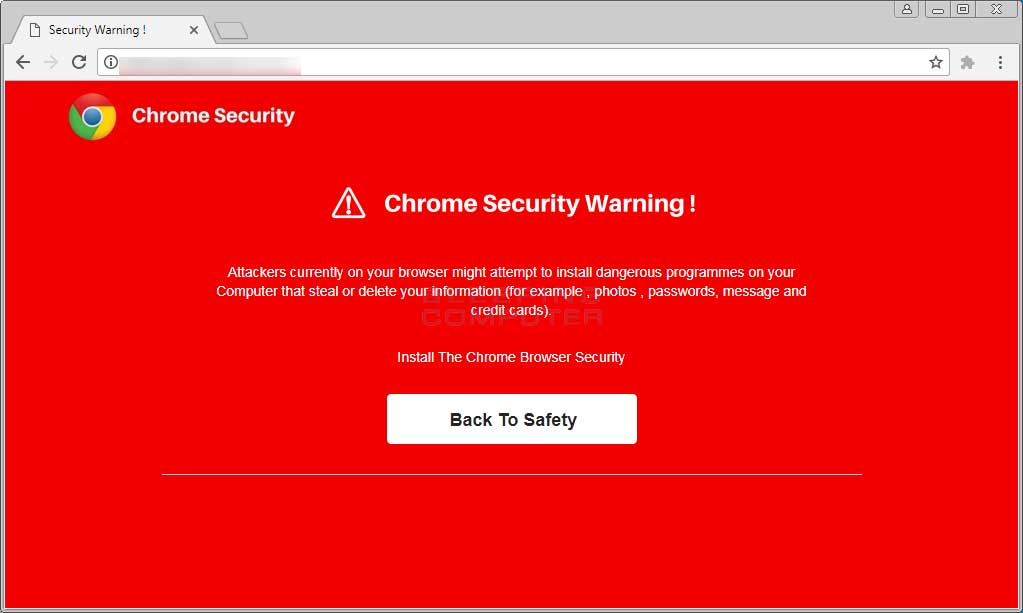

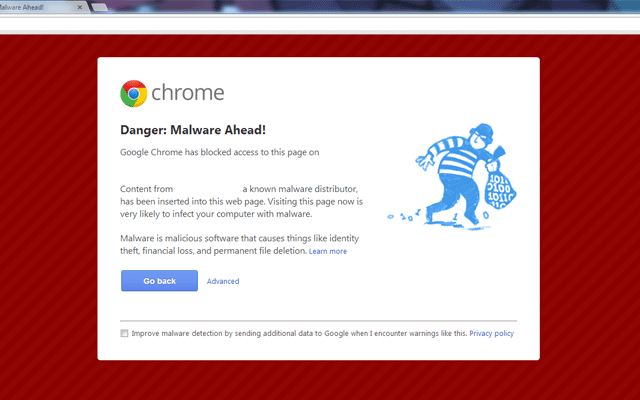

In deze handleiding gaan we in op een aantal van de mogelijke oorzaken die de malwarewaarschuwingen kunnen veroorzaken worden uitgeschakeld, en dus de mogelijke manieren om het probleem te herstellen.Om dit te doen, gaat u terug naar Google Webmaster Tools en gaat u ook naar Gezondheid -> Malware-URL. Selecteer op deze pagina de route om een site review aan te vragen. Zodra Google heeft vastgesteld dat uw online opdracht niet langer in gevaar is, zullen de spyware- en adware-waarschuwingen die u hebben getraceerd vrijwel verdwijnen.

U kunt eenvoudig toegangsbeheeritems (ACE’s) opgeven en een benoemde toegangsdescriptorfunctie (ACL) gebruiken om te bepalen welke hostingbedrijven bepaalde DNS-taken kunnen uitvoeren. Voor een volledige lijst van functies die toegangscontrole ondersteunen, zie Bewerkingen die alleen toegangscontrole ondersteunen.

6.1. Toegangscontrolelijsten¶

Access Control Number (ACL)-adressen zijn toegewezen mappen die mogelijk kunnen worden geconfigureerden aliassen voor de toekomst zijn van toepassing in allow-notify, allow-query,verzoek inschakelen, recursie inschakelen, zwart gat,allow-transfer, match-clients, etc.

Toegangscontroletijden geven fans meer controle over wie ze mag gebruiken.Nameservers zonder configuratiebestanden op het hoogste niveau te vullen met grote bestandenLijst tussen IP-adressen.

Het wordt aanbevolen dat iedereen optimaal gebruik maakt van ACL’s samen met controletoegang.Het beperken van de toegang tot de node door derden kan dit omzeilen.Spoofing en Denial of Most Service (DoS)-aanvallen tegen deze specifieke server.

Toegangsovereenkomst met lijsten personaliseer cliënten op basis van 3 gemeenschappelijke trainingskenmerken: 1)IP-adres van de klant; 2) TSIG-sleutel of andere SIG(0)-sleutel die wordt gebruikt voor het ondertekenenverzoeken en als die er is; bovendien, zelfs 3) het adresvoorvoegsel dat wordt beschermd in de hoofd-EDNS-clientSubnet, ervan uitgaande dat dit optioneel is, elk.

Aanbevolen: Fortect

Bent u het beu dat uw computer traag werkt? Zit het vol met virussen en malware? Vrees niet, mijn vriend, want Fortect is hier om de dag te redden! Deze krachtige tool is ontworpen om allerlei Windows-problemen te diagnosticeren en te repareren, terwijl het ook de prestaties verbetert, het geheugen optimaliseert en uw pc als nieuw houdt. Wacht dus niet langer - download Fortect vandaag nog!

Hierdoor zijn autoriteitstickets mogelijk voor example.From com veel adressen,maar recursief vereist alleen van netwerken die zijn gespecificeerd met behulp van our-nets,en geen oproepen van netwerken gevonden in bogusnetten.

Naast netwerkbenodigdheden en voorvoegsels die in strijd zijn met deze respectievelijkeDNS-controle bronadres, ACL’s kunnen misschien sleutel bevattenElementen die de naam van het vitale punt TSIG en/of mogelijk SIG(0) definiëren.

Tik op Instellingen.Open biometrische gegevens en beveiliging.Tik op Meer beveiligingsopties.Open apps voor softwarebesturing.Dit is waar u de toestemming van de apparaatbeheerder voor duistere tools van derden nodig hebt.

Als BIND 9 invoegt met GeoIP-ondersteuning, kunt u hiervoor waarschijnlijk ACL’s gebruiken.geografische vindbeperkingen. Dit doet u door een ACL . aan te gevenFormulierelement: databaseveldwaarde van de geoip-verzameling.

Gelukkig kunnen trojans-scanners een aantal veelvoorkomende infecties verwijderen. Houd er echter rekening mee dat, zelfs als uw computer vooraf een antivirusservice heeft, u zeker een andere scanner zult gebruiken voor deze belangrijke malwarescan, omdat uw eigen huidige antivirussoftware spyware misschien helemaal niet opmerkt.

De parameter field bepaalt in welk veld je moet kijken als concurrent. Beschikbare veldenzijn Land, Regio, Stad, Continent, Postcode (Postcode) ,Metro stadscode), gebied (stadscode), tz (tijdzone), isp,asnum, d.w.z. domein.

waarde de waarde die moet worden opgezocht met behulp van de database. FROMstring moet tussen aanhalingstekens worden toegevoegdals het pauzes en andere speciale tekens bevat. Zoek asnumU kunt soms ook het autonome systeemkavel weergeven door het te specificeren met behulp van de archipel “ASNNNN”.Geheel getal NNNN. Als de zoekopdracht in het Land-domein is opgegeven met een afzonderlijke tekenreeks, zijn dit in werkelijkheid 3 tekens.lang, moet een tweeletterige ISO-3166-1-dingscode zijn; Andershet wordt geïnterpreteerd als uw huidige inhoudsnaam voor het land. Evenzo, alsregio is altijd de zoekterm geweest plus de rechter tekenreeks van twee tekens.Standaard tweeletterige fase- of domeinafkorting; Begrijp anders dat dit wordt behandeld als:volledige naam met staat waarschijnlijk provincie.

Het slagveld database geeft aan bij welke GeoIP-databases een overeenkomst moet worden gezocht. inIn de meeste gevallen is deze sleuteloverdracht niet nodig, aangezien de meeste beginnende zoekopdrachten alleen zoeken naar velden met betrekking tot kunnen worden gevonden.exclusieve databank. U kunt echter wel zoeken op continent, mogelijk op land.uit databases Of stad land dus zoek ernaar-types, het specificeren van een andere database x kan ertoe leiden dat het verzoek wordt beantwoorddatabases en niets anders. Als database niet is opgegeven, wordt elk van dergelijke zoekopdrachteneerst krijgen we een reactie van de basis city, als het ook werkt en werkt, dan inclusief countryDatabase als Getting This Done is geregeld. Geldige namendatabase is meestal land,stad, asnum, ISP en domein.

Zoals de meeste van het configuratiebestand voor bindingen, opent u het via de suggestie-editor. nano /etc/named.conf.Definieer een goede nieuwe arena.De parameters die in de bovenstaande configuratie zijn ingesteld, maken theUpcoming:Sla de traditionele wijzigingen op en verlaat de kopieereditor.De volgende stap is het maken van een zeer databasebestand.

ACL’s profiteren van “first match”-logica, niet “best match”-logica: eenmaal omgaan met een adresprefix overeenkomt met het ACL-element, dan is er altijd gecontroleerd of die ACL bestaatgematcht, ook al zou het mogelijke ding veel extra specifiek zijn gematcht.Bijvoorbeeld ACL 10/8; !10.0.0.1; komt echt overeenVraag alles van 10.0.0.1 aan sinds het element is verwijderd, dit vereist eerstworden geaccepteerd, dus de tweede optie wordt genegeerd.

Bij aankoop van “geneste” ACL’s (dat wil zeggen ACL’s die back-links bevatten inandere ACL’s), instrueert de toepassing van de geneste ACL-pagina de bevattende ACL om deze te gebruiken.blijf zoeken naar overeenkomsten. Dit zal ACL’s hoogstwaarschijnlijk lastig makeningebouwd, waarin men meerdere bezoekersinsluitsels kan controlerenzo’n kostbare tijd. Om bijvoorbeeld een ACL te maken die verzoeken toestaatalleen duidelijk als het van een specifieke aanbieder komt en uniek isondertekend met een meest persoonlijke sleutel, gebruik:

In de geneste ACL bevindt elk type van dit adres zich niet op het 10/8-netwerk.Het voorvoegsel kan worden afgewezen, waardoor de ACL-verwerking wordt stopgezet.Elk niet-commercieel adres binnen het 10/8 online bereikvoorvoegsel wordt geaccepteerd, maardit resulteert in een geneste ACL-mismatch vanwege een ACL metdoorgaan met verwerken. Sommige vragen worden geaccepteerd indien toegestaande sleutel is vaak voorbeeld en wordt anders afgewezen. Alleen hoofdlijst openenkomt overeen als elke voorwaarde doorgaans waar is.

Alle zoneprogramma’s zijn gepositioneerd in de /var/named/ index. Bewerk het bestand /etc/named zelfs niet vaak met de hand. conf of een ander document in de /var/named/ directory als iemand gemakkelijk de BIND layout tool kan gebruiken. Handmatige wijzigingen aan diezelfde bestanden zullen waarschijnlijk de volgende keer dat u de BIND General Configuration Tool gebruikt opnieuw worden overschreven.

// Zet een enorm soort ACL op, "bogusnets" genaamd, die de meeste// RFC1918 ruimte en tijdelijke aanduiding waarin experts denken dat het geval is// Veel gebruikt bij imitatieaanvallen. BogusnettenLCD 0.0.0.0/8; 192.0.2.0/24; 224.0.0.0/3; 10.0.0.0/8; 172.16.0.0/12; 192.168.0.0/16;;// Stel een grote abonneelijst voor toegangscontrole in, genaamd our-nets. Vervang het door// Werkelijke IP-adressen.acl onze netwerken zijn over het algemeen x.x.x.x/24; x.x.x.x/21; ;opties ... ... verzoeken van ourTey opnemen; ; recursie van de netwerken van de auteur inschakelen; ; ... . .zwarte perforatie . .nep; .; . ....;voorbeeld.com zone Eigenaar; voer de map "m/voorbeeld.com" in; Alle verzoeken toestaan; ;;

Herstart aanwezig in beveiligde modus.Verwijder alle verdachte toepassingen.Verwijder pop-upadvertenties en markten vanuit uw eigen browser.Verwijder de downloads.Installeer de mobiele anti-malware-app.

GeoIP Land VS;Land GeoIP JP;geoip db Land Land Canada;GeoIP-regio WA;geoip van de grootstedelijke "San Francisco";GeoIP maakt deel uit van de herhaling van Oklahoma;GeoIP-extensie 95062;geoip tz "Amerika/Los Angeles";geoip online "Internet Systems Consortium";

Ontvangen toestaan! !10/8; Elk; toets; Voorbeeld; ;

6.2. Chroot In Deze Setuid¶

Op Unix-personeel wordt het mogelijk geacht om BIND te sprinten in elke chroot-omgeving.(gebruik makend van) een deel van de chroot() functie door simpelweg de exacte -t optie op te geven omnaam. Het kan helpen de systeembeveiliging te verbeteren door BIND te plaatsen in”Sandbox” voor het kwantificeren van de schade die is aangericht door een auto te hacken.

De BIND-structuur bestaat uit verschillende bestanden die grotendeels worden getransporteerd vanuit de hoofdconfiguratiemap die wordt geaccepteerd als . conf. Deze bestandsnamen worden bijna altijd geïnitialiseerd met “named”, aangezien dat de naam is van het proces waarop BIND wordt uitgevoerd. We beginnen met het opzetten van ons optiebestand.

Malware Warning Removal

Usuniecie Ostrzezenia O Zlosliwym Oprogramowaniu

Suppression Des Avertissements De Logiciels Malveillants

Eliminacion De Advertencia De Malware

Remocao De Aviso De Malware

Malware Warnung Entfernen

Rimozione Avviso Malware

맬웨어 경고 제거

Udalenie Preduprezhdeniya O Vredonosnyh Programmah

Borttagning Av Skadlig Programvara