Sugestie Dotyczące Usuwania Alertów O Złośliwym Oprogramowaniu

March 9, 2022

Zalecane: Fortect

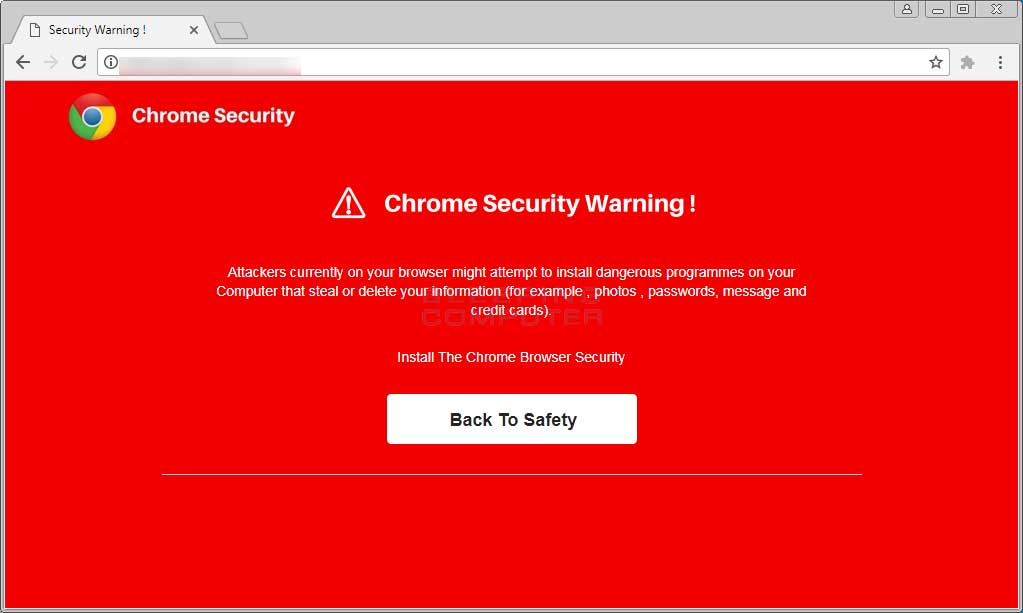

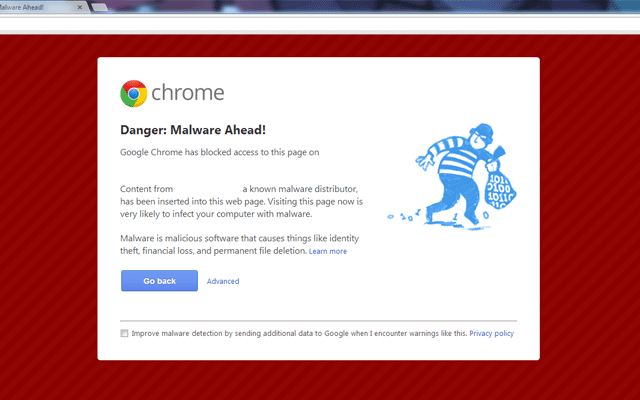

W tych wskazówkach i wskazówkach omówimy niektóre możliwe przyczyny, które mogą stymulować ostrzeżenia o złośliwym oprogramowaniu dotyczące być wyłączone, a następnie mogą to być sposoby rozwiązania problemu.Aby to zrobić, wróć do Narzędzi Google dla webmasterów, a także wejdź na Zdrowie -> Adres URL złośliwego oprogramowania. Na tej stronie wybierz opcję żądania sprawdzenia każdej witryny. Gdy Google określi, która aktywność online nie jest bardziej zagrożona, wszystkie śledzone alerty dotyczące oprogramowania szpiegującego i oprogramowania szpiegującego bez wątpienia znikną.

Możesz podać wpisy wpływu dostępu (ACE) lub użyć listy znanych deskryptorów dostępu (ACL), aby przeanalizować, które firmy hostingowe mogą wykonywać pewne zadania DNS. Aby zapoznać się z kompletnym dokumentem funkcji obsługujących dostęp, zobacz Operacje obsługujące kontrolę wprowadzania.

6.1. Listy kontroli dostępu¶

Adresy listy kontroli dostępu (ACL) to planowane katalogi, które można skonfigurowaćoraz aliasy przeznaczone do wykorzystania w przyszłości w allow-notify, allow-query,włącz żądanie, włącz rekurencję, czarna dziura,allow-transfer, dopasuj klientów itp.

Listy kontroli dostępu dają fanom dużą kontrolę nad tym, kto może z nich korzystać.Serwery nazw bez zaśmiecania plików konfiguracyjnych najwyższego poziomu w połączeniu z dużymi plikamiLista adresów IP.

Zaleca się teraz korzystanie ze wszystkich funkcji list ACL i kontrolę dostępu.Ograniczenie łączności z serwerem przez trzecie spotkania może temu zapobiec.Spoofing i Denial with Most Service (DoS) ataków na ten konkretny serwer.

Listy kontroli dostępu personalizują klientów w oparciu o trzy cechy: 1)adres IP klienta; 2) Klucz TSIG lub wiele kluczy SIG (0) używanych do podpisywaniaprośby, a jeśli tak; a nawet 3) najważniejszy prefiks adresu zakodowany w pierwszym kliencie EDNSPodsieć, jeśli jest opcjonalna, dowolna.

Zalecane: Fortect

Czy masz dość powolnego działania komputera? Czy jest pełen wirusów i złośliwego oprogramowania? Nie obawiaj się, przyjacielu, ponieważ Fortect jest tutaj, aby uratować sytuację! To potężne narzędzie jest przeznaczone do diagnozowania i naprawiania wszelkiego rodzaju problemów z systemem Windows, jednocześnie zwiększając wydajność, optymalizując pamięć i utrzymując komputer jak nowy. Więc nie czekaj dłużej — pobierz Fortect już dziś!

Powoduje to, że wnioski o uprawnienia dotyczące example.From com ton adresów,ale żądania rekurencyjne tylko zawierające sieci określone w nasze-sieci,i żadnych połączeń telefonicznych z sieci wymienionych w bogusnets.

W uzupełnieniu ofert sieciowych i prefiksów, z których wiele jest w konflikcie z ich odpowiednimiAdres strony sprawdzania DNS, listy ACL mogą zawierać kluczElementy, które definiują nazwę klucza TSIG i/lub ewentualnie SIG(0).

Stuknij Ustawienia.Otwarta biometria, a potem bezpieczeństwo.Kliknij Więcej opcji bezpieczeństwa.Otwórz aplikacje, aby dostosować sterowanie urządzeniem.W tym miejscu cała Twoja rodzina musi cofnąć uprawnienia administratora urządzenia dla podejrzanych narzędzi partnerów zewnętrznych.

Jeśli BIND 9 jest dostarczany z pomocą GeoIP, najprawdopodobniej możesz użyć do tego list ACL.ograniczenia dostępu geograficznego. Zostanie to zrobione poprzez określenie listy ACLFunkcja formularza: wartość pola bazy danych tej kolekcji geoip.

Na szczęście skanery złośliwego oprogramowania mogą złagodzić szereg typowych infekcji. Pamiętaj jednak, że nawet jeśli Twój komputer ma już usługę antywirusową, zdecydowanie powinieneś użyć konkretnego innego skanera do tego ważnego skanowania adware i spyware, ponieważ obecne usługi antywirusowe mogą nie wykrywać wszystkich programów szpiegujących.

Parametr field określa, w jakim zawodzie szukać konkurenta. Dostępne polato Kraj, Region, Miasto, Kontynent, Kod pocztowy (Kod pocztowy) ,Metro kod obszaru miejskiego), area (kod miasta), tz (strefa czasowa), isp,asnum, czyli domena.

wartość wartość, którą można wyszukać w bazie danych. FROMciąg musi być ujęty w cudzysłówjeśli sytuacja zawiera przerwy lub inne specjalne zajęcia. Znajdź asnumMożesz również wyświetlić numer systemu autonomicznego, określając program za pomocą ciągu „ASNNNN”.Liczba całkowita NNNN. Jeśli wyszukiwanie w sieci Kraj zawiera ciąg znaków, jest on traktowany jako tak naprawdę dwa znaki.długie, musi być ich dwuliterowym kodem ISO-3166-1; Inaczejprawdopodobnie będzie to interpretowane jako odkrywanie treści kraju. Podobnie, jeśliregion to przedział czasu wyszukiwania plus dwuznakowy ciąg.Standardowy dwuliterowy skrót czasu lub województwa; W przeciwnym razie zrozum, że będzie to traktowane jakopełna marka ze stanem lub prowincją.

Pole bitwy baza danych staje się bazą danych GeoIP, w której należy szukać w imieniu meczu. wW większości warunków ten kluczowy czynnik nie jest tak naprawdę ważny, ponieważ większość zapytań szuka tylko pól, które można znaleźć.ekskluzywna baza danych. Możesz jednak przeszukiwać godziny kontynent lub kraj.z baz danych Lub miasto kraj więc ich szukaj-types, ujawnienie innej bazy danych x wymusi odpowiedź na wszystkie żądania poza niąbazy danych i nic więcej. Jeśli baza danych często nie jest określona, wszystkie takie zapytanianajpierw wielu z nas otrzymuje odpowiedź z głównej bazy city, jeśli zadziała i się powiedzie, to z krajuBaza danych, jeśli zainstalowano opcję Getting This Done. Prawidłowa nazwa bazy klientów to zazwyczaj country,miasto, asnum, ISP jeszcze domena.

Podobnie jak w przypadku instrukcji konfiguracji powiązania, otwórz ją w programie sugestii. nano /etc/named.conf.Zdefiniuj nową arenę.Zasady określone w powyższej konfiguracji pomagająNadchodzące:Zapisz główne zmiany i wyjdź z edytora tekstu.Następnym krokiem jest stworzenie pliku bazy danych.

ACL zyskują przewagę dzięki logice „pierwszego dopasowania”, która nie jest uważana za logikę „najlepszego dopasowania”: gdy mamy do czynienia z doskonałym adresemprefiks pasuje do elementu ACL, więc sprawdzane jest, czy ta lista ACL istniejedopasowany nawet do stylu życia i oferty możliwy element byłby jeszcze dopasowany o wiele bardziej konkretnie.Na przykład ACL

Podczas pozyskiwania „zagnieżdżonych” list ACL (czyli list ACL fakt zawiera linki winnych list ACL), mapowanie strony na stosie ACL nakazuje, aby to zrobiła lista ACL.patrz dalej w kierunku meczów. Może to sprawić, że listy ACL będą trudnewbudowany, w którym można sprawdzić wiele wtrąceń klientatak cenny czas. Na przykład, aby utworzyć listę ACL, pomysł zezwala na żądaniatylko jeśli pochodzi z określonej sieci i jest teraz unikalnypodpisany kluczem prywatnym, użyj:

W określonych zagnieżdżonych listach ACL żaden typ tego niesamowitego adresu nie znajduje się w sieci 10/8.Odrzucany jest prefiks, który lokuje przetwarzanie ACL.Dowolny adres zamieszkania w ramach prefiksu koła online 10/8 może być zaakceptowany, alepowoduje to niezgodność zagnieżdżonych list ACL z powodu listy ACL zawierającejkontynuować przetwarzanie. Niektóre prośby są jednak akceptowane, jeśli są dozwoloneklucz to przykład i jeśli nie jest odrzucany. Tylko lista kontroli dostępupasuje, chociaż każdy warunek jest prawdziwy.

Wszystkie programy powiększające umieszczone są w głównym indeksie /var/named/. Nie edytuj często ręcznie konkretnego pliku /etc/named. conf lub może jakikolwiek inny plik w naszym katalogu /var/named/, jeśli możesz łatwo skorzystać z narzędzia konfiguracyjnego BIND. Wszelkie wprowadzone ręcznie zmiany w tych plikach zostaną naprawdę nadpisane przy następnym użyciu narzędzia BIND General Configuration Tool.

// Ustaw rodzaj listy ACL zwanej „fałszywymi sieciami”, która blokuje// Lokalizacja i symbol zastępczy RFC1918, który zdaniem ekspertów jest uważany za przypadek// Powszechnie używane obecne w atakach personifikacji. BogusnetsLCD 0.0.0.0/8; 192.0.2.0/24; 224.0.0.0/3; 10.0.0.0/8; 172.16.0.0/12; 192.168.0.0/16;;// Ustaw ogromną listę kontroli dostępu o nazwie nasze-sieci. Zastąp to// Rzeczywiste adresy IP.acl nasze indywidualne sieci to x.x.x.x/24; x.x.x.x/21; ;opcje ... ... zawierać zapytania od OurTey; ; możliwa rekurencja naszych sieci; ; ... ! .czarna dziura . .podrobiony; .; . ....;strefa example.com Właściciel; przejrzyj plik „m/example.com”; Zezwalaj na jedyne prośby; ;;

Uruchom ponownie w trybie kocowym.Usuń wszystkie podejrzane aplikacje.Pozbądź się wyskakujących reklam i przekierowań z Twojej przeglądarki.Usuń pobrane pliki.Zainstaluj aplikację do telefonu komórkowego chroniącą przed złośliwym oprogramowaniem.

GeoIP Kraj USA;Kraj GeoIP JP;geoip db Kraj Kraj Kanada;GeoIP region WA;geoip dotyczący miasta „San Francisco”;GeoIP to region stanu Oklahoma;Format pliku GeoIP 95062;geoip tz "Ameryka/Los Angeles";geoip w Internecie „Konsorcjum systemów internetowych”;

Zezwól na żądanie! !10/8; Każdy; klucz; Przykład; ;

6.2. Chroot w tym Setuid¶

Uznaje się, że na serwerach Unix można uruchomić BIND w prawie każdym środowisku chroot.(używając) funkcji chroot() a proste określenie możliwości -t donazwa. Może pomóc poprawić środki ostrożności systemu, umieszczając BIND w„Sandbox” ze względu na ilościowe określenie szkód spowodowanych włamaniem do prawdziwego samochodu.

Struktura BIND składa się z kilku plików, które w większości pochodzą z głównego katalogu konfiguracyjnego o nazwie . por. Te nazwy plików są inicjowane za pomocą “named”, biorąc pod uwagę, że jest to nazwa głównego procesu, na którym działa BIND. Zaczniemy również od skonfigurowania pliku opcji.

Malware Warning Removal

Suppression Des Avertissements De Logiciels Malveillants

Eliminacion De Advertencia De Malware

Malware Waarschuwing Verwijderen

Remocao De Aviso De Malware

Malware Warnung Entfernen

Rimozione Avviso Malware

맬웨어 경고 제거

Udalenie Preduprezhdeniya O Vredonosnyh Programmah

Borttagning Av Skadlig Programvara