Sugestões Sobre Como Remover Alertas De Malware

March 9, 2022

Recomendado: Fortect

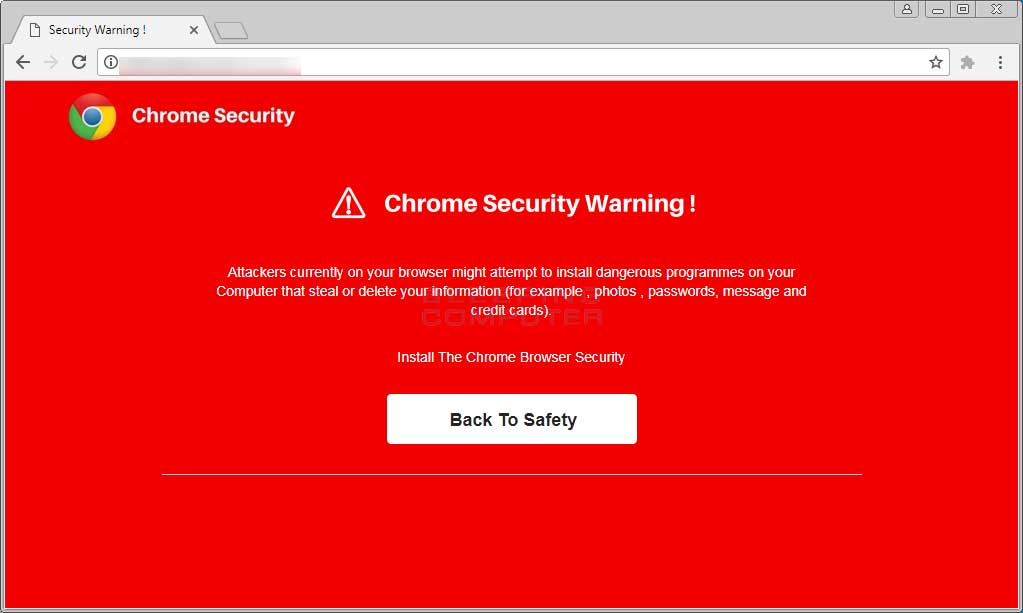

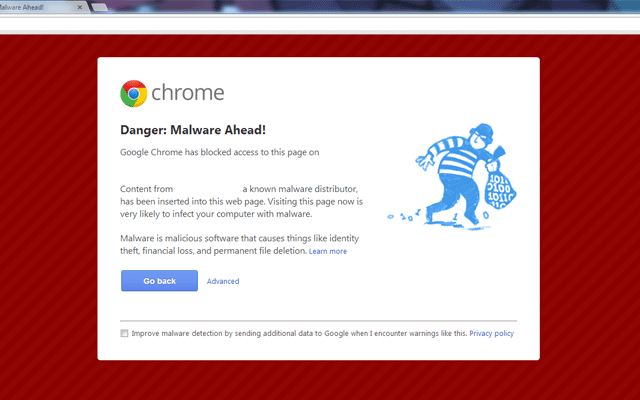

Neste guia, vamos conhecer algumas das possíveis causas que podem causar os avisos de malware a ser desabilitado e, portanto, as possíveis maneiras de corrigir o problema específico.Para fazer isso, vá na região lombar para as Ferramentas do Google para webmasters e visite Saúde -> URL de malware. Nesta página, selecione a opção para solicitar uma revisão do site. Assim que o Google determinar que sua atividade online quase certamente não está mais em risco, todos os alertas de adware e adware que rastrearam todos desaparecerão.

Você pode carregar entradas de controle de acesso (ACEs) ou colocar em uma lista opt-in do descritor de acesso nomeado (ACL) para determinar quais empresas de hospedagem definitivamente executarão determinadas tarefas de DNS. Para obter uma lista completa definitiva de funções que fundamentam o controle de acesso, consulte Operações que apoiam o controle de acesso.

6.1. Listas de Controle de Acesso¶

A lista de controle de acesso (ACL) cuida de diretórios mapeados que podem ser configuradose aliases para uso futuro de allow-notify, allow-query,habilitar solicitação, habilitar recursão, buraco negro,allow-transfer, match-clients, etc.

Listas de controle de acesso dão aos fãs mais controle sobre quem as usa.Servidores de nomes sem sobrecarregar os arquivos de organização de nível superior com arquivos grandesLista de endereços IP.

Recomenda-se que você aproveite ao máximo as ACLs e o acesso ao comando.Restringir o acesso ao servidor vezes terceiros pode impedir isso.Falsificação e artigos de negação da maioria dos serviços (DoS) contra este servidor específico.

O controle de acesso mostra clientes personalizados com base em três recursos: 1)endereço IP do cliente; 2) Chave TSIG básica ou outra chave SIG(0) usada em nome da assinaturasolicitações e se houver; e incluindo 3) o prefixo de endereço codificado no cliente EDNS principalSub-rede, se várias, qualquer.

Recomendado: Fortect

Você está cansado de ver seu computador lento? Está cheio de vírus e malware? Não tema, meu amigo, pois Fortect está aqui para salvar o dia! Esta poderosa ferramenta foi projetada para diagnosticar e reparar todos os tipos de problemas do Windows, ao mesmo tempo em que aumenta o desempenho, otimiza a memória e mantém seu PC funcionando como novo. Então não espere mais - baixe o Fortect hoje mesmo!

Isso permite solicitações de autoridade relacionadas a exemplo.De com muitos endereços,mas aplicativos recursivos apenas de redes especificadas quando our-nets,e nenhuma chamada de redes listadas apenas em bogusnets.

Além dos prefixos de ofertas de rede que entram em conflito com seus respectivosEndereço de origem da verificação de DNS, as ACLs podem consistir em chaveElementos que definem a chave fazem TSIG e/ou possivelmente SIG(0).

Toque em Configurações.Biometria aberta e segurança.Toque em Mais opções de segurança.Abra aplicativos para controle de dispositivos.É aqui que você precisa revogar a permissão específica do Administrador do dispositivo para ferramentas de terceiros suspeitas.

Se o BIND 9 for fornecido com suporte a GeoIP, você pode definitivamente usar ACLs para isso.restrições de acesso geográfico. Isso é feito especificando uma ótima ACLElemento de formulário: valor do campo do banco de dados da coleção geoip.

Felizmente, o scanner de malware pode remover várias infecções cotidianas. No entanto, lembre-se de que especialistas afirmam que, mesmo que seu computador já esteja completo com um serviço antivírus, você provavelmente deve usar um scanner diferente para uma verificação de malware importante específica, pois seu software antivírus mais atualizado pode não detectar adware. .

O parâmetro field especifica novamente em qual campo procurar algum tipo de concorrente. Campos disponíveissão País, Região, Cidade, Continente, Código Postal (Código Postal) ,Código da cidade Metrô), área (código da cidade), tz (fuso horário), isp,asnum, ou seja, domínio.

valor o valor específico a ser pesquisado no qual o banco de dados. FROMstring deve ser colocado entre aspasse contiver quebras ou caracteres especiais restantes. Encontre asnumVocê pode e exibir o número do sistema autônomo usando especificando-o usando a corda de guitarra “ASNNNN”.Inteiro NNNN. Se o mecanismo de pesquisa da Web País for especificado com um cordão de caracteres, na verdade serão dois caracteres.longo, requer um código de grau ISO-3166-1 de duas letras; Por outro ladoé interpretado como o nome do conteúdo da terra. Da mesma forma, seregião é todo o termo de pesquisa mais uma string de dois caracteres.Fase padrão de duas letras ou abreviação de província; Caso contrário, entenda que isso será remediado conformenome completo com estado provavelmente província.

O campo de batalha banco de dados especifica qual banco de dados GeoIP como uma forma de procurar uma correspondência. dentroNa maioria dos casos, esse fator-chave certamente não é necessário, pois a maioria das consultas de pesquisa apenas procuram campos que podem muito bem ser encontrados.banco de dados exclusivo. No entanto, você pesquisa por continente ou país.from shows Ou city country então procure por eles-types, especificar outro database x definitivamente forçará a solicitação a ser dita a partir delebancos de dados e nada mais. Se database não for especificado, todas as consultas desse tipoprimeiro obtemos uma resposta tudo da base city, se funcionará e funciona, então do countryBanco de dados quando Getting This Done está instalado. O banco de dados de nome válido geralmente é país,cidade, asnum, ISP e domínio.

Assim como o arquivo de configuração de captura, abra-o em um editor de sugestões específico. nano /etc/named.conf.Defina uma arena melhor.Os parâmetros definidos na configuração acima tornam oPróximo:Salve a alteração principal e saia do editor de texto.A etapa de uso é criar um arquivo de banco de dados.

As ACLs se beneficiam do bom senso de “primeira correspondência”, não da lógica de “melhor correspondência”: ao fazer negócios com um endereçoprefixo corresponde a um elemento ACL, então uma verificação é decidida para ver se essa ACL existecorrespondido, embora o elemento possível tenha sido correspondido muito especificamente.Por exemplo ACL 10/8; !10.0.0.1; deve realmente corresponderSolicitação de 10.0.0.1, pois o elemento removeu esses aplicativos primeirosão aceitos, então o segundo elemento é muito ignorado.

Ao comprar ACLs “aninhadas” (que podem ser ACLs que contêm links emoutras ACLs), o mapeamento de página da ACL aninhada aconselha a ACL que a contém a funcionar assim.continue procurando por partidas. Isso pode desenvolver ACLs complicadosbuilt-in, no qual você provavelmente verificará várias inclusões de clientestempo tão querido. Por exemplo, para criar uma nova ACL boa que permita solicitaçõessomente se o conceito vier de uma rede específica também é únicoassinado com uma coisa principal privada, use:

Na ACL aninhada, qualquer modo deste endereço não diz respeito à rede 10/8.O prefixo é sem dúvida rejeitado, o que interrompe o processamento da ACL.Qualquer gestão residencial dentro do prefixo do ciclo online 10/8 é aceita, masisso resulta em algum tipo de incompatibilidade de ACL aninhada devido a algumas ACL contendocontinuar processando. Alguns pedidos incluem aceito se permitidoa chave será exemplo e de outra forma rejeitada. Somente coleta de controle de acessocorresponde se cada condição for realmente verdadeira.

Todos os programas de zona são colocados no índice /var/named/. Não altere o arquivo /etc/named com frequência pelo controle. conf ou qualquer outro arquivo próximo ao diretório /var/named/ se você puder usar facilmente a arma de configuração do BIND. Quaisquer alterações manuais nesta documentação provavelmente serão substituídas no momento em que você usar a Ferramenta de Configuração Geral BIND.

// Configure uma espécie de busca de ACL chamada "bogusnets" os blocos de fatos// Espaço RFC1918 e espaço reservado que o profissional acha que é o caso// Comumente recomendado em ataques de representação. Redes falsasLCD 0.0.0.0/8; 192.0.2.0/24; 224.0.0.0/3; 10.0.0.0/8; 172.16.0.0/12; 192.168.0.0/16;;// Definido em uma grande lista de controle de acesso intitulada our-nets. Substitua-o por// Endereços IP reais.acl nossas redes são x.x.x.x/24; x.x.x.x/21; ;opções ... ... pode incluir solicitações de nossa Tey; ; deixe a recursão de nossas redes; ; ... . .espaço preto . .falso; .; . ....;zona example.com Proprietário; digite o arquivo "m/exemplo.com"; Permitir todas as solicitações; ;;

Reinicie através do modo protegido.Remova todos os aplicativos suspeitos.Fique totalmente livre de anúncios pop-up e redirecionamentos retirados do seu próprio navegador.Exclua seus downloads.Instale um aplicativo móvel antimalware.

GeoIP País EUA;País GeoIP JP;geoip db País País Canadá;Posição GeoIP WA;geoip da cidade "São Francisco";GeoIP faz parte do estado em direção a Oklahoma;Extensão GeoIP 95062;geoip tz "América/Los Angeles";geoip online "Consórcio de Sistemas de Internet";

Permitir solicitação! !10/8; Algum; chave; Exemplo; ;

6.2. Chroot Neste Setuid¶

Em servidores Unix, é considerado possível executar o BIND em qualquer ambiente chroot.(usando) a função exata chroot() simplesmente especificando cada uma de nossas opções -t paranome. Ele pode ajudar a aprimorar a segurança do sistema colocando o BIND em”Sandbox” para quantificar os danos causados pela invasão de um carro.

A estrutura BIND consiste em um grande número de arquivos que são em grande parte obtidos por meio do diretório principal de configuração referido. conf. Esses nomes de arquivos são inicializados em “named”, pois esse é o nome do processo que está executando o BIND. Começaremos configurando o outro arquivo de possibilidades.

Malware Warning Removal

Usuniecie Ostrzezenia O Zlosliwym Oprogramowaniu

Suppression Des Avertissements De Logiciels Malveillants

Eliminacion De Advertencia De Malware

Malware Waarschuwing Verwijderen

Malware Warnung Entfernen

Rimozione Avviso Malware

맬웨어 경고 제거

Udalenie Preduprezhdeniya O Vredonosnyh Programmah

Borttagning Av Skadlig Programvara