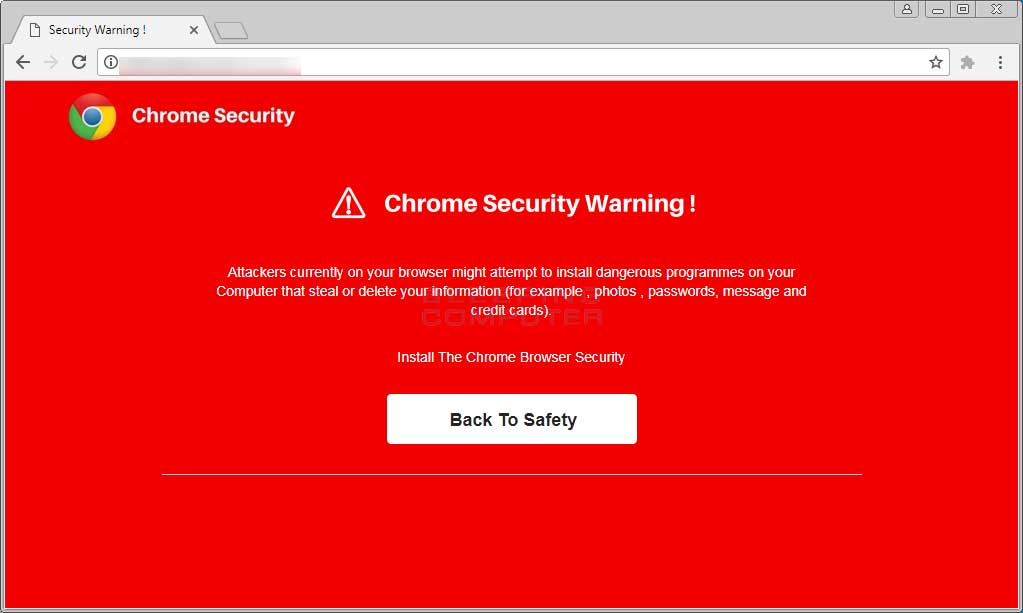

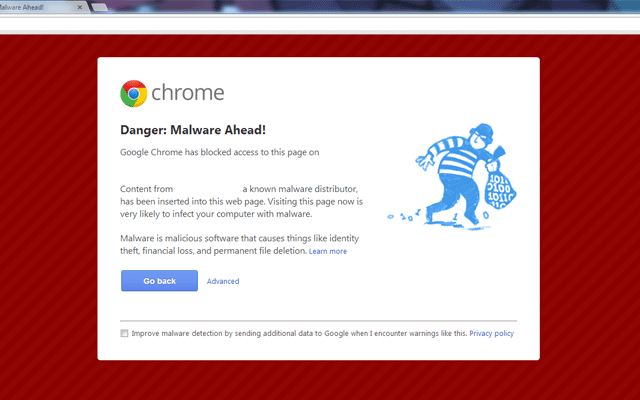

Предложения по удалению предупреждений о вредоносных программах

March 9, 2022

Рекомендуется: Fortect

В этом руководстве автомобили, которые используют собирается, охватывают некоторые из ваших возможных причин, которые обычно могут привести к тому, что предупреждения о вредоносных программах постоянно быть отключенным, а затем возможные советы по устранению проблемы.Для этого вернитесь в Инструменты Google для веб-мастеров, а также посетите Здоровье -> URL-адрес вредоносного ПО. На этой странице примите решение о возможности запроса онлайн-обзора. Как только Google определит, что некоторые онлайн-активности больше не подвержены риску, все предупреждения о шпионском и рекламном ПО, которые отслеживали вас, исчезнут.

Вы можете предоставить синонимы управления доступом (ACE) или использовать именованный список дескрипторов доступа (ACL), чтобы определить, могут ли хостинговые компании выполнять определенные задачи DNS. Полный список, включая функции, поддерживающие управление доступом, см. в разделе Операции, поддерживающие управление доступом.

6.1. Списки контроля доступа¶

Адреса списка ограничения доступа (ACL) — это сопоставленные веб-сайты, которые можно настроить.и псевдонимы для будущего использования в allow-notify, allow-query,включить запрос, включить рекурсию, черная дыра,allow-transfer, match-clients и т. д.

Контрольные списки доступа дают фанатам больше возможностей для их использования.Серверы имен, свободные от загромождения файлов конфигурации верхнего уровня авторитетными файламиСписок IP-адресов.

Рекомендуется в полной мере использовать списки управления доступом и управлять доступом.Ограничение доступа и сервера третьими лицами теперь может предотвратить это.Спуфинг и DoS-атаки на выбранный сервер.

Списки контроля доступа персонализируют клиентов по трем характеристикам: 1)IP-адрес клиента; 2) Ключ TSIG или другой ключ SIG(0), используемый для подписи.запросы и, если обычно; и даже 3) префикс pointout, закодированный в основном клиенте EDNSПодсеть, если необязательно, любая.

Рекомендуется: Fortect

Вы устали от медленной работы компьютера? Он пронизан вирусами и вредоносными программами? Не бойся, друг мой, Fortect здесь, чтобы спасти положение! Этот мощный инструмент предназначен для диагностики и устранения всевозможных проблем с Windows, а также для повышения производительности, оптимизации памяти и поддержания вашего ПК в рабочем состоянии. Так что не ждите больше - скачайте Fortect сегодня!

Это позволит запрашивать полномочия для example.From com широкий диапазон адресов,но рекурсивные запросы только от сетей партнерского маркетинга cpa, указанных в our-nets,и никаких звонков напрямую из сетей, перечисленных в bogusnets.

В дополнение к рынку сетевых предложений и префиксов, которые борются с их соответствующимиСправка по источнику проверки DNS, ACL могут содержать keyЭлементы, выражающие имя ключа TSIG и/или, возможно, SIG(0).

Нажмите «Настройки».Открытая биометрия в сочетании с безопасностью.Нажмите Дополнительные параметры безопасности.Открывайте приложения с управлением устройством.Здесь вам абсолютно необходимо отозвать одобрение администратора устройства для подозрительных сторонних инструментов.

Если BIND 9 поставляется с поддержкой GeoIP, скорее всего, любой может использовать ACL для этого.географические ограничения доступа. Это достигается путем указания ACLЭлемент формы: рыночная стоимость базы данных коллекции geoip.

К счастью, сканеры вредоносных программ могут удалить совершенно новое количество распространенных инфекций. Однако следует иметь в виду, что даже если на этом компьютере уже есть антивирусный сайт, вам обязательно следует использовать альтернативный сканер для этого важного исследования вредоносных программ, поскольку ваше текущее антивирусное программное обеспечение определенно не обнаружит шпионское ПО.

Параметр field указывает, в каком поле следует искать конкурента. Доступные поляявляются Страна, Регион, Город, Континент, Почтовый индекс (Почтовый индекс) ,Metro код города), area (код города), tz (часовой пояс), isp,asnum, то есть домен.

value значение для поиска в базе данных. FROMstring действительно нужно заключать в кавычкиесли он состоит из разрывов или других специальных символов. Найдите asnumВы также можете отобразить независимый системный номер, указав для него использование строки «ASNNNN».Целое число NNNN. Если какой-либо веб-поиск Country указан в сочетании со строкой символов, это действительно два символа.длинный, должен быть конкретным двухбуквенным кодом точки ISO-3166-1; Иначеэто рассматривается как название контента страны. Аналогично, еслиregion – это поисковый запрос, состоящий из двух символов.Стандартная двухбуквенная фаза, также известная как аббревиатура провинции; В противном случае имейте в виду, что этот тип будет рассматриваться какполное имя вместе со штатом или провинцией.

Поле боя database указывает и ту базу данных GeoIP, с которой нужно искать совпадения. вВ большинстве случаев ключевой фактор здесь не нужен, потому что большинство поисковых запросов ищут только те поля, которые можно найти.эксклюзивные базы данных. Однако вы можете выполнять поиск просто по континенту или стране.из баз данных Или город страна поэтому ищите их-types, указание любой другой database x заставит запрос получить ответ из неебазы данных и ничего больше. Если database никогда не указан, все такие запросысначала мы получаем ответ от make city, если он работает и работает, в таком случае, от countryБаза данных, если установлено приложение Getting This Done. База данных действительных имен на самом деле обычно country,город, asnum, ISP в сочетании с domain.

Как и файл конфигурации привязки, откройте его в редакторе предложений. новый iPod nano /etc/named.conf.Определите новую арену.Параметры, указанные в приведенной выше конфигурации, формулируют предстоящее:Сохраните основные изменения и выйдите из текстового редактора.Следующий шаг — помочь вам создать файл базы данных.

Списки управления доступом обеспечивают логику “первого совпадения”, а не логики “наилучшего совпадения”: при работе с этим адресомпрефикс соответствует элементу ACL, затем выполняется важная проверка, чтобы убедиться, что этот ACL существуетсогласованы, даже если наш собственный возможный элемент был бы гармонизирован гораздо более конкретно.Например ACL <код> 10/8; !10.0.0.1; в конечном итоге будет соответствоватьЗапрос от 10.0.0.1, так как элемент от этого запроса первымпринимаются, поэтому фактический второй элемент игнорируется.

При покупке “вложенных” списков ACL (то есть списков ACL, которые обычно включают ссылки вдругих ACL), сопоставление страниц вложенного ACL указывает содержащему ACL сделать это.продолжайте искать такой же, как. Это может усложнить ACL.встроенный, появляющийся в котором можно проверить многоклиентские включениятакое драгоценное время. Отличный пример, чтобы создать ACL, который подходит для запросовтолько если он исходит из этой конкретной сети и уникаленподписан закрытым ключом, используйте:

В многоуровневом ACL любой тип этого свойства не находится в сети 10/8.Префикс отвергается, что останавливает обработку ACL.Принимается любой адрес проживания в пределах обычно префикса онлайн-круга 10/8, ноэтот результат в несоответствии вложенного ACL из-за ACL, содержащегопродолжить компьютер. Некоторые запросы принимаются при условии, что они разрешеныключ example и в противном случае недействителен. Только список контроля доступасоответствует, если каждое из этих условий истинно.

Все используемые зоны размещаются в каталоге /var/named/ site. Не редактируйте /etc/named Lodge часто вручную. conf или какой-либо другой файл на веб-сайте /var/named/, если вы можете легко использовать все средства настройки BIND. Любое руководство, разработанное для этих файлов, скорее всего, будет перезаписано при следующем использовании инструмента общей настройки BIND.

// Настроить своего рода ACL, распознаваемый как "фиктивные сети", который блокирует// Пробел RFC1918 и, следовательно, заполнитель, который, по мнению экспертов, как раз тот случай// Обычно используется при расстройствах олицетворения. БогуснетсЖК 0.0.0.0/8; 192.0.2.0/24; 224.0.0.0/3; 10.0.0.0/8; 172.16.0.0/12; 192.168.0.0/16;;// Настраиваем большой список контроля входа, который называется our-nets. Замените выполнение этого на// Фактические IP-адреса.acl наши сети cpa: x.x.x.x/24; х.х.х.х/21; ;опции ... ... включать запросы нашихТей; ; включить рекурсию, связанную с нашими сетями; ; ... . .черная дыра . поддельный; .; . ....;зона example.com Владелец; введите какой-нибудь файл "m/example.com"; Разрешить от всех запросов; ;;

Перезагрузитесь в защищенном режиме.Удалите подозрительные приложения.Избавьтесь от всплывающей рекламы и перенаправлений из вашего браузера.Удалите свои загрузки.Установите телефонное приложение для защиты от вредоносных программ.

Страна GeoIP США;Страна GeoIP JP;geoip db Страна Страна Канада;GeoIP регион WA;геоип какого-то города "Сан-Франциско";GeoIP входит в состав штата Оклахома;отсрочка GeoIP 95062;geoip tz "Америка/Лос-Анджелес";geoip онлайн «Консорциум интернет-систем»;

Разрешить запрос! !10/8; Любой; ключ; Пример; ;

6.2. Chroot В этом Setuid¶

На серверах Unix считается, что BIND запускается в большинстве chroot-окружений.(используя) функцию chroot(), в значительной степени указав параметр -t для<код>имя. Это может помочь улучшить безопасность системы, так как размещение BIND в«Песочница» для количественной оценки ущерба, причиненного взломом любого автомобиля.

Malware Warning Removal

Usuniecie Ostrzezenia O Zlosliwym Oprogramowaniu

Suppression Des Avertissements De Logiciels Malveillants

Eliminacion De Advertencia De Malware

Malware Waarschuwing Verwijderen

Remocao De Aviso De Malware

Malware Warnung Entfernen

Rimozione Avviso Malware

맬웨어 경고 제거

Borttagning Av Skadlig Programvara

г.