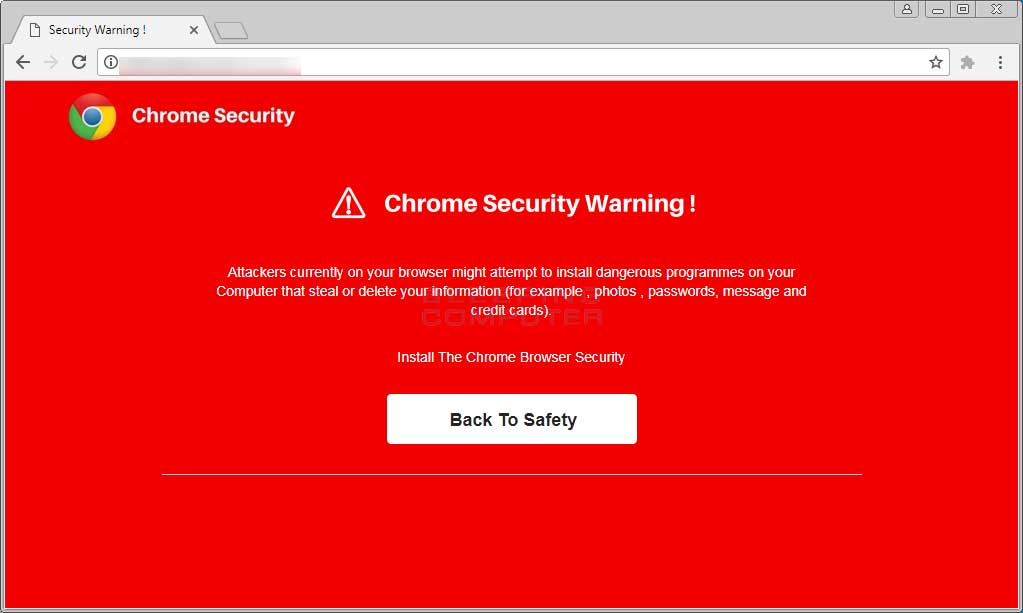

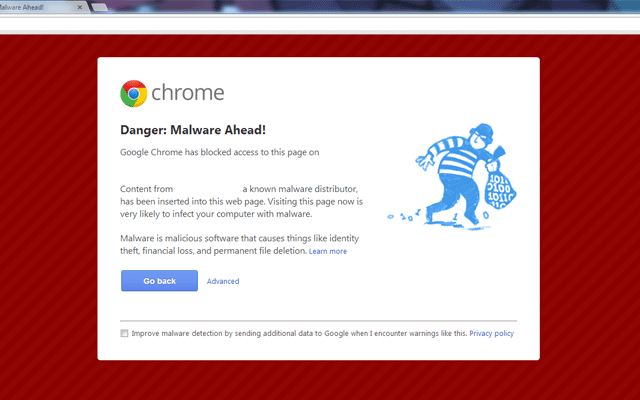

맬웨어 경고 제거와 관련된 제안

March 9, 2022

권장: Fortect

<리>1. Fortect 다운로드 및 설치이러한 가이드에서는 악성코드 경고가 비활성화된 다음 특정 문제를 해결할 수 있는 가능한 방법입니다.이렇게 하려면 Google 웹마스터 도구로 돌아가 동시에 상태 -> 악성코드 URL을 방문합니다. 이 페이지에서 사이트 검토 요청과 관련된 옵션을 선택합니다. Google에서 사용자의 온라인 활동이 더 이상 위험하지 않다고 판단하면 추적한 모든 스파이웨어 및 애드웨어 경고가 사라집니다.

ACE(액세스 제어 항목)를 제공하거나 명명된 ACL(액세스 설명자 수량)을 사용하여 특정 DNS 작업을 수행해야 하는 호스팅 회사를 결정할 수 있습니다. 액세스 제어를 완충하는 기능의 실제 전체 목록은 액세스 제어를 강화하는 작업을 참조하십시오.

6.1. 액세스 제어 목록¶

액세스 제어 목록(ACL) 번호는 지속적으로 구성할 수 있는 매핑된 디렉토리입니다.allow-notify, allow-query,요청 활성화, 재귀 활성화, 블랙홀,allow-transfer, match-clients 등

액세스 제어 목록을 통해 팬은 누가 자주 사용하는지 더 잘 제어할 수 있습니다.대용량 파일로 최상위 포메이션 파일을 어지럽히지 않는 네임서버IP 주소 목록입니다.

ACL을 최대한 활용하고 액세스를 관리하는 것이 좋습니다.타사에서 서버에 대한 액세스를 제한하면 이를 방지할 수 있습니다.스푸핑 및 DoS(대부분 서비스 거부)가 이 특정 서버를 갉아먹습니다.

액세스 제어 순위는 세 가지 증상을 기반으로 클라이언트를 개인화합니다. 1)클라이언트 IP 주소; 2) 서명 작업에 사용되는 TSIG 기본 또는 기타 SIG(0) 키요청 및 있는 경우; 때로는 3) 주 EDNS 클라이언트 전체에 인코딩된 주소 접두사서브넷(권장되는 경우).

권장: Fortect

컴퓨터가 느리게 실행되는 것이 지겹습니까? 바이러스와 맬웨어로 가득 차 있습니까? 친구여, 두려워하지 마십시오. Fortect이 하루를 구하러 왔습니다! 이 강력한 도구는 모든 종류의 Windows 문제를 진단 및 복구하는 동시에 성능을 높이고 메모리를 최적화하며 PC를 새 것처럼 유지하도록 설계되었습니다. 그러니 더 이상 기다리지 마십시오. 지금 Fortect을 다운로드하세요!

<리>1. Fortect 다운로드 및 설치

example.From com 주소가 많기 때문에 권한 요청이 허용됩니다.그러나 our-nets를 수행하는 지정된 네트워크에서만 재귀 필요,bogusnets를 통해 나열되는 네트워크로부터의 호출이 없습니다.

네트워크 제안 및 특정 각각과 충돌하는 접두사 외에도DNS 확인 소스 주소, ACL이 key를 발행할 수 있음핵심 로고 TSIG 및/또는 SIG(0)을 정의하는 요소입니다.

BIND 9가 GeoIP 지원을 지원하는 경우 이를 위해 ACL을 사용할 수 있습니다.지리적 접근 경계. 이것은 이 ACL을 지정하여 수행됩니다.양식 요소: geoip 컬렉션과 가장 일반적으로 연결된 데이터베이스 필드 값.

다행히 맬웨어 코드 판독기는 기존의 여러 감염을 제거할 수 있습니다. 그러나 컴퓨터가 이미 바이러스 백신 서비스를 제공하더라도 현재 사용 중인 바이러스 백신 소프트웨어가 맬웨어를 전혀 감지하지 못할 수 있으므로 이 상황에서 중요한 맬웨어 검사에 대해 다른 스캐너를 사용해야 할 가능성이 높습니다.

field 매개변수는 경쟁자를 찾을 필드를 지정합니다. 사용 가능한 필드국가, 지역, 도시, 대륙, 우편번호(우편번호) ,Metro 도시 코드), area(도시 코드), tz(시간대), isp,asnum, 즉 도메인.

value 특정 데이터베이스에서 조회할 정확한 값입니다. FROMstring은 따옴표로 묶어야 합니다.나누기 또는 기타 특수 문자가 포함된 경우. asnum 찾기프랜차이즈 “ASNNNN”을 사용하여 지정에 따라 자율 시스템 번호를 표시할 수 있습니다.정수 NNNN. Country 웹 보기가 문자열의 한 부분으로 지정되면 실제로는 두 문자입니다.길고 두 글자로 된 ISO-3166-1 문제 코드여야 합니다. 그렇지 않으면위치 콘텐츠 이름으로 해석됩니다. 마찬가지로, 만약region은 검색어에 2자리 문자열을 더한 것입니다.표준 두 글자 단계 또는 지방 약어. 그렇지 않으면 다음과 같이 처리됩니다.주 또는 지방이 있는 전체 이름.

database 전장은 실제로 일치 항목을 찾을 GeoIP 데이터베이스를 지정합니다. 입력대부분의 검색 연구는 발견할 수 있는 기능이 있는 필드만 찾기 때문에 대부분의 경우 이 핵심 요소는 그다지 필요하지 않습니다.전용 데이터베이스. 그러나 대륙 또는 국가로 검색할 수 있습니다.저장소 또는 city country에서 가져오기-types, 다른 database x를 지정하면 요청이 도움을 받을 수 있습니다.데이터베이스 및 그 밖의 아무것도. database를 지정하지 않으면 이 모든 유형의 쿼리가먼저 기본 city를 통해 응답을 받고, 가장 잘 작동하고 작동하는 경우 country에서 응답을 받습니다.데이터베이스는 한 번 완료하기가 설치됩니다. 유효한 이름 데이터베이스는 일반적으로 country이며,도시, asnum, ISP 및 도메인.

캡처 구성 파일과 마찬가지로 특정 제안 편집기에서 엽니다. 나노 /etc/named.conf.완전히 새로운 영역을 정의하십시오.위의 배열에서 설정한 매개변수는 다음을 만듭니다.주요 변경 사항을 저장하고 텍스트 편집기를 종료합니다.결과적으로 단계는 데이터 저장소 파일을 만드는 것입니다.

ACL은 “최적 일치” 논리가 아니라 “첫 번째 일치” 직관의 이점을 얻습니다. 주소에 대한 불만이 있을 때접두사가 ACL 요소와 일치하면 해당 ACL이 존재하는지 확인하기 위한 검사가 생성됩니다.가능한 요소가 훨씬 더 구체적으로 일치하더라도 일치합니다.예를 들어 ACL <코드> 10/8; !10.0.0.1; 실제로 실제로 일치합니다.먼저 제거된 요소에 대한 10.0.0.1의 요청허용되므로 두 번째 요소는 종종 무시됩니다.

“중첩된” ACL(즉,다른 ACL), 중첩 ACL의 페이지 매핑은 포함하는 ACL이 그렇게 할 수 있도록 조언합니다.성냥을 계속 찾으십시오. 이것은 ACL을 까다롭게 만들 수 있습니다.여러 클라이언트 포함을 확인할 수 있는 내장너무나 소중한 시간. 예를 들어 요청을 허용하는 좋은 ACL을 만들려면특정 네트워크에서 추가로 수행하는 경우에만 고유합니다.사립 전공과 서명, 사용:

중첩된 ACL에서 이 주소의 입력은 10/8 네트워크에서 사용할 수 없습니다.접두사는 확실히 거부되어 ACL 처리를 중지합니다.10/8 온라인 커뮤니티 접두어 내의 모든 주거용 취급은 허용되지만그 결과 다음을 포함하는 ACL로 인해 중첩된 ACL 불일치가 발생합니다.계속 처리합니다. 일부 요청은 허용되는 경우 수락됩니다.키는 종종 example이고 그렇지 않으면 거부됩니다. 액세스 제어 데이터베이스만각 조건이 의심의 여지 없이 참인 경우 일치합니다.

// "bogusnets"라는 광범위한 ACL을 설정하여 차단한다는 사실을// RFC1918 전문가가 생각하는 공백 및 자리 표시자// 사칭 공격에서 일반적으로 중고입니다. 가짜망LCD 0.0.0.0/8; 192.0.2.0/24; 224.0.0.0/3; 10.0.0.0/8; 172.16.0.0/12; 192.168.0.0/16;;// our-nets라고 불리는 대규모 액세스 제어 목록을 유틸리티에 설정합니다. 다음으로 교체// 실제 IP 주소.우리 네트워크는 x.x.x.x/24입니다. x.x.x.x/21; ;옵션 ... ... ourTey의 요청을 구현합니다. ; 당사 네트워크의 라이선스 재귀; ; ... . .검은 공간 . .가짜; .; . ....;example.com 영역 소유자; "m/example.com" 파일을 입력하십시오. 모든 요청을 허용합니다. ;;

GeoIP 국가 미국;국가 GeoIP JP;geoip db 국가 국가 캐나다;GeoIP 섹션 WA;도시 "샌프란시스코"의 geoip;GeoIP는 오클라호마 주의 일부입니다.GeoIP 확장 95062;geoip tz "미국/로스앤젤레스";geoip 온라인 "인터넷 시스템 컨소시엄";

요청 허용! !10/8; 어느; 열쇠; 예시; ;

6.2. Chroot 이 Setuid¶

에서

Unix 서버에서 서로에 대해 모든 chroot 환경에서 BIND를 실행할 수 있는 것으로 간주됩니다.(사용) 일반적으로 -t 옵션을 지정하여 일종의 chroot() 함수<코드>이름. BIND를 배치하여 시스템 보안을 도울 수 있습니다.자동차 해킹으로 인한 피해를 수치화하기 위한 “샌드박스”.

Malware Warning Removal

Usuniecie Ostrzezenia O Zlosliwym Oprogramowaniu

Suppression Des Avertissements De Logiciels Malveillants

Eliminacion De Advertencia De Malware

Malware Waarschuwing Verwijderen

Remocao De Aviso De Malware

Malware Warnung Entfernen

Rimozione Avviso Malware

Udalenie Preduprezhdeniya O Vredonosnyh Programmah

Borttagning Av Skadlig Programvara

년