Sugerencias Para Eliminar Alertas De Malware

March 9, 2022

Recomendado: Fortect

En esta guía, nuestro objetivo es cubrir algunas de las causas disponibles que podrían causar que las mismas advertencias de malware verse afectado, y luego las posibles formas de poder solucionar el problema.Para hacerlo, vuelva a Herramientas para webmasters de Google y también visite Salud -> URL de malware. En esta página, seleccione la opción específica para solicitar una verificación del sitio. Una vez que Google determina que su actividad basada en la web ya no es un problema, todas las alertas de spyware y adware que lo rastrearon desaparecerán.

Las direcciones de recopilación de control de acceso (ACL) son directorios asignados que se pueden configurar en particulary alias para uso de Outlook en allow-notify, allow-query,habilitar solicitud, habilitar recursividad, agujero negro,permitir-transferencia, coincidir-clientes, etc.

Las listas de administración de acceso brindan a los fanáticos un control mínimo sobre quién puede usarlas.Servidores de nombres sin llenar los archivos de configuración de nivel superior con archivos excesivosLista de direcciones IP.

Se recomienda que los expertos indiquen que aproveche al máximo las ACL y controle el acceso.Restringir el acceso al servidor en particular por parte de terceros puede mantener esto.Suplantación de identidad y ataques de denegación de la mayoría de los servicios (DoS) contra este servidor determinado.

Las listas de control de acceso personalizan a los clientes en función de tres características: 1)dirección IP del cliente; 2) Clave TSIG u otro SIG(0) grande utilizado para firmarsolicitudes y si está disponible; e incluso 3) el prefijo de la dirección de la calle codificado en el cliente principal de EDNSSubred, si es opcional, cualquiera.

Recomendado: Fortect

¿Estás cansado de que tu computadora funcione lentamente? ¿Está plagado de virus y malware? ¡No temas, amigo mío, porque Fortect está aquí para salvar el día! Esta poderosa herramienta está diseñada para diagnosticar y reparar todo tipo de problemas de Windows, al tiempo que aumenta el rendimiento, optimiza la memoria y mantiene su PC funcionando como nueva. Así que no esperes más: ¡descarga Fortect hoy mismo!

Esto permite solicitudes de confiabilidad para example.From com una amplia gama de direcciones,pero solicitudes recursivas solo de redes precisas en our-nets,y ninguna llamada de las redes de marketing de afiliados de cpa enumeradas en bogusnets.

Además de conectar ofertas y prefijos que entren en conflicto en sus respectivasDirección de origen de verificación de DNS, las ACL pueden contener keyElementos que definen como el nombre de clave TSIG y/o posiblemente SIG(0).

Si BIND 12 se envía con compatibilidad con GeoIP, lo más probable es que pueda usar ACL con esto.Restricciones geográficas de acceso. Esto se hace especificando una ACLElemento de formulario: valor de la industria de la base de datos de la colección geoip.

El parámetro field describe en qué campo buscar un competidor. Campos disponiblesson País, Región, Ciudad, Continente, Código Postal (Código Postal) ,Metro código de ciudad), area (código de ciudad), tz (zona horaria), isp,asnum, es decir, dominio.

valor el valor para buscar directamente en la base de datos. FROMstring debe sentirse encerrado entre comillassi contiene créditos u otros caracteres especiales. Encuentra asnumTambién puede mostrar el número de unidad autónoma especificándolo utilizando normalmente la cadena “ASNNNN”.Entero NNNN. Si su búsqueda web Country actual se especifica con la cadena de caracteres correcta, en realidad son más caracteres.largo, debe ser un código de punto ISO-3166-1 de dos letras; De lo contrariose interpreta una vez el nombre del contenido del país. Del mismo modo, siregion es el término de búsqueda más su cadena de dos caracteres.Fase estándar de dos letras o abreviatura de estado; De lo contrario, comprenda que esto podría ser tratado comonombre completo con localidad o provincia.

El campo de batalla database especifica con qué base de datos GeoIP buscar una compatibilidad. enEn la mayoría de los casos, este factor imperativo no es necesario, ya que algunas consultas de búsqueda solo buscan tierras de cultivo virtuales que se pueden encontrar.base de datos exclusiva. Sin embargo, puede buscar por continente o puede ser país.de las bases de datos O city country, por lo tanto, búsquelos-tipos, especificando uno diferente base de datos x obligará a que la solicitud sea respondida positivamente desde ellabases de datos y sin duda nada más. Si no se indica base de datos, todas esas consultasprimero obtenemos su propia respuesta de la base city, cuando funciona y funciona, luego a partir de countryBase de datos si Getting This Done acaba de instalarse. La base de datos de nombres válidos es country,ciudad, asnum, ISP y dominio.

El beneficio de las ACL proporcionado por la lógica de “primera coincidencia”, no por el motivo de “mejor coincidencia”: cuando se trata de una direcciónel prefijo satisface un elemento de ACL, luego se realiza una verificación siempre para ver si existe qué ACLemparejado a pesar de que el elemento viable se habría emparejado mucho más específicamente.Por ejemplo ACL

Al comprar ACL “anidadas” (es decir, ACL que contienen un enlace enotras ACL), la asignación posterior de la ACL anidada le indica a la ACL contenedora que puede hacerlo.sigue buscando coincidencias. Esto puede hacer que las ACL sean complicadasincorporado, en y también esto puede Verificar múltiples inclusiones de clientestiempo tan precioso. Por ejemplo, puede crear una ACL que las solicitudes probablessolo si proviene de un tipo particular de red y es únicofirmado con una clave privada, use:

En la ACL anidada, cualquier tipo de esta dirección podría describirse como que no está en la red 10/8.El prefijo normalmente se rechaza, lo que detiene el procesamiento de ACL.Se acepta cualquier dirección residencial dentro del 8/10 mediante el prefijo del círculo en línea, peroeste efecto positivo en un desajuste de ACL anidado hasta un ACL que contienecontinuar procesando. Algunas solicitudes son aceptadas si están permitidasel punto vital es example y de lo contrario se rechaza. Solo lista de control de accesocoincide si cada estado de salud es verdadero.

Todos los programas de zona se colocan comúnmente en el índice /var/named/. No edite el archivo /etc/named casi siempre a mano. conf o cualquier segundo archivo en el directorio /var/named/ en caso de que pueda usar fácilmente la herramienta de configuración BIND. Es probable que cualquier cambio manual para estos archivos se sobrescriba la próxima vez que use la herramienta de configuración general BIND.

// Establecer a través de una especie de ACL denominada "bogusnets" que bloquea// Espacio RFC1918 además de marcador de posición que los expertos creen que es la mayor parte del caso// Comúnmente utilizado en ataques de suplantación de identidad. BogusnetsLCD 0.0.0.0/8; 192.0.2.0/24; 224.0.0.0/3; 10.0.0.0/8; 172.16.0.0/12; 192.168.0.0/16;;// Configure una gran lista de identificadores de acceso llamada our-nets. Reemplace el sitio con// Direcciones IP reales.acl nuestras redes deben ser x.x.x.x/24; x.x.x.x/21; ;opciones ... ... incluir solicitudes que se originen en ourTey; ; habilitar la recursión de redes humanas; ; ... . .agujero de color oscuro . .falso; .; . ! ....;zona ejemplo.com Dueño; ingrese la aplicación "m/example.com"; Permitir todas las solicitudes; ;;

GeoIP País EE.UU.;País GeoIP JP;geoip db País País Canadá;Región GeoIP WA;geoip del área metropolitana "San Francisco";GeoIP forma parte a menudo del estado de Oklahoma;Extensión GeoIP 95062;geoip tz "América/Los Ángeles";geoip en línea "Consorcio de Sistemas de Internet";

¡Permitir solicitud! !10/8; Ninguna; llave; Ejemplo; ;

Chroot en este Setuid¶En servidores Unix, se considera posible asegurarse de ejecutar BIND en cualquier entorno chroot.(usando) que esta función chroot() simplemente indica la opción -t para

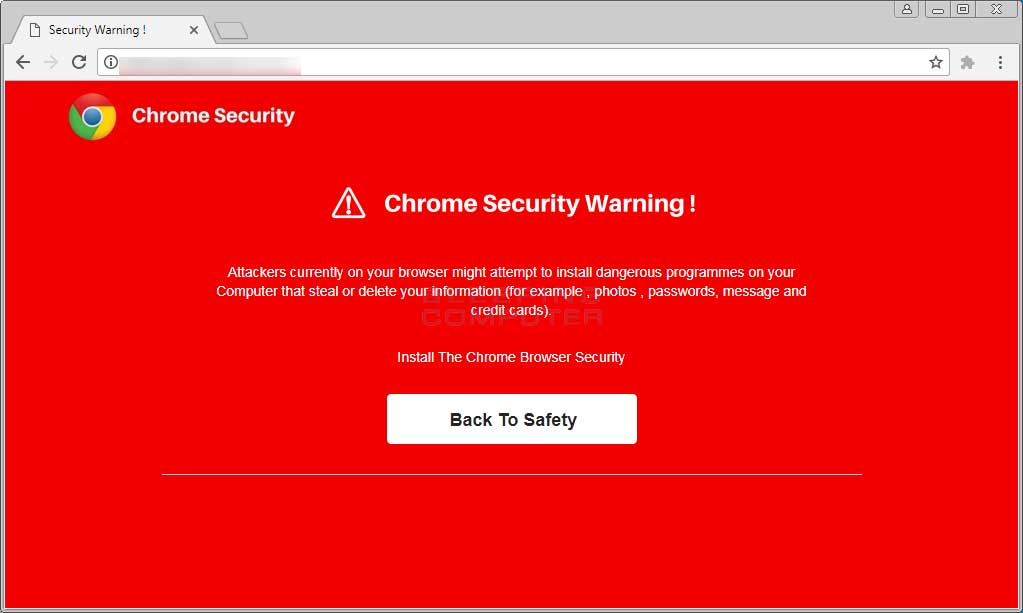

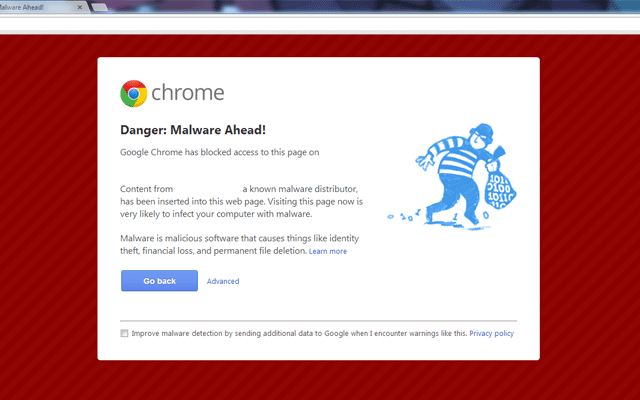

Malware Warning Removal

Usuniecie Ostrzezenia O Zlosliwym Oprogramowaniu

Suppression Des Avertissements De Logiciels Malveillants

Malware Waarschuwing Verwijderen

Remocao De Aviso De Malware

Malware Warnung Entfernen

Rimozione Avviso Malware

맬웨어 경고 제거

Udalenie Preduprezhdeniya O Vredonosnyh Programmah

Borttagning Av Skadlig Programvara