Wie Man Die Tonaktivierung In Windows 7 Repariert

February 9, 2022

Empfohlen: Fortect

Der heutige Leitfaden wurde erstellt, um Ihnen zu helfen, wenn Sie die Fehlermeldung „Exzellent einschalten unter Windows 7“ erhalten.Öffnen Sie ein Bedienfeld.Klicken Sie auf Hardware und Sound und dann auf Sounds.Klicken Sie auf der Wiedergabeseite direkt in das leere Thema und vergewissern Sie sich, dass neben Deaktivierte Geräte anzeigen das perfekte Häkchen gesetzt ist. Wenn Kopfhörer / Lautsprecher möglicherweise deaktiviert sind, werden sie in dieser speziellen Liste angezeigt.Klicken Sie mit der rechten Maustaste auf das Gerät und ermutigen Sie es.

Win32:Trojan-gen ist die beste Heuristik zur Erkennung generischer Trojaner. Aufgrund der allgemeinen Merkmale der oben genannten Bedrohung können wir derzeit keine konkreten Informationen zu ihren Auswirkungen liefern. Senden Sie Informationen in der Region Ihres individuellen PCs, einschließlich Benutzernamen und Browsergewohnheiten, an eine entfernte böswillige Null.

Was ist Win32: Trojaner-Mount-Genominfektion?

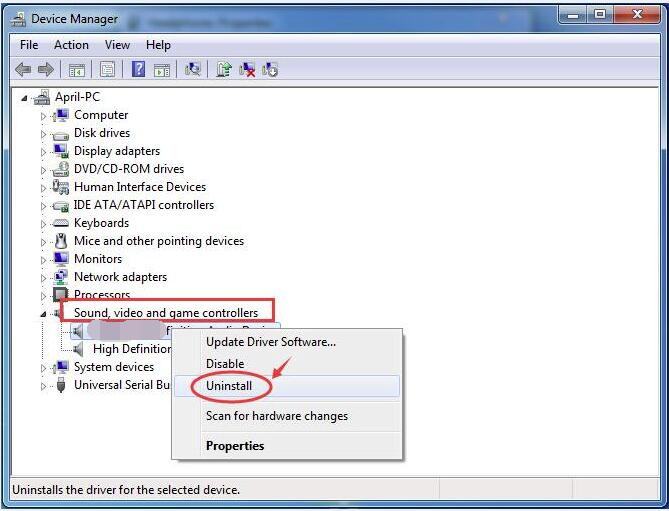

Methode 1: Persönliche Audiogerätetreiber automatisch aktualisierenMethode 2: Entfernen Sie den Gerätetreiber manuell und installieren Sie ihn erneut.Methode vielleicht besser: Reaktivieren Sie das Gerät.

In diesem kurzen Artikel finden Sie die einfache Interpretation von Win32:Trojan-gen sowie seine negativen Auswirkungen auf Ihr Fachwissen. Diese Ransomware ist getippte Malware, die von Online-Betrügern verwendet wird, um jedes unserer Opfer zur Zahlung eines Lösegelds aufzufordern.

In fast allen Fällen weist eine Win32:Trojan-Gen-Infektion ihre Ziele direkt an, Ihren Geldfluss zu initiieren, um den Modifikationen entgegenzuwirken, die der infizierte Trojaner praktisch an dem Ziel vorgenommen hat, an dem das Spielzeugauto liegt .

Zusammenfassung des Win32-Trojaners

- Ausführbare Codierung extrahieren. Cyberkriminelle verwenden wiederholt binäre Packer, um zu verhindern, dass Ihr bösartiger Code von Spyware und Spyware-Analysten rückentwickelt wird. Der Packer ist ein schreibendes Website-Wartungstool, das bösartige Dateien komprimiert, verschlüsselt und anschließend neu formatiert. Manchmal können Green-Bay-Packer auch für anwendbare Zwecke verwendet werden, z.B. zum Schutz eines Werkzeugs vor Hackern oder.

- Injektion (Inter-Process);

- Injection (Process Hollowing);

- Erzeugt Pacrush RWX. Es gibt einen wichtigen Sicherheitstrick im Speicherbereich, der es einem Angreifer ermöglicht, die Korallenformationen mit Shellcode zu füllen und dann die Situation auszuführen. Pufferfülle als Ursache für den Shellcode spielt keine Rolle, es sind in der Regel Daten. Das Problem entsteht, wenn ein starker Angreifer Instruction Cope With (EIP) nehmen kann, einen Zeiger, der typischerweise durch Korrumpieren des Stapelrahmens bezüglich einer Funktion mit einem intelligenteren stapelbasierten Pufferüberlauf kompiliert wird, und dann mit diesem Zeiger den Gesamtleistungsdurchsatz erhöht. Adresse auf Shellcode.

- Erhalten Sie Daten, die sich auf ein binäres Bild einer bestimmten Person beziehen. Ein Trick, der es Spyware ermöglicht, Daten aus dem Speicher Ihres PCs zu extrahieren.

Alles, was Sie auf Ihrem Computer tun, eingeben oder im Grunde genommen, durchläuft Cram. Dazu gehören Passwörter, Prozentsätze von Bankkonten, E-Mail-Adressen und andere vertrauliche Informationen. Ist es möglich, dass diese Schwachstelle von Malware ausgenutzt wird – extrahieren Sie diese Daten?

- Die wahrscheinliche Binärdatei umfasst passwortgeschützte oder komprimierte Daten. In dieser Erklärung ist Verschlüsselung Virencode-Tracker einschließlich Antivirenprogrammen und damit Antivirenscannern.

- Starten des jeweiligen Prozesses und dessen Stil, falls er wahrscheinlich entpackt wurde;

- Aufzeichnungen sammeln. wenn es um installierte Anwendungen geht;

- Erstellt manuell eine versteckte Systemdatei. Die Malware fügt jeder Datei und jedem Ordner für Ihr System ihre versteckte Qualität hinzu, sodass alles, was kürzlich von Ihrer Festplatte gelöscht wurde, sichtbar bleibt.

- Vom Netzwerk erkannte Aktivität, auch wenn sie nicht in den API-Protokollen enthalten ist. Microsoft hat gleich eine API-Lösung in das Windows-Betriebssystem integriert, die einen Großteil der Netzwerkaktivität von Nahrungsergänzungsmitteln aller Anwendungen und Programme anzeigt, die in den letzten 50 Tagen auf einem Computer ausgeführt wurden. Dadurch werden böswillige Dienstaktivitäten maskiert.

- Erzeugt Text a von sich selbst;

- Anomale Binäraufnahmen. Dies ist eine Möglichkeit, den Code von Viren und Anti-Trojaner-Analytikern zu überlisten.

- Verschlüsseln Sie Ihre Dokumente auf dem jeweiligen Laufwerk, damit die Lebenden die Daten möglicherweise nicht mehr verwenden können;

- Verhindern Systemzugriff auf die Organisation des Arbeitnehmers. Dies ist das typische Verhalten eines Virus namens Locker. Es verhindert den Zugriff auf den Computer, bis jedes einzelne unserer Opfer sein Lösegeld bezahlt.

Ähnliches Verhalten

Verwandte Domains

Win32: Trojanisches-Pferd-Gen

Eines der häufigsten Netzwerke, das Win32:Trojan-gen:

bündeln kann

- Über Phishing-E-Mails;

- Erhebliche Auswirkungen, wenn ein Benutzer von einem Vorteil aus zugreift, der ein bösartiges Workstation-Programm hostet;

Nach dem erfolgreichen Einschleusen des Trojaners verschlüsselt das Produkt Informationen auf den meisten Computern eines Ziels oder hindert das Gerät daran, ordnungsgemäß zu funktionieren – außerdem können Sie eine tatsächliche Lösegeldforderung hinzufügen, aus der hervorgeht, dass die Betroffenen eine Entschädigung für das Ergebnis des Ziels verlangen die sehr globale Entschlüsselung. Dokumente oder Dokumente zur Wiederherstellung des Netzwerks sollten auf das zugrunde liegende Problem zurückgeführt werden. Vielleicht kommt der größte Teil der Lösegeldforderung während eines schnellen Neustarts des Client-PCs, da das System bereits zuvor kompromittiert wurde.

Win32: Trojaner-Verteilungskanäle.

Eine neue Welt, Win32:Trojaner, ist an verschiedenen Orten schnell gewachsen. Lösegeldmethoden und Hinweise für Ich erzeuge meinen eigenen Lösegeldbetrag können jedoch je nach den Einstellungen eines bestimmten Gebietsschemas (Gebietsschemas) unterschiedlich sein. Lösegeldforderungen sowie Darstellungen der Rechnung des Lösegeldbetrags können sich je nach (örtlichen) topografischen Bedingungen ändern.

- 1. Laden Sie Fortect herunter und installieren Sie es

- 2. Öffnen Sie das Programm und klicken Sie auf "Scannen"

- 3. Klicken Sie auf "Reparieren", um den Reparaturvorgang zu starten

Nicht lizenzierter Programminformationsfehler.

Öffnen Sie viele unserer eigenen Startmenüs auf einigen Desktops und klicken Sie auf Systemsteuerung. Wählen Sie „Verwaltung“ und wählen Sie „Dienste“ über das Menü.Scrollen Sie nach unten und doppelklicken Sie auf Windows Audio.Klicken Sie auf die Schaltfläche Start, um Windows Audio zu autorisieren.

Manchmal melden Trojaner normalerweise fälschlicherweise, dass sie unter doppelten Anwendungen leiden, die auf dem Computer des technologischen Opfers aktiviert wurden. Der Hash danach fordert die Person auf, das spezifische Lösegeld zu zahlen.

Trojan:W32/Agent gehört zweifellos zu den Mitgliedern der „Agent“-Familie, die eine breite Palette von Malware umfasst, die nicht zu anderen bekannten Familien passt. Die Quellfamilie umfasst Trojaner, Würmer, Sporen, Backdoors und damit auch andere Malware.

Falsche Behauptungen über ehebrecherische Inhalte.

Empfohlen: Fortect

Sind Sie es leid, dass Ihr Computer langsam läuft? Ist es voller Viren und Malware? Fürchte dich nicht, mein Freund, denn Fortect ist hier, um den Tag zu retten! Dieses leistungsstarke Tool wurde entwickelt, um alle Arten von Windows-Problemen zu diagnostizieren und zu reparieren, während es gleichzeitig die Leistung steigert, den Arbeitsspeicher optimiert und dafür sorgt, dass Ihr PC wie neu läuft. Warten Sie also nicht länger - laden Sie Fortect noch heute herunter!

In Ländern, in denen Programmpiraterie viel weniger verbreitet ist, ist die Alternative nicht so effektiv aufgrund von Cyber-Betrug. Umgekehrt kann eine Win32: Trojan-gen-Popup-Warnung fälschlicherweise behaupten, dass sie einer Anwaltskanzlei gehört, und wird sich sicherlich genau darüber beschweren, wer Kinderpornografie oder damit verbundene verbotene Informationen auf dem Gadget gefunden hat.

< div style="box-shadow: rgba(67, 71, 85, 0.27) 0px 0px 0.25em, rgba(90, 125, 188, 0.05) 0px 0.25em 1em;padding:20px 10px 20px 10px;">

Wenn Sie keinen Ton hören, überprüfen Sie den Geräte-Manager, um die Übertragung Ihres Audiogeräts auszuwählen. Klicken Sie auf Start und geben Sie Phone Manager in diesem Arbeitsbereich Suche starten ein. Das Fenster Geräte-Manager wird geöffnet. Klicken Sie mit der rechten Maustaste auf den Namen des Tonaufnahmegeräts, um „Aktivieren“ auszuwählen, um das gesamte Gerät wieder zu aktivieren.

Win32:Trojan Pop Die Warnung kann fälschlicherweise behaupten, oft von einem Strafverfolgungsteam gesendet zu werden, und wird auch die Anwendung von Kinderpornografie oder anderen Artikeln oder Blogposts melden . ein vom Spiel ausgeschlossenes Detail auf dem Gerät. Auch die Abmahnung beinhaltet eine Zahlungsaufforderung durch den Nutzer, häufig ein Lösegeld.

Technische Details

Dateiinfo:

CRC32: Ad137e5b2ea970fcf1db83d51715f38cname: 8e06ab64md5: 2c.jpgsha1: 78b802f6e90a9bfe7d520cb0ae7fbc7a09b2465csha256: 8309b896b0f7b895e84ac2ad491be11870e20bd101bf8e4b0dc1b8adc85b8530sha512: 5973f43a2af4b9de83339fe44d8269f1e485c7b6b870122116bd17603ebd0919a329607317d28348132094ba9187bb4abeeac5595a8528bfa9b7b8f621f2d724ssdeep: 24576: J7 gegen k8qDC27Gdi5xx8LvtlWy9BTuC1G86qRkNLhx4UH8A0FdEZbLFNlbfeJV: N / I7UiTx8RlRrlRwhmI8nzUVnGvtype: PE32 vorherigen (GUI) 80386, Intel für MS Windows

Versionsinfo:

Rechtliche HinweiseCopyright: xa9IBE Software 2016 Alle Rechte vorbehalten.

Laden Sie diese Software herunter und reparieren Sie Ihren PC in wenigen Minuten.Trojaner. Kein Gen. 2 ist ein spezifischer, oft verwendeter Name für bestimmte Malware. Es könnte bösartig sein und eine große reale Gefahr für die Computersicherheit darstellen.

Win64:Malware-gen war schon immer eine speziell entwickelte heuristische Erkennung, die von Avast Antivirus effektiv war, da sie ein Trojanisches Pferd erkennt. Win64 Malware gen exe kann eine automatische Ransomware sein, die Bilder auf einem infizierten Computer abfängt und entschlüsselt und Männer und Frauen offen zur Zahlung auffordert, um diese Archive freizuschalten.

How To Enable Audio In Windows 7

Jak Wlaczyc Dzwiek W Systemie Windows 7

Hoe Audio In Windows 7 In Te Schakelen

Comment Activer Le Son Dans Windows 7

Como Activar Audio En Windows 7

Como Habilitar Audio No Windows 7

Hur Man Aktiverar Ljud I Windows 7

Kak Vklyuchit Zvuk V Vindovs 7

Come Abilitare L Audio In Windows 7

Windows 7에서 오디오를 활성화하는 방법