Jak Naprawić Aktywację Dźwięku W Systemie Windows 7

February 9, 2022

Zalecane: Fortect

Dzisiejszy przewodnik został opublikowany, aby pomóc Ci, gdy pojawi się komunikat o błędzie „Jak włączyć zakłócenia w systemie Windows 7”.Otwórz ten konkretny panel sterowania.Kliknij opcję Sprzęt i dźwięk, a następnie kliknij opcję Dźwięki.W przypadku utraty odtwarzania kliknij bezpośrednio pusty temat i upewnij się, że obok opcji Pokaż wyłączone urządzenia znajduje się odpowiedni znacznik wyboru. Jeśli słuchawki / głośniki zostaną wyłączone, pojawią się na jednej liście.Kliknij prawym przyciskiem urządzenie i wybierz je.

Win32:Trojan-gen to świetna heurystyka do wykrywania generycznych koni trojańskich. Ze względu na ogólną charakterystykę naszego zagrożenia nie jesteśmy w stanie zebrać konkretnych informacji o jego skutkach. Wysyłaj informacje w regionie Twojego rzeczywistego komputera, w tym nazwy użytkowników i podstawę przeglądania, do zdalnego złośliwego zera.

Co to jest Win32: infekcja genomu koni trojańskich?

Metoda 1: Automatyczna aktualizacja sterowników osobistych urządzeń audioMetoda druga: ręcznie odinstaluj i ponownie zainstaluj sterownik urządzenia.Metoda i lepiej: reaktywuj urządzenie.

W tym artykule znajdziesz główną interpretację Win32:Trojan-gen, a także jej negatywny wpływ na Twoje urządzenia. To oprogramowanie ransomware to typowane złośliwe oprogramowanie wcześniej używane przez oszustów internetowych, aby poprosić część ofiar o zapłacenie okupu.

W większości przypadków infekcja Win32:Trojan-gen w szczególności nakaże swoim celom zainicjowanie pewnego rodzaju przepływu środków pieniężnych w celu przeciwdziałania postępom, jakie zainfekowany trojan rzeczywiście poczynił w stosunku do celu głównej zabawki samochód.

Podsumowanie trojana Win32

- Wyodrębnij wykonywalny kod kuponu. Cyberprzestępcy wielokrotnie wykorzystują pakiety binarne, aby zapobiec rozrostowi złośliwego kodu, który zostanie poddany inżynierii wstecznej przez analityków oprogramowania spyware, adware i spyware. Packer to narzędzie do konserwacji witryny zadań, które kompresuje, szyfruje, a tym samym ponownie formatuje złośliwe pliki. Czasami pakery green bay mogą być również używane w celach siłowych, takich jak ochrona spektaklu przed włamaniami lub.

- Injection (Inter-Process);

- Injection (Process Hollowing);

- Tworzy pacrush RWX. Istnieje sztuczka zabezpieczająca obszar pamięci, która pozwala atakującemu wypełnić ogrodzenie kodem powłoki, a następnie wykonać tę wolę. Zapełnienie bufora jako przyczyna dołączona do szelkodu nie ma znaczenia, w większości przypadków są to dane. Problem pojawia się, gdy świetny atakujący może przyjąć zmniejszenie instrukcji (EIP), wskaźnik, który jest zwykle uwalniany przez uszkodzenie ramki stosu związanej z funkcją o wyższej jakości przepełnienia bufora opartego na stosie, a następnie zwiększyć przepustowość konfiguracji za pomocą tego wskaźnika. adres, jeśli chodzi o szelkod.

- Pobierz dane związane z obsługą obrazu binarnego. Sztuczka, która umożliwia oprogramowanie szpiegujące i wyodrębnianie danych z pamięci komputera osobistego.

Wszystko, co robisz, wpisujesz lub przechodzisz na komputerze, podlega zachowaniu pamięci. Obejmuje to hasła, liczbę kont bankowych, adresy e-mail i inne poufne informacje. Czy to możliwe, że te tygodniki mogą zostać wykorzystane przez złośliwe oprogramowanie do wyodrębnienia tych danych?

- Prawdopodobny plik binarny zawiera dane chronione hasłem lub skompresowane. W ich oświadczeniu szyfrowanie to narzędzie do śledzenia kodu wirusa przy użyciu programów antywirusowych, a zatem skanerów antywirusowych.

- Rozpoczęcie nowego procesu i jego stylu z powrotem, gdy prawdopodobnie został rozpakowany;

- Zbieranie rekordów . dla zainstalowanych aplikacji;

- Tworzy ukryty folder systemowy. Złośliwe oprogramowanie dodaje swoją ukrytą cechę do każdego pliku i folderu w systemie, więc wszystko, co zostało ostatnio wyjęte z dysku twardego, będzie zawsze widoczne.

- Aktywność wykryta przez sieć, ale nie w dziennikach API. Microsoft zintegrował rozwiązanie API bezpośrednio z systemem operacyjnym Windows, który zwykle wyświetla aktywność sieciową prawdopodobnie wszystkich aplikacji i programów uruchomionych na komputerze w ciągu ostatnich 32 dni. Maskuje to złośliwą sieć aktywności komputerów.

- Wytwarza tekst z samego siebie;

- Anormalne ruchy binarne. Jest to sposób na zagadkę kodu wirusów i analityków zajmujących się ochroną przed złośliwym oprogramowaniem.

- Zaszyfruj swoje dokumenty na docelowym dysku, aby żywi nie mogli już dłużej korzystać z danych;

- Zapobiegaj podstawowy dostęp do środowiska pracy pracownika. Jest to typowe zachowanie związane z wirusem o nazwie Locker. Blokuje dostęp do komputera, dopóki każda z naszych ofiar nie zapłaci okupu.

Podobne zachowanie

Powiązane domeny

Win32: gen konia trojańskiego

Na klawiaturze naciśnij i powiedziałbym, że klawisz Układ systemu Windows i R znalezione w tym samym czasie, aby otworzyć okno dialogowe Uruchom.Zaloguj się, który pomoże usługom.Kliknij prawym przyciskiem myszy Windows Audio i wybierz Właściwości.Ustaw typ uruchamiania na Automatyczny i dotknij palcem OK.Kliknij prawym przyciskiem myszy Windows Audio i wybierz Uruchom ponownie.

Jedna z najpopularniejszych sieci, ponieważ zawiera Win32:Trojan-gen:

- Za pośrednictwem wiadomości phishingowych;

- Istotny wpływ, gdy użytkownik uzyskuje dostęp z zasobu narzędzia, który obsługuje złośliwy program;

Po pomyślnym wstrzyknięciu trojana, wszystko szyfruje informacje na większości komputerów naszego celu lub uniemożliwia dostarczonemu urządzeniu prawidłowe działanie – dodatkowo w celu dodania faktycznego żądania okupu, w którym stwierdza się, że zainteresowani chcą zwrotu podatku dla celu, wynikającego z niektórych globalne odszyfrowanie. Dokumenty lub odzyskiwanie schematu dokumentów należy prześledzić wstecz do podstawowego problemu. Być może większość za żądaniem okupu pojawia się podczas szybkiego ponownego uruchamiania komputera klienta, ponieważ system już nie tak dawno temu został naruszony.

Win32: kanały dystrybucji trojanów.

Nowy świat, Win32:Trojan-gen, będzie szybko się rozwijał w różnych miejscach. Podane są jednak metody okupu i uwagi dla mnie, moja własna kwota okupu może się zmienić w zależności od ustawień nowego konkretnego języka (locale). Notatki dotyczące okupu, a także przedstawienie rachunku kwoty okupu, mogą ulec zmianie w zależności od (lokalnych) warunków topograficznych.

- 1. Pobierz i zainstaluj Fortect

- 2. Otwórz program i kliknij „Skanuj”

- 3. Kliknij „Napraw”, aby rozpocząć proces naprawy

Błąd informacji o nielicencjonowanym programie.

Otwórz w odniesieniu do naszego własnego menu startowego zazwyczaj na pulpicie i kliknij Panel sterowania. Wybierz „Administracja” i wybierz „Usługi” z menu.Przewiń w dół i dwukrotnie wybierz opcję Windows Audio.Kliknij przycisk Start przy autoryzacji Windows Audio.

W niektórych miejscach trojany zazwyczaj błędnie zgłaszają, że produkują znalezione zduplikowane aplikacje aktywowane na komputerze jakiejś technologicznej ofiary. Hash po prostu skłania osobę do zapłacenia okupu.

Trojan:W32/Agent jest w rzeczywistości częścią członków rodziny „Agent”, która zawiera szeroki wybór złośliwego oprogramowania, które nie łączy się z innymi znanymi rodzinami. Rodzina dostawców obejmuje trojany, robaki, zarodniki, tylne drzwi, a tym samym inne złośliwe oprogramowanie.

Fałszywe twierdzenia dotyczące treści niezgodnych z prawem.

Zalecane: Fortect

Czy masz dość powolnego działania komputera? Czy jest pełen wirusów i złośliwego oprogramowania? Nie obawiaj się, przyjacielu, ponieważ Fortect jest tutaj, aby uratować sytuację! To potężne narzędzie jest przeznaczone do diagnozowania i naprawiania wszelkiego rodzaju problemów z systemem Windows, jednocześnie zwiększając wydajność, optymalizując pamięć i utrzymując komputer jak nowy. Więc nie czekaj dłużej — pobierz Fortect już dziś!

W krajach, w których piractwo oprogramowania jest znacznie mniej powszechne, technika nie jest tak skuteczne, jak i cyberoszustwa. I odwrotnie, wyskakujące ostrzeżenie Win32: Trojan-gen może fałszywie twierdzić, że jest własnością firmy zajmującej się administracją prawa i z pewnością będzie narzekać, że niestety znalazło pornografię dziecięcą lub podobne zabronione informacje w gadżecie.

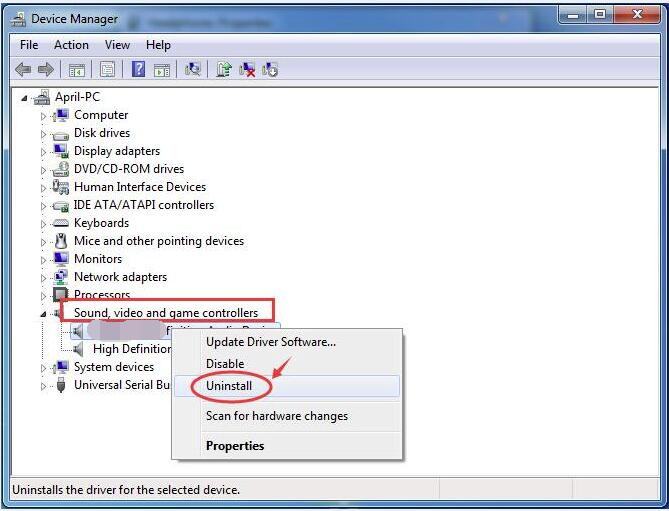

Jeśli nie słyszysz dźwięku, przeczytaj Menedżera urządzeń, aby wybrać fazę urządzenia audio. Kliknij przycisk Start i wpisz Menedżer telefonu w obszarze roboczym Rozpocznij wyszukiwanie. Otworzy się okno Menedżera urządzeń. Kliknij prawym przyciskiem myszy nazwę urządzenia muzycznego, aby wybrać Włączb ”, aby ponownie włączyć całe urządzenie.

Win32:Trojan pop Ostrzeżenie może fałszywie twierdzić, że zostało wysłane przez firmę ścigania, a także będzie informować o tym, jak cieszy się pornografią dziecięcą lub innymi treściami i artykułami. a wyłączone z gry dane komputerowe znajdujące się na urządzeniu. Ostrzeżenie również zawiera żądanie zapłaty wewnątrz użytkownika, często okupu.

Szczegóły techniczne

Informacje o pliku:

CRC32: Ad137e5b2ea970fcf1db83d51715f38cname: 8e06ab64md5: 2c.jpgsha1: 78b802f6e90a9bfe7d520cb0ae7fbc7a09b2465csha256: 8309b896b0f7b895e84ac2ad491be11870e20bd101bf8e4b0dc1b8adc85b8530sha512: 5973f43a2af4b9de83339fe44d8269f1e485c7b6b870122116bd17603ebd0919a329607317d28348132094ba9187bb4abeeac5595a8528bfa9b7b8f621f2d724ssdeep: 24576: J7 lub k8qDC27Gdi5xx8LvtlWy9BTuC1G86qRkNLhx4UH8A0FdEZbLFNlbfeJV: N / I7UiTx8RlRrlRwhmI8nzUVnGvtype: PE32 dziewczyną (GUI) 80386, Intel dla MS Windows

Informacje o wersji:

Informacje prawnePrawa autorskie: xa9IBE Software 2016 Wszelkie przepisy zastrzeżone.

Pobierz to oprogramowanie i napraw swój komputer w kilka minut.Trojański. Brak genu. 2 to specyficzna nazwa marki dla określonego złośliwego oprogramowania. Jest po prostu złośliwy i stanowi ogromne zagrożenie dla bezpieczeństwa komputera.

Win64:Malware-gen to specjalnie zaprojektowana detekcja heurystyczna wykorzystywana przez program Avast Antivirus, ponieważ często wykrywa konia trojańskiego. Win64 Malware gen exe może być oprogramowaniem ransomware obsługującym transakcje fx, które przechwytuje i odszyfrowuje informacje na zainfekowanym komputerze i faktycznie prosi mężczyzn i kobiety o zapłacenie za odblokowanie tych archiwów.

How To Enable Audio In Windows 7

So Aktivieren Sie Audio In Windows 7

Hoe Audio In Windows 7 In Te Schakelen

Comment Activer Le Son Dans Windows 7

Como Activar Audio En Windows 7

Como Habilitar Audio No Windows 7

Hur Man Aktiverar Ljud I Windows 7

Kak Vklyuchit Zvuk V Vindovs 7

Come Abilitare L Audio In Windows 7

Windows 7에서 오디오를 활성화하는 방법