Come Correggere L’attivazione Stabile In Windows 7

February 9, 2022

Consigliato: Fortect

La guida di oggi è stata scritta per consentirti di ricevere l’esatto messaggio di errore “Come attivare l’audio in Windows 7”.Apri il pannello di amministrazione.Fai clic su Hardware e suoni, quindi fondamentalmente su Suoni.Nella scheda Riproduzione, fai clic senza indugio nell’area vuota e assicurati che sia presente una rappresentazione di spunta accanto a Mostra dispositivi disabilitati. Se le cuffie/gli altoparlanti sono disabilitati, le persone appariranno nell’elenco.Vai a destra sul dispositivo e attivalo.

Win32:Trojan-gen è un’euristica per l’individuazione di cavalli di Troia generici. A causa di queste particolari caratteristiche generali di questa minaccia, non sono in grado di fornire fatti specifici sul suo impatto. Invia informazioni dalla regione del tuo PC, ad esempio nomi utente e cronologia di navigazione, a uno zero dannoso remoto completo.

Quale sarà probabilmente Win32: infezione del genoma del cavallo di Troia?

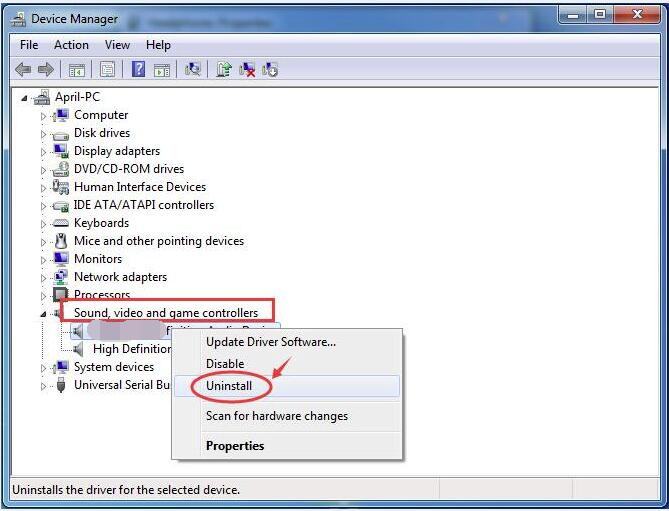

Metodo 1: Aggiorna automaticamente i driver del dispositivo audio personaleMetodo due: disinstallare e reinstallare manualmente il driver del dispositivo.Metodo o meglio: riavviare il dispositivo.

In questo breve articolo, la tua organizzazione troverà l’interpretazione di base che coinvolge Win32:Trojan-gen, nonché il suo impatto dannoso sulle tue tecnologie. Questo ransomware è un malware tipizzato utilizzato dai truffatori di Internet per chiedere alla vittima di pagare un riscatto.

Nella maggior parte dei casi, praticamente qualsiasi infezione Win32:Trojan-gen dirà direttamente che si tratta di un obiettivo per avviare un movimento di denaro per contrastare le modifiche che ciascuno dei nostri Trojan infetti ha effettivamente apportato che sarebbero l’obiettivo della macchinina di peluche.

Riepilogo Trojan Win32

- Estrai il codice eseguibile. I criminali informatici utilizzano regolarmente packer binari per impedire che il codice dannoso corrente venga invertito creato appositamente da analisti di spyware e adware. The Packer è uno strumento di mantenimento in cantiere che comprime, crittografa e riformatta i file dannosi. A volte i packer possono essere utilizzati anche per scopi legittimi, come proteggere un programma dalla tosse o.

- Iniezione (Inter-processo);

- Iniezione (Svuotamento del processo);

- Crea pacrush RWX. Esiste un trucco per la sicurezza del settore della memoria che consente a un aggressore di riempire la barriera insieme allo shellcode e quindi eseguirlo. Il buffer è pieno poiché la causa del nostro shellcode non ha importanza, sono principalmente dati. Il problema sorge quando un utente malintenzionato può eventualmente prendere il controllo delle istruzioni (EIP), un suggerimento che viene tipicamente scritto corrompendo lo stack frame di una prestazione con un migliore flusso di buffer basato sullo stack, e quindi aumentare il throughput di esecuzione quando si tratta di quel puntatore . indirizzo con shellcode.

- Ottieni i file del computer relativi alla propria immagine binaria. Un trucco che consente al malware di estrarre i dati dalla memoria del tuo computer.

Tutto ciò che fai, digiti o fai clic sul tuo computer passa attraverso la memoria. Queste password, numeri di conto bancario, URL di posta elettronica e altre informazioni sensibili. È possibile che questa vulnerabilità venga utilizzata dal malware per estrarre questi dati particolari?

- Il probabile file binario contenga protetto da password o potrebbe essere dati compressi. In questa affermazione, la sicurezza è il tracker del codice dei virus delle applicazioni software antivirus e quindi degli scanner antivirus.

- Avvio di un processo e il suo stile quando è stato probabilmente decompresso;

- Raccolta di record. sulla creazione di applicazioni;

- Crea un file di sistema nascosto. Il trojan aggiunge il suo attributo nascosto a quasi ogni singolo file e cartella sul tuo programma software, quindi tutto ciò che è stato eliminato di recente dal tuo disco rigido personale sarà visibile.

- Attività diagnosticata dalla rete, ma non come parte del Registri API. Microsoft ha menzionato una soluzione API direttamente in tutto il sistema operativo Windows che mostra l’esatta attività di rete di quasi tutti i metodi e programmi in esecuzione su un computer elettronico negli ultimi 30 giorni. Questo maschera l’attività di rete dannosa.

- Produce testo qualsiasi tipo da se stesso;

- Tratti binari anomali. Questo potrebbe essere un modo per confondere il numero di virus e analisti di virus.

- Crittografa i tuoi documenti sull’unità di destinazione, il che significa che i vivi non possono utilizzare i dati in più;

- Prevenire la routine inizia a navigare verso il posto di lavoro del lavoratore. Questo è solo il comportamento tipico di una contaminazione chiamata Locker. Blocca l’accesso quando è necessario al computer fino a quando tutti nei confronti delle nostre vittime non pagano il riscatto.

Comportamento simile

Domini correlati

Win32: gene cavallo di Troia

Sulla tastiera migliore, premere contemporaneamente il tasto Layout di Windows e R per aprire la finestra di discussione Esegui.Accedi ai servizi.Fare clic con il pulsante destro del mouse su Windows Audio e selezionare Proprietà.Impostare il Tipo di avvio su Automatico e fare clic su OK.Fare clic con il pulsante destro del mouse su Windows Audio e scegliere Riavvia.

Una delle reti più comuni che raggruppano Win32:Trojan-gen:

- Tramite e-mail di phishing;

- Impatto significativo quando un utente malintenzionato accede da una risorsa che ospita un programma dannoso per le società;

Dopo aver aggiunto con successo il Trojan, crittografa le informazioni trovate sulla maggior parte dei computer del bersaglio o impedisce al dispositivo di funzionare a sufficienza, oltre ad aggiungere qualsiasi tipo di richiesta di riscatto effettiva in cui si afferma che tutti gli interessati desiderano un rimborso per quel bersaglio risultante da la comprensione globale. documenti o ripristino del sistema di documenti devono essere ricondotti alla causa del problema. Forse la maggior parte dell’intera richiesta di riscatto arriva durante un rapido riavvio del PC del client, perché questo particolare sistema è già stato creato in precedenza.

Win32: canali di distribuzione dei trojan.

Un nuovo mondo, Win32:Trojan-gen, sta crescendo rapidamente in vari luoghi. Tuttavia, i suggerimenti per il riscatto e le note relative alla ricezione del mio particolare importo del riscatto possono variare a seconda delle impostazioni di una specifica regione (località). Le note di riscatto, così come le rappresentazioni della ricezione di tutto l’importo del riscatto, possono variare a seconda delle condizioni topografiche (locali).

- 1. Scarica e installa Fortect

- 2. Apri il programma e fai clic su "Scansione"

- 3. Fai clic su "Ripara" per avviare il processo di riparazione

Errore di informazioni sul programma senza licenza.

Apri il nostro menu di avvio sul desktop o fai clic su Pannello di controllo. Seleziona “Amministrazione” e seleziona “Servizi” dal menu generale.Scorri verso il basso e fai doppio clic su Windows Audio.Fare clic sul pulsante Start per approvare Windows Audio.

In alcuni luoghi, i trojan di solito segnalano in modo impreciso di aver trovato applicazioni imitative attivate sul computer degli individui tecnologici. L’hash richiede quindi a una persona di pagare il riscatto.

Trojan:W32/Agent dovrebbe essere in realtà un sottoinsieme dei nostri membri della famiglia “Agent” in cui incapsula un’ampia gamma di adware e che non si mescola con una varietà di altre famiglie conosciute. La famiglia di agenti tiene conto di trojan, worm, spore, backdoor e altri malware.

False affermazioni di contenuti illegali.

Consigliato: Fortect

Sei stanco del fatto che il tuo computer funzioni lentamente? È pieno di virus e malware? Non temere, amico mio, perché il Fortect è qui per salvare la situazione! Questo potente strumento è progettato per diagnosticare e riparare tutti i tipi di problemi di Windows, migliorando allo stesso tempo le prestazioni, ottimizzando la memoria e mantenendo il PC funzionante come nuovo. Quindi non aspettare oltre: scarica Fortect oggi!

Nei paesi in cui la pirateria delle app è molto meno comune, il metodo forse non è così efficace a causa del furto informatico. Al contrario, un’attenta attenzione pop-up Win32: Trojan-gen potrebbe falsamente affermare di essere stata acquistata da una società di polizia o sicuramente si lamenterà di aver portato alla luce materiale pedopornografico o simili consigli proibiti sul gadget.

Se la tua azienda non sente i suoni, controlla Gestione dispositivi per selezionare lo stato del tuo incredibile dispositivo audio. Fare clic su Start e inserire Phone Manager nell’area di lavoro Inizia ricerca. La finestra Gestione dispositivi si aprirà senza dubbio. Fare clic con il pulsante destro del mouse sull’etichetta del dispositivo audio per selezionare Enableb “per riattivare l’intero dispositivo specifico.

Win32:Trojan pop L’avviso forse afferma falsamente di essere stato inviato a un’agenzia delle forze dell’ordine e deve anche segnalare l’uso di pornografia maschile o altri contenuti. un trascurato dai dati di gioco solitamente sul dispositivo. L’avviso include anche una buona richiesta di pagamento da parte del consumatore, spesso un riscatto.

Dettagli tecnici

Informazioni sul file:

CRC32: Ad137e5b2ea970fcf1db83d51715f38cname: 8e06ab64md5: 2c.jpgsha1: 78b802f6e90a9bfe7d520cb0ae7fbc7a09b2465csha256: 8309b896b0f7b895e84ac2ad491be11870e20bd101bf8e4b0dc1b8adc85b8530sha512: 5973f43a2af4b9de83339fe44d8269f1e485c7b6b870122116bd17603ebd0919a329607317d28348132094ba9187bb4abeeac5595a8528bfa9b7b8f621f2d724ssdeep: 24576: J7 / k8qDC27Gdi5xx8LvtlWy9BTuC1G86qRkNLhx4UH8A0FdEZbLFNlbfeJV: N – I7UiTx8RlRrlRwhmI8nzUVnGvtype: PE32 ex (GUI) 80386, Intel per MS Windows

Informazioni sulla versione:

Informazioni legaliCopyright: xa9IBE Software 2016 Tutti i diritti riservati.

Scarica questo software e ripara il tuo PC in pochi minuti.Troiano. Nessun gene. è un nome generico specifico per avere malware specifico. È dannoso, inoltre, rappresenta un’enorme minaccia per la sicurezza della tecnica.

How To Enable Audio In Windows 7

So Aktivieren Sie Audio In Windows 7

Jak Wlaczyc Dzwiek W Systemie Windows 7

Hoe Audio In Windows 7 In Te Schakelen

Comment Activer Le Son Dans Windows 7

Como Activar Audio En Windows 7

Como Habilitar Audio No Windows 7

Hur Man Aktiverar Ljud I Windows 7

Kak Vklyuchit Zvuk V Vindovs 7

Windows 7에서 오디오를 활성화하는 방법