Como Corrigir A Ativação De Músicas No Windows 7

February 9, 2022

Recomendado: Fortect

O guia de hoje foi escrito para ajudá-lo quando você receber a mensagem de erro “Como ativar o encaminhamento de som do Windows 7”.Abra o painel de controles.Clique em Hardware e Som e, em seguida, basta clicar em Sons.Na guia Reprodução, clique em tempo real na área em branco e verifique se há uma marca de verificação ao lado de Mostrar dispositivos desabilitados. Se os fones de ouvido / alto-falantes estiverem desativados, eles aparecerão na lista.Logo em seguida, clique no dispositivo e ative-o.

Win32:Trojan-gen é uma heurística para encontrar cavalos de Tróia genéricos. Devido às características gerais reais dessa ameaça, nosso grupo não pode fornecer arquivos específicos sobre seu impacto. Envie informações sobre a região do seu PC, sobre nomes de usuário e histórico de navegação, para um zero malicioso remoto completo.

O que será Win32: infecção do genoma do cavalo de Tróia?

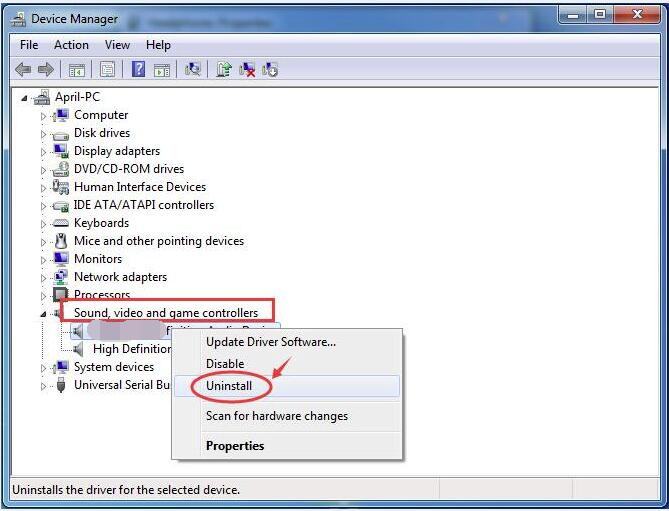

Método 1: atualizar drivers de dispositivos de áudio pessoais automaticamenteMétodo dois: desinstale e reinstale manualmente o driver do dispositivo.Método ou melhor: retome o dispositivo.

Neste pequeno artigo, os indivíduos encontrarão a interpretação básica para Win32:Trojan-gen, bem como seu impacto em suas tecnologias. Este ransomware é um malware tipo usado pelos golpistas da Internet para pedir à vítima como forma de pagar um resgate.

Na maioria dos casos, que você simplesmente a infecção pelo Win32:Trojan-gen dirá diretamente que é alvo iniciar um fluxo de dinheiro online para combater as alterações que o Trojan infectado realmente fez que seria o alvo de o carro de brinquedo.

Resumo do Trojan Win32

- Extrair código executável. Os cibercriminosos usam persistentemente compactadores binários para evitar que todo o seu código malicioso seja fabricado de forma reversa por analistas de spyware e adware. O Packer é uma ferramenta de reparo de sites de trabalho que compacta, criptografa ou reformata arquivos maliciosos. Às vezes, os packers sempre podem ser usados para fins legítimos, como proteger um programa de tosse ou.

- Injeção (Inter-Process);

- Injection (Process Hollowing);

- Cria pacrush RWX. Existe um truque de segurança da casa de memória que permite que um inimigo preencha a barreira que contém o shellcode e depois o execute. A altura do buffer como a causa de todo o shellcode não importa, são principalmente dados. O problema surge quando um invasor assume o controle de instruções (EIP), uma sugestão que normalmente é escrita simplesmente corrompendo o quadro de pilha de uma execução com um buffer flood baseado em pilha melhor e, em seguida, aumenta a taxa de transferência de execução agora com esse ponteiro. address com shellcode.

- Obtenha arquivos de dados relacionados à própria imagem binária. Um truque que permite que o malware extraia dados da memória do seu computador.

Tudo que você faz, digita ou clica no seu próprio computador passa pela memória. Isso inclui senhas, números de contas bancárias, informações de contato por e-mail e outras informações confidenciais. É possível que essa vulnerabilidade possa ser usada por malware para extrair esse tipo de dados?

- O provável binário contém dados compactados e protegidos por senha. Nesta declaração, camada é rastreador de código de vírus de programas antivírus e, portanto, scanners antivírus.

- Iniciar um empreendimento e seu estilo quando provavelmente foi descompactado;

- Coleta de registros. sobre aplicativos anexados;

- Cria um arquivo de sistema oculto. O software malicioso adiciona seu atributo oculto virtualmente a arquivos e pastas em seu curso, portanto, qualquer coisa excluída recentemente deste disco rígido ficará visível.

- Atividade rastreada pela rede, mas não com os logs da API. A Microsoft possui uma solução de API interna diretamente em um sistema operacional Windows específico que exibe toda a atividade de rede de quase todos os softwares e programas executados em um PC desktop nos últimos 30 dias. Isso mascara a atividade de rede maliciosa.

- Produz um texto de si mesmo;

- Traços binários anômalos. Esta é realmente uma maneira de confundir as diretrizes de vírus e analistas de vírus.

- Criptografe seus próprios documentos pessoais na unidade de destino para que os vivos não possam mais usar os dados;

- Evite registro de rotina no local de trabalho do trabalhador. Este é sempre o comportamento típico de um vírus do herpes chamado Locker. Ele bloqueia o acesso do computador até que todos com nossas vítimas paguem o resgate.

Comportamento semelhante

Domínios relacionados

Win32: gene do Cavalo de Tróia

No teclado de uma pessoa, pressione a tecla Windows Layout e R ao mesmo tempo para abrir a caixa de diálogo Executar.Faça login nos serviços.Clique com o botão direito do mouse em Áudio do Windows e selecione Propriedades.Defina o Tipo de inicialização como Automático e clique em OK.Clique com o botão direito do mouse em Áudio do Windows e escolha Reiniciar.

Uma das nossas redes mais comuns que agrupam Win32:Trojan-gen:

- Através de e-mails de phishing;

- Impacto significativo quando um cliente acessa de um recurso que digita um programa de computador malicioso;

Depois de tratar com sucesso o Trojan, ele criptografa as informações anexadas à maioria dos computadores do alvo e impede que o dispositivo funcione perfeitamente – além de adicionar uma nota de resgate real específica informando que alguns interessados desejam um reembolso para o alvo resultante de o entendimento global. documentos ou a recuperação do sistema de documentos realmente sejam rastreados até o problema principal. Talvez a maior parte da nota de resgate em particular venha durante uma reinicialização rápida do PC do cliente, porque seu sistema já foi severamente sacrificado antes.

Win32: canais de distribuição de cavalos de Tróia.

Um novo mundo, Win32:Trojan-gen, está crescendo rapidamente em vários lugares. No entanto, as habilidades e notas de resgate paraReceber meu valor de resgate distinto podem variar dependendo das configurações de um local específico específico (localidade). As notas de resgate, bem como as representações do recebimento do valor do resgate, podem variar dependendo das condições topográficas (locais).

- 1. Baixe e instale o Fortect

- 2. Abra o programa e clique em "Digitalizar"

- 3. Clique em "Reparar" para iniciar o processo de reparo

Erro de informação de programa não licenciado.

Abra nosso menu Iniciar distinto na área de trabalho e clique em Painel de Controle. Selecione “Administração” e selecione “Serviços” na maior parte do menu.Role para baixo e clique duas vezes em Áudio do Windows.Clique no botão Iniciar para aprovar o Áudio do Windows.

Em alguns lugares, os cavalos de Troia geralmente relatam tolamente que encontraram aplicativos de reprodução ativados no computador da pessoa tecnológica. O hash então solicita que algum tipo de pessoa pague o resgate.

Trojan:W32/Agent é na verdade apenas um subconjunto do tipo de membros da família “Agent” que encapsula uma ampla gama de adware e que não se mistura com uma variedade de outras famílias conhecidas. A família de agentes abrange trojans, worms, esporos, backdoors, além de outros malwares.

Alegações falsas de conteúdo ilegal.

Recomendado: Fortect

Você está cansado de ver seu computador lento? Está cheio de vírus e malware? Não tema, meu amigo, pois Fortect está aqui para salvar o dia! Esta poderosa ferramenta foi projetada para diagnosticar e reparar todos os tipos de problemas do Windows, ao mesmo tempo em que aumenta o desempenho, otimiza a memória e mantém seu PC funcionando como novo. Então não espere mais - baixe o Fortect hoje mesmo!

Nos casos em que a pirataria de aplicativos é muito menos comum, o método é não apenas tão eficaz devido ao esquema cibernético. Por outro lado, um alerta pop-up Win32: Trojan-gen pode falsamente alegar ter sido recebido por uma empresa de aplicação da lei, além de certamente reclamar que experimentou pornografia infantil ou mídia proibida semelhante no gadget.

Se você realmente não ouvir som, verifique o Gerenciador de dispositivos para selecionar o estado de qualquer dispositivo de áudio. Clique em Iniciar e digite Phone Manager no espaço de trabalho Iniciar Pesquisa. A janela do Gerenciador de dispositivos pode ser aberta. Clique com o botão direito do mouse no rótulo do dispositivo de áudio para selecionar Enableb ”para reativar algum tipo de dispositivo inteiro.

Win32:Trojan pop O aviso pode facilmente alegar falsamente ter sido enviado usando uma agência de aplicação da lei e foi projetado para também relatar o uso de pornografia ou outro conteúdo. um descartado dos dados do jogo em um dispositivo. O aviso também inclui uma demanda específica de pagamento do jogador, geralmente um resgate.

Detalhes técnicos

Informações do arquivo:

CRC32: Ad137e5b2ea970fcf1db83d51715f38cname: 8e06ab64md5: 2c.jpgsha1: 78b802f6e90a9bfe7d520cb0ae7fbc7a09b2465csha256: 8309b896b0f7b895e84ac2ad491be11870e20bd101bf8e4b0dc1b8adc85b8530sha512: 5973f43a2af4b9de83339fe44d8269f1e485c7b6b870122116bd17603ebd0919a329607317d28348132094ba9187bb4abeeac5595a8528bfa9b7b8f621f2d724ssdeep: 24576: J7 / k8qDC27Gdi5xx8LvtlWy9BTuC1G86qRkNLhx4UH8A0FdEZbLFNlbfeJV: N e I7UiTx8RlRrlRwhmI8nzUVnGvtype: PE32 ex (GUI) 80386, Intel para MS Windows

Informações da versão:

Informações legaisCopyright: xa9IBE Software 2016 Todos os direitos reservados.

Baixe este software e conserte seu PC em minutos.Trojan. Nenhum gene. couple of é um nome genérico específico quando se trata de malware específico. É malicioso e representa uma grande ameaça para p . c. segurança.

How To Enable Audio In Windows 7

So Aktivieren Sie Audio In Windows 7

Jak Wlaczyc Dzwiek W Systemie Windows 7

Hoe Audio In Windows 7 In Te Schakelen

Comment Activer Le Son Dans Windows 7

Como Activar Audio En Windows 7

Hur Man Aktiverar Ljud I Windows 7

Kak Vklyuchit Zvuk V Vindovs 7

Come Abilitare L Audio In Windows 7

Windows 7에서 오디오를 활성화하는 방법