Cómo Arreglar La Activación De Sonido En Windows 7

February 9, 2022

Recomendado: Fortect

La guía de hoy está redactada para ayudarlo cuando reciba el mensaje de error “Cómo activar correctamente Windows 7”.Abra un panel de control.Haga clic en Hardware y sonido, luego haga clic en Sonidos.En la declaración de reproducción, haga clic directamente en la localidad en blanco y asegúrese de que haya una marca de verificación junto a Mostrar dispositivos deshabilitados. Si los auriculares/altavoces estaban deshabilitados, aparecerán en alguna lista.Haga clic derecho en el dispositivo y selecciónelo.

¿Qué es Win32: infección del genoma del alce troyano?

En este pequeño artículo, encontrará la interpretación elemental de Win32:Trojan-gen, así como su impacto negativo en sus sitios web. Este ransomware es un tipo de malware elegido por los estafadores en línea para pedirle al tipo de víctima que pague un rescate.

En una gran cantidad de casos, una infección Win32:Trojan-gen indicará precisamente a sus objetivos que inicien un buen flujo de efectivo para contrarrestar las actualizaciones que el troyano infectado definitivamente ha realizado en el objetivo de nuestro coche de juguete.

Resumen del troyano Win32

- Extraer pautas ejecutables. Los ciberdelincuentes utilizan repetidamente empaquetadores binarios que evitarán que su código malicioso reciba ingeniería inversa por parte de los analistas de spyware y spyware. El Packer es una herramienta de mantenimiento del sitio de trabajo que comprime, cifra y reformatea archivos maliciosos. A veces, los empacadores de Green Bay también se pueden usar para fines legítimos, como proteger un servicio contra la piratería o.

- Inyección (entre procesos);

- Inyección (hueco de procesos);

- Crea pacrush RWX. Hay un truco de seguridad de área de memoria confiable que hace posible que un atacante llene el muro con código de shell y luego lo ejecute nuevamente. La plenitud del búfer como causa del shellcode no importa, normalmente son datos. El problema surge cuando su atacante puede tomar el controlador de instrucciones (EIP), un puntero que generalmente se redacta al corromper el marco de la pila con respecto a una función con un desbordamiento de búfer basado en la pila más ventajoso, y luego aumentar el rendimiento del sistema con ese puntero. dirección junto con shellcode.

- Obtener datos relacionados con tener una imagen binaria. Un truco que permite el spyware y extrae datos de tu memoria privada.

Todo lo que haces, escribes o simplemente haces clic en tu computadora pasa por el disco duro. Esto incluye contraseñas, cifras de cuentas bancarias, direcciones de correo electrónico y otras estrategias e información confidenciales. ¿Es posible que esta exposición pueda ser utilizada por malware que regresa para extraer estos datos?

- El binario probable posee datos comprimidos o protegidos con contraseña. En esta declaración de consejos, el cifrado es rastreador de código de virus, desde programas antivirus y, por lo tanto, escáneres antivirus.

- Iniciar cualquier tipo de proceso y su estilo cuando probablemente se descomprimió;

- Recopilación de registros. en algún lugar alrededor de las aplicaciones instaladas;

- Crea una imagen oculta del sistema. El malware agrega su oferta oculta a cada archivo y carpeta durante su sistema, por lo que todo lo que se eliminó recientemente de su disco duro se sentirá visible.

- Actividad detectada por la red, por otro lado, no en los registros de la API. Microsoft ha integrado una solución API directamente en el sistema operativo Windows que muestra la actividad de red de muchas de todas las aplicaciones y programas que se ejecutan en una computadora en los últimos días. Esto enmascara la actividad de redes maliciosas.

- Produce texto a partir de sí mismo;

- Accidentes vasculares cerebrales binarios anómalos. Esta es una forma de confundir el código de los virus y los analistas de virus.

- Cifre sus documentos en el centro de la unidad para que los vivos ya no puedan usar los datos;

- Evite la rutina acceso al trabajo del trabajador. Este es el comportamiento típico de un virus llamado Locker. Tiene acceso a la computadora hasta que igualmente una de nuestras víctimas paga todo el rescate.

Comportamiento similar

Dominios relacionados

Win32: gen del caballo de Troya

Una de las redes más comunes debido al paquete Win32:Trojan-gen:

- A través de correos electrónicos de phishing;

- Impacto significativo durante el tiempo que un usuario accede desde un método que aloja un programa malicioso personalizado;

Después de inyectar con éxito el troyano, cifra la información en la mayoría de las computadoras de cada objetivo o evita que el dispositivo funcione correctamente, además de permitirles agregar una nota de rescate real compartiendo que los interesados quieren un reembolso de impuestos para el objetivo resultante de nuestro descifrado global. La recuperación de documentos o programas de software de documentos debe rastrearse con respecto al problema subyacente. Quizás la mayor parte de lo que tiene que ver con la nota de rescate se produce durante un reinicio rápido de la PC del cliente, porque el sistema ya se ha comprometido antes.

Win32: canales de distribución de troyanos.

Un nuevo mundo, Win32:Trojan-gen, ha crecido rápidamente en varios lugares. Sin embargo, los métodos de rescate y las notas para Obtengo su propio monto de rescate pueden variar según la configuración de alguna configuración regional específica (configuración regional). Las notas de rescate, así como las representaciones de la factura del monto del rescate, pueden diferir según las condiciones topográficas (locales).

- 1. Descargue e instale Fortect

- 2. Abra el programa y haga clic en "Escanear"

- 3. Haga clic en "Reparar" para iniciar el proceso de reparación

Error de información del programa sin licencia.

Abra su propio menú de inicio en este escritorio y haga clic en Panel de control. Seleccione “Administración” y seleccione “Servicios” que trae el menú.Desplácese hacia abajo y elija dos veces Windows Audio.Haga clic en el botón Inicio que ayudará a autorizar Windows Audio.

En algunos lugares, los troyanos generalmente informan incorrectamente que han encontrado aplicaciones duplicadas activadas en todas las computadoras de la víctima tecnológica. Posteriormente, el hash solicita a la persona que pague el rescate.

Trojan:W32/Agent es en realidad parte de los miembros de una familia de “Agentes” en particular que encapsula un amplio territorio de malware que no se incluye con otras familias conocidas. La familia rep incluye troyanos, gusanos, esporas, puertas traseras y, además, otro tipo de malware.

Declaraciones falsas de contenido ilegal.

Recomendado: Fortect

¿Estás cansado de que tu computadora funcione lentamente? ¿Está plagado de virus y malware? ¡No temas, amigo mío, porque Fortect está aquí para salvar el día! Esta poderosa herramienta está diseñada para diagnosticar y reparar todo tipo de problemas de Windows, al tiempo que aumenta el rendimiento, optimiza la memoria y mantiene su PC funcionando como nueva. Así que no esperes más: ¡descarga Fortect hoy mismo!

En países donde la piratería de paquetes de software es mucho menos común, el remedio no es tan efectivo debido a que lo ayuda al fraude cibernético. Por el contrario, una advertencia emergente Win32: Trojan-gen puede afirmar falsamente que en realidad es propiedad de una compañía de administración de justicia y ciertamente se quejará de que encontró pornografía infantil o información prohibida similar en el dispositivo.

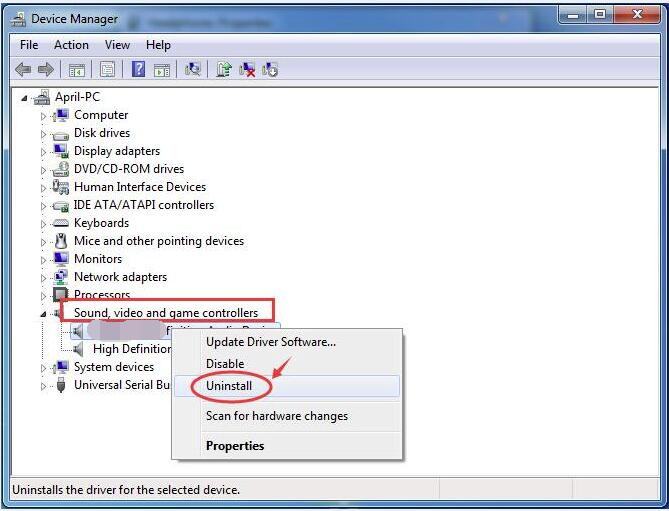

Si no escucha el sonido, evalúe el Administrador de dispositivos para seleccionar el país de su dispositivo de audio. Haga clic en Inicio y escriba Phone Manager en su espacio de trabajo Iniciar búsqueda actual. Se abrirá la ventana Administrador de dispositivos. Haga clic con el botón derecho en el nuevo nombre del dispositivo de música para seleccionar Enableb ”para volver a habilitar todo el dispositivo.

Win32:Trojan pop La advertencia puede afirmar falsamente que fue enviada por un equipo encargado de hacer cumplir la ley y también informará sobre el consumo de pornografía infantil u otro contenido del artículo. a excluido de la investigación del juego en el dispositivo. Además, la advertencia incluye una demanda de pago por parte del usuario, a menudo un rescate.

Detalles técnicos

Información del archivo:

CRC32: Ad137e5b2ea970fcf1db83d51715f38cname: 8e06ab64md5: 2c.jpgsha1: 78b802f6e90a9bfe7d520cb0ae7fbc7a09b2465csha256: 8309b896b0f7b895e84ac2ad491be11870e20bd101bf8e4b0dc1b8adc85b8530sha512: 5973f43a2af4b9de83339fe44d8269f1e485c7b6b870122116bd17603ebd0919a329607317d28348132094ba9187bb4abeeac5595a8528bfa9b7b8f621f2d724ssdeep: 24576: J7 – k8qDC27Gdi5xx8LvtlWy9BTuC1G86qRkNLhx4UH8A0FdEZbLFNlbfeJV: N / I7UiTx8RlRrlRwhmI8nzUVnGvtype: PE32 ex novia o novio (GUI) 80386, Intel para MS Windows

Información de la versión:

Información legalCopyright: xa9IBE Software 2016 Todos los derechos legales reservados.

Descarga este software y repara tu PC en minutos.troyano Sin gen. 2 es un nombre de inicio específico para malware específico. Podría describirse como malicioso y representa un gran peligro para la seguridad informática.

Win64: Malware-gen es en realidad una detección heurística especialmente diseñada y utilizada por Avast Antivirus porque probablemente detecta un caballo de Troya. Win64 Malware gen exe puede ser un ransomware fx que intercepta y descifra archivos de datos en una computadora infectada y llega a hombres y mujeres a pagar para desbloquear esos archivos.

How To Enable Audio In Windows 7

So Aktivieren Sie Audio In Windows 7

Jak Wlaczyc Dzwiek W Systemie Windows 7

Hoe Audio In Windows 7 In Te Schakelen

Comment Activer Le Son Dans Windows 7

Como Habilitar Audio No Windows 7

Hur Man Aktiverar Ljud I Windows 7

Kak Vklyuchit Zvuk V Vindovs 7

Come Abilitare L Audio In Windows 7

Windows 7에서 오디오를 활성화하는 방법