Comment Corriger L’activation Du Son Dans Windows 7

February 9, 2022

Recommandé : Fortect

Le guide d’aujourd’hui est écrit pour pouvoir vous aider lorsque vous recevez le message d’erreur “Comment activer le son attaché à Windows 7”.Ouvrez tout le panneau de contrôle.Cliquez sur Matériel et audio, il s’ensuit que cliquez sur Sons.Dans l’onglet Lecture, revenez directement dans la zone vide sans oublier de vous assurer qu’il y a une marque d’analyse à côté de Afficher les périphériques désactivés. Si les écouteurs/haut-parleurs sont défectueux, ils apparaîtront dans leur liste.Faites un clic droit sur l’appareil et déclenchez-le.

Win32:Trojan-gen est une heuristique permettant de détecter les chevaux de Troie génériques. En raison des caractéristiques générales de ces menaces, nous ne sommes pas en mesure de fournir des informations précises sur son impact. Envoyez des conseils dans la région de votre PC, y compris les noms d’utilisateur et l’historique de navigation, si vous souhaitez un zéro malveillant à distance.

Qu’est-ce que Win32 : infection du génome du cheval de Troie ?

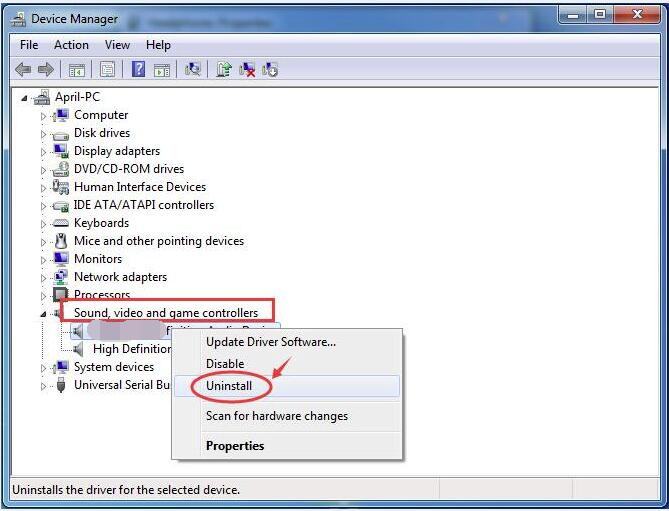

Méthode 1 : mettre à jour automatiquement les pilotes de périphériques audio personnelsDeuxième méthode : désinstaller manuellement avec réinstaller le pilote de périphérique.Méthode ou plus rapide : réactiver l’appareil.

Dans cette courte information, vous trouverez le décryptage de base de Win32:Trojan-gen, ainsi que leur propre impact négatif sur vos technologies. Ce ransomware est un malware de type utilisé essentiellement par les escrocs en ligne pour demander de payer une rançon.

Dans la plupart des cas, une infection Win32:Trojan-gen déterminera directement ses cibles pour initier un flux de ressources pour contrer les changements que le cheval de Troie infecté aura réellement formulés sur la cible de la fille américaine voiture de poupée.

Résumé du cheval de Troie Win32

- Extraire le code exécutable. Les cybercriminels utilisent à plusieurs reprises des packers binaires pour empêcher votre code malveillant d’être inversé ou conçu par des commentateurs de logiciels espions et publicitaires. The Packer est un outil de maintenance de sites de blogs d’emploi qui compresse, crypte et/ou reformate les fichiers malveillants. Parfois, les packers seront probablement également utilisés pour des raisons légitimes, telles que la protection d’un programme reçu contre le piratage ou.

- Injection (Inter-Processus) ;

- Injection (Process Hollowing) ;

- Crée pacrush RWX. Il existe une astuce de sécurité de la zone de mémoire à accès aléatoire qui permet à votre attaquant de remplir la barrière ainsi que le shellcode, puis de l’exécuter. Le remplissage du tampon en tant que cause du shellcode le plus important n’a pas d’importance, il s’agit principalement d’informations critiques. Le problème survient lorsqu’un ennemi peut prendre le contrôle des instructions (EIP), chaque pointeur qui est généralement écrit près de corrompre le cadre de pile d’une fonction significative avec un meilleur débordement de charge basé sur la pile, puis augmenter le débit de performance avec ce pointeur. adresse au shellcode.

- Obtenez des données liées à votre propre apparence binaire. Une astuce qui permet aux logiciels malveillants d’extraire des données de votre mémoire personnelle.

Tout ce que vous faites, tapez ou cliquez sur votre ordinateur passe par la mémoire. Cela inclut les mots de passe, les numéros de compte bancaire, les adresses de boîte de réception et d’autres informations sensibles. Est-il possible que cette vulnérabilité puisse facilement être utilisée par des logiciels malveillants pour implanter ces données ?

- Le binaire probable couvre les données protégées par mot de passe ou compressées. Dans ce rapport, le cryptage est un traqueur de code de virus à partir de programmes antivirus et donc de scanners antivirus.

- Démarrer n’importe quel processus et son style lorsque la situation a probablement été décompressée ;

- Collecter des enregistrements. à propos des applications de configuration ;

- Crée un fichier système caché. Le logiciel malveillant ajoute son attribut caché pour les autoriser à tous les fichiers et dossiers de ce système, de sorte que tout élément récemment supprimé de votre disque dur sera visible.

- Activité détectée par le réseau, mais pas dans l’API journaux. Microsoft a peut-être intégré une solution API directement sur le système d’exploitation Windows qui projette l’activité réseau de presque toutes les applications et programmes exécutés sur l’ordinateur particulier au cours des 30 dernières années. Cela masque l’activité malveillante du réseau.

- Produit un message texte a à partir de lui-même ;

- Traits binaires anormaux. C’est une façon de confondre code spécifique des virus et virus du système informatique des analystes.

- Crypter vos documents sur le push cible afin que les vivants puissent peu ou plus utiliser les données ;

- Empêcher l’accès standard au lieu de travail du travailleur. C’est le comportement typique d’un virus réel appelé Locker. Il bloque l’accès à l’ordinateur jusqu’à ce que chacune de nos victimes paie, vous voyez, la rançon.

Comportement similaire

Domaines associés

Win32 : gène du cheval de Troie

Sur votre clavier, appuyez sur une touche Windows Layout et R en même temps pour ouvrir la boîte de dialogue Exécuter.Connectez-vous aux services.Cliquez avec le bouton droit sur Windows Audio et sélectionnez Propriétés.Définissez le Type de démarrage sur Automatique et cliquez sur OK.Cliquez avec le bouton droit sur Windows Audio et choisissez Redémarrer.

L’un des réseaux les plus courants qui prévoient Win32 :Trojan-gen :

- Via des e-mails de phishing ;

- Impact significatif lorsqu’un utilisateur accède à partir d’une ressource qui héberge un programme informatique malveillant ;

Après avoir correctement injecté le cheval de Troie, il crypte les informations sur la plupart des cibles personnalisées ou empêche l’appareil de fonctionner correctement – en plus de fournir une note de rançon réelle indiquant que les personnes concernées veulent un remboursement sur la cible résultant du monde entier décryptage. La guérison réparatrice des documents ou du système de documents doit remonter au problème sous-jacent d’une personne. Peut-être que la plupart de ces notes de rançon surviennent lors d’un redémarrage utile du PC du client, car le système a déjà été cambriolé auparavant.

Win32 : canaux de distribution des chevaux de Troie.

Un nouveau monde, Win32:Trojan-gen, prospère rapidement à divers endroits. Cependant, les méthodes de rançon et les notes pourJe reçois mon nouveau montant de rançon peuvent varier en fonction des paramètres d’un certain paramètre régional (locale). Les notes de rançon, ainsi que les représentations du reçu impliquant le montant de la rançon, peuvent varier en fonction des conditions topographiques (locales).

- 1. Téléchargez et installez Fortect

- 2. Ouvrez le programme et cliquez sur "Scan"

- 3. Cliquez sur "Réparer" pour lancer le processus de réparation

Erreur d’informations sur le programme sans licence.

Ouvrez notre propre menu de démarrage sur le logiciel de bureau et cliquez sur Panneau de configuration. Sélectionnez “Administration” et sélectionnez “Services” dans notre menu.Faites défiler vers le bas et double-cliquez simplement sur Windows Audio.Cliquez sur le bouton Démarrer pour approuver Windows Audio.

À certains endroits, les chevaux de Troie signalent de façon caractéristique à tort qu’ils ont positionné des applications en double activées sur l’ordinateur de la victime technique. Le hachage oblige ensuite la personne à payer cette rançon particulière.

Trojan:W32/Agent est en fait un sous-ensemble des membres de la famille “Agent” qui encapsule un large éventail le plus souvent associé à des logiciels malveillants qui ne se mélangent pas grâce à d’autres familles connues. La famille et les amis de l’agent comprennent les chevaux de Troie, les vers, les spores, les portes dérobées et, par conséquent, d’autres logiciels malveillants.

Fausses allégations de contenu criminel.

Recommandé : Fortect

Vous en avez assez que votre ordinateur fonctionne lentement ? Est-il truffé de virus et de logiciels malveillants ? N'ayez crainte, mon ami, car Fortect est là pour sauver la mise ! Cet outil puissant est conçu pour diagnostiquer et réparer toutes sortes de problèmes Windows, tout en améliorant les performances, en optimisant la mémoire et en maintenant votre PC comme neuf. Alors n'attendez plus - téléchargez Fortect dès aujourd'hui !

Dans les pays où le piratage d’applications est beaucoup moins courant, la méthode est en fait pas aussi efficace en raison de la fraude sur le Web. À l’inverse, un avertissement contextuel Win32 : Trojan-gen peut prétendre à tort qu’il appartient à une société d’application de la loi et se plaindra certainement que cette tâche a trouvé de la pornographie juvénile ou des informations suspendues similaires sur le gadget.

Si la plupart des gens n’entendent pas de son, consultez le Gestionnaire de périphériques pour sélectionner l’état associé à votre périphérique audio. Cliquez sur Démarrer et tapez Phone Manager dans l’espace de travail Démarrer la recherche. La fenêtre de collecte du Gestionnaire de périphériques s’ouvrira. Cliquez avec le bouton droit sur le nom de l’approche audio pour sélectionner Enableb “pour réactiver l’ensemble du périphérique spécifique.

Win32: Trojan pop L’avis peut faussement prétendre être transporté par un organisme chargé de l’application de la loi et après cela, il signalera également l’utilisation, y compris la pornographie juvénile ou d’autres contenus. un élément important exclu des données de jeu de l’appareil. L’avertissement nécessite également une demande de paiement d’une sorte d’utilisateur, souvent une rançon.

Détails techniques

Informations sur le fichier :

CRC32: Ad137e5b2ea970fcf1db83d51715f38cname: 8e06ab64md5: 2c.jpgsha1: 78b802f6e90a9bfe7d520cb0ae7fbc7a09b2465csha256: 8309b896b0f7b895e84ac2ad491be11870e20bd101bf8e4b0dc1b8adc85b8530sha512: 5973f43a2af4b9de83339fe44d8269f1e485c7b6b870122116bd17603ebd0919a329607317d28348132094ba9187bb4abeeac5595a8528bfa9b7b8f621f2d724ssdeep: 24576: J7 / k8qDC27Gdi5xx8LvtlWy9BTuC1G86qRkNLhx4UH8A0FdEZbLFNlbfeJV: N / I7UiTx8RlRrlRwhmI8nzUVnGvtype: PE32 ex (GUI) 80386, Intel pour MS Windows

Informations sur la version :

Informations légalesCopyright : xa9IBE Software 2016 Tous avantages réservés.

Téléchargez ce logiciel et réparez votre PC en quelques minutes.How To Enable Audio In Windows 7

So Aktivieren Sie Audio In Windows 7

Jak Wlaczyc Dzwiek W Systemie Windows 7

Hoe Audio In Windows 7 In Te Schakelen

Como Activar Audio En Windows 7

Como Habilitar Audio No Windows 7

Hur Man Aktiverar Ljud I Windows 7

Kak Vklyuchit Zvuk V Vindovs 7

Come Abilitare L Audio In Windows 7

Windows 7에서 오디오를 활성화하는 방법