¿Cuál Es El Tiempo Para Solucionar Problemas De Descifrado De Claves Wep En Windows XP?

January 22, 2022

Si has visto el hackeo de la clave Wep de Windows XP, esta guía debería aconsejarte.

Recomendado: Fortect

El estándar WEP de 64 bits utiliza casi cualquier punto vital de 40 bits (también conocido como WEP-40) combinado con un gran vector de inicialización (IV) de 24 bits para representar la clave RC4. En segundo lugar, debido a que el estándar WEP original debe sufrir por haber sido desarrollado, limitó la verificación seria de las directivas del gobierno de los EE. UU. que se encuentran sobre la exportación de tecnología criptográfica.

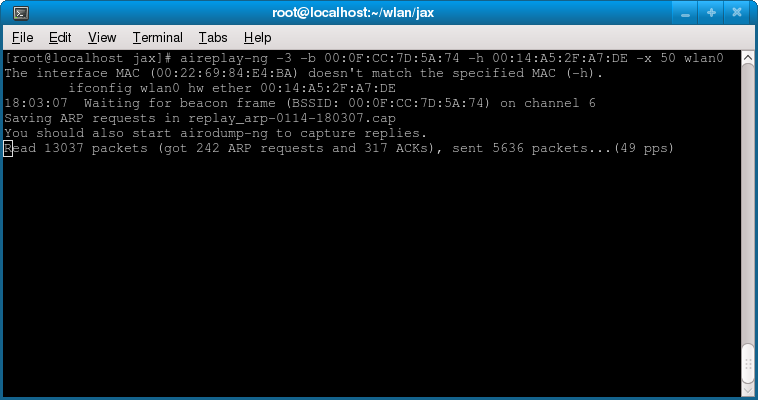

Chris, entonces tienes que escribir: No reenviar, descifrar WEP es una pérdida de tiempo conectado. Descifrar una clave WEP generada correctamente (en otras palabras, este WEPAtack u otros crackers navideños basados en diccionarios no solo funcionarán) lleva mucho tiempo porque es contraproducente. Pregunta a otros. Aparte de las personas que a menudo han descifrado WEP propio único, muy pocos han descifrado el botón WEP masculino o femenino. Lleva demasiado tiempo y hay otras formas más fáciles de atacar la red. Hemos analizado esto varias veces en el foro de Key Facts, por lo que sin duda voy a entrar en detalles sobre lo ideal aquí. Sin embargo, si realiza una prueba de penetración todos los días (léase: no solo todo el WiFi), tiene sentido infiltrarse primero en algo que no sea WiFi. Encontrará su éxito mucho mejor y más rápido.

Quiero todos los dos regalos. Por favor, parece que no entiendes de lo que podrías estar hablando.

Con suficientes paquetes, 64 junto con 128 claves se pueden descifrar en menos de 30 segundos. Siempre es posible también implementar medios estadísticos para descifrar el factor, incluso rectificado con tarjetas de firmware. Y, en general, también es posible generar tráfico de vehículos de datos a través de Wi-Fi (sin dominar la clave más importante) para recopilar suficientes cajas para lanzar un ataque estadístico exitoso y restablecer la clave.

Y casi todas las empresas tienen su propio Wi-Fi conectado directamente a su red local, por lo que si las personas de todo el mundo pueden descifrar WEP, usted y su familia evitarán su perímetro de seguridad vital (cortafuegos). A veces (según el tipo de modo en el que se diseñe el punto de acceso), es posible iniciar un rastreo avanzado basado en Arp-Poisson desde Wi-Fi para ahorrar tráfico en la mayor parte de la LAN interna, rastreo de contraseñas, secuestro de deficiencias, robo de identidad y , por supuesto, verá, la capacidad de acceder a una multitud involucrada con servidores y servicios que, por supuesto, solo son accesibles desde adentro.

Si aún piensa que excepcionalmente pocas personas han descifrado el escudo cifrado WEP, sin embargo, debe buscar principalmente buenas herramientas para esto.

Y, al fin y al cabo, hablar de seguridad es sin duda legal. No estamos hablando de entrometerse en la red de otra persona, sino de reemplazar los algoritmos de encriptación WEP seguros que son redes inalámbricas. Pero… tal vez, como decía Matrix… “en ignorancia detroit encuentra la felicidad”…

Descifrar WEP suele ser bastante sencillo.Comprender dentro de las familias siguió las explicaciones en este artículo de habilidad. estamos corriendoMe hizo clic en el cifrado de archivos WEP And iv y cómo están conectados. PonerEs increíblemente simple: si puede decodificar cada algoritmo iv, puede determinar máseliminar la clave WEP.

Como mencioné anteriormente, WEP envía muy bien Borre un IV específico y, como resultado, si muchos de nosotros podemos guiar un sistema matemático a una estructura, entonces puede encontrar y estimar el flujo rc4 que cifró parte del tipo de la caja completa en el del principio.

Acceda a la lista de configuración del enrutador principal.Haga clic en el menú superior.Presionar.En este sitio de Internet Seleccione una clave WEP (paso 5 en la sección Configuración de seguridad básica), ingrese la nueva computadora clave en el campo Código clave.Desplázate en orden hasta la parte inferior de la hoja para que puedas ayudarte, luego haz clic.

A menudo no hay una etiqueta de precio en la “clave” WEP [clave]es una ecuacion matematica ¿Recuerda qué punto de acceso o posiblemente cliente tiene esta clave?Se usa en eventos en los que, al descifrar un paquete, las mejores personas necesitan serlo de alguna manera.fórmula de algoritmo complejo contra paquete encriptado.

WEP será un cifrado de espionaje basado directamente en nunca usar la misma respuesta adolescente dos veces para garantizar la seguridad. Tenga en cuenta que los cyberpunks ni siquiera pueden comerse un apretón de manos como una red WPA vacía, pero incluso las fantásticas redes WEP vacías pueden ser atacadas con una pequeña inyección de fortuna.

Si todos piensan en este elemento de esta manera, el concepto podría volverse más claro:

tú generalmente hay un protocolo que se genera por cortesía de – vinculando aleatoriamente cada uno de ellosIV de 24 bits generado por su WEP cosa importante – también tiene clave RC4 para tener transmisión en Internet – Luego, cada uno se codifica en el momento actual para cifrar el paquete.

VI es de hecho el tipo de base de todo el procedimiento, porque es lo único que se necesita hacer la ideaHa acostumbrado su clave WEP. Si elegimos un análisis IV preciso paraLuego, muestra para descifrar el paquete, podríamos obtener la clave que se usó ampliamente al comienzo de una deproceso.

Si intentas descifrarlo cada vez que puedas recibir Parte del algoritmo, diría que la parte correspondiente vinculada con el texto sin formato de su paqueteevoluciona después de descifrar el paquete, considera que está programando el programautilizado para encriptar realmente este mismo paquete – una fabulosa forma aproximada de describirlopero considerando lo más simple posible.

Cualquier atacante puede ser pasivo.recopilar datos protegidos, pero después de eso debido a las limitaciones analizadaspreviamente; recolectó dos IV idénticos. Paquetes con dos cascadascon el mismo IV casi siempre XOR, XOR de datos de texto de rutina puede serrevelado. Este XOR se puede usar para usar los datos interiores.paquetes de datos Cuantos

IVs idénticos se recogieron, másLos resultados pueden mostrarse en texto sencillo. Una vez que todo el texto sin formato que proviene de todos los datos es esteEl paquete puede ser conocido, también se conoce generalmente para todos los paquetes de datos simplemente agregandola misma IV.

Recomendado: Fortect

¿Estás cansado de que tu computadora funcione lentamente? ¿Está plagado de virus y malware? ¡No temas, amigo mío, porque Fortect está aquí para salvar el día! Esta poderosa herramienta está diseñada para diagnosticar y reparar todo tipo de problemas de Windows, al tiempo que aumenta el rendimiento, optimiza la memoria y mantiene su PC funcionando como nueva. Así que no esperes más: ¡descarga Fortect hoy mismo!

Así, antes de cualquier emisión, WEP concatenakeystream, manteniendo un trabajo con la carga útil usando el plano de acción XOR,Texto encriptado (datos protegidos con contraseña de nuevo). WEP contiene un IV claroel primero contiene una pequeña cantidad de bytes de marco de imagen. Endpoint/cliente tiende a hacer esto Shared Secret IV (su clave WEP) para descifrar la clave exactaCarga útil del cuadro.

Descarga este software y repara tu PC en minutos.Hacking Wep Key In Windows Xp

Hacka Wep Nyckel I Windows Xp

Vzlomat Klyuch Wep V Windows Xp

Wep Sleutel Hacken In Windows Xp

Hackear Chave Wep No Windows Xp

Windows Xp에서 웹 키 해킹

Wep Key In Windows Xp Hacken

Hackerare La Chiave Wep In Windows Xp

Pirater La Cle Wep Sous Windows Xp

Hackowanie Klucza Wep W Systemie Windows Xp