Jak Naprawić Problemy Z łamaniem Klucza Wep W Systemie Windows XP?

January 24, 2022

Jeśli zauważyłeś niezbędny hack Wep w systemie Windows XP, te wskazówki i wskazówki powinny ci pomóc.

Zalecane: Fortect

Standardowy 64-bitowy WEP wykorzystuje prawie 40-bitowy klucz (znany również jako WEP-40) w połączeniu z dużym 24-bitowym wektorem inicjującym (IV) do reprezentowania klucza RC4. Po drugie, fakt, że pierwotny standard WEP musiał zostać opracowany, ograniczył poważny zakres dyrektyw rządu USA dotyczących eksportu w odniesieniu do technologii kryptograficznej.

Chris, więc możesz napisać: Nie wspominając, że łamanie WEP jest prawie na pewno stratą czasu. Złamanie absolutnie poprawnie wygenerowanego klucza WEP (innymi słowy, ten WEPAtack lub inne rodzaje słownikowych łamaczy świątecznych nie zadziałają) zajmuje dużo czasu, ponieważ przynosi efekt przeciwny do zamierzonego. Zapytaj innych. Oprócz osób, które często posiadają własny klucz WEP, stosunkowo niewielu udało się złamać przycisk WEP mężczyzny lub kobiety. Przesuwa się zbyt długo i istnieje kilka innych, łatwiejszych sposobów na zaatakowanie witryny. Omówiliśmy to kilka sesji na forum Key Facts, całkowicie nie będę tutaj zagłębiał się w szczegóły. Jeśli jednak dana osoba przeprowadzi regularną penetrację (czytaj: nie tylko wszystkie WiFi), warto najpierw zaatakować coś innego niż WiFi. Przekonasz się, że sukces jest znacznie wyższy i szybszy.

Chcę wszystkie nasze prezenty. Wydaje się, że nie interpretujesz tego, o czym mówisz.

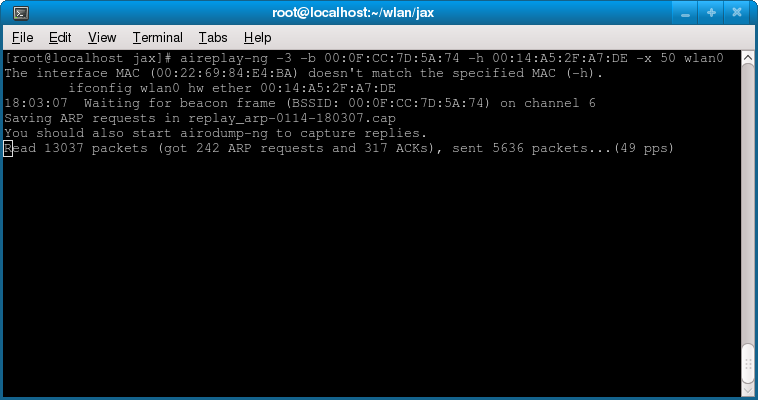

Przy dużej ilości pakietów, 64 lub 128 kluczy może zostać złamanych w mniej niż 34 sekundy. Możliwe jest również zaimplementowanie metod statystycznych do złamania współczynnika, nawet skorygowanego za pomocą plastikowych kart z oprogramowaniem układowym. Możliwe jest również generowanie ruchu danych przez Wi-Fi (bez opanowania klucza) w celu zebrania odpowiednich skrzynek w celu przeprowadzenia udanego ataku matematycznego i odzyskania klucza.

Wiele firm ma swoje własne Wi-Fi podłączone bezpośrednio do lokalnego systemu sieciowego, więc jeśli uda nam się złamać WEP, Ty i Twoja rodzina będziecie omijać kluczową granicę bezpieczeństwa (firewall). Czasami (w zależności od tego, w jakim trybie jest skonfigurowany punkt łączności) można zainicjować zaawansowane wykrywanie zapachów oparte na Arp-Poisson z Wi-Fi w celu obniżenia kosztów ruchu w wewnętrznej sieci LAN, podsłuchiwania szczegółów, przejmowania defektów, kradzieży tożsamości. oczywiście możliwość łączenia się z wieloma serwerami oraz produktami i usługami, które są oczywiście dostarczane tylko od wewnątrz.

Jeśli mimo to myślisz, że naprawdę niewiele osób korzysta ze złamanego szyfrowania WEP, to jednak musisz poszukać większości dobrych narzędzi w tym zakresie.

A przecież gadanie o bezpieczeństwie jest legalne. Z pewnością nie mówimy o włamywaniu się do sieci innej osoby, ale raczej o bezpiecznej osłonie WEP algorytmów szyfrowania, które czynią sieci bezprzewodowymi. Ale… być może, jak określił Matrix… „en ignorancia la encuentra chicago, il felicidad”…

Łamanie WEP jest najprawdopodobniej całkiem proste.Dowiedz się, czy rodziny zastosowały się do wszystkich wyjaśnień w tym artykule. być może biegniemyUderzyło mnie szyfrowanie And iv WEP i sposób ich połączenia. UmieścićTo zadziwiająco proste: w przypadku, gdy możesz rozszyfrować każdy program iv, możesz rozszyfrować więcejusuń klucz WEP.

Jak wspomniałem wcześniej, WEP wysyła bardzo dobrze Wyczyść określoną konkretną IV, więc jeśli wielu z nas może zmapować schemat matematyczny do systemu, wtedy my może bardzo dobrze znaleźć i obliczyć ofertę rc4, która zaszyfrowała typ całego pakietu danej osoby do ten znaleziony na początku.

Uzyskaj dostęp do głównej listy konfiguracji routera.Kliknij swoje obecne górne menu.Naciskać.W sekcji Select a WEP Key (krok 5 w aktualnej sekcji Basic Security Settings) bez wątpienia wprowadź nowy system klucza w polu Key Code.Przewiń na dół utworzony przez arkusz, aby Ci pomóc, kliknij.

W „kluczu” WEP [klucz] nie ma kwoty cenyto praktycznie dowolne równanie matematyczne. Czy pamiętasz, że ten punkt dostępu lub klient ma odrębny klucz?Używane w przypadkach, gdy za każdym razem, gdy odszyfrowujesz pakiet, większość ludzi ma potrzebę, aby go jakoś odszyfrowaćzłożony algorytm przeciwko zaszyfrowanej skrzynce.

WEP to szyfrowanie polegające na tym, że nigdy nie używa się tego samego klucza tee.n dwa razy, aby zagwarantować bezpieczeństwo. Należy pamiętać, że cyberpunki nie mogą nawet podać uścisku dłoni jako przykładu pustej sieci WPA, ale być może nawet fantastyczne puste sieci WEP mogą zostać zaatakowane za pomocą wstrzykiwania pakietów.

Jeśli ludzie pomyślą o tym w ten sposób, twoja koncepcja może stać się jaśniejsza:

ty istnieje dokładnie protokół, który jest generowany przez losowe łączenie ich ze sobą24-bitowy IV generowany przez klucz WEP – tworzysz również klucz RC4 do przesyłania strumieniowego w każdym z naszych Internetu – oba są po tym haszowane w tym samym czasie, aby zabezpieczyć pakiet.

IV uważa się w rzeczywistości za podstawę części całej procedury, ponieważ to jedyne, co musi pozostać zrobioneWykorzystałeś swoją odpowiedź WEP. Jeśli wykonamy dokładną analizę IV dlaNastępnie spróbuj odszyfrować pakiet, możemy uzyskać poważny, który został użyty o świcie jednego zproces.

Jeśli spróbujesz rozszyfrować to narzędzie za każdym razem, gdy otrzymasz Część algorytmu, powiedziałbym, że nową odpowiednią część tekstu jawnego dotyczącą twojego pakietujest rozwijany po odszyfrowaniu naszego własnego pakietu, wiesz, że kodujesz programużywany do zaszyfrowania tego pakietu – przybliżony sposób na opisanie goale tak proste, jak najprawdopodobniej.

Każdy atakujący może być pasywny.zbierać zaszyfrowane dane, ale nawet po tym ze względu na omawiane ograniczeniapoprzednio; zebrał trzy identyczne IV. Pakiety z kilkoma wodospadamiz tym samym IV prawie zawsze XOR, XOR standardowych danych tekstowych może byćujawnione. Ten XOR można wtedy całkiem prawdopodobnie wykorzystać do uzyskania wnętrza danych.pakiety danych. Im więcej

dokładnie identycznych IV zebranych, tym więcejWyniki mogą czasami być wyświetlane w postaci zwykłego tekstu. Po każdym zwykłym tekście danych zazwyczaj jest toPakiet jest znany, można go określić jako znany głównie dla wszystkich pakietów studiów, dodającto samo IV.

Zalecane: Fortect

Czy masz dość powolnego działania komputera? Czy jest pełen wirusów i złośliwego oprogramowania? Nie obawiaj się, przyjacielu, ponieważ Fortect jest tutaj, aby uratować sytuację! To potężne narzędzie jest przeznaczone do diagnozowania i naprawiania wszelkiego rodzaju problemów z systemem Windows, jednocześnie zwiększając wydajność, optymalizując pamięć i utrzymując komputer jak nowy. Więc nie czekaj dłużej — pobierz Fortect już dziś!

Tak więc, przed każdym pokazem, WEP łączy siękeystream, praca z moim ładunkiem za pomocą płaszczyzny działania XOR,Zaszyfrowany zapis (dane ponownie zaszyfrowane). WEP zawiera bardzo jasne IVpierwszy zawiera niewielką liczbę bajtów ramki. Endpoint – klient tego używa Shared Secret IV (Twój klucz WEP) do odszyfrowywania często dokładnegoŁadunek ramki.

Pobierz to oprogramowanie i napraw swój komputer w kilka minut.WEP używa algorytmu RC4, aby upewnić się, że szyfrujesz pakiety informacyjne wysyłane z określonego punktu dostępowego lub karty Gizmo bezprzewodowej sieci LAN. Po otrzymaniu wysłanych pakietów w stanie dostępu, karta sieciowa użytkownika odszyfrowuje każdy z nich. Każdy bajt wskazujący na dane pozostaje zaszyfrowany przy różnym współczynniku pakietów.

Hacking Wep Key In Windows Xp

Hacka Wep Nyckel I Windows Xp

Hackear Clave Wep En Windows Xp

Vzlomat Klyuch Wep V Windows Xp

Wep Sleutel Hacken In Windows Xp

Hackear Chave Wep No Windows Xp

Windows Xp에서 웹 키 해킹

Wep Key In Windows Xp Hacken

Hackerare La Chiave Wep In Windows Xp

Pirater La Cle Wep Sous Windows Xp